Hacker có thể kích hoạt camera, micro của iPhone từ xa

Người dùng iPhone không an toàn như chúng ta vẫn nghĩ.

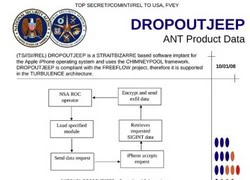

Mặc dù Apple được biết đến là một hãng công nghệ mang tính độc quyền và bảo mật cao, nhưng rất có thể người dùng các thiết bị của hãng này đang bị NSA theo dõi từ xa từ năm 2008 đến nay. Cụ thể, tạp chí Der Spiegel (Đức) vừa cho biết, Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) có thể kích hoạt camera và micro trên chiếc điện thoại iPhone dễ dàng.

Cơ chế hoạt động của công cụ gián điệp DROPOUTJEEP.

Trước đó, Apple từng báo cáo với trang TechCrunch rằng, NSA muốn hãng này mở một cửa sau trên các thiết bị của mình để NSA có thể truy cập vào, tuy nhiên Apple đã từ chối hợp tác.

Báo cáo của Der Spiegel cũng chỉ ra hàng loạt các công cụ đã từng được NSA sử dụng để xâm nhập trái phép vào máy tính, điện thoại di động của người dùng, như DROPOUTJEEP và GOPHERSET (cho phép NSA theo dõi tin nhắn, danh bạ, định vị và hộp thư thoại của người dùng), MONKEYCALENDAR (tự động gửi tin nhắn chứa thông tin định vị của thiết bị đến NSA),…

Theo Khampha

"Vũ khí tối mật" của NSA

Được coi là "vũ khí tối mật" của Cơ quan an ninh quốc gia Mỹ (NSA), đơn vị Chiến dịch xâm nhập thích ứng (TAO) vận hành trong mạng lưới bí mật, xâm nhập các máy tính trên toàn cầu và kể cả việc cài mã độc vào các lô hàng điện tử.

Video đang HOT

Tổng hành dinh NSA ở Maryland (Mỹ) Ảnh: Reuters

Báo Spiegel của Đức những ngày cuối năm 2013 nhắc lại câu chuyện cách đây đúng bốn năm, vào tháng 1-2010. Khi đó, rất nhiều người dân ở San Antonio (Texas, Mỹ) lâm vào tình huống dở khóc dở cười khi không thể mở được cửa gara xe hơi để đi làm hoặc đi chợ. Họ bấm nút mở cửa gara nhưng mọi thứ dường như vô hiệu. Hiện tượng này xảy ra ở khu vực phía tây của thành phố.

Vấn đề về cửa gara xảy ra hàng loạt ngay lập tức trở thành tâm điểm chú ý của các chính trị gia địa phương. Cuối cùng chính quyền thành phố cũng tìm ra nguyên nhân. Tất cả trục trặc đều xuất phát từ NSA, cơ quan có các văn phòng ở San Antonio. Các quan chức ở NSA đã buộc phải thừa nhận rằng một trong các ăngten vô tuyến của họ đã phát sóng cùng tần số với hệ thống cửa gara, gây nên rắc rối. Cũng nhờ vào câu chuyện ngoài ý muốn này mà người dân ở Texas biết được hoạt động của NSA tác động đến đời sống của họ như thế nào.

Theo Spiegel, vào năm 2005, NSA đã tiếp quản nhà máy vi mạch máy tính cũ của Sony ở phía tây San Antonio. Việc xây dựng được tiến hành nhanh chóng bên trong khu vực rộng lớn này. Việc tiếp nhận lại nhà máy vi mạch của Sony là một phần trong kế hoạch mở rộng của NSA sau vụ khủng bố 11-9-2001.

Đội thợ điện tử

Một trong hai tòa nhà trong khuôn viên nhà máy vi mạch cũ là văn phòng của TAO, đơn vị được đánh giá là tối mật của NSA. TAO được miêu tả như một đội thợ thường trực và sẽ được huy động ngay lập tức khi các phương thức xâm nhập mục tiêu thông thường bị vô hiệu.

Spiegel tiết lộ các tài liệu nội bộ của NSA nói những "anh thợ điện tử" này tham gia vào nhiều chiến dịch nhạy cảm của các cơ quan tình báo Mỹ. Phạm vi hoạt động của họ từ chống khủng bố, tấn công mạng cho tới gián điệp truyền thống. Tài liệu này chỉ ra các vai trò đa dạng của TAO cũng như phương thức đơn vị này khai thác các điểm yếu của ngành công nghệ thông tin, từ Mircrosoft cho đến Cisco của Mỹ hay Huawei của Trung Quốc.

Một cựu lãnh đạo của TAO miêu tả về công việc của đơn vị này trong tài liệu nội bộ rằng TAO đã đóng góp những thông tin tình báo quan trọng nhất mà nước Mỹ từng chứng kiến, tiếp cận những mục tiêu khó khăn nhất.

Có lẽ cũng cần biết rằng TAO ra đời năm 1997, thời điểm mà chưa đầy 2% dân số thế giới tiếp cận được Internet và cũng chưa hề có Facebook, YouTube hay Twitter. Nhiệm vụ của đơn vị này rõ ràng ngay từ đầu: làm việc liên tục để tìm cách xâm nhập vào đường truyền thông tin toàn cầu.

Danh mục "đồ chơi"

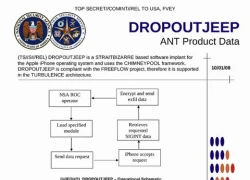

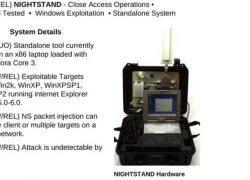

Sau nhiều năm có những ngờ vực rằng các thiết bị điện tử có thể bị các cơ quan tình báo xâm nhập thông qua phương thức "cửa hậu" thì tài liệu nội bộ của NSA cho thấy những phương thức này đã tồn tại từ lâu trên rất nhiều thiết bị công nghệ.

Theo đó, đơn vị Công nghệ xâm nhập mạng (ANT) của NSA đã tìm các cách tiếp cận gần như tất cả cấu trúc an ninh do các đại gia công nghệ chế tạo ra bao gồm cả Cisco của Mỹ và đối thủ đến từ Trung Quốc là Huawei, hay thậm chí là nhà sản xuất máy tính Dell.

Các nhân viên trong ANT chuyên về phương pháp tấn công "cửa hậu" có thể theo dõi mọi cấp độ trong đời sống kỹ thuật số hiện nay, từ các trung tâm điện toán cho tới máy tính cá nhân, từ máy tính xách tay cho tới điện thoại di động. Theo Spiegel, ANT dường như có chìa khóa vạn năng để mở hầu hết ổ khóa an ninh. Các công ty lớn có dựng tường lửa vững chắc đến đâu cũng bị ANT vượt qua.

ANT có cả một danh mục "đồ chơi" 50 trang như kiểu catalog mua hàng, nơi mà các nhân viên NSA có thể đặt hàng các công nghệ theo dõi dữ liệu của mục tiêu. Danh mục "đồ chơi" này có ghi giá hẳn hoi, từ miễn phí cho đến 250.000 USD.

Có những món hàng không hề đắt đỏ, như một sợi cáp có thể giúp nhân viên TAO thấy được những gì hiển thị trên màn hình của mục tiêu theo dõi có giá chỉ 30 USD. Tuy nhiên, một trạm GSM (công cụ giả làm cột phát sóng di động và theo dõi điện thoại) lại có giá 40.000 USD. Các thiết bị theo dõi máy tính dưới dạng ổ cắm USB có khả năng gửi và nhận dữ liệu qua sóng vô tuyến mà không bị phát hiện có giá khoảng 1 triệu USD cho một gói 50 cái.

Cài cắm và hiện diện thường trực

Không chỉ sản xuất phần cứng gián điệp, ANT còn phát triển các phần mềm cho các nhiệm vụ đặc biệt. Một trong số đó có thể kể đến Feedtrough, công cụ được sử dụng trong trường hợp của Công ty mạng Juniper. Đây là một phần mềm độc hại có thể đào sâu vào tường lửa của Juniper và thông qua đó đưa vào hệ thống máy tính lớn các phần mềm theo dõi của NSA.

Nhờ công cụ Feedtrough, các phần mềm của NSA được cấy vào hệ thống máy tính lớn có thể sống sót kể cả khi máy khởi động lại hoặc nâng cấp phần mềm. Với cách này, các nhân viên tình báo của Mỹ có thể đảm bảo sự hiện diện thường trực của mình trong mạng lưới máy tính. Danh mục "đồ chơi" gián điệp của ANT cũng nói Feedtrough đã được triển khai trên nhiều hệ thống mục tiêu.

Ngoài ra, ANT cũng có một chương trình khác tấn công phần mềm hệ thống của các công ty sản xuất ổ cứng. Một chương trình nữa của đơn vị này cũng nhắm vào các bộ định tuyến mạng chuyên dụng hay các tường lửa bảo vệ mạng máy tính. Theo Spiegel, các "vũ khí tấn công điện tử" này được cài đặt từ xa, tức qua mạng Internet.

Spiegel cho biết các chuyên gia tại ANT có thể được miêu tả như những người thợ bậc thầy cho TAO. Trong trường hợp các phương thức xâm nhập và lấy thông tin thông thường của TAO không phát huy tác dụng, những người thợ của ANT sẽ can thiệp với "đồ nghề" riêng, thâm nhập thiết bị mạng, theo dõi điện thoại di động, máy tính, chuyển hướng hoặc thay đổi dữ liệu.

Những phần mềm cài cắm của ANT đóng một vai trò đáng kể đối với NSA trong việc thiết lập một mạng lưới bí mật toàn cầu, hoạt động song hành với mạng Internet.

Theo TTO

Tình báo Mỹ có khả năng truy cập bất kỳ iPhone  Nhà hoạt động nhân quyền và chuyên gia bảo mật máy tính Jacob Appelbaum nói với kênh Fox News (Mỹ) rằng, NSA có khả truy cập hầu hết dữ liệu trên bất kỳ thiết bị iPhone. Thậm chí theo Applebaum, việc thiết bị ngừng kết nối với Internet cũng không đảm bảo ngăn chặn hoạt động khai thác thông tin của cơ quan...

Nhà hoạt động nhân quyền và chuyên gia bảo mật máy tính Jacob Appelbaum nói với kênh Fox News (Mỹ) rằng, NSA có khả truy cập hầu hết dữ liệu trên bất kỳ thiết bị iPhone. Thậm chí theo Applebaum, việc thiết bị ngừng kết nối với Internet cũng không đảm bảo ngăn chặn hoạt động khai thác thông tin của cơ quan...

3 triệu người phát sốt khi Thùy Tiên phá lệ làm 1 việc chưa từng có với Quang Linh Vlog01:34

3 triệu người phát sốt khi Thùy Tiên phá lệ làm 1 việc chưa từng có với Quang Linh Vlog01:34 Phó tổng Ngân hàng SHB hát đám cưới chị họ, chỉ dùng 1 từ mà toát ra EQ cao vút01:38

Phó tổng Ngân hàng SHB hát đám cưới chị họ, chỉ dùng 1 từ mà toát ra EQ cao vút01:38 Bí ẩn căn biệt thự của đại gia ở Tiền Giang, nay "dãi nắng dầm sương", bỏ hoang không người ở00:15

Bí ẩn căn biệt thự của đại gia ở Tiền Giang, nay "dãi nắng dầm sương", bỏ hoang không người ở00:15 Video: Người đàn ông đi xe máy kéo em nhỏ thoát khỏi điểm mù xe tải01:12

Video: Người đàn ông đi xe máy kéo em nhỏ thoát khỏi điểm mù xe tải01:12 Cặp sao Việt bị đồn phim giả tình thật vì quá thân mật, nhà trai còn công khai nắm tay nhà gái không rời00:31

Cặp sao Việt bị đồn phim giả tình thật vì quá thân mật, nhà trai còn công khai nắm tay nhà gái không rời00:31 Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01

Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01 'Không thời gian' tập 7: Cô giáo Tâm tỏ thái độ với Trung tá Đại03:09

'Không thời gian' tập 7: Cô giáo Tâm tỏ thái độ với Trung tá Đại03:09 Con rể "mặc váy" nổi tiếng của "vua hài" Xuân Hinh nước mắt giàn giụa thông báo 1 tin vui01:28

Con rể "mặc váy" nổi tiếng của "vua hài" Xuân Hinh nước mắt giàn giụa thông báo 1 tin vui01:28 Nhã Phương có 1 hành động lạ khi đi dự đám cưới, cô dâu chú rể chứng kiến xong mặt biến sắc02:04

Nhã Phương có 1 hành động lạ khi đi dự đám cưới, cô dâu chú rể chứng kiến xong mặt biến sắc02:04 Diệu Nhi bay thẳng ra Hà Nội "giám sát" Anh Tú Atus "cà hẩy", có cách đánh dấu chủ quyền không ai dám cãi!00:30

Diệu Nhi bay thẳng ra Hà Nội "giám sát" Anh Tú Atus "cà hẩy", có cách đánh dấu chủ quyền không ai dám cãi!00:30 Khả Ngân đã có tình yêu mới?00:56

Khả Ngân đã có tình yêu mới?00:56Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Vụ bắt TikToker Mr Pips: Cảnh sát gọi cho nạn nhân lại bị nghĩ là lừa đảo

Pháp luật

23:52:56 11/12/2024

Ông Trump có thể ra "tối hậu thư" cho Nga - Ukraine để chấm dứt xung đột

Thế giới

23:49:45 11/12/2024

Sự thật ông bố Trung Quốc để con gái 6 tuổi chạy hộ cuộc thi marathon

Netizen

23:47:41 11/12/2024

8 nguyên tắc vàng để phòng đột quỵ

Sức khỏe

23:44:46 11/12/2024

Phát hiện chồng mang que thử thai vào phòng, nghi ngờ anh ngoại tình, một người xuất hiện khiến tôi té ngửa, cúi đầu nín ngay

Góc tâm tình

23:14:17 11/12/2024

Sao nam hạng A gây sốc với thân hình chỉ còn da bọc xương

Phim âu mỹ

23:10:00 11/12/2024

Dàn sao Squid Game 2 cực slay trên thảm hồng, netizen hoang mang vì sự biến mất của một nhân vật

Hậu trường phim

23:04:09 11/12/2024

Phương Oanh khoe giọng cùng Shark Bình, Hoàng Bách hạnh phúc bên vợ và 3 con

Sao việt

22:58:19 11/12/2024

Lý do học trò có nghệ danh lạ của NSND Quốc Hưng không muốn MV bị dán nhãn 18+

Nhạc việt

22:55:11 11/12/2024

'Gái ngố gặp ma lầy': Tác phẩm kinh dị, hài độc lạ nhất 2024

Phim châu á

22:45:49 11/12/2024

2014: Smartphone cao cấp sẽ chìm trong “biển máu”?

2014: Smartphone cao cấp sẽ chìm trong “biển máu”? Lộ cấu hình iPhone 6 phiên bản đẹp như mơ

Lộ cấu hình iPhone 6 phiên bản đẹp như mơ

NSA theo dõi cả thông báo Windows bị lỗi trên máy tính bạn

NSA theo dõi cả thông báo Windows bị lỗi trên máy tính bạn Apple bác bỏ tin an ninh Mỹ gián điệp iPhone

Apple bác bỏ tin an ninh Mỹ gián điệp iPhone Tất cả iPhone có thể đã bị NSA cài phần mềm gián điệp

Tất cả iPhone có thể đã bị NSA cài phần mềm gián điệp 100% điện thoại iPhone bị cài phần mềm gián điệp

100% điện thoại iPhone bị cài phần mềm gián điệp Tập đoàn Orange kiện NSA thu thập dữ liệu bất hợp pháp

Tập đoàn Orange kiện NSA thu thập dữ liệu bất hợp pháp Tình báo Mỹ hack WiFi ở khoảng cách gần 13 km

Tình báo Mỹ hack WiFi ở khoảng cách gần 13 km Vụ chồng minh tinh Trái Tim Mùa Thu quấy rối tình dục chị vợ: Nạn nhân hé lộ loạt hành vi kinh hoàng

Vụ chồng minh tinh Trái Tim Mùa Thu quấy rối tình dục chị vợ: Nạn nhân hé lộ loạt hành vi kinh hoàng Hari Won bất ngờ tuyên bố đang không sống chung với Trấn Thành?

Hari Won bất ngờ tuyên bố đang không sống chung với Trấn Thành? 4 từ do cậu con trai 4 tuổi của tỷ phú Elon Musk thốt ra gây sửng sốt

4 từ do cậu con trai 4 tuổi của tỷ phú Elon Musk thốt ra gây sửng sốt Louis Phạm nói gì khi dính tin đồn mang bầu?

Louis Phạm nói gì khi dính tin đồn mang bầu? Mr Pips Phó Đức Nam "quây" nhà đầu tư, kiếm hàng nghìn tỷ đồng như thế nào?

Mr Pips Phó Đức Nam "quây" nhà đầu tư, kiếm hàng nghìn tỷ đồng như thế nào? Triệu Vy bị phong sát và sự sụp đổ của gia tộc nhà họ Triệu, đáng thương nhất là mẹ ruột

Triệu Vy bị phong sát và sự sụp đổ của gia tộc nhà họ Triệu, đáng thương nhất là mẹ ruột Megan Fox chia tay tình trẻ vì bị phản bội trong lúc mang thai?

Megan Fox chia tay tình trẻ vì bị phản bội trong lúc mang thai? Concert 4 Anh Trai Say Hi: HIEUTHUHAI có 1 hành động "cứu nguy" khi Negav đứng sững trên sân khấu

Concert 4 Anh Trai Say Hi: HIEUTHUHAI có 1 hành động "cứu nguy" khi Negav đứng sững trên sân khấu Hình ảnh cơ sở massage nữ ca sĩ qua đời sau khi trị liệu gây xôn xao

Hình ảnh cơ sở massage nữ ca sĩ qua đời sau khi trị liệu gây xôn xao Vụ phát hiện 5 thi thể trong bể ủ mắm gây rúng động Thái Lan

Vụ phát hiện 5 thi thể trong bể ủ mắm gây rúng động Thái Lan Chuyện thật như đùa: Bà mẹ TP.HCM cổ vũ con trai lớp 6 có... bạn gái, kết quả sau 2 tháng khiến ai nấy cười ná thở

Chuyện thật như đùa: Bà mẹ TP.HCM cổ vũ con trai lớp 6 có... bạn gái, kết quả sau 2 tháng khiến ai nấy cười ná thở Lễ hỏa táng nữ sĩ Quỳnh Dao: Lâm Tâm Như thất thần, Triệu Vy có động thái đặc biệt

Lễ hỏa táng nữ sĩ Quỳnh Dao: Lâm Tâm Như thất thần, Triệu Vy có động thái đặc biệt Cái chết của người đàn ông trúng số trị giá 841 tỷ đồng chưa kịp hưởng thụ

Cái chết của người đàn ông trúng số trị giá 841 tỷ đồng chưa kịp hưởng thụ Mất hút bất thường, hoá ra nữ diễn viên hạng A ở ẩn 1 năm để sinh con và có cả tình mới kém tận 9 tuổi?

Mất hút bất thường, hoá ra nữ diễn viên hạng A ở ẩn 1 năm để sinh con và có cả tình mới kém tận 9 tuổi? Sinh viên FPT bị lừa 8 tỷ đồng vì tin kênh Facebook, TikTok của Mr Pips

Sinh viên FPT bị lừa 8 tỷ đồng vì tin kênh Facebook, TikTok của Mr Pips