Nữ chuyên gia bảo mật chuyên ‘đóng vai’ hacker

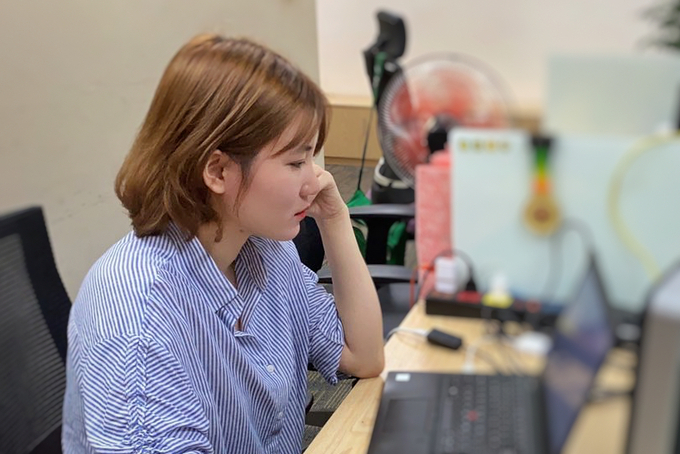

Mai Anh, chuyên gia bảo mật sinh năm 1992, không nhớ đã bao nhiêu lần phải thức xuyên đêm, sống như một hacker, để cung cấp các phản hồi quan trọng cho đối tác.

Năm 2020, bảng vinh danh những người đóng góp nhiều nhất cho sự an toàn của Zoho – công ty cung cấp dịch vụ quản trị doanh nghiệp Top 10 thế giới của Ấn Độ – xuất hiện tên “Vu Anh”. Zoho cảm ơn những người đã tìm ra lỗ hổng nghiêm trọng để bảo vệ nền tảng này, cũng như hàng chục nghìn công ty trên khắp thế giới, đang sử dụng phần mềm của họ. Vũ Anh là người phụ nữ Việt Nam hiếm hoi xuất hiện trong danh sách.

Đó cũng là một trong số ít lần Vũ Mai Anh xuất hiện công khai. Trong suốt 8 năm theo nghề bảo mật, cô thường sống đúng như những gì người ta hình dung về một chuyên gia an ninh mạng trên phim ảnh: ẩn mình, thận trọng và gần như tàng hình trên mạng xã hội.

Ngoài đời, cô gái 9x khá ưa nhìn, vui tính và là thành viên chủ chốt trong đội ngũ Pentest của Công ty An ninh mạng Viettel – người chuyên kiểm tra khả năng đột nhập vào các hệ thống công nghệ thông tin. Cô cũng là thành viên nữ duy nhất trong RedTeam – nhóm “đóng vai” hacker, có nhiệm vụ tấn công triệt để vào các hệ thống mục tiêu để phát hiện lỗ hổng bảo mật và ngăn chặn các nguy cơ mất an toàn thông tin.

Mai Anh, nữ chuyên gia bảo mật sinh năm 1992, thường xuyên “cày đêm” như hacker để tìm ra lỗ hổng bảo mật trong hệ thống của khách hàng. Trong thời gian rảnh rỗi, cô thường nghe nhạc, hát và chơi thể thao. Mai Anh từng đoạt huy chương vàng khi tham dự một giải bóng bàn của công ty.

Nhìn vào vị trí của Mai Anh hiện nay, ít người nghĩ rằng cô từng ham chơi game đến quên ăn quên học. Có những ngày, Mai Anh bỏ học để ra quán nét “cày” game online. Dù gia đình không biết, cô vẫn tự thấy cần phải thay đổi. May mắn cô đã bỏ game thành công và dành những tháng cuối cho việc ôn thi đại học.

Nhưng cũng nhờ những lần đi chơi game ấy, Mai Anh nhận ra sở thích của mình. Trước ngưỡng cửa đại học, dù được khuyên chọn trường kinh tế vì “phù hợp hơn với con gái”, cô lại chọn kỹ thuật. Khoa Công nghệ thông tin, Đại học Bách Khoa Hà Nội, vốn được biết đến là nơi chỉ toàn con trai, năm ấy có thêm một sinh viên nữ.

Video đang HOT

Năm 2013, khi smartphone bắt đầu phổ biến, lập trình ứng dụng trở thành một trong những lĩnh vực “hot” nhất bấy giờ. Cô lại “suýt” trở thành người viết game, nếu không nhờ một lần “lang thang” trên Internet.

“Hôm đó, mình đang ‘mò mẫm’ trên forum Cộng đồng C Việt thì thấy bài đăng tuyển thực tập sinh ngành bảo mật. Mình chưa đủ kiến thức chuyên môn nhưng thích thử thách, nên đã quyết định tham gia. Mình trúng tuyển và ‘dính’ luôn với nghề đến bây giờ”, Mai Anh kể.

Biến nữ tính thành lợi thế

Trong lĩnh vực bảo mật, RedTeam là thuật ngữ để chỉ một nhóm chuyên gia bảo mật, nhưng có hoạt động và tư duy như một nhóm tin tặc. Nhóm này sẽ sử dụng khả năng của mình để tấn công, xâm nhập vào các hệ thống mục tiêu mà khách hàng – thường là các doanh nghiệp – đưa ra, để kiểm tra độ an toàn an ninh mạng của chính doanh nghiệp đó. Nếu tin tặc thường hoạt động vào những lúc doanh nghiệp mất cảnh giác nhất, như ban đêm, nhóm RedTeam cũng vậy.

Có những giai đoạn, bạn bè cùng cùng trang lứa lo chuyện hẹn hò, đi chơi, Mai Anh lại “bật chế độ ngủ ngày cày đêm” mấy tháng liền. Không chỉ là vượt qua các hàng rào bảo mật, RedTeam của cô còn phải đối đầu với BlueTeam – đội bảo vệ cho doanh nghiệp – cũng là những chuyên gia bảo mật hàng đầu.

“Giống một cuộc đuổi bắt, nhiều khi mình tìm ra lỗ hổng, họ lại vá, liên tục như vậy hàng tuần liền, khiến việc tấn công rơi vào bế tắc. Mình phải tìm các phương pháp tấn công mới và thức đêm để chạy đua với thời gian”, Mai Anh kể.

Hiện tại, RedTeam của Mai Anh có tỷ lệ “thắng” nhiều gấp đôi số lần “thua”. Sau những lần chiến thắng đó, hàng trăm rủi ro bảo mật cho hệ thống đã được cô và các cộng sự phát hiện, giúp doanh nghiệp củng cố tình hình an ninh của mình.

Là người con gái duy nhất trong đội ngũ chuyên gia bảo mật, Mai Anh tự nhận điểm yếu của mình là dễ bị chi phối bởi cảm xúc. Cô cũng không tránh khỏi những lúc buồn giận chuyện tình cảm, nhưng tâm huyết với công việc kéo cô đứng dậy. Lỗ hổng đầu tiên trong đời làm bảo mật, Mai Anh tìm ra sau một lần thất tình.

Mai Anh cho biết mục tiêu của cô là rèn tính kiên nhẫn, học cách chi phối cảm xúc, bên cạnh việc cố gắng về mặt chuyên môn. Cô mong muốn mình sẽ tìm được nhiều lỗ hổng hơn nữa. “Lỗ hổng bảo mật không thể nhìn thấy được và cũng là thứ mà không ai thực sự biết có tồn tại hay không. Vì vậy, mình cần thêm tính kiên nhẫn, đồng thời mình cần rèn luyện tư duy giải quyết được mọi vấn đề”, Mai Anh nói.

Nhóm tin tặc tình báo của Nga đã tấn công Mỹ

Các chuyên gia bảo mật tìm ra manh mối cho thấy nhóm tin tặc Fancy Bear đứng sau vụ tấn công mạng bí ẩn được quan chức Mỹ tiết lộ tuần trước.

Tuần trước, Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ (CISA) khuyến cáo việc hacker xâm nhập vào một cơ quan liên bang của nước này. Dù không công khai danh tính kẻ tấn công hay cơ quan bị xâm nhập, CISA nêu chi tiết phương pháp tấn công của tin tặc, cho rằng chúng sử dụng loại phần mềm độc hại mới để đánh cắp dữ liệu mục tiêu.

Manh mối kẻ đứng sau được hé mở nhờ đội nghiên cứu thuộc công ty an ninh mạng Dragos và nội dung bản thông báo FBI gửi tới các đơn vị dễ bị tấn công. Nhóm hacker có thể là Fancy Bear, hay còn có tên APT28 - một nhóm tin tặc làm việc cho cơ quan tình báo quân sự GRU của Nga. Nhóm này được cho là tác giả của nhiều vụ tấn công, từ vụ xâm nhập và đánh cắp dữ liệu nhắm vào cuộc bầu cử tổng thống Mỹ năm 2016 đến một chiến dịch quy mô lớn khác với vô số nỗ lực tấn công các đảng phái chính trị, chiến dịch, tổ chức tư vấn trong năm nay.

Nhóm tin tặc tình báo APT28 được cho là đứng sau những vụ tấn công mạng lớn nhất vài năm qua.

Hồi tháng 5, FBI đã cảnh báo APT28 đang nhắm đến các hệ thống mạng của Mỹ, bao gồm các cơ quan chính phủ và tổ chức giáo dục. FBI cũng liệt kê một số địa chỉ IP mà hacker sử dụng trong quá trình hoạt động. Nhà nghiên cứu Joe Slowik thuộc công ty Dragos nhận thấy một địa chỉ IP trong đó định danh một máy chủ đặt tại Hungary. Địa chỉ này trùng khớp với một IP xuất hiện trong bản khuyến cáo của CISA, cho thấy có thể APT28 đã sử dụng cùng một máy chủ tại Hungary trong vụ xâm nhập mà CISA mô tả lần này.

Slowik, nguyên trưởng nhóm Ứng cứu Khẩn cấp Máy tính của Phòng thí nghiệm Quốc gia Los Alamos nhận định: "Dựa trên sự trùng lặp về cơ sở hạ tầng, chuỗi hành vi liên quan đến sự kiện, cũng như thời gian và mục tiêu - nhắm vào chính phủ Mỹ, có thể thấy sự kiện lần này rất tương đồng, nếu không muốn nói là một phần của chiến dịch liên quan đến APT28 hồi đầu năm nay".

Bên cạnh thông báo của FBI, Slowik còn tìm thấy sợi dây liên kết thứ hai về cơ sở hạ tầng. Một báo cáo năm ngoái của Bộ Năng lượng Mỹ (DOE) cảnh báo APT28 đã thăm dò mạng của một tổ chức chính phủ nước này thông qua máy chủ đặt tại Latvia. Báo cáo còn chỉ rõ địa chỉ IP của máy chủ đó. Một lần nữa, địa chỉ IP Latvia ấy lại xuất hiện trong danh sách công bố của CISA vừa rồi. Kết nối các dữ kiện với nhau, có thể thấy những IP trùng khớp này đã tạo nên mạng lưới cơ sở hạ tầng chung, liên kết các hoạt động tấn công với nhau. Slowik nhận định: "Cả hai trường hợp đều có dấu hiệu trùng khớp".

Slowik nhấn mạnh một số địa chỉ IP liệt kê trong các tài liệu độc lập của FBI, DOE và CISA trùng khớp với nhiều hoạt động tội phạm mạng trước đó, chẳng hạn, các diễn đàn lừa đảo của Nga hay những máy chủ sử dụng trong nhiều vụ cài cắm trojan ngân hàng. Nhưng ông cũng cho rằng điều này đồng nghĩa với việc các tin tặc do chính phủ Nga bảo trợ có thể đang sử dụng lại cơ sở hạ tầng của tội phạm mạng, nhằm mục đích phủ nhận sự liên quan của mình.

Dù không gọi tên APT28, bản khuyến cáo của CISA trình bày chi tiết từng bước thực hiện của tin tặc khi chúng xâm nhập vào cơ quan liên bang chưa được tiết lộ danh tính của Mỹ. Bằng cách nào đó, hacker lấy được tên người dùng và mật khẩu của nhiều nhân viên để xâm nhập vào hệ thống. CISA thừa nhận họ chưa rõ những thông tin đăng nhập bị đánh cắp thế nào, nhưng bản báo cáo suy đoán rằng những kẻ tấn công có thể đã tận dụng lỗ hổng được xác định trong Pulse Secure VPN, một dạng công nghệ bảo mật truy cập nội bộ được sử dụng rộng rãi trên toàn chính phủ liên bang.

Tin tặc sau đó sử dụng các dòng lệnh để di chuyển giữa hệ thống máy tính của cơ quan, trước khi tải xuống một phần mềm độc hại tùy chỉnh. Chúng sử dụng phần mềm độc hại ấy để truy cập vào máy chủ có chứa tệp của cơ quan, rồi chuyển các bộ sưu tập tệp đến những máy tính chúng đã chiếm được quyền kiểm soát, nén dữ liệu thành tệp .zip để dễ dàng đánh cắp.

Dù CISA không công khai với các nhà nghiên cứu mẫu trojan tùy chỉnh được nhóm tin tặc sử dụng, Costin Raiu, Giám đốc nhóm nghiên cứu và phân tích toàn cầu của Kaspersky, cho rằng các thuộc tính của mã độc này khớp với một mẫu khác được tải lên kho lưu trữ nghiên cứu phần mềm độc hại VirusTotal ở Arab Saudi. Qua phân tích mẫu, Raiu nhận thấy đây là một sáng tạo độc đáo, xây dựng từ những công cụ tấn công phổ biến, nhưng không có manh mối nào liên quan đến các nhóm hacker từng biết tới, đồng thời mẫu này đã bị xáo trộn với nhiều lớp mã hóa. Raiu cho biết: "Các lớp mã hóa khiến mẫu này thực sự thú vị. Thật là bất thường và cũng hiếm gặp trường hợp ta không thể tìm ra sợi dây liên kết với bất cứ thứ gì".

Đầu tháng 9, Microsoft cảnh báo rằng nhóm tin tặc APT28 đã thực hiện những kỹ thuật tương đối đơn giản với quy mô hàng loạt để xâm phạm nhiều tổ chức và chiến dịch tranh cử của cả hai Đảng phái chính trị Mỹ. Theo Microsoft, nhóm này sử dụng kết hợp tính năng rải mật khẩu - thử những mật khẩu phổ biến trên nhiều tài khoản người dùng, và tính năng "brute force" để thử nhiều mật khẩu trên cùng một tài khoản.

Dù không xác nhận kết quả nghiên cứu mà Slowik tìm ra có liên quan đến bản báo cáo của CISA, John Hultquist, Giám đốc tình báo của công ty bảo mật FireEye, nhận định: "Nếu APT28 thực sự là nhóm tin tặc đứng sau vụ tấn công trong bản khuyến cáo của CISA, đó sẽ là lời cảnh tỉnh rằng tổ chức này có thể còn thực hiện những hoạt động gián điệp có mục tiêu và tinh vi hơn thế. Chúng là những diễn viên đáng gờm và vẫn có khả năng tiếp cận những khu vực nhạy cảm".

APT28 đã có lịch sử gắn với nhiều hoạt động gián điệp nhắm vào các mục tiêu quân sự và chính phủ Mỹ, NATO và Đông Âu. Bản khuyến cáo của CISA, cùng với các phát hiện của DOE và FBI, theo dõi những chiến dịch tấn công mạng có liên quan đến APT28... đều cho thấy tổ chức gián điệp này vẫn còn tiếp tục hoạt động đến tận ngày nay.

"Không có gì ngạc nhiên khi tình báo Nga cố gắng thâm nhập vào chính phủ Mỹ. Họ vẫn thường làm thế", Slowik cho hay. "Nhưng cần xác định rằng đây không chỉ là hoạt động tiếp tục tái diễn đơn thuần, mà hoạt động đó nay đã thành công".

Chuyên gia bảo mật Việt phát hiện lỗ hổng nguy hiểm trên hệ điều hành Windows  Lỗ hổng bảo mật trên Windows có mã "CVE-2020-1319" được anh Lê Hữu Quang Linh, chuyên gia của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) phát hiện mới đây, là lỗ hổng nguy hiểm, có thể gây ảnh hưởng đến hàng triệu người dùng. Những thành quả bước đầu Theo thông tin từ Trung tâm Giám sát an...

Lỗ hổng bảo mật trên Windows có mã "CVE-2020-1319" được anh Lê Hữu Quang Linh, chuyên gia của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) phát hiện mới đây, là lỗ hổng nguy hiểm, có thể gây ảnh hưởng đến hàng triệu người dùng. Những thành quả bước đầu Theo thông tin từ Trung tâm Giám sát an...

Nghi án mẹ sát hại 2 con để trục lợi bảo hiểm: Người cô ruột hé lộ thông tin bất ngờ00:57

Nghi án mẹ sát hại 2 con để trục lợi bảo hiểm: Người cô ruột hé lộ thông tin bất ngờ00:57 Khoảnh khắc bé trai 3 tuổi hốt hoảng báo tin bạn đuối nước khiến triệu người thót tim01:19

Khoảnh khắc bé trai 3 tuổi hốt hoảng báo tin bạn đuối nước khiến triệu người thót tim01:19 Hình ảnh được chia sẻ nhiều nhất lúc này của Hoa hậu Thùy Tiên sau khi Hằng Du Mục và Quang Linh Vlogs bị bắt00:51

Hình ảnh được chia sẻ nhiều nhất lúc này của Hoa hậu Thùy Tiên sau khi Hằng Du Mục và Quang Linh Vlogs bị bắt00:51 44 giây khiến HIEUTHUHAI bị chê "thì ra vấn đề nằm ở người hát"00:45

44 giây khiến HIEUTHUHAI bị chê "thì ra vấn đề nằm ở người hát"00:45 Vụ sao nữ Vbiz gãy xương đùi khi chơi pickleball: Người chứng kiến tiết lộ chi tiết gây sốc01:29

Vụ sao nữ Vbiz gãy xương đùi khi chơi pickleball: Người chứng kiến tiết lộ chi tiết gây sốc01:29 Siêu mẫu Kỳ Hân gãy xương trên sân pickleball phải phẫu thuật gấp, Mạc Hồng Quân tức tốc vào với vợ00:17

Siêu mẫu Kỳ Hân gãy xương trên sân pickleball phải phẫu thuật gấp, Mạc Hồng Quân tức tốc vào với vợ00:17 Vụ tin đồn 'mẹ giết 2 con' gây xôn xao ở Quảng Nam: Người nhà nói gì?01:11

Vụ tin đồn 'mẹ giết 2 con' gây xôn xao ở Quảng Nam: Người nhà nói gì?01:11 Trung Quốc triển khai hơn 80 máy bay, tàu chiến sát Đài Loan?08:57

Trung Quốc triển khai hơn 80 máy bay, tàu chiến sát Đài Loan?08:57 Mỹ nhân 22 tuổi của Địa Đạo: Đi hát bao năm không ai biết, đóng phim vai phụ cả nước hay00:32

Mỹ nhân 22 tuổi của Địa Đạo: Đi hát bao năm không ai biết, đóng phim vai phụ cả nước hay00:32 Clip cận cảnh sao nữ Vbiz chấn thương gãy chân ngay giữa sân pickleball, dàn sao Việt hốt hoảng tột độ00:43

Clip cận cảnh sao nữ Vbiz chấn thương gãy chân ngay giữa sân pickleball, dàn sao Việt hốt hoảng tột độ00:43 Bí mật hậu trường bom tấn Địa Đạo: Gian nan gấp 6 lần phim khác, "thoát nạn" nhờ công lao của 1 người06:10

Bí mật hậu trường bom tấn Địa Đạo: Gian nan gấp 6 lần phim khác, "thoát nạn" nhờ công lao của 1 người06:10Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Định cạnh tranh với Counter-Strike 2 và Valorant, bom tấn đóng cửa sau 6 tháng, hoàn tiền cho game thủ

Mọt game

07:45:56 07/04/2025

Thêm một nữ coser Việt cộng đồng mạng mê mẩn vì nhan sắc lung linh

Cosplay

07:42:45 07/04/2025

Hình ảnh mới nhất gây bất ngờ của Trúc Anh (Mắt Biếc) hậu nâng cơ mặt

Sao việt

07:39:36 07/04/2025

Những bộ phim kinh điển về Giải phóng miền Nam đáng xem dịp này

Phim việt

07:11:40 07/04/2025

Cách lựa chọn sản phẩm và tẩy da chết cho da dầu

Làm đẹp

07:06:10 07/04/2025

Thẩm phán đã nói gì trong phiên điều trần đầu tiên về vụ Ador kiện NewJeans?

Sao châu á

07:03:23 07/04/2025

Cha mẹ làm gì để con an toàn khi đi lễ hội?

Sức khỏe

07:02:46 07/04/2025

Quang Tuấn: Tập luyện biểu cảm ánh mắt khi đóng 'Địa đạo: Mặt trời trong bóng tối'

Hậu trường phim

07:00:54 07/04/2025

Cân nhắc việc bỏ án tử hình với tội tham ô và nhận hối lộ

Tin nổi bật

06:58:49 07/04/2025

Anh trai vượt ngàn chông gai tiếp tục tổ chức 2 đêm concert

Nhạc việt

06:58:14 07/04/2025

Nhà sản xuất smartphone đang ‘mắc kẹt’ với màn hình

Nhà sản xuất smartphone đang ‘mắc kẹt’ với màn hình Apple sẽ ra mắt kính áp tròng thực tế ảo tăng cường vào năm 2030?

Apple sẽ ra mắt kính áp tròng thực tế ảo tăng cường vào năm 2030?

'Phần mềm diệt virus đã chết'

'Phần mềm diệt virus đã chết' Thêm một công ty bảo mật là nạn nhân của hacker SolarWinds

Thêm một công ty bảo mật là nạn nhân của hacker SolarWinds Tự học lập trình trong quán game, thanh niên này đã trở thành thần tượng của giới trẻ Trung Quốc

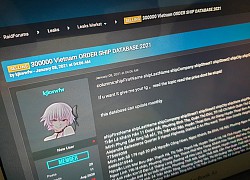

Tự học lập trình trong quán game, thanh niên này đã trở thành thần tượng của giới trẻ Trung Quốc 300.000 tài khoản người Việt bị hacker rao bán

300.000 tài khoản người Việt bị hacker rao bán Apple sẽ gửi iPhone 'bẻ khóa' cho chuyên gia bảo mật

Apple sẽ gửi iPhone 'bẻ khóa' cho chuyên gia bảo mật FPT Telecom tích hợp tính năng bảo mật F-Safe hỗ trợ AI

FPT Telecom tích hợp tính năng bảo mật F-Safe hỗ trợ AI Bắt gặp chồng nhắn tin mùi mẫn với vợ cũ, tôi không ghen mà còn thấy mình có lỗi

Bắt gặp chồng nhắn tin mùi mẫn với vợ cũ, tôi không ghen mà còn thấy mình có lỗi Con gái lên tiếng về ngôi nhà ở Phú Nhuận của cố NSƯT Vũ Linh

Con gái lên tiếng về ngôi nhà ở Phú Nhuận của cố NSƯT Vũ Linh Vướng ồn ào bán kẹo rau với Quang Linh Vlogs, Thùy Tiên có bị tước vương miện?

Vướng ồn ào bán kẹo rau với Quang Linh Vlogs, Thùy Tiên có bị tước vương miện? Louis Phạm chính thức lên tiếng về lý do chia tay bạn trai Việt kiều sau loạt ồn ào đời tư

Louis Phạm chính thức lên tiếng về lý do chia tay bạn trai Việt kiều sau loạt ồn ào đời tư Lý do phim của Đường Yên không thu hút khán giả?

Lý do phim của Đường Yên không thu hút khán giả? H'hen Niê bị chồng trêu vẽ thêm râu, Hồng Diễm trẻ trung ở tuổi 42

H'hen Niê bị chồng trêu vẽ thêm râu, Hồng Diễm trẻ trung ở tuổi 42 Công ty Chị Em Rọt và Asia life sản xuất kẹo Kera bằng những nguyên vật liệu gì?

Công ty Chị Em Rọt và Asia life sản xuất kẹo Kera bằng những nguyên vật liệu gì? Ca sĩ Quang Linh 'lột xác' ở tuổi 60

Ca sĩ Quang Linh 'lột xác' ở tuổi 60 Xô nước 120 lít và loạt biểu hiện 'lạ' của người mẹ sát hại con trai trục lợi bảo hiểm

Xô nước 120 lít và loạt biểu hiện 'lạ' của người mẹ sát hại con trai trục lợi bảo hiểm Vụ Quang Linh Vlogs, Hằng Du Mục: Hoa hậu Thùy Tiên có liên quan

Vụ Quang Linh Vlogs, Hằng Du Mục: Hoa hậu Thùy Tiên có liên quan Bất thường ở nơi sản xuất kẹo rau củ Kera không có vườn rau ?

Bất thường ở nơi sản xuất kẹo rau củ Kera không có vườn rau ? Nhân vật bị réo tên không ngừng sau khi Hoa hậu Thùy Tiên bị xử phạt

Nhân vật bị réo tên không ngừng sau khi Hoa hậu Thùy Tiên bị xử phạt Điều tra mở rộng vụ lừa dối khách hàng tại Công ty CP Tập đoàn Chị Em Rọt

Điều tra mở rộng vụ lừa dối khách hàng tại Công ty CP Tập đoàn Chị Em Rọt TikToker tố điểm bất ổn trong kẹo rau củ Kera: 'Tôi bị công kích, hăm dọa'

TikToker tố điểm bất ổn trong kẹo rau củ Kera: 'Tôi bị công kích, hăm dọa' Thiếu tướng Tô Cao Lanh nói về lùm xùm từ thiện của Phạm Thoại, mẹ bé Bắp

Thiếu tướng Tô Cao Lanh nói về lùm xùm từ thiện của Phạm Thoại, mẹ bé Bắp