KHẨN: Mã độc đặc biệt nguy hiểm đang tấn công ngân hàng và hạ tầng quốc gia

Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam ( VNCERT) vừa phát cảnh báo khẩn về việc theo dõi, ngăn chặn kết nối và xoá các tập tin mã độc tấn công có chủ đích vào ngân hàng và các tổ chức hạ tầng quan trọng của quốc gia.

Theo Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT), trong thời gian gần đây, Trung tâm này đã ghi nhận các hình thức tấn công có chủ đích của tin tặc nhắm vào hệ thống thông tin của một số ngân hàng và hạ tầng quan trọng quốc gia tại Việt Nam.

Mã độc đang tấn công vào các ngân hàng và hệ thống trọng điểm quốc gia. (Ảnh minh họa: Internet)

Với hình thức tấn công có chủ đích này, VNCERT nhận định tin tặc đã tìm hiểu kỹ về đối tượng tấn công và thực hiện các thủ thuật lừa đảo, kết hợp với các biện pháp kỹ thuật cao để qua mặt các hệ thống bảo vệ an toàn thông tin (ATTT) của các ngân hàng và các tổ chức hạ tầng quan trọng nhằm chiếm quyền điều khiển máy tính của người dùng và thông qua đó tấn công các hệ thống máy tính nội bộ chứa thông tin quan trọng khác.

Mục đích chính của tin tặc là đánh cắp các thông tin quan trọng của ngân hàng và các tổ chức hạ tầng quan trọng quốc gia. Với việc sử dụng các kỹ thuật cao để tấn công thì các hệ thống bảo vệ ATTT của ngân hàng hoặc các tổ chức hạ tầng quan trọng sẽ khó phát hiện kịp thời và đồng thời giúp tin tặc duy trì quyền kiểm soát hệ thống thông tin.

Ông Nguyễn Khắc Lịch – Phó Giám đốc VNCERT nhấn mạnh, đây là những mã độc rất nguy hiểm, có thể đánh cắp thông tin và phá huỷ hệ thống thông tin, vì vậy VNCERT yêu cầu lãnh đạo các đơn vị nghiêm túc thực hiện lệnh điều phối.

Cụ thể, VNCERT đề nghị các đơn vị theo dõi và ngăn chặn kết nối đến các máy chủ C&C có địa chỉ IP sau: 38.132.124.250 và 89.249.65.220.

Video đang HOT

Ngoài ra, rà quét hệ thống và xoá các thư mục và tập tin mã độc có kích thước tương ứng: syschk.ps1 (318KB hay 326,224 bytes), hs.exe (259 KB hay 265,216 bytes).

Sau khi thực hiện, VNCERT yêu cầu các đơn vị báo cáo tình hình về cơ quan điều phối ứng cứu sự cố quốc gia trước 12h ngày 26/7/2018.

Theo Danviet.vn

Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam

Mã độc WannaCry bắt cóc dữ liệu tống tiền lây lan trên toàn cầu đang đe doạ nghiêm trọng đến nhiều doanh nghiệp và các bộ ngành tại Việt Nam.

Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) vừa gửi cảnh báo đến các cơ quan trung ương, cơ quan chính phủ, bộ ngành, doanh nghiệp, tổ chức... cả nước về việc phòng ngừa và ngăn chặn tấn công mã độc WannaCrypt và các biến thể.

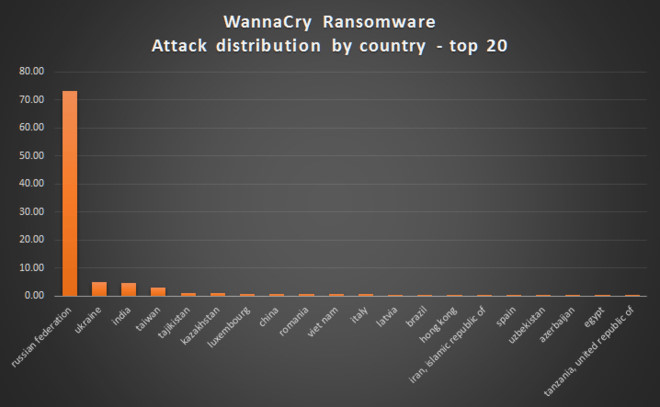

Việt Nam nằm trong nhóm 20 quốc gia bị ảnh hưởng nặng nhất bởi WannaCry. Nguồn: Kaspersky.

Theo VNCERT, đây là mã độc cực kỳ nguy hiểm, có thể đánh cắp thông tin và mã hoá toàn bộ hệ thống máy chủ của tổ chức bị hại. Khi nhiễm mã độc này, hệ thống máy tính sẽ bị "đóng băng" bằng chuỗi mã, khiến các tổ chức, doanh nghiệp phải chi trả số tiền lớn để "chuộc" lại dữ liệu.

Vì vậy, VNCERT yêu cầu các cơ quan, tổ chức phải thực hiện nghiêm lệnh điều phối ứng cứu khẩn cấp. Trung tâm này đưa ra danh sách dài những nhận dạng của mã độc WannaCry gồm các máy chủ điều khiển, danh sách tập tin, danh sách mã băm (Hash SHA-256).

Theo Kaspersky, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nặng nhất, trong đó có Nga, Ukraine, Ấn Độ, Đài Loan, Tajikistan, Kazakhstan, Luxembourg, Trung Quốc, Romania...

WannaCry là loại mã độc được xếp vào dạng ransomware (bắt cóc dữ liệu đòi tiền chuộc). Tin tặc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên Internet thông qua Shadowbrokers dump vào ngày 14/4, dù lỗ hổng này trước đó đã được vá bởi Microsoft từ ngày 14/3. Tuy nhiên, rất nhiều tổ chức và người dùng chưa cài đặt bản vá này và trở thành nạn nhân của WannaCry.

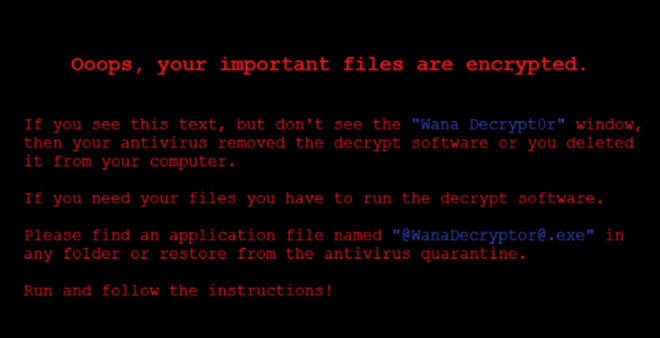

Thông báo hiện lên màn hình máy tính bị nhiễm mã độc WannaCry.

Sau khi bị nhiễm WannaCry, máy tính nạn nhân hiện dòng chữ thông báo toàn bộ dữ liệu đã bị mã hoá và không thể sử dụng. Để đòi lại dữ liệu này, người dùng cần chi trả số tiền nhất định càng sớm càng tốt. Càng đợi lâu, số "tiền chuộc" càng tăng lên. Tinh vi hơn, các hacker đứng sau cuộc tấn công này chỉ nhận tiền chuộc bằng bitcoin.

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, Trung Quốc, Đan Mạch, Hà Lan, Anh, Philippines, Pháp, Nhật... Những "Hỏi - Đáp" này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?...

Theo Giám đốc Europol Rob Waineright, phạm vi lây nhiễm toàn cầu của WannaCry chưa từng có tiền lệ. Số nạn nhân hiện ít nhất là 200.000 ở 150 quốc gia. Trong đó có nhiều doanh nghiệp, tập đoàn lớn.

Cách phòng chống mã độc WannaCry theo khuyến cáo của Kaspersky:

- Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

- Cài đặt bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đảm bảo rằng các sản phẩm của Kaspersky Lab đã bật thành phần System Watcher (trạng thái Enable).

- Thực hiện quét hệ thống (Critical Area Scan) có trong các giải pháp của Kaspersky Lab để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ).

- Nếu phát hiện có tấn công từ phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen thì cần reboot lại hệ thống.

-Một lần nữa, hãy chắc chắn bản vá MS17-010 được cài đặt.

Tiến hành sao lưu dữ liệu thường xuyên vào các nơi lưu trữ không kết nối với Internet

Duy Tín

Theo Zing

Một số điện thoại Android bị cài sẵn mã độc trước khi bán  Phần mềm độc hại được cài trên một số mẫu smartphone và âm thầm thu thập dữ liệu, chạy quảng cáo mà người dùng không hề hay biết. Công ty bảo mật Upstream phát hiện các mẫu điện thoại Android giá rẻ bán ra tại Brazil, Ai Cập, Myanmar và Nam Phi có chứa mã độc. "Mã độc được cài sẵn, đánh cắp...

Phần mềm độc hại được cài trên một số mẫu smartphone và âm thầm thu thập dữ liệu, chạy quảng cáo mà người dùng không hề hay biết. Công ty bảo mật Upstream phát hiện các mẫu điện thoại Android giá rẻ bán ra tại Brazil, Ai Cập, Myanmar và Nam Phi có chứa mã độc. "Mã độc được cài sẵn, đánh cắp...

Lộ phân cảnh bị cắt ở phim Trấn Thành khiến ai xem cũng lú: Tô bún 100k, trả 200k, tại sao khách hàng vẫn lãi?01:59

Lộ phân cảnh bị cắt ở phim Trấn Thành khiến ai xem cũng lú: Tô bún 100k, trả 200k, tại sao khách hàng vẫn lãi?01:59 Video vỏn vẹn 22 giây từ camera trong một gia đình ghi lại 3 từ của bé trai khiến ai cũng nhói lòng00:23

Video vỏn vẹn 22 giây từ camera trong một gia đình ghi lại 3 từ của bé trai khiến ai cũng nhói lòng00:23 Lễ gia tiên Vũ Cát Tường và bạn đời: Gia thế khủng của cô dâu được hé lộ, thái độ bố mẹ gây chú ý00:48

Lễ gia tiên Vũ Cát Tường và bạn đời: Gia thế khủng của cô dâu được hé lộ, thái độ bố mẹ gây chú ý00:48 Vũ Cát Tường rơi lệ ở lễ thành đôi: 'Muốn yêu thương, bảo vệ em đến khi già đi'00:25

Vũ Cát Tường rơi lệ ở lễ thành đôi: 'Muốn yêu thương, bảo vệ em đến khi già đi'00:25 Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34

Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34 Công an TP.HCM vào cuộc vụ người phụ nữ khóc vì bị dàn cảnh móc túi ở bệnh viện08:07

Công an TP.HCM vào cuộc vụ người phụ nữ khóc vì bị dàn cảnh móc túi ở bệnh viện08:07 Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18

Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18 Đức Phúc biến Valentine thành ngày hội cầu hôn với MV "Chăm em một đời"04:08

Đức Phúc biến Valentine thành ngày hội cầu hôn với MV "Chăm em một đời"04:08 Lễ thành đôi Vũ Cát Tường: Cô dâu chính thức lộ diện với visual cực xinh, cặp đôi rơi nước mắt giữa lễ đường đẹp như mơ00:56

Lễ thành đôi Vũ Cát Tường: Cô dâu chính thức lộ diện với visual cực xinh, cặp đôi rơi nước mắt giữa lễ đường đẹp như mơ00:56 'Đèn âm hồn' dẫn đầu phòng vé vướng nghi vấn đạo nhái, đạo diễn nói gì?04:46

'Đèn âm hồn' dẫn đầu phòng vé vướng nghi vấn đạo nhái, đạo diễn nói gì?04:46 Hung thủ dùng súng bắn chết nam thanh niên tại phòng ngủ sa lưới01:17

Hung thủ dùng súng bắn chết nam thanh niên tại phòng ngủ sa lưới01:17Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

"Trùm cuối" trong cuộc chiến giành quyền nuôi con và chia tài sản của Từ Hy Viên lộ diện

Sao châu á

06:34:10 13/02/2025

Cường Đô La nhận 2 mảnh giấy lúc nửa đêm, nội dung lộ thái độ thật của Đàm Thu Trang với Subeo

Sao việt

06:28:18 13/02/2025

Dùng các loại hạt thừa sau Tết làm món cá cơm rim hạt cực ngon

Ẩm thực

06:07:49 13/02/2025

Syria ấn định thời điểm thành lập chính phủ mới, cam kết tái thiết đất nước

Thế giới

06:02:40 13/02/2025

3 phim lãng mạn Hàn cực đáng xem vào ngày Valentine: Siêu phẩm xuất sắc nhất 2025 đây rồi?

Phim châu á

06:02:28 13/02/2025

'Nàng thơ' 'Em và Trịnh' tự thử thách sức bền và khả năng chịu đựng khi tham gia phim kinh dị 'Âm dương lộ'

Hậu trường phim

06:00:18 13/02/2025

Người đàn ông bại trận thê thảm, bị cả làng nhạc biến thành trò đùa "muối mặt"

Nhạc quốc tế

05:58:55 13/02/2025

Asencio và khoảnh khắc định mệnh tại Champions League

Sao thể thao

23:06:33 12/02/2025

Sao nam phim Việt giờ vàng gây sốt MXH vì diễn hay dã man, xuất hiện 5 phút mà hơn cả bộ phim cộng lại

Phim việt

22:57:37 12/02/2025

Mục đích gây hấn của Kanye West là để quảng bá cho công việc kinh doanh mới?

Sao âu mỹ

21:37:58 12/02/2025

Google đang nghiên cứu hệ điều hành thay thế Android

Google đang nghiên cứu hệ điều hành thay thế Android Galaxy A8 Star: Smartphone cận cao cấp với hiệu năng ấn tượng

Galaxy A8 Star: Smartphone cận cao cấp với hiệu năng ấn tượng

Cục ATTT: Hơn nửa triệu thiết bị mạng nhiễm độc, cần phải reset ngay và luôn

Cục ATTT: Hơn nửa triệu thiết bị mạng nhiễm độc, cần phải reset ngay và luôn Hàng nghìn thiết bị Android nhiễm malware khó xóa

Hàng nghìn thiết bị Android nhiễm malware khó xóa Không chỉ nghe lén, mã độc ZooPark còn bí mật khai thác camera điện thoại

Không chỉ nghe lén, mã độc ZooPark còn bí mật khai thác camera điện thoại Ứng dụng độc hại chuyên lấy cắp tin nhắn, cuộc gọi của người dùng Android

Ứng dụng độc hại chuyên lấy cắp tin nhắn, cuộc gọi của người dùng Android Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng"

Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng" Hàng triệu điện thoại Huawei, Xiaomi, Samsung bị tố cài sẵn mã độc

Hàng triệu điện thoại Huawei, Xiaomi, Samsung bị tố cài sẵn mã độc

Diễn viên Phương Oanh 'đánh gục' trái tim Shark Bình' khi để lộ điều này

Diễn viên Phương Oanh 'đánh gục' trái tim Shark Bình' khi để lộ điều này Thu Quỳnh áp lực khi làm mẹ Trần Nghĩa, NSƯT Võ Hoài Nam lại đóng vai đi tù

Thu Quỳnh áp lực khi làm mẹ Trần Nghĩa, NSƯT Võ Hoài Nam lại đóng vai đi tù "Dispatch Việt Nam" Trường Giang nói 1 câu làm lộ rõ quan hệ của Huỳnh Phương - Khả Như

"Dispatch Việt Nam" Trường Giang nói 1 câu làm lộ rõ quan hệ của Huỳnh Phương - Khả Như Quang Minh U70 vẫn chăm con mọn, Noo Phước Thịnh được khen 'đẹp như tạc'

Quang Minh U70 vẫn chăm con mọn, Noo Phước Thịnh được khen 'đẹp như tạc' Full HD ảnh lễ đường hot nhất hôm nay: Vũ Cát Tường hôn vợ cực ngọt, bật khóc khiến cô dâu phải làm 1 điều

Full HD ảnh lễ đường hot nhất hôm nay: Vũ Cát Tường hôn vợ cực ngọt, bật khóc khiến cô dâu phải làm 1 điều Sao nữ Vbiz "đăng đàn" tố cáo chồng, bị đuổi khỏi nhà, đe dọa hủy hoại khi đề nghị ly hôn

Sao nữ Vbiz "đăng đàn" tố cáo chồng, bị đuổi khỏi nhà, đe dọa hủy hoại khi đề nghị ly hôn Con trai Minh Nhí: Mỗi lần chạy qua nhà người đó, em bị sợ hãi. Nhà người đó giống như một cái động

Con trai Minh Nhí: Mỗi lần chạy qua nhà người đó, em bị sợ hãi. Nhà người đó giống như một cái động Vũ Cát Tường: "Người yêu cũng phải chấp nhận việc cơ thể vật lý của tôi không phải là nam"

Vũ Cát Tường: "Người yêu cũng phải chấp nhận việc cơ thể vật lý của tôi không phải là nam" Căng: Cả nhà em gái Từ Hy Viên nhảy vào cuộc chiến tranh quyền thừa kế

Căng: Cả nhà em gái Từ Hy Viên nhảy vào cuộc chiến tranh quyền thừa kế Cựu phó trụ trì chùa bị truy tố vì nhiều lần xâm hại 4 trẻ em

Cựu phó trụ trì chùa bị truy tố vì nhiều lần xâm hại 4 trẻ em Chủ tịch xã uống rượu bia gây tai nạn chết người

Chủ tịch xã uống rượu bia gây tai nạn chết người Nam shipper bị hành hung: Gia cảnh khó khăn, 2 vợ chồng mới đến Hà Nội làm thuê

Nam shipper bị hành hung: Gia cảnh khó khăn, 2 vợ chồng mới đến Hà Nội làm thuê Bị chê thua tình cũ của Hồ Quang Hiếu, vợ kém 17 tuổi có màn đáp trả cao tay

Bị chê thua tình cũ của Hồ Quang Hiếu, vợ kém 17 tuổi có màn đáp trả cao tay Căng: Sao nữ Vbiz tố bạn trai bạc bẽo, bị chia tay ngay sau khi cùng anh chiến đấu với bệnh ung thư

Căng: Sao nữ Vbiz tố bạn trai bạc bẽo, bị chia tay ngay sau khi cùng anh chiến đấu với bệnh ung thư Thông tin mới nhất vụ nam thanh niên ở Quảng Nam trong 3 tuần cưới 2 vợ

Thông tin mới nhất vụ nam thanh niên ở Quảng Nam trong 3 tuần cưới 2 vợ