Các vụ tấn công hệ thống mạng các chính phủ gây thiệt hại 45 tỷ USD

Khoảng 8 tỷ USD thiệt hại đến từ các vụ tấn công bằng mã độc với mục đích tống tiền, ví dụ như những vụ tấn công tống tiền nhắm vào các thành phố Atlanta, Georgia, Baltimore, Maryland ở Mỹ.

Ảnh minh họa. (Nguồn: Hacker News)

Theo nghiên cứu của tổ chức phi lợi nhuận The Internet Society’s Online Trust Alliance (ISOTA), khoảng 2 triệu cuộc tấn công nhằm vào hệ thống mạng máy tính của các chính phủ trên toàn cầu trong năm 2018 đã gây thiệt hại hơn 45 tỷ USD, trong bối cảnh các chính quyền đang phải ứng phó với nhiều loại mã độc cũng hành vi tấn công mạng với mục đích xấu khác.

Bên cạnh việc phát tán mã độc, nhiều loại hình tấn công khác cũng diễn ra phổ biến trong năm 2018 như giả mạo thư từ trong hoạt động kinh doanh, tấn công mạng máy tính hay một máy tính đơn lẻ để sản xuất tiền điện tử.

Báo cáo của ISOTA cho rằng các tội phạm mạng đang ngày càng tinh vi trong việc xác định nạn nhân mục tiêu, song nhiều vụ tấn công có thể được ngăn chặn bằng cách tăng cường mức độ bảo mật cho máy tính.

Video đang HOT

Giám đốc kỹ thuật của The Internet Society’s Online Trust Alliance, ông Jeff Wilbur cho biết số liệu ước tính trong báo cáo trên chưa phản ánh đúng thực tế, bởi nhiều vụ tấn công không được thông báo tới các cơ quan chức năng. Theo ông Wilbur, những thiệt hại tài chính từ các vụ tấn công mạng đã tăng mạnh và các tin tặc ngày càng hoạt động một cách tinh vi.

Khoảng 8 tỷ USD thiệt hại đến từ các vụ tấn công bằng mã độc với mục đích tống tiền, ví dụ như những vụ tấn công tống tiền nhắm vào các thành phố Atlanta, Georgia, Baltimore, Maryland khiến nhiều chính quyền địa phương phải xây dựng lại mạng lưới máy tính.

Nghiên cứu của ISOTA tập hợp dữ liệu từ các công ty an ninh như Symantec và Trend Micro, các cơ quan thực thi luật pháp như Cục Điều tra Liên bang Mỹ (FBI) và một số tổ chức quốc tế./.

Theo viet nam plus

Sử dụng kỹ thuật ẩn mã, nhóm hacker này đã tấn công nhiều chính phủ trong 6 năm mà không ai biết

Kỹ thuật ẩn mã cho phép hacker che giấu các phần mềm độc hại ngay trong trang web mà gần như không thể phát hiện ra, khiến cho cuộc tấn công có thể kéo dài nhiều năm mà không ai biết.

Trong hoạt động an ninh mạng, kỹ thuật ẩn mã hay Steganography đã được các nhà nghiên cứu bảo mật nhiều lần cảnh báo về sự nguy hiểm của nó. Kỹ thuật ẩn mã là phương thức truyền tải thông điệp một cách bí mật, để không ai biết về sự tồn tại của thông điệp, trừ người gửi và nhận. Trong khi đó, kỹ thuật mật mã chỉ dùng để che giấu dữ liệu trong thông điệp nhưng người ngoài vẫn biết về sự tồn tại của thông điệp đó.

Sự nguy hiểm của kỹ thuật ẩn mã nằm ở chỗ, các hacker có thể khiến hệ thống bị nhiễm độc một thời gian dài mà không hề bị nghi ngờ. Đây cũng là phương thức được nhóm PLATINUM, một nhóm hacker chống chính phủ và các tổ chức liên quan ở khu vực Nam Á và Đông Nam Á, sử dụng. Hoạt động cuối cùng của nhóm này diễn ra vào năm 2017.

Những tưởng như nhóm này đã ngừng hoạt động, nhưng gần đây, khi các nhà nghiên cứu của Kaspersky phát hiện và điều tra một chiến dịch tấn công mạng rất tinh vi nhằm đánh cắp thông tin từ các tổ chức ngoại giao, Chính phủ và quân đội khu vực Nam Á, họ kết luận rằng kẻ tấn công đứng đằng sau chiến dịch này chính là PLATINUM.

Đối với hoạt động của PLATINUM, các lệnh phần mềm độc hại được nhúng vào mã HTML của trang web. Lợi dụng đặc điểm phím "tab" và "dấu cách" không thay đổi cách mã HTML được thể hiện trên trang web, nhóm hacker đã mã hóa các lệnh theo một trình tự cụ thể với hai phím này. Do đó, các lệnh này gần như không thể bị phát hiện trong dữ liệu đang lưu thông trên mạng.

Để phát hiện phần mềm độc hại, các nhà nghiên cứu đã phải kiểm tra các chương trình có khả năng tải tệp lên thiết bị. Trong quá trình này, các chuyên gia nhận thấy một hoạt động khác thường - như truy cập Dropbox và chỉ hoạt động vào một số thời điểm nhất định. Các nhà nghiên cứu sau đó nhận ra mục đích của việc này là để che giấu hoạt động tấn công của phần mềm độc hại trong giờ hành chính - thời điểm hành vi tấn công không bị nghi ngờ.

Ông Alexey Shulmin, nhà nghiên cứu bảo mật tại Kaspersky cho biết: "Trong suốt sự tồn tại của mình, các chiến dịch PLATINUM đã được lên kế hoạch rất kỹ lưỡng. Phần mềm độc hại được sử dụng trong cuộc tấn công này cũng không ngoại lệ - ngoài kỹ thuật ẩn mã, các tính năng khác cho phép chúng hoạt động và qua mặt radar an ninh trong thời gian dài."

"Chẳng hạn, nó có khả năng chuyển lệnh không chỉ từ trung tâm chỉ huy mà còn từ máy bị nhiễm sang máy khác. Bằng cách này, nó có thể tiếp cận những thiết bị có cơ sở hạ tầng tương tự với thiết bị bị tấn công (trong tình trạng ngắt kết nối với internet)."

"Việc phát hiện các tác nhân đe dọa như PLATINUM với kỹ thuật ẩn mã là một dấu hiệu cho thấy các mối đe dọa đang có mức độ tinh vi ngày càng tăng, và các nhà cung cấp giải pháp bảo mật cần hết sức chú ý trong quá trình phát triển sản phẩm bảo mật của mình."

Do vậy, để tránh trở thành nạn nhân của cuộc tấn công, người dùng được khuyến cáo không nên tải xuống và khởi chạy bất kỳ ứng dụng hoặc chương trình nào từ những người gửi không đáng tin cậy. Ngoài ra trên máy tính người dùng nên cài đặt các giải pháp phần mềm bảo mật có thể phát hiện sớm cuộc tấn công.

Theo GenK

5 hình thức tấn công lừa đảo nguy hiểm trong năm 2019  Các chuyên gia bảo mật Trend Micro vừa đưa ra 5 dự đoán về tình hình bảo mật trong năm 2019, mọi thứ chỉ gói gọn trong câu nói phức tạp và nguy hiểm hơn bao giờ hết. Yếu tố lừa đảo sẽ thay thế chiến dịch tấn công bằng phần mềm Hình thức lừa đảo trực tuyến hiện nay không chỉ sử...

Các chuyên gia bảo mật Trend Micro vừa đưa ra 5 dự đoán về tình hình bảo mật trong năm 2019, mọi thứ chỉ gói gọn trong câu nói phức tạp và nguy hiểm hơn bao giờ hết. Yếu tố lừa đảo sẽ thay thế chiến dịch tấn công bằng phần mềm Hình thức lừa đảo trực tuyến hiện nay không chỉ sử...

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01

Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01 MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15

MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15 Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42

Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42 Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38

Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 Clip ghi lại hành vi khó tin của người phụ nữ đeo vàng kín tay trong quán bánh ngọt tại Hà Nội: Gần tết ai cũng cần đề phòng!00:28

Clip ghi lại hành vi khó tin của người phụ nữ đeo vàng kín tay trong quán bánh ngọt tại Hà Nội: Gần tết ai cũng cần đề phòng!00:28 Bom tấn cổ trang Việt mới nhá hàng đã gây choáng: Bối cảnh đẹp tới từng khung hình, dàn cast quá xuất sắc00:44

Bom tấn cổ trang Việt mới nhá hàng đã gây choáng: Bối cảnh đẹp tới từng khung hình, dàn cast quá xuất sắc00:44 Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53

Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53 Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30

Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Gần Tết, giúp việc đề nghị sốc, chủ nhà bật khóc nhìn mẹ nằm liệt giường

Góc tâm tình

15:17:48 19/01/2025

Cô gái 19 tuổi tử vong sau khi uống axit, người thân tiết lộ tình tiết đau lòng

Netizen

15:08:13 19/01/2025

4 lý do nên ngâm chân bằng nước lá lốt thường xuyên vào mùa đông

Sức khỏe

15:01:30 19/01/2025

Khung cảnh hoang tàn hé lộ 1 sự thật về Chị Đẹp Đạp Gió 2024

Tv show

15:00:40 19/01/2025

Nam ca sĩ Việt nổi tiếng: "Gia đình mong tôi hạ cánh an toàn, tự hào nhiều nhưng cũng rất lo lắng"

Nhạc việt

14:57:04 19/01/2025

Israel đánh chặn tên lửa từ Yemen

Thế giới

14:45:00 19/01/2025

Đắm mình trong không khí mùa xuân với chiếc váy hoa

Thời trang

14:40:10 19/01/2025

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"

Sao thể thao

14:13:02 19/01/2025

Tai nạn liên hoàn trên quốc lộ 1 qua Khánh Hòa, 13 người thương vong

Tin nổi bật

13:32:41 19/01/2025

Hari Won, Minh Hằng rạng rỡ đến mừng Trấn Thành ra mắt 'Bộ tứ báo thủ'

Sao việt

13:02:29 19/01/2025

Apple cho phép sử dụng Apple Music miễn phí 6 tháng

Apple cho phép sử dụng Apple Music miễn phí 6 tháng Văn phòng điện tử – mô hình không thể thiếu của thành phố thông minh

Văn phòng điện tử – mô hình không thể thiếu của thành phố thông minh

Trend Micro dự báo tội phạm công nghệ sẽ tinh vi hơn trong năm 2019

Trend Micro dự báo tội phạm công nghệ sẽ tinh vi hơn trong năm 2019 Australia dự định phạt những người vừa sang đường vừa xem điện thoại

Australia dự định phạt những người vừa sang đường vừa xem điện thoại PayU mua lại Red Dot Payment, tấn công thị trường Đông Nam Á

PayU mua lại Red Dot Payment, tấn công thị trường Đông Nam Á VNPT phát triển ứng dụng hướng tới Chính phủ không giấy tờ

VNPT phát triển ứng dụng hướng tới Chính phủ không giấy tờ Việt Nam yêu cầu Apple gỡ bỏ ứng dụng cờ bạc trên App Store

Việt Nam yêu cầu Apple gỡ bỏ ứng dụng cờ bạc trên App Store Tin tặc Trung Quốc bị cáo buộc 'tấn công gián điệp quy mô lớn' vào các mạng di động trên toàn cầu

Tin tặc Trung Quốc bị cáo buộc 'tấn công gián điệp quy mô lớn' vào các mạng di động trên toàn cầu Sao Việt 19/1: Bạn gái Chí Trung tới xem Táo Quân, Công Lý tươi tắn bên vợ trẻ

Sao Việt 19/1: Bạn gái Chí Trung tới xem Táo Quân, Công Lý tươi tắn bên vợ trẻ Hơn 20 giờ truy bắt nghi phạm sát hại 4 người thân ở Phú Xuyên

Hơn 20 giờ truy bắt nghi phạm sát hại 4 người thân ở Phú Xuyên Vợ Quang Hải viral với màn nịnh chồng mượt như văn mẫu, cánh mày râu thi nhau gọi vợ vào học hỏi

Vợ Quang Hải viral với màn nịnh chồng mượt như văn mẫu, cánh mày râu thi nhau gọi vợ vào học hỏi

Vệ sinh nhà tắm, bồn cầu đừng chỉ dùng nước tẩy rửa: Thêm 1 thứ này vào là sạch bong, sáng bóng

Vệ sinh nhà tắm, bồn cầu đừng chỉ dùng nước tẩy rửa: Thêm 1 thứ này vào là sạch bong, sáng bóng 1 cặp đôi nổi tiếng "cao hứng" cầu hôn ngay đám cưới của Trí Thịt Bòa và tiểu thư Hà My, đàng gái vội đính chính

1 cặp đôi nổi tiếng "cao hứng" cầu hôn ngay đám cưới của Trí Thịt Bòa và tiểu thư Hà My, đàng gái vội đính chính Hot nhất MXH: Đại gia khóc lóc cầu xin vợ diễn viên tái hợp, kêu oan vụ ngoại tình với Hoa hậu Hoàn vũ

Hot nhất MXH: Đại gia khóc lóc cầu xin vợ diễn viên tái hợp, kêu oan vụ ngoại tình với Hoa hậu Hoàn vũ Tóm dính tiểu tam và người tình U70 đi mua sắm, thân mật trêu ngươi dư luận sau 10 năm ngoại tình?

Tóm dính tiểu tam và người tình U70 đi mua sắm, thân mật trêu ngươi dư luận sau 10 năm ngoại tình? Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường

Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường Bức ảnh xấu hổ nhất cuộc đời Song Hye Kyo

Bức ảnh xấu hổ nhất cuộc đời Song Hye Kyo Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài

Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài Bạn học hé lộ tính cách thật của Á hậu Phương Nhi

Bạn học hé lộ tính cách thật của Á hậu Phương Nhi Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng?

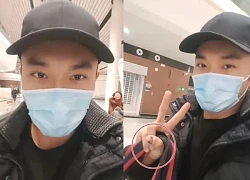

Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng? Nóng: Sao nam 10X bị lừa bán sang biên giới Thái Lan được giải cứu thành công, nhìn ngón tay cái ai cũng thấy khiếp sợ

Nóng: Sao nam 10X bị lừa bán sang biên giới Thái Lan được giải cứu thành công, nhìn ngón tay cái ai cũng thấy khiếp sợ Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội

Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội Người đàn ông chi hơn 69 triệu đồng mua vòng vàng, vài ngày sau phát hiện 2 "vật thể lạ" dài 6cm ở bên trong, chủ tiệm khẳng định: "Chúng tôi không gian lận"

Người đàn ông chi hơn 69 triệu đồng mua vòng vàng, vài ngày sau phát hiện 2 "vật thể lạ" dài 6cm ở bên trong, chủ tiệm khẳng định: "Chúng tôi không gian lận" Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng

Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng