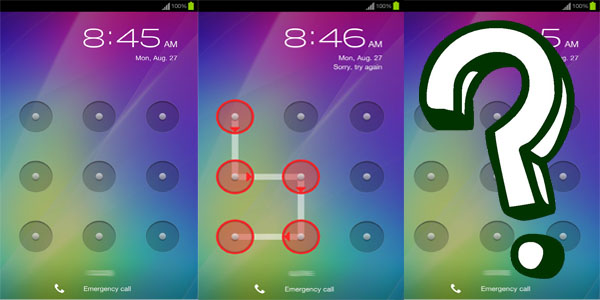

Tìm hiểu cách phá khóa mật khẩu dạng chuỗi trên thiết bị Android

Nếu bạn không nhớ mật khẩu dạng chuỗi mô hình trên chiếc smartphone Android của mình, bài viết này sẽ cung cấp cách lấy lại quyền truy cập thiết bị một cách nhanh chóng.

Hầu như các hệ điều hành di động hiện nay đều cung cấp những tính năng bảo vệ smartphonecho người dùng ngay từ màn hình khóa. Bạn có thể thiết lập mật khẩu bằng số hoặc dạng chuỗi hình vẽ dích dắc để mở khóa thiết bị. Điều này giúp bạn phần nào tránh được những rủi ro khi một người nào đó sử dụng điện thoại của bạn vào mục đích xấu.

Tuy nhiên, trường hợp chính bạn cũng không nhớ mình đã thiết lập mô hình khóa dạng chuỗi như thế nào là không hề hiếm gặp. Sau khi thử đi thử lại rất nhiều lần, bạn tưởng chừng đã hết cách và đang nghĩ tới chuyện sẽ phải cài lại rom.

Trong tình huống như vậy, một phần mềm được tạo ra bởi một nhóm thành viên của diễn đàn XDA sẽ là cứu cánh dành cho bạn. Phương pháp này sẽ dễ dàng giúp người dùng lấy lại quyền truy cập vào thiết bị đang bị khóa bởi mật khẩu dạng mô hình. Điểm đặc biệt là cách làm này có thể hoạt động tốt trên mọi thiết bị chạy hệ điều hành Android, dù đã root hay chưa. Về cơ bản, phương pháp của XDA sẽ sử dụng Android Debug Bridge hoặc ADB (một công cụ đi kèm với Android SDK cho phép bạn thao tác với máy mình qua dòng lệnh. Bạn có thể thâm nhập và can thiệp vào file hệ thống của điện thoại/ máy tính bảng Android qua máy tính mà không cần phải root máy).

Sau đây chúng tôi sẽ hướng dẫn các bạn lấy lại quyền truy cập thiết bị nếu không thể mở khóa mật khẩu mô hình dạng chuỗi.

Một số điểm cần lưu ý của phương pháp này:

- Phương pháp mở khóa của XDA hoạt động được với cả các thiết bị chưa root hoặc đã root. Tuy nhiên, cách mở khóa này có thể thành công gần như 100% trên những máy đã root, trong khi một số máy chưa root có thể sẽ thất bại.

- Các thông tin trong bài viết này được cung cấp nhằm mục đích hướng dẫn và giáo dục.

- Sử dụng phương pháp này vẫn tiềm ẩn một số rủi ro cho thiết bị.

- Trước khi áp dụng, các bạn hãy đọc và thao tác chuẩn xác các bước tiến hành.

Yêu cầu

- Trước khi tiến hành mở khóa, điều kiện lý tưởng nhất là thiết bị Android đã được kích hoạt USB Debugging, tốt nhất là đã được root. Nếu như máy chưa được root, thiết bị phải sử dụng nhân kernel cho phép đặt lệnh adb shell.

Video đang HOT

Để phòng tránh tình huống xấu xảy ra, từ bây giờ bạn hãy kích hoạt ngay USB Debugging trên thiết bị của mình.

Để kích hoạt USB Debugging trên các thiết bị chạy Android 4.0 trở lên, bạn hãy vào Settings> Developer Options. Tích đánh dấu vào ô USB Debugging.

Với các thiết bị chạy một phiên bản Android cũ hơn, bạn hãy vào Settings> Applications> Development. Sau đó cũng tích đánh dấu vào ô USB Debugging.

Máy tính của bạn phải được cài đặt ADB

Bạn sẽ cần tới cáp USB để nối thiết bị Android với máy tính

- Hãy chắc chắn rằng pin điện thoại/ máy tính bảng của bạn phải còn trên 75% hoặc nhiều hơn để tránh sập nguồn trong quá trình xử lý.

- Sao lưu lại tất cả dữ liệu cá nhân trên điện thoại của bạn để tránh thất lạc dữ liệu (ví dụ, danh bạ, tin nhắn SMS, MMS, Internet Settings, mật khẩu Wi-Fi, …).

Bắt đầu tiến hành xử lý sự cố

1. Kết nối thiết bị Android và máy tính bằng cáp USB.

2. Mở cửa sổ nhập lệnh trên máy tính (đối với hệ điều hành Windows là ứng dụng thông dịch dòng lệnh Command Prompt).

3. Bạn bắt đầu tiến hành nhập các dòng lệnh dưới đây vào cửa sổ vừa mở. Lưu ý: Nhấn Enter sau mỗi dòng:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

exit

adb reboot

4. Sau khi thiết bị khởi động lại, bạn tiếp tục nhập các dòng lệnh sau:

adb shell

rm /data/system/gesture.key

exit

adb reboot

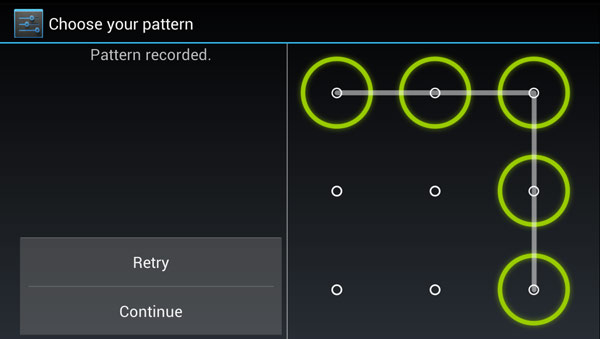

5. Thiết bị của bạn sẽ khởi động lại một lần nữa. Sau khi khởi động xong, nó sẽ yêu cầu bạn nhập một mô hình mật khẩu dạng chuỗi, lúc này bạn có thể tùy ý nhập bất cứ mô hình nào mình muốn và thiết bị sẽ được mở khóa hoàn toàn.

6. Sau khi lấy lại quyền truy cập vào thiết bị, nếu là người hay quên, tốt nhất bạn có thể thiết lập một một mật khẩu dạng chuỗi hay dạng số mới và ghi nhớ nó vào một cuốn sổ chẳng hạn.

Nếu bạn áp dụng đúng các bước thực hiện như trên thì tỷ lệ thành công là rất cao trong khi các rủi ro mà thiết bị gặp phải là cực nhỏ. Đây sẽ là một thủ thuật mà bạn có thể lưu tâm để sử dụng khi cấp bách. Tuy nhiên, hãy sử dụng phương pháp này đúng mục đích và nếu bạn áp dụng nó để cố tình xâm nhập những thiết bị Android của người dùng khác thì đó là một việc làm phạm pháp và có thể phải chịu trách nhiệm trước pháp luật.

Theo VNE

Mật khẩu 16 kí tự cũng bị hacker 'xơi tái'

Trong môt thử nghiêm của trang web Ars Technica, 14.800 mât mã đã bị hack thành công, bao gôm cả những mât mã có đô dài 16 ký tự.

Trang web nói trên đã cung câp cho môt đôi ngũ hacker khoảng 16.449 mât khâu được mã hóa, và yêu câu họ giải mã được càng nhiêu mât khâu càng tôt trong vòng môt giờ đông hô. Trong khoảng thời gian này, Jens Steube, lâp trình viên trưởng của phân mêm bẻ khóa oclHashcat-plus đã bẻ khóa được tới 13.486 mât khâu, tương đương với 82% tông sô password được giao. Thâm chí, hacker này còn không cân dùng tới môt mạng máy vi tính có sức mạnh khủng khiêp, mà chỉ cân môt máy vi tính với 2 card đô họa.

Ngay cả thành viên "kém cỏi" nhât của đôi hacker nói trên (biêt danh radix) cũng có khả năng bẻ khóa tới 62% sô lượng password được giao trong vòng 1 giờ, và hacker này thâm chí còn vừa bẻ khóa password vừa trả lời phỏng vân. Vây, lý do gì dân tới viêc các hacker này có thê làm viêc hiêu quả tới vây?

Với các mât khâu ngắn, các hacker chỉ cân sử dụng biên pháp brute-force (tân công vét cạn). Đây là môt phương pháp trong đó máy vi tính thử nhâp vào tât cả các chuôi có thê xây dựng được từ các ký tự, ví dụ như từ aaaaa đên ZZZZZ. Với đô dài ngắn, sô lượng chuôi ký tự có thê tạo ra là không nhiêu, do đó phương háp tân công brute-force không tôn quá nhiêu thời gian. Với các mât khâu dài hơn, các hacker cân sử dụng các biên pháp tinh vi hơn.

Môt thành viên trong đôi hacker này, Jeremi Gosney, thêm môt vài tham sô vào các tân công brute-force của mình. Anh ta cho máy vi tính của mình đoán các mât khâu 7 - 8 ký tự, bao gôm toàn các chữ cái viêt thường (không viêt hoa). Gosney cũng sử dụng các cuôc tân công kiêu Markov: phương pháp dựa vào các điêm giông nhau trong câu trúc của mât khâu (ví dụ như chữ hoa ở đâu, chữ thường ở giữa, các ký tự lạ và chữ sô ở cuôi cùng) đê giảm thiêu sô lân máy vi tính phải đoán mât khâu.

Các hacker cũng sử dụng các cuôc tân công dạng từ điên (dictionary attack). Tân công dạng từ điên sẽ dò tìm mât khâu yêu câu từ môt danh sách các từ ngữ có sẵn (gọi là môt "wordlist"). Thực tê, "từ điên" ("wordlist") trong "tân công từ điên" lớn hơn rât nhiêu lân so với môt cuôn từ điên thông thường. Các wordlist mà bạn có thê tìm thây miên phí ở trên mạng chứa hàng triêu từ ngữ từ nhiêu ngôn ngữ khác nhau, và cả những mât khâu thông thường như "password123".

Bât kê ai sở hữu môt chiêc máy vi tính có sức mạnh tương đôi và kêt nôi Internet đêu có thê sử dụng các công cụ này - kê cả những kẻ dò mât khâu kém cỏi nhât cũng có thê giải mã ra được khoảng 60% sô mât khâu được giao trong vòng vài giờ. Các chuyên gia dò tìm mât khâu có thê tìm ra nhiêu password hơn với tôc đô nhanh hơn. Rât nhiêu mât khâu có thê bị giải mã vì chúng đi theo những xu hướng phô biên, do đó bạn có thê dựa vào các lời khuyên sau đây đê tăng tính bảo mât cho mât khâu của mình:

- Hãy sử dụng mât khâu càng dài càng tôt. Mât khâu càng dài thì càng khó bị bẻ khóa.

- Hãy sử dụng vài chữ cái viêt hoa, nhât là ở phân giữa của mât khâu. Các mât khâu chỉ sử dụng các chữ cái viêt thường và các chữ sô dê bị bẻ khóa hơn rât nhiêu.

- Rât nhiêu mât khâu bắt đâu bằng chữ cái hoặc ký tự lạ và kêt thúc bằng các con sô. Hãy thay đôi câu trúc này đê tạo ra môt mât khâu có câu trúc khó đoán.

Trong thời đại mà các công ty đê lô thông tin cá nhân của người dùng ngày càng nhiêu, bao gôm cả những cái tên lớn như Twitter hay Sony, hãy nhớ rằng trách nhiêm bảo vê tài khoản của bạn thuôc vê bạn trước tiên.

Theo Vnreview

Vô hiệu hóa và thiết lập mật khẩu cho kết nối cổng USB  Nếu bạn đang làm việc ở văn phòng với nhiều người xung quanh, và thật khó chịu khi họ không mang theo máy tính cá nhân để làm việc, chắc hẳn họ sẽ sử dụng &'tạm' máy tính của bạn trong khi bạn không có mặt. Việc làm này đôi khi mang lại khá nhiều rủi ro và nguy hiểm cho dữ liệu...

Nếu bạn đang làm việc ở văn phòng với nhiều người xung quanh, và thật khó chịu khi họ không mang theo máy tính cá nhân để làm việc, chắc hẳn họ sẽ sử dụng &'tạm' máy tính của bạn trong khi bạn không có mặt. Việc làm này đôi khi mang lại khá nhiều rủi ro và nguy hiểm cho dữ liệu...

Khởi tố TikToker Nam 'Birthday'02:13

Khởi tố TikToker Nam 'Birthday'02:13 Diva Hồng Nhung mắc bệnh ung thư vú02:59

Diva Hồng Nhung mắc bệnh ung thư vú02:59 Cháu trai "bắt quả tang" ông nội U70 lén làm 1 việc khi không có ai, tiết lộ sau đó khiến tất cả oà khóc00:29

Cháu trai "bắt quả tang" ông nội U70 lén làm 1 việc khi không có ai, tiết lộ sau đó khiến tất cả oà khóc00:29 Chuyến bay delay 3 tiếng khiến người phụ nữ tình cờ chứng kiến cảnh tượng kì lạ: Đây là ông bố bà mẹ hiếm có!00:32

Chuyến bay delay 3 tiếng khiến người phụ nữ tình cờ chứng kiến cảnh tượng kì lạ: Đây là ông bố bà mẹ hiếm có!00:32 3 người đánh shipper ở Đà Nẵng tử vong bị khởi tố tội 'cố ý gây thương tích'03:01

3 người đánh shipper ở Đà Nẵng tử vong bị khởi tố tội 'cố ý gây thương tích'03:01 Camera ghi lại diễn biến hãi hùng khi xe máy phóng tốc độ kinh hoàng ngay ngã tư00:12

Camera ghi lại diễn biến hãi hùng khi xe máy phóng tốc độ kinh hoàng ngay ngã tư00:12 Thêm 1 cặp sao Việt bị đồn phim giả tình thật, công khai khóa môi trước hàng trăm người khiến ai cũng sốc00:35

Thêm 1 cặp sao Việt bị đồn phim giả tình thật, công khai khóa môi trước hàng trăm người khiến ai cũng sốc00:35 Mỹ nhân đẹp hoàn hảo khiến Trấn Thành vừa gặp đã "rung động", nhan sắc trăm năm có một01:03

Mỹ nhân đẹp hoàn hảo khiến Trấn Thành vừa gặp đã "rung động", nhan sắc trăm năm có một01:03 Táo Quân 2025 tung trailer chính thức, hé lộ nhiều câu nói ấn tượng00:51

Táo Quân 2025 tung trailer chính thức, hé lộ nhiều câu nói ấn tượng00:51 Camera ghi cảnh đôi vợ chồng làm ngân hàng ngã ra sàn nhà sau khi nhận thưởng Tết, biết con số mà thèm00:45

Camera ghi cảnh đôi vợ chồng làm ngân hàng ngã ra sàn nhà sau khi nhận thưởng Tết, biết con số mà thèm00:45 Ông Trump dọa trừng phạt Nga nếu ông Putin từ chối đàm phán chấm dứt chiến sự Ukraine09:59

Ông Trump dọa trừng phạt Nga nếu ông Putin từ chối đàm phán chấm dứt chiến sự Ukraine09:59Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Thảm đỏ hot nhất hôm nay: Diệp Lâm Anh - Thùy Tiên đẹp sáng bừng khung hình, 1 nàng hậu lột xác quá gắt chấn động cõi mạng

Hậu trường phim

23:51:44 24/01/2025

"Đỉnh của chóp" sự kiện hợp tác Free Fire x Naruto Shippuden, từ game thủ cho đến fan anime đều không nên bỏ lỡ

Mọt game

23:48:25 24/01/2025

Triệu Lộ Tư gây sốc khi tiết lộ quá trình điều trị đau đớn, phải uống một loại thuốc mới giữ được mạng sống

Sao châu á

23:47:34 24/01/2025

"Mỹ nam nhà bên" đẹp nhất màn ảnh Hoa ngữ hiện tại, phim mới cực hay phải xem dịp Tết Nguyên đán 2025

Phim châu á

23:39:14 24/01/2025

Khởi tố Giám đốc Trung tâm Giám định Y khoa Thanh Hóa

Pháp luật

23:34:53 24/01/2025

Công tố viên Hàn Quốc yêu cầu tăng thời hạn tạm giam tổng thống bị luận tội

Thế giới

23:31:17 24/01/2025

Khánh Thi được chồng trẻ tặng toàn hàng hiệu, Bằng Kiều mừng sinh nhật bạn gái

Sao việt

23:26:17 24/01/2025

Chàng trai hát nhạc Hoàng Thi Thơ khiến danh ca Thái Châu khóc nức nở

Tv show

23:17:49 24/01/2025

Tài sản ròng 'khủng' của rapper Kanye West

Sao âu mỹ

23:09:55 24/01/2025

Chuyện gì xảy ra giữa Hồ Ngọc Hà và Minh Hằng?

Nhạc việt

22:48:43 24/01/2025

Motorola sẽ ra mắt “siêu phẩm” Moto X tại sự kiện ngày 1/8 tới

Motorola sẽ ra mắt “siêu phẩm” Moto X tại sự kiện ngày 1/8 tới Hiểu về các chuẩn bảo mật WiFi để sử dụng an toàn

Hiểu về các chuẩn bảo mật WiFi để sử dụng an toàn

Facebook ra mắt tính năng phục hồi mật khẩu Trusted Contact

Facebook ra mắt tính năng phục hồi mật khẩu Trusted Contact Người sử dụng internet thường chỉ sử dụng 1 mật khẩu

Người sử dụng internet thường chỉ sử dụng 1 mật khẩu Những tính năng cực kỳ hứa hẹn trên Chrome

Những tính năng cực kỳ hứa hẹn trên Chrome Nikon muốn bảo vệ máy ảnh và ống kính bằng mật khẩu

Nikon muốn bảo vệ máy ảnh và ống kính bằng mật khẩu HOT: Minh Hằng chính thức lên tiếng ồn ào tái hợp với Hồ Ngọc Hà: "Em không sai, chị cũng không sai"

HOT: Minh Hằng chính thức lên tiếng ồn ào tái hợp với Hồ Ngọc Hà: "Em không sai, chị cũng không sai" Xuân Son rạng rỡ xuất viện, về Nam Định ăn Tết

Xuân Son rạng rỡ xuất viện, về Nam Định ăn Tết

1 cặp đôi phim giả tình thật sắp kết hôn: Nhà gái là nữ thần trẻ mãi không già, nhà trai cả sắc lẫn tài đều hoàn hảo tuyệt đối

1 cặp đôi phim giả tình thật sắp kết hôn: Nhà gái là nữ thần trẻ mãi không già, nhà trai cả sắc lẫn tài đều hoàn hảo tuyệt đối

Kim Huyền tiết lộ lý do nhận vai chị Nhớ của "Không thời gian"

Kim Huyền tiết lộ lý do nhận vai chị Nhớ của "Không thời gian" Gameshow bị dừng lên sóng, động thái khác lạ của Ninh Dương Lan Ngọc và sự khó hiểu của nhà sản xuất

Gameshow bị dừng lên sóng, động thái khác lạ của Ninh Dương Lan Ngọc và sự khó hiểu của nhà sản xuất Nghệ sĩ cải lương Diệp Tuyết Anh qua đời

Nghệ sĩ cải lương Diệp Tuyết Anh qua đời Nữ khách hàng trong vụ "shipper bị đánh tử vong" kể cụ thể sự việc, bày tỏ rất hối hận

Nữ khách hàng trong vụ "shipper bị đánh tử vong" kể cụ thể sự việc, bày tỏ rất hối hận Gia thế gây choáng của chồng nữ tỷ phú Madam Pang

Gia thế gây choáng của chồng nữ tỷ phú Madam Pang Vũ Thu Phương sau ly hôn vui vẻ gói bánh chưng, Vy Oanh cùng chồng đại gia du xuân

Vũ Thu Phương sau ly hôn vui vẻ gói bánh chưng, Vy Oanh cùng chồng đại gia du xuân Vụ nam shipper Đà Nẵng nghi bị đánh chết: Cuộc gọi, tin nhắn giữa shipper với khách tiết lộ điều gì?

Vụ nam shipper Đà Nẵng nghi bị đánh chết: Cuộc gọi, tin nhắn giữa shipper với khách tiết lộ điều gì? Hoa hậu Tiểu Vy bị co giật bất tỉnh, tình trạng hiện tại ra sao?

Hoa hậu Tiểu Vy bị co giật bất tỉnh, tình trạng hiện tại ra sao? "Bà trùm" từng 9 lần cưới Thanh Bạch: Vừa ăn xong, gọi nhân viên xếp hàng phát tiền

"Bà trùm" từng 9 lần cưới Thanh Bạch: Vừa ăn xong, gọi nhân viên xếp hàng phát tiền Chuyện gì đã xảy ra khiến Đoàn Văn Hậu xuất hiện với cái chân nẹp kín giữa buổi tiệc tất niên?

Chuyện gì đã xảy ra khiến Đoàn Văn Hậu xuất hiện với cái chân nẹp kín giữa buổi tiệc tất niên? Ngày mẹ chồng nhập viện, em dâu vẫn bận rộn đi du lịch nhưng chỉ một câu nói của cậu con trai 16 tuổi, em ấy liền tỉnh ngộ

Ngày mẹ chồng nhập viện, em dâu vẫn bận rộn đi du lịch nhưng chỉ một câu nói của cậu con trai 16 tuổi, em ấy liền tỉnh ngộ Việt Nam vào top 5 cường quốc sắc đẹp châu Á

Việt Nam vào top 5 cường quốc sắc đẹp châu Á