PowerPoint bị lợi dụng tải phần mềm độc hại

Một lỗ hổng trong giao diện Object Linking Embedding (OLE) của Windows , đang được hacker khai thác thông qua phần mềm Microsoft PowerPoint nhằm cài đặt phần mềm độc hại vào hệ thống.

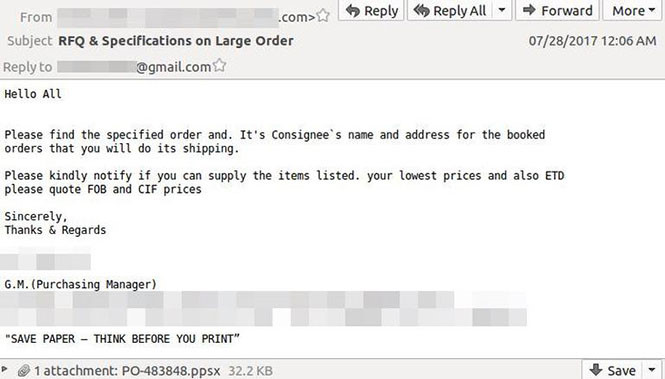

Mã độc được ẩn trong tập tin đính kèm email mà kẻ gian phát tán đến nạn nhân. ẢNH CHỤP MÀN HÌNH TECHREPUBLIC

Theo Neowin, ghi nhận từ hãng bảo mật Trend Micro cho thấy, trong khi giao diện OLE thường bị khai thác bởi các tài liệu Rich Text File (RTF) độc hại thì phát hiện mới nhất cho thấy nó có thể bị tấn công bởi cả những tập tin trình chiếu PowerPoint.

Giống như cách thức tấn công thông thường, kẻ gian sẽ bắt đầu thực hiện các cuộc tấn công bằng cách gửi email lừa đảo có chứa tập tin đính kèm. Trong phát hiện của Trend Micro, email được gửi dưới dạng yêu cầu đặt hàng với tập tin đính kèm chứa chi tiết giao hàng.

Tài liệu được cung cấp là tập tin *.PPSX, một loại tập tin PowerPoint chỉ cho phép xem nội dung trình chiếu và không thể chỉnh sửa. Nếu người nhận tải và mở nó sẽ chỉ thấy đoạn text “CVE-2017-8570″ và nó sẽ bí mật kích hoạt lỗ hổng “CVE-2017-0199″ để bắt đầu lây nhiễm mã độc vào máy tính , nơi chúng được chạy ẩn trong loạt ảnh PowerPoint.

Sau đó, một tập tin có tên logo.doc sẽ được tải xuống nhưng thực sự là một tệp *.XML với mã JavaScript chạy lệnh PowerShell để tải về một chương trình mới gọi là RATMAN.exe – một dạng phần mềm gián điệp của công cụ truy cập từ xa Remcos. Sau đó một kết nối đến máy chủ Command&Control sẽ được thiết lập.

Video đang HOT

Remcos có thể ghi lại các thao tác gõ phím, chụp ảnh màn hình, video và âm thanh cũng như tải xuống nhiều phần mềm độc hại hơn. Nó cũng có thể cung cấp cho kẻ tấn công toàn quyền kiểm soát máy tính bị nhiễm.

Nội dung email lừa đảo có chứa tập tin *.PPSX mà các hacker đang phát tán. ẢNH: TREND MICRO

Để khiến mọi thứ trở nên tồi tệ hơn, tập tin độc hại sử dụng một trình bảo vệ .NET không xác định, khiến cho các nhà nghiên cứu bảo mật khó phân tích nó. Cuối cùng, việc tập trung vào PowerPoint cho phép kẻ tấn công tránh bị phát hiện bởi các trình chống virus.

Nhưng Trend Micro cũng lưu ý rằng Microsoft đã khắc phục được lỗ hổng này trong tháng 4.2017, có nghĩa nó sẽ giúp bảo vệ hệ thống trước cuộc tấn công nếu người dùng tiến hành cập nhật lên phiên bản mới nhất.

Tuy nhiên, đây được xem là ví dụ cho thấy người dùng cần cẩn thận trong việc tải xuống các nội dung không chỉ trong email đính kèm mà còn trên internet. Bên cạnh đó, người dùng cũng cần đảm bảo hệ thống phần mềm luôn được cập nhật để chặn các cuộc tấn công mới nhất có thể gây hại máy tính của mình.

Thành Luân

Theo Thanhnien

Phần mềm thu thập dữ liệu cá nhân tấn công gần 1 triệu thiết bị Android

Phần mềm độc hại mới có tên Godless có thể tự tạo quyền cao nhất trên thiết bị Android và bí mật cài vào máy các chương trình không mong muốn.

Phần mềm độc hại trên Android ngày càng nguy hiểm.

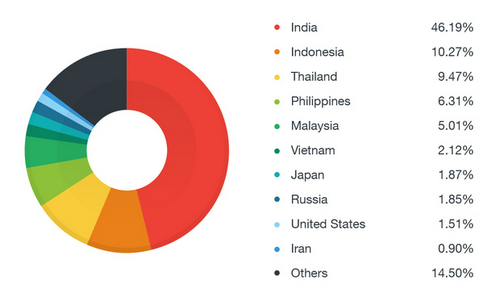

Theo số liệu vừa được công bố bởi hãng bảo mật Trend Micro, Godless, phần mềm độc hại mới được phát hiện, đã xâm nhập vào hơn 850.000 thiết bị di động chạy Android trên toàn thế giới, chủ yếu là phiên bản Android 5.1 Lollipop (đang chiếm thị phần lớn nhất). Ấn Độ là khu vực bị ảnh hưởng nhiều nhất với 46,19%, tiếp đến là vùng Đông Nam Á. Riêng tại Việt Nam, 2,12% smartphone Android đã bị nhiễm phần mềm này.

Godless ẩn vào một hoặc nhiều ứng dụng trên Google Play. Với đặc quyền xâm nhập root (cơ chế tác động tương tự những bộ khai thác sử dụng mã nguồn mở), phần mềm có thể đi sâu vào gốc rễ thiết bị, tự tạo quyền truy cập admin (quyền cao nhất), sau đó tự động cài đặt các phần mềm gián điệp khác mà người dùng không hề hay biết.

Danh sách các quốc gia có smartphone Android nhiễm Godless.

Sau khi bị nhiễm, smartphone Android sẽ bị tác động từ xa bởi tin tặc, có thể tải về và cài đặt các ứng dụng không mong muốn phục vụ cho mục đích quảng cáo, hay nghiêm trọng hơn là thu thập dữ liệu, thông tin nhạy cảm của người dùng.

Không những thế, hãng bảo mật còn ghi nhận sự tiến hóa nhanh chóng của Godless. Biến thể mới nhất của malware này có khả năng bám vào gốc rễ của hệ điều hành, do đó rất khó để gỡ bỏ.

"Bạn sẽ tìm thấy các ứng dụng chứa mã độc Godless trên Google Play. Chúng thường là các tiện ích như đèn pin, ứng dụng Wi-Fi cũng như bản sao của các trò chơi nhiều người dùng. Thậm chí, vẫn đang tồn tại một số lượng lớn các bản cập nhật độc hại tương ứng với ứng dụng sạch trên cửa hàng Google nhưng có chung giấy chứng nhận phát triển. Điều này khiến người dùng từ sử dụng ứng dụng không bị nhiễm virus nhưng tự &'rước họa vào thân' vì cập nhật bản có mã độc", đại diện Trend Micro khuyến cáo.

Theo lời khuyên từ hãng bảo mật này, mỗi khi tải về các ứng dụng, trò chơi phổ biến, người dùng nên kiểm tra các nhà phát triển xem họ đã được chứng thực bởi Google hay chưa (có dấu chứng thực phía sau tên nhà phát triển). Ngoài ra, không nên tải các ứng dụng từ nguồn không xác định, cũng như cài đặt phần mềm diệt virus để bảo vệ thiết bị Android của mình tốt hơn.

Bảo Lâm

Theo PC World

Smartphone thường trực nguy cơ bị theo dõi  Điện thoại thông minh có thể bị cài phần mềm nghe lén khi người dùng bấm vào liên kết chứa mã độc được gửi thông qua tin nhắn hay email. Theo các chuyên gia bảo mật và những nhóm tự do dân sự, chính phủ các nước trên toàn thế giới đang tăng cường sử dụng phần mềm gián điệp để giám sát...

Điện thoại thông minh có thể bị cài phần mềm nghe lén khi người dùng bấm vào liên kết chứa mã độc được gửi thông qua tin nhắn hay email. Theo các chuyên gia bảo mật và những nhóm tự do dân sự, chính phủ các nước trên toàn thế giới đang tăng cường sử dụng phần mềm gián điệp để giám sát...

Tiêu điểm

Tin đang nóng

Tin mới nhất

Cuộc thi Thách thức đổi mới sáng tạo thời đại số: Nhiều ý tưởng khả thi, thực tế

Huawei đã tự lực phát triển chip AI trong nghịch cảnh như thế nào?

Samsung nhận tin dữ

Vì sao AI chưa thể vượt qua trí tuệ con người?

Đẩy mạnh AI, Apple thảo luận kế hoạch mua lại công ty khởi nghiệp AI Perplexity

Apple cân nhắc mua lại Perplexity AI sau khi Meta thất bại: Samsung là trở ngại

Meta và EssilorLuxottica trình làng kính thông minh Oakley

Robot hình người đầu tiên trên thế giới có khả năng bay chính thức cất cánh

Người dùng Apple, Facebook, Google và nhiều dịch vụ khác cần đổi mật khẩu gấp

AI mang đến những vấn đề phức tạp thế nào cho tòa soạn?

Làm báo trong bối cảnh chuyển đổi số

AI chẩn đoán bệnh từ xa

Có thể bạn quan tâm

Ngô Thanh Vân làm điều showbiz Việt chưa ai từng làm cho con đầu lòng

Sao việt

17:07:14 23/06/2025

Bentley Bentayga Speed 2025 mở đặt hàng tại Malaysia, giá hơn 17 tỷ đồng

Ôtô

17:03:25 23/06/2025

Mô tô bản giới hạn, gần 2 tỷ đồng của MV Agusta

Xe máy

17:02:34 23/06/2025

5 lợi ích bất ngờ của việc nhúng mặt vào nước đá mỗi buổi sáng

Làm đẹp

17:02:04 23/06/2025

Tiến Linh lập một loạt cột mốc, đi vào lịch sử V-League

Sao thể thao

16:37:18 23/06/2025

Mặt trời lạnh - Tập 10: Đến thăm Sơn Dương, Lam Anh bị Mai Ly dằn mặt

Phim việt

16:34:16 23/06/2025

Hôm nay nấu gì: Cơm chiều siêu thanh mát lại cực ngon

Ẩm thực

16:26:39 23/06/2025

Quang Anh 'Về nhà đi con' phân trần màn bật khóc ấm ức trên sóng trực tiếp

Tv show

15:28:23 23/06/2025

"Út Lan: Oán linh giữ của" có Quốc Trường đóng chính dẫn đầu doanh thu phòng vé

Hậu trường phim

15:17:04 23/06/2025

Đeo bảng đi tìm mẹ suốt 3 tháng giữa TPHCM, cô gái 18 tuổi vỡ òa khi đoàn tụ

Netizen

15:14:53 23/06/2025

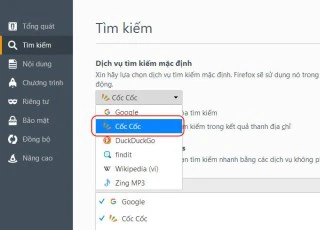

Firefox tích hợp công cụ tìm kiếm Cốc Cốc tại Việt Nam

Firefox tích hợp công cụ tìm kiếm Cốc Cốc tại Việt Nam Mặt lưng iPhone 7s được làm bằng kính

Mặt lưng iPhone 7s được làm bằng kính

Phần mềm gián điệp tấn công Mac trong nhiều năm

Phần mềm gián điệp tấn công Mac trong nhiều năm Cảnh báo PowerPoint cài đặt phần mềm độc hại không cần macro

Cảnh báo PowerPoint cài đặt phần mềm độc hại không cần macro Những điều cần biết về tiền ảo ethereum đang gây sốt

Những điều cần biết về tiền ảo ethereum đang gây sốt Bỏ máy tính đi, kính thông minh đã sẵn sàng thay thế

Bỏ máy tính đi, kính thông minh đã sẵn sàng thay thế Microsoft giới thiệu công cụ phát hiện lỗ hổng bảo mật dựa trên AI

Microsoft giới thiệu công cụ phát hiện lỗ hổng bảo mật dựa trên AI Phát hiện phần mềm độc hại Android âm thầm thu âm và ăn cắp dữ liệu

Phát hiện phần mềm độc hại Android âm thầm thu âm và ăn cắp dữ liệu Google thêm tính năng bảo mật giúp chặn ứng dụng chưa được xác minh

Google thêm tính năng bảo mật giúp chặn ứng dụng chưa được xác minh Phần mềm độc hại thay đổi macOS để phá hoại các biện pháp bảo mật

Phần mềm độc hại thay đổi macOS để phá hoại các biện pháp bảo mật 3 chiêu thuyết trình bạn nên học từ Steve Jobs

3 chiêu thuyết trình bạn nên học từ Steve Jobs Google đưa tính năng chống phần mềm độc hại mới vào phiên bản Android tiếp theo

Google đưa tính năng chống phần mềm độc hại mới vào phiên bản Android tiếp theo Malware CopyCat lây nhiễm diện rộng trên 14 triệu thiết bị Android

Malware CopyCat lây nhiễm diện rộng trên 14 triệu thiết bị Android Hơn 300.000 trang web sử dụng plug-in WordPress dính lỗ hổng SQL Injection

Hơn 300.000 trang web sử dụng plug-in WordPress dính lỗ hổng SQL Injection Samsung thay thế màn hình lỗi sọc xanh miễn phí

Samsung thay thế màn hình lỗi sọc xanh miễn phí Sự thật về ống kính camera iPhone

Sự thật về ống kính camera iPhone Cẩn trọng khi nhấp vào liên kết hủy đăng ký email

Cẩn trọng khi nhấp vào liên kết hủy đăng ký email Phát hiện ransomware Anubis mới cực kỳ nguy hiểm

Phát hiện ransomware Anubis mới cực kỳ nguy hiểm Microsoft chặn trình duyệt Chrome

Microsoft chặn trình duyệt Chrome Công - tội AI trong truyền thông

Công - tội AI trong truyền thông AI bắt đầu thâm nhập vào các cửa hàng ăn nhanh

AI bắt đầu thâm nhập vào các cửa hàng ăn nhanh Miễn phí vĩnh viễn Galaxy AI, người dùng Samsung có thể 'nở mày nở mặt'?

Miễn phí vĩnh viễn Galaxy AI, người dùng Samsung có thể 'nở mày nở mặt'? AI ngày càng nguy hiểm

AI ngày càng nguy hiểm Hàng loạt quỹ lớn quốc tế 'đổ tiền' về ngành công nghệ Trung Quốc

Hàng loạt quỹ lớn quốc tế 'đổ tiền' về ngành công nghệ Trung Quốc Elon Musk: xAI sẽ dùng Grok để viết lại toàn bộ kho tri thức của nhân loại, có quá nhiều rác

Elon Musk: xAI sẽ dùng Grok để viết lại toàn bộ kho tri thức của nhân loại, có quá nhiều rác 5 tính năng mới trên iOS 26 có thể bạn đã bỏ lỡ

5 tính năng mới trên iOS 26 có thể bạn đã bỏ lỡ Cảnh sát Đà Nẵng nổ gần 10 phát súng chỉ thiên trấn áp nhóm đối tượng manh động

Cảnh sát Đà Nẵng nổ gần 10 phát súng chỉ thiên trấn áp nhóm đối tượng manh động Bắt tạm giam Chủ tịch HĐQT Công ty cổ phần nước GMT

Bắt tạm giam Chủ tịch HĐQT Công ty cổ phần nước GMT Siêu thảm đỏ hot nhất trưa nay: Nhiệt Ba "chặt đẹp" Bạch Lộc gợi cảm, Tống Tổ Nhi và "búp bê Cbiz" gầy tong teo phát sốc

Siêu thảm đỏ hot nhất trưa nay: Nhiệt Ba "chặt đẹp" Bạch Lộc gợi cảm, Tống Tổ Nhi và "búp bê Cbiz" gầy tong teo phát sốc Lisa (BLACKPINK) bí mật kết hôn với bạn trai tài phiệt, hơn 200.000 người sốc?

Lisa (BLACKPINK) bí mật kết hôn với bạn trai tài phiệt, hơn 200.000 người sốc? Bạn gái gặp nạn mất trí nhớ trước đám cưới, người đàn ông chăm sóc suốt 10 năm

Bạn gái gặp nạn mất trí nhớ trước đám cưới, người đàn ông chăm sóc suốt 10 năm Nhìn Pax Thiên hiện tại, nhiều người lắc đầu cho rằng: Cách nuôi dạy con của Angelina Jolie chính là "con dao hai lưỡi"!

Nhìn Pax Thiên hiện tại, nhiều người lắc đầu cho rằng: Cách nuôi dạy con của Angelina Jolie chính là "con dao hai lưỡi"! Va chạm với xe đầu kéo, 4 cháu nhỏ đi chung trên 1 xe đạp điện thương vong

Va chạm với xe đầu kéo, 4 cháu nhỏ đi chung trên 1 xe đạp điện thương vong Đình Tú và Ngọc Huyền cưới gấp để "chạy bầu"?

Đình Tú và Ngọc Huyền cưới gấp để "chạy bầu"? Làm rõ nguyên nhân vụ nam thanh niên loã thể, kêu cứu rồi gục chết ở TPHCM

Làm rõ nguyên nhân vụ nam thanh niên loã thể, kêu cứu rồi gục chết ở TPHCM Mẹ đơn thân khiến trai Tây phải chuyển vội 1 tỷ đồng "giữ chỗ", cưới xong phát hiện "tật xấu khó tả"

Mẹ đơn thân khiến trai Tây phải chuyển vội 1 tỷ đồng "giữ chỗ", cưới xong phát hiện "tật xấu khó tả" Dàn sao khủng dự kiến đổ bộ đám cưới Đình Tú và hot girl kém 5 tuổi, hội phù rể như này thì "đỉnh chóp"

Dàn sao khủng dự kiến đổ bộ đám cưới Đình Tú và hot girl kém 5 tuổi, hội phù rể như này thì "đỉnh chóp" Quá sốc với nhan sắc hiện tại của đại mỹ nhân Vbiz, gương mặt lạ lùng đến nỗi không ai nhận ra

Quá sốc với nhan sắc hiện tại của đại mỹ nhân Vbiz, gương mặt lạ lùng đến nỗi không ai nhận ra

Cảnh tượng khó lường vào lúc 1h sáng tại một trung tâm thương mại ở Hà Nội

Cảnh tượng khó lường vào lúc 1h sáng tại một trung tâm thương mại ở Hà Nội

Tân Hoa hậu Hoàn vũ Việt Nam bị ném đá dữ dội vì có hình xăm lớn

Tân Hoa hậu Hoàn vũ Việt Nam bị ném đá dữ dội vì có hình xăm lớn Đình Tú "đánh úp" khoe giấy đăng ký kết hôn với vợ hot girl sau 2 ngày công khai cầu hôn thành công

Đình Tú "đánh úp" khoe giấy đăng ký kết hôn với vợ hot girl sau 2 ngày công khai cầu hôn thành công Mẹ chồng nhắn tin cho tôi lúc 1h sáng, nội dung chỉ 6 chữ khiến tôi lặng người rồi gói ghém đồ rời khỏi nhà ngay trong đêm

Mẹ chồng nhắn tin cho tôi lúc 1h sáng, nội dung chỉ 6 chữ khiến tôi lặng người rồi gói ghém đồ rời khỏi nhà ngay trong đêm