Những mối đe dọa từ các nhóm tấn công mạng phổ biến nhắm tới công ty tài chính

Năm 2018, BlackTech bị phát hiện khi sử dụng chứng chỉ kỹ thuật số bị đánh cắp để ký các mẫu phần mềm độc hại PLEAD trong lúc đang nỗ lực vượt qua các công cụ bảo mật .

Báo cáo mới nhất của Anomali – Công ty chuyên cung cấp các giải pháp tình báo về an ninh mạng, vừa đưa ra cái nhìn tổng thể về 3 nhóm tấn công mạng phổ biến nhắm tới chính phủ và các công ty tài chính bao gồm: Blacktech, Boss Spider và Fin5 mà các doanh nghiệp cần hết sức lưu tâm.

Các phần mềm độc hại sau đó sửa đổi và sử dụng để tạo ra các công cụ khác.

BlackTech

Hoạt động ít nhất từ năm 2010, nhóm gián điệp mạng này chủ yếu nhắm tới các nước Đông Nam Á, Hồng Kông và Nhật Bản… Mục tiêu chính là đánh cắp tài liệu từ nhiều ngành công nghiệp bao gồm tài chính, CNTT, chính quyền và y tế. Năm 2010, chiến dịch đầu tiên của Black Tech bị phát hiện và giám sát mang tên Shrouded Crossbow nhắm vào các ngành công nghiệp tư nhân sử dụng một loạt các backdoor xâm nhập vào hệ thống.

Cách thức mà các đối tượng này thực hiện là mua các phần mềm độc hại sau đó sửa đổi và sử dụng để tạo ra các công cụ khác.

Cuộc tấn công “PLEAD”, được Black Tech triển khai bằng phần mềm độc hại cùng tên, tập trung vào việc đánh cắp các tài liệu bí mật từ các cơ quan chính phủ Đài Loan và các ngành công nghiệp tư nhân.

Năm 2018, BlackTech bị phát hiện khi sử dụng chứng chỉ kỹ thuật số bị đánh cắp để ký các mẫu phần mềm độc hại PLEAD trong lúc đang nỗ lực vượt qua các công cụ bảo mật. Các nhà nghiên cứu đã xác định các nỗ lực để thực thi phần mềm độc hại PLEAD bằng một process hợp pháp AsusWSPanel.exe, được sử dụng bởi ASUS WebStorage, một dịch vụ lưu trữ đám mây.

Phần mềm độc hại có thể được phân phối thông qua các bộ định tuyến bị xâm nhập mà kẻ tấn công sử dụng để chiếm quyền cập nhật phần mềm, trỏ URL vào một tệp độc hại thay vì URL hợp pháp.

Boss Spider

Còn tên gọi khác là “Gold Lowell” (Secureworks), loại hình tấn công này thường nhắm tới chính phủ và các tổ chức sức khỏe . Vào khoảng cuối năm 2015 và đầu năm 2016, hai người đàn ông Iran bị truy tố tại Hòa Kỳ vì đã tham gia sử dụng ransomware (Samsam hay còn gọi là Samas và Samsam Crypt) Boss Spider nhắm tới các nền tảng Microsoft Window.

Video đang HOT

Tháng 11/2018, FBI ước tính rằng những người liên quan đã nhận được khoảng 6 triệu USD tiền chuộc từ cuộc tấn công này và gây ra thiệt hại hơn 30 triệu USD cho các nạn nhân.

Các cuộc tấn công ban đầu nhắm vào các máy chủ

Các nhà nghiên cứu cho rằng một loạt các phương thức phân phối đang được sử dụng trong các cuộc tấn công ransomware bao gồm Hyena, Mimikatz , PsExec, RDPWrap , SamSam và Wmiexec. Việc sử dụng các tệp nhị phân của Living-Off-the-Land (LOLBins) cũng được ghi nhận.

Các cuộc tấn công ban đầu nhắm vào các máy chủ lưu trữ JBoss (T1072), tiếp sau đó vào năm 2018 đã sử dụng các lỗ hổng trong Giao thức máy tính từ xa (RDP) (T1076), máy chủ web dựa trên Java hoặc máy chủ Giao thức truyền tệp (FTP) (T1021) để có được quyền truy cập hoặc bruteforce đột nhập mạng.

Fin5

Là nhóm đe dọa có động cơ tài chính được cho biết hoạt động vào đầu năm 2008. Sử dụng thông tin xác thực người dùng hợp lệ trên mạng nạn nhân, FIN5 nhắm vào các hệ thống Điểm bán hàng (PoS) để đánh cắp thông tin nhận dạng cá nhân (PII) và thông tin thẻ thanh toán.

Các hacker của FIN5 có khả năng nói tiếng Nga, và đã nhắm mục tiêu vào ngành dịch vụ khách hàng, sòng bạc, trò chơi và quản lý bán lẻ.

FIN5 có quyền truy cập vào các mạng mục tiêu của họ bằng cách sử dụng thông tin xác thực của bên thứ ba bị đánh cắp và xác thực với các kết nối máy tính để bàn từ xa.

Thông tin đăng nhập được sử dụng hợp pháp bởi các bên thứ ba cung cấp bảo trì và quản trị cho các hệ thống PoS được sử dụng bởi công ty mục tiêu. Khi FIN5 có quyền truy cập, chúng di chuyển khắp môi trường nạn nhân, đầu tiên nhắm mục tiêu vào Active Directory, để triển khai phần mềm độc hại PoS và trích xuất thông tin cá nhân và thẻ thanh toán.

FIN5 sử dụng nhiều công cụ có sẵn công khai để leo thang đặc quyền tài khoản người dùng, tiếp theo là một loạt các công cụ để tạo điều kiện cho trinh sát nội bộ và mở rộng địa bàn khai thác (Lateral Movement).

FIN5 triển khai phần mềm “RawPOS”, một phần mềm độc hại PoS có tổng cộng ba thành phần đảm bảo tính bền bỉ, trích xuất dữ liệu thẻ thanh toán và thông tin cá nhân, và mã hóa dữ liệu cho các tác nhân trong tương lai. FIN5 sử dụng các kỹ thuật chống pháp y trong suốt quá trình để loại bỏ dấu vết mã độc và áp dụng mã hóa vào phần lớn phần mềm độc hại của chúng.

Cách nào cải thiện khả năng bảo mật cho doanh nghiệp?

Theo chuyên gia Anomali, nắm được cách thức thực hiện và mức độ gây hại của các cuộc tấn công, mỗi doanh nghiệp cần triển khai những chiến thuật bảo mật và dịch vụ kỹ thuật phù hợp nhằm cải thiện tình trạng an ninh tại tổ chức của mình, đồng thời giảm thiểu nguy cơ hệ thống tê liệt khi bị tấn công, tránh những thiệt hại đáng tiếc có thể xảy ra.

Theo giáo dục và thời đại

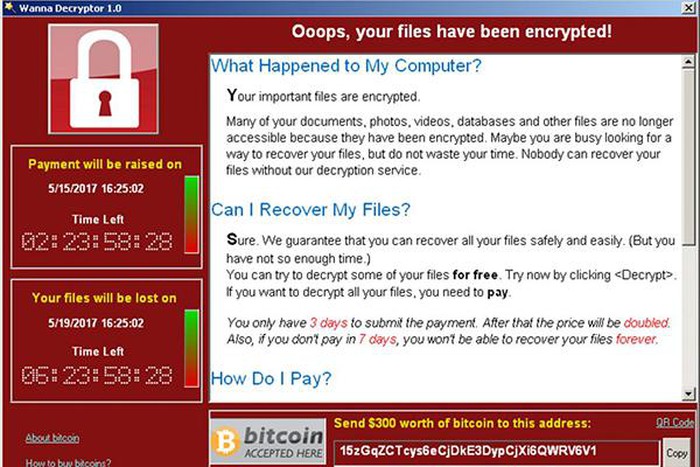

Mối đe dọa từ virus như WannaCry vẫn còn

Cơ quan an ninh cơ sở hạ tầng và an ninh mạng quốc gia Mỹ cho biết, khó có thể ngăn chặn một cuộc tấn công mạng toàn cầu khác như WannaCry.

Sau mã độc tống tiền WannaCry xuất hiện năm 2017, xuất hiện thêm các mã độc khác tương tự.

Jeanette Manfra, Trợ lý Giám đốc an ninh mạng cho Cơ quan an ninh cơ sở hạ tầng và an ninh mạng quốc gia (CISA) cho biết cuộc tấn công mạng WannaCry năm 2017 đã chứng kiến hàng trăm ngàn máy tính trên thế giới bị nhiễm ransomware, vì nó lây lan rất nhanh.

"Tôi không chắc chúng tôi có thể ngăn chặn một đợt phát tán virus tương tự như mã độc WannaCry hay không. Tôi nghĩ rằng bản thân kẻ phát tán mã độc WannaCry cũng không ngờ tới sự tác động toàn cầu của nó" - Jeanette Manfra nói.

Vụ tấn công mạng WannaCry là sự cố an ninh toàn cầu nghiêm trọng trong nhiều năm. Ngày 15 tháng 5, sau 3 ngày xảy ra, cuộc tấn công không gian mạng quy mô lớn sử dụng WannaCry đã gây lây nhiễm trên 230.000 máy tính ở 150 quốc gia, yêu cầu thanh toán tiền chuộc bằng bitcoin.

Microsoft đã từng phát hành bản sửa lỗi bảo mật vài tuần trước đó, nhưng nhiều người đã không chịu cài đặt các bản vá. WannaCry được lập trình để lan truyền mạnh, gây khó khăn cho việc ngăn chặn và nó vẫn còn hoạt động cho đến nay.

Manfra cho biết, việc cập nhật các bản vá lỗi trên hệ điều hành sẽ khiến hạn chế số nạn nhân. Tuy nhiên, dữ liệu cho thấy hai năm sau các cuộc tấn công, hơn một triệu máy tính vẫn dễ bị tấn công bởi ransomware.

Quý 2/2019 chứng kiến số lượng lớn các trường hợp nhiễm mã độc. Theo dữ liệu từ Kaspersky, 232.292 người dùng đã bị tấn công bởi ransomware - tăng hơn 46% so với Quý 2/2018 (158.921 người dùng). Các quốc gia có tỷ lệ người dùng bị tấn công nhiều nhất là Bangladesh (9%), Uzbekistan (6%) và Mozambique (4%).

Cũng theo báo cáo, tại Việt Nam, số người dùng bị ransomware tấn công trong quý 2/2019 giảm nhẹ so với quý 2/2018 với tỷ lệ lần lượt là 0,94% và 1,21%.

Họ ransomware tấn công người dùng thường xuyên nhất trong quý 2/2019 (23,4% trường hợp) vẫn là WannaCry. Một ransomware khác là Gandcrab vẫn chiếm 13,8% dẫu cho nhóm hacker tạo ra ransomware này đã thông báo sẽ không phát tán Gandcrab kể từ nửa sau Q2 2019.

Manfra cho biết thêm nhờ những nỗ lực huy động chính phủ và khu vực tư nhân có thể giúp chống lại các cuộc tấn công mạng khi chúng xuất hiện.

May mắn thay, có một cá nhân dám nghĩ dám làm, Marcus Hutchins (25 tuổi) hay còn có biệt danh MalwareTech là một nhà nghiên cứu an ninh mạng, đã trở nên nổi tiếng toàn cầu khi tìm ra cách ngăn chặn, tiêu diệt mã độc WannaCry, giúp giảm thiểu thiệt hại.

Nhận xét của Manfra, được đưa ra chỉ vài tuần sau khi bộ phận của cô cảnh báo về một mối đe dọa mới, đang nổi lên do BlueKeep, một lỗ hổng được tìm thấy trong Windows 7 và trước đó, mà các chuyên gia cho rằng có khả năng kích hoạt một sự cố toàn cầu khác tương tự như vụ tấn công WannaCry.

BlueKeep có thể bị khai thác để chạy mã độc - như phần mềm độc hại hoặc ransomware - trên một hệ thống bị ảnh hưởng.

Giống như WannaCry, BlueKeep cũng có các thuộc tính cho phép nó lây lan sang các máy tính có lỗ hổng bảo mật khác trên cùng một mạng.

Ước tính rằng một triệu thiết bị kết nối internet dễ bị tấn công bởi BlueKeep. Các nhà nghiên cứu bảo mật cho biết đây chỉ là vấn đề thời gian trước khi các hacker phát triển và sử dụng khai thác BlueKeep để thực hiện một cuộc tấn công mạng theo phong cách tương tự như WannaCry.

Còn tại Việt Nam, theo Đại tá PGS.TS Đỗ Anh Tuấn, Phó Cục trưởng, Cục An ninh mạng và phòng chống tội phạm sử dụng công nghệ cao (Bộ Công an) khi nói về thực trạng an toàn an ninh mạng tại Việt Nam, ông nhận định Việt Nam đang trở thành bàn đạp cho các hacker.

Thực trạng chung cho thấy, công tác đảm bảo an toàn, an ninh mạng của Việt Nam vẫn còn ở vị trí thấp trong khu vực và trên thế giới. Theo báo cáo đánh giá xếp hạng An toàn, an ninh thông tin toàn cầu GCI 2018, Việt Nam chỉ đứng ở hạng 50/175 trong 194 quốc gia, vùng lãnh thổ được xếp hạng. Đứng thứ 11 trong khu vực Châu Á - Thái Bình Dương, và thứ 5 trong khu vực Đông Nam Á.

Lý giải về thực trạng mất an toàn, an ninh mạng tại Việt Nam, đại diện Bộ Công an chỉ ra rằng hiện nay việc đầu tư thiết bị đảm bảo an toàn, an ninh mạng chưa tương xứng với thực tại và tương lai. Sự phát triển như vũ bão về KHCN đã khiến cho vòng đời của sản phẩm an ninh mạng ngắn lại, yêu cầu đầu tư để theo kịp sự phát triển, không bị lạc hậu trong điều kiện kinh tế còn nhiều khó khăn là một trong những thách thức đặt ra.

Bên cạnh đó, công tác đào tạo nguồn nhân lực, chuyên gia an ninh mạng chưa theo kịp yêu cầu về số lượng và chất lượng. Công tác quản lý nhà nước trên lĩnh vực viễn thông, internet, an ninh mạng còn nhiều bất cập, chưa đáp ứng yêu cầu đặt ra.

Theo enter news

Tấn công mạng phá hủy hệ thống tăng 50% trong nửa đầu năm 2019  Theo thống kê của nhóm ứng phó sự cố X-Force IRIS thuộc công ty IBM, những cuộc tấn công mạng được thiết kế để phá hoại hệ thống, nhắm vào các công ty sản xuất công nghiệp đang tăng đến 50% trong sáu tháng đầu năm 2019. Theo đó, xu hướng tấn công bằng các loại mã độc phá hoại, điển hình như...

Theo thống kê của nhóm ứng phó sự cố X-Force IRIS thuộc công ty IBM, những cuộc tấn công mạng được thiết kế để phá hoại hệ thống, nhắm vào các công ty sản xuất công nghiệp đang tăng đến 50% trong sáu tháng đầu năm 2019. Theo đó, xu hướng tấn công bằng các loại mã độc phá hoại, điển hình như...

Tiêu điểm

Tin đang nóng

Tin mới nhất

Cuộc thi Thách thức đổi mới sáng tạo thời đại số: Nhiều ý tưởng khả thi, thực tế

Huawei đã tự lực phát triển chip AI trong nghịch cảnh như thế nào?

Samsung nhận tin dữ

Vì sao AI chưa thể vượt qua trí tuệ con người?

Đẩy mạnh AI, Apple thảo luận kế hoạch mua lại công ty khởi nghiệp AI Perplexity

Apple cân nhắc mua lại Perplexity AI sau khi Meta thất bại: Samsung là trở ngại

Meta và EssilorLuxottica trình làng kính thông minh Oakley

Robot hình người đầu tiên trên thế giới có khả năng bay chính thức cất cánh

Người dùng Apple, Facebook, Google và nhiều dịch vụ khác cần đổi mật khẩu gấp

AI mang đến những vấn đề phức tạp thế nào cho tòa soạn?

Làm báo trong bối cảnh chuyển đổi số

AI chẩn đoán bệnh từ xa

Có thể bạn quan tâm

Chủ tịch dép Nesty là ai? Livestream với Hoà Minzy, Ngọc Trinh "chốt đơn" mượt cỡ nào?

Netizen

19:28:45 23/06/2025

Tài năng trẻ Nguyễn Khánh Linh xuất sắc giành HCV tại giải điền kinh Thái Lan mở rộng 2025

Sao thể thao

19:27:20 23/06/2025

Tổng thống Trump hé lộ mục tiêu bị phá hủy nặng nề nhất trong cuộc không kích Iran

Thế giới

19:01:42 23/06/2025

Xác nhận độc quyền: Concert G-Dragon tại Mỹ Đình vào tháng 11 năm nay!

Nhạc quốc tế

18:59:19 23/06/2025

Mitsubishi Xforce có dấu hiệu 'hụt hơi'

Ôtô

18:46:56 23/06/2025

Xe máy điện 'lai' xe đạp có giá hơn 90 triệu đồng

Xe máy

18:46:17 23/06/2025

Nấu canh cá nên dùng nước sôi hay nước lạnh?

Ẩm thực

18:43:25 23/06/2025

5 lợi ích bất ngờ của việc nhúng mặt vào nước đá mỗi buổi sáng

Làm đẹp

17:02:04 23/06/2025

Mặt trời lạnh - Tập 10: Đến thăm Sơn Dương, Lam Anh bị Mai Ly dằn mặt

Phim việt

16:34:16 23/06/2025

Hoa hậu Đỗ Hà công khai bạn trai thiếu gia?

Sao việt

16:31:20 23/06/2025

Cựu thiết kế Apple đáp lại lời chê iPhone của ông Trump

Cựu thiết kế Apple đáp lại lời chê iPhone của ông Trump Realme bán hơn 10 triệu điện thoại trong quý 3, đứng thứ 7 trên thế giới

Realme bán hơn 10 triệu điện thoại trong quý 3, đứng thứ 7 trên thế giới

Apple xác định mua lại công ty đồ họa 3D IKinema

Apple xác định mua lại công ty đồ họa 3D IKinema AMD Ryzen 9 3900: 12 nhân nhưng TDP chỉ 65W?

AMD Ryzen 9 3900: 12 nhân nhưng TDP chỉ 65W? Bảo mật bằng nhận diện khuôn mặt giờ đã quá xưa, đây mới là công nghệ hiện đại nhất hiện nay

Bảo mật bằng nhận diện khuôn mặt giờ đã quá xưa, đây mới là công nghệ hiện đại nhất hiện nay Apple hạn chế các trình chặn quảng cáo trên Safari

Apple hạn chế các trình chặn quảng cáo trên Safari Google bị tố chèn ép, trả đũa nhân viên khiếu nại về công ty

Google bị tố chèn ép, trả đũa nhân viên khiếu nại về công ty Google có định mua lại Fitbit để hướng đến Pixel Watch?

Google có định mua lại Fitbit để hướng đến Pixel Watch? 24/9, Qualcomm sẽ có một sự kiện quan trọng: Snapdragon 865?

24/9, Qualcomm sẽ có một sự kiện quan trọng: Snapdragon 865? Xiaomi chuẩn bị ra mắt Smart TV 8K trên thị trường vào tuần tới

Xiaomi chuẩn bị ra mắt Smart TV 8K trên thị trường vào tuần tới Facebook cấm sử dụng chai nhựa dùng một lần tại văn phòng

Facebook cấm sử dụng chai nhựa dùng một lần tại văn phòng Apple ngày càng giống công ty bán máy ảnh

Apple ngày càng giống công ty bán máy ảnh Google sắp chính thức ra mắt dịch vụ Google Play Pass để đối đầu Apple Arcade

Google sắp chính thức ra mắt dịch vụ Google Play Pass để đối đầu Apple Arcade Công ty cung cấp dịch vụ Internet vệ tinh OneWeb tuyên bố sẽ phủ sóng toàn bộ Bắc Cực vào năm 2020

Công ty cung cấp dịch vụ Internet vệ tinh OneWeb tuyên bố sẽ phủ sóng toàn bộ Bắc Cực vào năm 2020 Samsung thay thế màn hình lỗi sọc xanh miễn phí

Samsung thay thế màn hình lỗi sọc xanh miễn phí Sự thật về ống kính camera iPhone

Sự thật về ống kính camera iPhone Cẩn trọng khi nhấp vào liên kết hủy đăng ký email

Cẩn trọng khi nhấp vào liên kết hủy đăng ký email Phát hiện ransomware Anubis mới cực kỳ nguy hiểm

Phát hiện ransomware Anubis mới cực kỳ nguy hiểm Microsoft chặn trình duyệt Chrome

Microsoft chặn trình duyệt Chrome Công - tội AI trong truyền thông

Công - tội AI trong truyền thông AI bắt đầu thâm nhập vào các cửa hàng ăn nhanh

AI bắt đầu thâm nhập vào các cửa hàng ăn nhanh Miễn phí vĩnh viễn Galaxy AI, người dùng Samsung có thể 'nở mày nở mặt'?

Miễn phí vĩnh viễn Galaxy AI, người dùng Samsung có thể 'nở mày nở mặt'? AI ngày càng nguy hiểm

AI ngày càng nguy hiểm Hàng loạt quỹ lớn quốc tế 'đổ tiền' về ngành công nghệ Trung Quốc

Hàng loạt quỹ lớn quốc tế 'đổ tiền' về ngành công nghệ Trung Quốc Elon Musk: xAI sẽ dùng Grok để viết lại toàn bộ kho tri thức của nhân loại, có quá nhiều rác

Elon Musk: xAI sẽ dùng Grok để viết lại toàn bộ kho tri thức của nhân loại, có quá nhiều rác 5 tính năng mới trên iOS 26 có thể bạn đã bỏ lỡ

5 tính năng mới trên iOS 26 có thể bạn đã bỏ lỡ Siêu thảm đỏ hot nhất trưa nay: Nhiệt Ba "chặt đẹp" Bạch Lộc gợi cảm, Tống Tổ Nhi và "búp bê Cbiz" gầy tong teo phát sốc

Siêu thảm đỏ hot nhất trưa nay: Nhiệt Ba "chặt đẹp" Bạch Lộc gợi cảm, Tống Tổ Nhi và "búp bê Cbiz" gầy tong teo phát sốc Bắt tạm giam Chủ tịch HĐQT Công ty cổ phần nước GMT

Bắt tạm giam Chủ tịch HĐQT Công ty cổ phần nước GMT Bạn gái gặp nạn mất trí nhớ trước đám cưới, người đàn ông chăm sóc suốt 10 năm

Bạn gái gặp nạn mất trí nhớ trước đám cưới, người đàn ông chăm sóc suốt 10 năm

Đình Tú và Ngọc Huyền cưới gấp để "chạy bầu"?

Đình Tú và Ngọc Huyền cưới gấp để "chạy bầu"? Tiểu Công chúa Nhà Trắng lại xinh đẹp ngút ngàn: Khi "gen di truyền" thời trang lên tiếng

Tiểu Công chúa Nhà Trắng lại xinh đẹp ngút ngàn: Khi "gen di truyền" thời trang lên tiếng Ngô Thanh Vân làm điều showbiz Việt chưa ai từng làm cho con đầu lòng

Ngô Thanh Vân làm điều showbiz Việt chưa ai từng làm cho con đầu lòng

Làm rõ nguyên nhân vụ nam thanh niên loã thể, kêu cứu rồi gục chết ở TPHCM

Làm rõ nguyên nhân vụ nam thanh niên loã thể, kêu cứu rồi gục chết ở TPHCM Mẹ đơn thân khiến trai Tây phải chuyển vội 1 tỷ đồng "giữ chỗ", cưới xong phát hiện "tật xấu khó tả"

Mẹ đơn thân khiến trai Tây phải chuyển vội 1 tỷ đồng "giữ chỗ", cưới xong phát hiện "tật xấu khó tả" Dàn sao khủng dự kiến đổ bộ đám cưới Đình Tú và hot girl kém 5 tuổi, hội phù rể như này thì "đỉnh chóp"

Dàn sao khủng dự kiến đổ bộ đám cưới Đình Tú và hot girl kém 5 tuổi, hội phù rể như này thì "đỉnh chóp" Quá sốc với nhan sắc hiện tại của đại mỹ nhân Vbiz, gương mặt lạ lùng đến nỗi không ai nhận ra

Quá sốc với nhan sắc hiện tại của đại mỹ nhân Vbiz, gương mặt lạ lùng đến nỗi không ai nhận ra

Cảnh tượng khó lường vào lúc 1h sáng tại một trung tâm thương mại ở Hà Nội

Cảnh tượng khó lường vào lúc 1h sáng tại một trung tâm thương mại ở Hà Nội

Đình Tú "đánh úp" khoe giấy đăng ký kết hôn với vợ hot girl sau 2 ngày công khai cầu hôn thành công

Đình Tú "đánh úp" khoe giấy đăng ký kết hôn với vợ hot girl sau 2 ngày công khai cầu hôn thành công Tân Hoa hậu Hoàn vũ Việt Nam bị ném đá dữ dội vì có hình xăm lớn

Tân Hoa hậu Hoàn vũ Việt Nam bị ném đá dữ dội vì có hình xăm lớn Cảnh sát Đà Nẵng nổ gần 10 phát súng chỉ thiên trấn áp nhóm đối tượng manh động

Cảnh sát Đà Nẵng nổ gần 10 phát súng chỉ thiên trấn áp nhóm đối tượng manh động