Mỹ do thám toàn cầu các thiết bị công nghệ

Cơ quan an ninh quốc gia Mỹ ( NSA) có một đơn vị tuyệt mật chuyên sản xuất các thiết bị đặc biệt để do thám máy tính, điện thoại di động và nhiều thiết bị điện tử khác. Cách thức vận hành của chúng vô cùng tinh vi mà không phải ai hay thậm chí là các cơ quan chính phủ nào cũng có thể nắm rõ được.

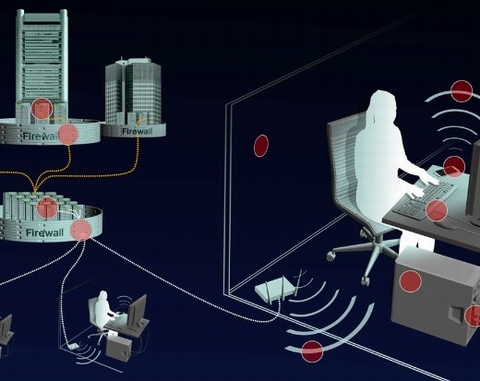

Khi các nhân viên mật vụ của phân nhánh TAO (Tailored Access Operations) trực thuộc NSA muốn xâm nhập vào mạng lưới hoặc máy tính nào đó, họ sẽ gọi những chuyên gia kỹ thuật của ANT, một đơn vị đặc biệt của tình báo Mỹ. ANT là tên viết tắt của Advanced Network Technology (Công nghệ Mạng Cao cấp). Đúng là tên gọi của nó, ANT chuyên tạo ra những công cụ để xâm nhập vào thiết bị mạng và theo dõi ĐTDĐ cũng như các thiết bị máy tính khác. Các sản phẩm của ANT giúp mật vụ TAO có thể xâm nhập vào mạng lưới, chuyển hóa hay thậm chí là chỉnh sửa dữ liệu ở cấp độ mà các phương pháp truyền thống của NSA không thể thực hiện được.

ANT thậm chí có hẳn một tờ catalog giới thiệu các sản phẩm do thám với giá cả hẳn hoi do đơn vị này phát triển. Chẳng hạn một đoạn cáp màn hình cho phép theo dõi màn hình của đối phương có giá 30USD, một trạm GSM để theo dõi điện thoại di động có giá 40.000USD, hay các “con bọ” gắn vào máy tính dưới dạng USB có thể gửi và nhận tín hiệu không thể phát hiện qua sóng radio được rao bán 1 triệu USD (1 gói 50 chiếc).

“Chơi” cả đồng minh

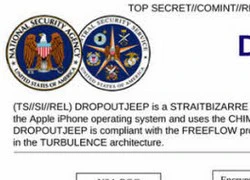

Một lẽ đương nhiên, các hoạt động của ANT không chỉ nhắm vào mỗi khủng bố như lời bào chữa thường thấy của các quan chức Mỹ sau vụ Edward Snowden. Các trạm GSM được sử dụng để theo dõi ĐTDĐ, như vụ nghe trộm điện thoại của Thủ tướng Đức Angela Merkel chẳng hạn. Các hệ thống radar kiểu như “DROPMIRE” có thể đã được sử dụng để do thám đồng minh, chẳng hạn như với các đại diện EU tại Washington. Các thiết bị phần cứng của ANT còn được dùng để đọc những đoạn fax mã hóa.

Các phần mềm độc hại của NSA còn được sử dụng để do thám các tập đoàn viễn thông quốc tế, chẳng hạn như công ty Belgacom (Bỉ) và nhà cung cấp dịch vụ tính cước di động MACH. Một tài liệu nội bộ của NSA ghi năm 2004 cũng mô tả về một chương trình spyware có tên “VALIDATOR”, chủ yếu dùng cổng hậu để truy cập trái phép vào máy tính cá nhân của các mục tiêu cần khai thác cho lợi ích quốc gia chứ không chỉ giới hạn vào các nhóm khủng bố.

Quyển catalog của ANT gần 50 trang còn liệt kê rất nhiều hạng mục thiếu bị để xâm nhập vào máy tính, máy chủ, router và phần cứng tưởng lửa. Cũng có những thiết bị đặc dụng chuyên theo dõi nội dung trên màn hình mục tiêu. Còn có những loại “bọ” do thám mà không gửi đi bất cứ tín hiệu radio nào, thay vào đó chúng sử dụng sóng radar để truyền tin. Phần lớn các thiết bị này dùng để biến đổi hạ tầng kỹ thuật của các công ty viễn thông để khai thác bí mật thông tin mà không bị phát hiện, hoặc có thể dùng để xâm nhập vào bất cứ mạng doanh nghiệp nào. Bản catalog của ANT năm 2008 còn liệt kê một loại Trojan để kiểm soát hoàn toàn iPhone dù ở thời điểm đó chiếc smartphone vẫn còn được coi là rất mới mẻ.

Do thám đủ kiểu

Video đang HOT

Trong danh sách ưu tiên của NSA còn có các hãng sản xuất thiết bị mạng lớn thế giới như Cisco, Jupiter, Huawei… Đây chính là chiếc cổng thâm nhập vào hàng loạt thiết bị phần cứng trong mạng chính phủ, doanh nghiệp và cá nhân. Trong nhiều năm, NSA đã tìm ra cách đột nhập vào những thiết bị router và tường lửa mà các nhà mạng di động và Internet sử dụng. Tổ chức này tạo ra malware và phần cứng cài cắm trên các máy tính và thiết bị do Cisco, Dell, Juniper, Hewlett-Packard và Huawei sản xuất. Các thiết bị do thám của TAO được cài cắm trên khắp thế giới để tạo thành một mạng do thám toàn cầu cho NSA.

Các chuyên viên của ANT còn tìm cách cài cắm mã độc vào BIOS lưu trực tiếp trên bo mạch máy tính. Cho dù ổ cứng và hệ điều hành có được bảo vệ chắc chắn thế nào đi chăng nữa thì những mã độc cài sẵn trên BIOS vẫn phát huy tác dụng ngay khi máy tính được bật lên. Đây được coi là cách gài cổng hậu tinh vi, hiệu quả và ít bị phát hiện nhất. Ngoài phần mềm BIOS trên máy tính và máy chủ, NSA còn nhắm tới cả firmware trên ổ cứng máy tính. Catalog của ANT liệt kê một số phần mềm gián điệp có thể “ký sinh” không thể phát hiện trên nhiều dòng ổ cứng như Western Digital, Seagate và Samsung.

NSA còn được cho là lợi dụng cả cơ chế báo lỗi trên hệ điều hành Windows để tìm kiếm thông tin về máy tính rồi sau đó dùng chính những thông tin đó để xâm nhập vào hệ thống. Windows đang duy trì một cơ chế báo lỗi nhằm giúp Microsoft thu thập thông tin ẩn danh về máy tính để cải thiện cho phần mềm của họ. Tuy đây chỉ là những thông tin cơ bản nhưng với NSA nó lại rất hữu ích. Các thông tin này có thể chứa đựng những sự cố mà hệ điều hành đang gặp phải, rồi từ đó giúp lần ra lỗ hổng trên hệ thống, và việc còn lại chỉ là cài cắm malware vào là xong.

Phần lớn các công cụ do thám trên đều có tính năng cài đặt từ xa. Có nghĩa là chỉ cần ngồi một chỗ là có thể cài đặt qua mạng Internet được. Số khác cần phải can thiệp trực tiếp sẽ được thực hiện một cách thủ công. Chẳng hạn trước khi các sản phẩm phần cứng máy tính tới tay người dùng, chúng đã bị cài cắm bí mật từ trước trong quá trình vận chuyển hoặc ngay từ nơi xuất xưởng.

Theo VNE

"Vũ khí tối mật" của NSA

Được coi là "vũ khí tối mật" của Cơ quan an ninh quốc gia Mỹ (NSA), đơn vị Chiến dịch xâm nhập thích ứng (TAO) vận hành trong mạng lưới bí mật, xâm nhập các máy tính trên toàn cầu và kể cả việc cài mã độc vào các lô hàng điện tử.

Tổng hành dinh NSA ở Maryland (Mỹ) Ảnh: Reuters

Báo Spiegel của Đức những ngày cuối năm 2013 nhắc lại câu chuyện cách đây đúng bốn năm, vào tháng 1-2010. Khi đó, rất nhiều người dân ở San Antonio (Texas, Mỹ) lâm vào tình huống dở khóc dở cười khi không thể mở được cửa gara xe hơi để đi làm hoặc đi chợ. Họ bấm nút mở cửa gara nhưng mọi thứ dường như vô hiệu. Hiện tượng này xảy ra ở khu vực phía tây của thành phố.

Vấn đề về cửa gara xảy ra hàng loạt ngay lập tức trở thành tâm điểm chú ý của các chính trị gia địa phương. Cuối cùng chính quyền thành phố cũng tìm ra nguyên nhân. Tất cả trục trặc đều xuất phát từ NSA, cơ quan có các văn phòng ở San Antonio. Các quan chức ở NSA đã buộc phải thừa nhận rằng một trong các ăngten vô tuyến của họ đã phát sóng cùng tần số với hệ thống cửa gara, gây nên rắc rối. Cũng nhờ vào câu chuyện ngoài ý muốn này mà người dân ở Texas biết được hoạt động của NSA tác động đến đời sống của họ như thế nào.

Theo Spiegel, vào năm 2005, NSA đã tiếp quản nhà máy vi mạch máy tính cũ của Sony ở phía tây San Antonio. Việc xây dựng được tiến hành nhanh chóng bên trong khu vực rộng lớn này. Việc tiếp nhận lại nhà máy vi mạch của Sony là một phần trong kế hoạch mở rộng của NSA sau vụ khủng bố 11-9-2001.

Đội thợ điện tử

Một trong hai tòa nhà trong khuôn viên nhà máy vi mạch cũ là văn phòng của TAO, đơn vị được đánh giá là tối mật của NSA. TAO được miêu tả như một đội thợ thường trực và sẽ được huy động ngay lập tức khi các phương thức xâm nhập mục tiêu thông thường bị vô hiệu.

Spiegel tiết lộ các tài liệu nội bộ của NSA nói những "anh thợ điện tử" này tham gia vào nhiều chiến dịch nhạy cảm của các cơ quan tình báo Mỹ. Phạm vi hoạt động của họ từ chống khủng bố, tấn công mạng cho tới gián điệp truyền thống. Tài liệu này chỉ ra các vai trò đa dạng của TAO cũng như phương thức đơn vị này khai thác các điểm yếu của ngành công nghệ thông tin, từ Mircrosoft cho đến Cisco của Mỹ hay Huawei của Trung Quốc.

Một cựu lãnh đạo của TAO miêu tả về công việc của đơn vị này trong tài liệu nội bộ rằng TAO đã đóng góp những thông tin tình báo quan trọng nhất mà nước Mỹ từng chứng kiến, tiếp cận những mục tiêu khó khăn nhất.

Có lẽ cũng cần biết rằng TAO ra đời năm 1997, thời điểm mà chưa đầy 2% dân số thế giới tiếp cận được Internet và cũng chưa hề có Facebook, YouTube hay Twitter. Nhiệm vụ của đơn vị này rõ ràng ngay từ đầu: làm việc liên tục để tìm cách xâm nhập vào đường truyền thông tin toàn cầu.

Danh mục "đồ chơi"

Sau nhiều năm có những ngờ vực rằng các thiết bị điện tử có thể bị các cơ quan tình báo xâm nhập thông qua phương thức "cửa hậu" thì tài liệu nội bộ của NSA cho thấy những phương thức này đã tồn tại từ lâu trên rất nhiều thiết bị công nghệ.

Theo đó, đơn vị Công nghệ xâm nhập mạng (ANT) của NSA đã tìm các cách tiếp cận gần như tất cả cấu trúc an ninh do các đại gia công nghệ chế tạo ra bao gồm cả Cisco của Mỹ và đối thủ đến từ Trung Quốc là Huawei, hay thậm chí là nhà sản xuất máy tính Dell.

Các nhân viên trong ANT chuyên về phương pháp tấn công "cửa hậu" có thể theo dõi mọi cấp độ trong đời sống kỹ thuật số hiện nay, từ các trung tâm điện toán cho tới máy tính cá nhân, từ máy tính xách tay cho tới điện thoại di động. Theo Spiegel, ANT dường như có chìa khóa vạn năng để mở hầu hết ổ khóa an ninh. Các công ty lớn có dựng tường lửa vững chắc đến đâu cũng bị ANT vượt qua.

ANT có cả một danh mục "đồ chơi" 50 trang như kiểu catalog mua hàng, nơi mà các nhân viên NSA có thể đặt hàng các công nghệ theo dõi dữ liệu của mục tiêu. Danh mục "đồ chơi" này có ghi giá hẳn hoi, từ miễn phí cho đến 250.000 USD.

Có những món hàng không hề đắt đỏ, như một sợi cáp có thể giúp nhân viên TAO thấy được những gì hiển thị trên màn hình của mục tiêu theo dõi có giá chỉ 30 USD. Tuy nhiên, một trạm GSM (công cụ giả làm cột phát sóng di động và theo dõi điện thoại) lại có giá 40.000 USD. Các thiết bị theo dõi máy tính dưới dạng ổ cắm USB có khả năng gửi và nhận dữ liệu qua sóng vô tuyến mà không bị phát hiện có giá khoảng 1 triệu USD cho một gói 50 cái.

Cài cắm và hiện diện thường trực

Không chỉ sản xuất phần cứng gián điệp, ANT còn phát triển các phần mềm cho các nhiệm vụ đặc biệt. Một trong số đó có thể kể đến Feedtrough, công cụ được sử dụng trong trường hợp của Công ty mạng Juniper. Đây là một phần mềm độc hại có thể đào sâu vào tường lửa của Juniper và thông qua đó đưa vào hệ thống máy tính lớn các phần mềm theo dõi của NSA.

Nhờ công cụ Feedtrough, các phần mềm của NSA được cấy vào hệ thống máy tính lớn có thể sống sót kể cả khi máy khởi động lại hoặc nâng cấp phần mềm. Với cách này, các nhân viên tình báo của Mỹ có thể đảm bảo sự hiện diện thường trực của mình trong mạng lưới máy tính. Danh mục "đồ chơi" gián điệp của ANT cũng nói Feedtrough đã được triển khai trên nhiều hệ thống mục tiêu.

Ngoài ra, ANT cũng có một chương trình khác tấn công phần mềm hệ thống của các công ty sản xuất ổ cứng. Một chương trình nữa của đơn vị này cũng nhắm vào các bộ định tuyến mạng chuyên dụng hay các tường lửa bảo vệ mạng máy tính. Theo Spiegel, các "vũ khí tấn công điện tử" này được cài đặt từ xa, tức qua mạng Internet.

Spiegel cho biết các chuyên gia tại ANT có thể được miêu tả như những người thợ bậc thầy cho TAO. Trong trường hợp các phương thức xâm nhập và lấy thông tin thông thường của TAO không phát huy tác dụng, những người thợ của ANT sẽ can thiệp với "đồ nghề" riêng, thâm nhập thiết bị mạng, theo dõi điện thoại di động, máy tính, chuyển hướng hoặc thay đổi dữ liệu.

Những phần mềm cài cắm của ANT đóng một vai trò đáng kể đối với NSA trong việc thiết lập một mạng lưới bí mật toàn cầu, hoạt động song hành với mạng Internet.

Theo TTO

Apple phủ nhận tiếp tay NSA nghe lén người dùng  Bảo mật thông tin cá nhân của người dùng - vấn đề từng làm giảm uy tín của Android và BlackBerry - có nguy cơ ảnh hưởng đến Apple. Phản ứng của Apple được đưa ra ngay sau khi một tập tài liệu được phát hành có đề cập đến thông tin Cơ quan An ninh Quốc gia Hoa Kỳ có khả năng...

Bảo mật thông tin cá nhân của người dùng - vấn đề từng làm giảm uy tín của Android và BlackBerry - có nguy cơ ảnh hưởng đến Apple. Phản ứng của Apple được đưa ra ngay sau khi một tập tài liệu được phát hành có đề cập đến thông tin Cơ quan An ninh Quốc gia Hoa Kỳ có khả năng...

Cận cảnh Quang Hải cầm xấp tiền, đếm rồi lì xì cho mẹ vợ, dân mạng "chỉ biết ước" nhưng vẫn góp ý 1 điều01:04

Cận cảnh Quang Hải cầm xấp tiền, đếm rồi lì xì cho mẹ vợ, dân mạng "chỉ biết ước" nhưng vẫn góp ý 1 điều01:04 Sao nam Vbiz về ăn Tết nhưng bị bố mẹ doạ đuổi ra khỏi nhà, chuyện gì đây?01:23

Sao nam Vbiz về ăn Tết nhưng bị bố mẹ doạ đuổi ra khỏi nhà, chuyện gì đây?01:23 Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28

Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28 Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10

Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10 Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53 Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39

Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39 1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41

1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41 Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49

Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49 Hoa hậu Việt đứng hình khi nhận được lời chúc kỳ lạ nhất dịp Tết00:43

Hoa hậu Việt đứng hình khi nhận được lời chúc kỳ lạ nhất dịp Tết00:43 Nhạc Tết 2025: Đen giữ vững phong độ, các Anh Tài đổ bộ nhưng thiếu hẳn những bản hit mang tầm "quốc dân"?05:15

Nhạc Tết 2025: Đen giữ vững phong độ, các Anh Tài đổ bộ nhưng thiếu hẳn những bản hit mang tầm "quốc dân"?05:15 Vụ xe ôtô lao xuống mương 7 người tử vong: Công an công bố nguyên nhân ban đầu14:39

Vụ xe ôtô lao xuống mương 7 người tử vong: Công an công bố nguyên nhân ban đầu14:39Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cháy lớn tại bảo tàng ở Hàn Quốc

Thế giới

03:08:35 02/02/2025

8 ngày nghỉ Tết, có 481 người phải cấp cứu do pháo nổ

Tin nổi bật

03:00:38 02/02/2025

Hoa hậu Tiểu Vy gây bất ngờ trong "Bộ tứ báo thủ"

Hậu trường phim

23:33:30 01/02/2025

Tình trạng sức khỏe tinh thần của Justin Bieber khiến người hâm mộ lo lắng

Sao âu mỹ

23:30:54 01/02/2025

Hoa hậu Vbiz đóng phim trăm tỷ của Trấn Thành mỉa mai gây sốc về phát ngôn chê phim nhạt nhẽo của MC Quốc Thuận

Sao việt

23:27:48 01/02/2025

Jennie (BLACKPINK) cảm thấy khó theo kịp xu hướng của giới trẻ

Nhạc quốc tế

23:14:59 01/02/2025

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi

Nhạc việt

23:11:03 01/02/2025

Phim Tết dở đến mức bị nhà rạp thẳng tay cắt suất chiếu, mang tiếng "kiếp nạn đầu tiên của 2025" cũng chẳng oan

Phim châu á

22:06:34 01/02/2025

Bộ Tứ Báo Thủ: Bước lùi đáng tiếc của Trấn Thành

Phim việt

21:30:23 01/02/2025

Rodrygo từ chối 300 triệu euro của Al Hilal, hẹn Mbappe tạo kỷ lục

Sao thể thao

21:23:17 01/02/2025

TV 4K còn đắt và chưa đủ hấp dẫn

TV 4K còn đắt và chưa đủ hấp dẫn Đại gia Trung Quốc cấm cửa Bitcoin

Đại gia Trung Quốc cấm cửa Bitcoin

NSA xây dựng máy tính lượng tử để "bẻ gãy mọi mật mã"

NSA xây dựng máy tính lượng tử để "bẻ gãy mọi mật mã" Bảo mật của iPhone: Gọi là có cho vui

Bảo mật của iPhone: Gọi là có cho vui Apple đồng loã với an ninh Mỹ giám sát thông tin cá nhân?

Apple đồng loã với an ninh Mỹ giám sát thông tin cá nhân? NSA sẽ chế tạo một siêu máy tính bẻ khóa mọi mật mã

NSA sẽ chế tạo một siêu máy tính bẻ khóa mọi mật mã Hacker có thể kích hoạt camera, micro của iPhone từ xa

Hacker có thể kích hoạt camera, micro của iPhone từ xa Tình báo Mỹ có khả năng truy cập bất kỳ iPhone

Tình báo Mỹ có khả năng truy cập bất kỳ iPhone Tình trạng đáng lo của Khả Ngân ngày đầu năm mới

Tình trạng đáng lo của Khả Ngân ngày đầu năm mới Ảnh cực hiếm: Vợ giám đốc của Xuân Trường về Tuyên Quang ăn Tết, khoảnh khắc tương tác với gia đình chồng gây sốt

Ảnh cực hiếm: Vợ giám đốc của Xuân Trường về Tuyên Quang ăn Tết, khoảnh khắc tương tác với gia đình chồng gây sốt Sốc: Song Ji Hyo và "Thái tử" Joo Ji Hoon bị khui chuyện sống chung, còn luôn mang theo món đồ đặc biệt?

Sốc: Song Ji Hyo và "Thái tử" Joo Ji Hoon bị khui chuyện sống chung, còn luôn mang theo món đồ đặc biệt? Lê Giang đáp trả cực căng 1 nam diễn viên nghi chê phim Trấn Thành nhạt nhẽo, hẹn gặp mặt giải quyết trực tiếp

Lê Giang đáp trả cực căng 1 nam diễn viên nghi chê phim Trấn Thành nhạt nhẽo, hẹn gặp mặt giải quyết trực tiếp Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ

Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ Tai nạn liên hoàn trên cao tốc TPHCM - Long Thành, giao thông ùn tắc

Tai nạn liên hoàn trên cao tốc TPHCM - Long Thành, giao thông ùn tắc Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài

Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài Cặp đôi diễn viên hot nhất showbiz toang giữa Tết Nguyên đán, nhà gái cạch mặt không thèm về quê chồng?

Cặp đôi diễn viên hot nhất showbiz toang giữa Tết Nguyên đán, nhà gái cạch mặt không thèm về quê chồng? Nhân chứng kể giây phút cứu bé gái trong ô tô lao xuống kênh ở Nam Định

Nhân chứng kể giây phút cứu bé gái trong ô tô lao xuống kênh ở Nam Định Nguyên nhân khiến em trai xuống tay sát hại mẹ và anh vào sáng mùng 2 Tết

Nguyên nhân khiến em trai xuống tay sát hại mẹ và anh vào sáng mùng 2 Tết Hoa hậu Việt công khai bạn trai vào mùng 3 Tết, lộ luôn chuyện chuẩn bị kết hôn

Hoa hậu Việt công khai bạn trai vào mùng 3 Tết, lộ luôn chuyện chuẩn bị kết hôn Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết

Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết Bát bún riêu 400k ngày Tết khiến dân mạng "dậy sóng", chủ quán lên tiếng khiến nhiều người bất ngờ khi biết lý do

Bát bún riêu 400k ngày Tết khiến dân mạng "dậy sóng", chủ quán lên tiếng khiến nhiều người bất ngờ khi biết lý do Tạ Đình Phong quay lại với Trương Bá Chi, Vương Phi bất lực khóc trên sóng truyền hình vì không níu giữ được bạn trai?

Tạ Đình Phong quay lại với Trương Bá Chi, Vương Phi bất lực khóc trên sóng truyền hình vì không níu giữ được bạn trai? Cặp sao Việt bị "bắt quả tang" phim giả tình thật không thể cãi nổi, nhà gái vô tư ngồi lên đùi nhà trai mới sốc

Cặp sao Việt bị "bắt quả tang" phim giả tình thật không thể cãi nổi, nhà gái vô tư ngồi lên đùi nhà trai mới sốc Duy Mạnh - Quỳnh Anh về Đông Anh ăn tết cực vui, xoá tan phán xét "trọng ngoại hơn nội" của "hội mẹ chồng online"

Duy Mạnh - Quỳnh Anh về Đông Anh ăn tết cực vui, xoá tan phán xét "trọng ngoại hơn nội" của "hội mẹ chồng online" Quỳnh Lương và thiếu gia Trà Vinh: Nên duyên từ show hẹn hò, từng 5 lần 7 lượt vướng tin chia tay

Quỳnh Lương và thiếu gia Trà Vinh: Nên duyên từ show hẹn hò, từng 5 lần 7 lượt vướng tin chia tay 4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3

4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3