Android bổ sung tính năng mã hóa tên trang web

Google vừa bổ sung một lớp bảo mật cho Android khi thêm khả năng hỗ trợ DNS trên giao thức mã hóa TLS (Transport Layer Security), đang hướng đến người dùng hệ điều hành di động này.

Người dùng Android khi truy cập các trang web có thể được mã hóa tên miền DNS. ẢNH: REUTERS

Theo Engadget, điều này có nghĩa các truy vấn DNS sẽ được mã hóa cùng cấp với giao thức HTTPS nhằm ngăn chặn hacker truy cập vào lưu lượng truy cập của trang web. Đây như là bước đi tiếp theo của Google trong việc nâng cao bảo mật trên các trang web, sau khi công ty thúc đẩy các trang web sử dụng kết nối mã hóa.

Google cho biết hãng đã sử dụng giao thức mã hóa HTTPS trên các sản phẩm chính của mình, với tỷ lệ 89%, tăng từ 50% so với đầu năm 2014.

Video đang HOT

Hệ thống tên miền (DNS) thường được xem như là địa chỉ của internet với mục đích dịch các tên miền sang địa chỉ IP mà hệ thống có thể đọc. Quy trình được ẩn khỏi người dùng nhưng về cơ bản áp dụng cho mọi trang web mà bạn truy cập.

Mặc dù TLS ẩn yêu cầu DNS của bạn nhưng nó không đủ khả năng để bảo vệ quyền riêng tư bởi nhà cung cấp dịch vụ internet của bạn vẫn có thể thấy địa chỉ IP mà bạn đang truy cập. Chính vì lý do đó bạn cần một ứng dụng VPN. Tuy nhiên, đây cũng là một tính năng mạnh mẽ của DNS. TLS sẽ khiến tin tặc khó nắm bắt DNS để gián điệp người dùng hoặc hướng họ tới trang web giả mạo hoặc lừa đảo.

Bản cập nhật rò rỉ dành cho Android cho thấy bạn có thể vô hiệu hóa DNS sử dụng mã hóa TLS, và tính năng này có thể sớm được triển khai trong tương lai.

Kiến Văn

Theo Thanhnien

Một loạt ứng dụng phổ biến trên Google Play nhiễm mã độc

Có ít nhất 8 ứng dụng Android với số lượt tải lên tới hàng triệu bị nhiễm mã độc Sockbot nguy hiểm.

Các nhà nghiên cứu bảo mật của Symantec đưa ra cảnh báo dành cho người dùng Android về một loại mã độc mới có tên Sockbot, cho phép kẻ tấn công tạo lưu lượng truy cập quảng cáo giả mạo. Có ít nhất 8 ứng dụng "hợp pháp và phổ biến" với số lượt tải từ 600.000 đến 2,6 triệu đã bị nhiễm.

Một ứng dụng bị nhiễm Sockbot.

Tên gọi Sockbot xuất phát từ cách hoạt động của phần mềm độc hại này. Cụ thể, nó sẽ kết nối với máy chủ lệnh và kiểm soát (C&C), mở cổng bằng cơ chế SOCKS Proxy và kết nối đến một địa chỉ IP đã được chỉ định. Một khi đã kết nối, ứng dụng trong máy lập tức nhận danh sách quảng cáo và "siêu dữ liệu liên quan" (gồm loại quảng cáo, nội dung quảng cáo, kích thước màn hình thiết bị đích...) từ máy chủ, sau đó tự động chạy mà người dùng không hề hay biết.

Các ứng dụng nhiễm Sockbot đều có chung một tính năng là cố gắng thay đổi giao diện của nhân vật trong game Minecraft: Pocket Edition. Tuy nhiên, mục đích cụ thể vẫn là dùng phần mềm độc hại để tạo doanh thu quảng cáo bất hợp pháp.

Hiện tại, các nhà nghiên cứu cho rằng Sockbot vẫn chưa ảnh hưởng lớn đến người dùng nhưng hacker có thể dễ dàng mở rộng quy mô bằng cách tận dụng các lỗ hổng cũng như cơ chế vượt phần mềm an ninh. Khi đó, nguy cơ về một cuộc tấn công từ chối dịch vụ (DDoS) hoàn toàn có thể xảy ra.

Sau khi phát hiện, Symantec đã báo với Google và công ty cũng nhanh chóng xóa 8 ứng dụng nhiễm Sockbot khỏi Play Store. Tuy vậy, có thể nhiều người đã vô tình tải về chúng và nếu ai đã làm điều này, tốt nhất nên gỡ bỏ hoặc khôi phục cài đặt gốc cho máy nếu cần.

Bảo Lâm

Theo BGR

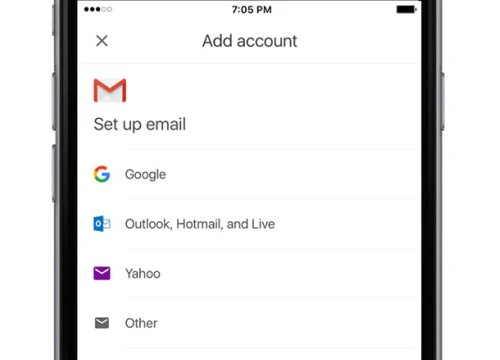

Gmail trên iOS thử nghiệm làm việc với email bên thứ ba  Không như Gmail trên Android, người dùng Gmail trên iOS không thể làm việc với tài khoản email của bên thứ ba. Tuy nhiên, điều này có thể sớm được Google giải quyết trong thời gian tới. Người dùng iOS giờ đã có thể đăng ký thử nghiệm tính năng bổ sung tài khoản email bên thứ ba vào ứng dụng Gmail. ẢNH...

Không như Gmail trên Android, người dùng Gmail trên iOS không thể làm việc với tài khoản email của bên thứ ba. Tuy nhiên, điều này có thể sớm được Google giải quyết trong thời gian tới. Người dùng iOS giờ đã có thể đăng ký thử nghiệm tính năng bổ sung tài khoản email bên thứ ba vào ứng dụng Gmail. ẢNH...

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01 5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08

5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08 Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32

Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47

1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09 Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24

Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24 Clip Luna Đào vừa đến Trấn Thành liền rời thảm đỏ, cái liếc mắt chưa đến 2 giây bị camera bắt gọn00:23

Clip Luna Đào vừa đến Trấn Thành liền rời thảm đỏ, cái liếc mắt chưa đến 2 giây bị camera bắt gọn00:23 Song Hye Kyo dạo này: Khoe giọng hát "rót mật", visual vừa xinh vừa ngầu chuẩn idol "chị đại"03:31

Song Hye Kyo dạo này: Khoe giọng hát "rót mật", visual vừa xinh vừa ngầu chuẩn idol "chị đại"03:31 1 mỹ nhân Việt gây sốt MXH vì đẹp chấn động thế gian, khí chất sang chảnh hơn cả minh tinh xứ Hàn00:37

1 mỹ nhân Việt gây sốt MXH vì đẹp chấn động thế gian, khí chất sang chảnh hơn cả minh tinh xứ Hàn00:37Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Tân Tổng thống Donald Trump: Thời kỳ hoàng kim của nước Mỹ bắt đầu

Thế giới

08:25:40 21/01/2025

Sao Việt 21/1: Nhã Phương khoe vẻ gợi cảm, Chí Trung trêu chọc Vân Dung

Sao việt

08:24:34 21/01/2025

Mẹ ác ma, cha thiên sứ - Tập 25: Nhận ảnh thân mật của vợ và sếp, chồng khăn gói ra đi

Phim việt

08:21:39 21/01/2025

Lừa bán hàng nội địa Nhật rồi chiếm đoạt tài sản

Pháp luật

06:57:15 21/01/2025

Tự chế pháo gây nổ làm sập nhà, nam sinh lớp 11 tử vong

Sức khỏe

06:48:51 21/01/2025

Chi Pu gợi cảm với mốt váy ngủ

Phong cách sao

06:28:02 21/01/2025

Người hại Lee Min Ho ê chề?

Phim châu á

06:04:53 21/01/2025

Cách làm sườn bò nướng mật ong thơm ngon tại nhà

Ẩm thực

06:00:47 21/01/2025

Hạ gục "siêu chiến đội" IG nhưng Doinb lại nói một câu "cực phũ" với fan LPL

Mọt game

00:57:08 21/01/2025

Các hành tinh 'rủ nhau' diễu hành vũ trụ trong ngày 21/1

Lạ vui

00:46:27 21/01/2025

iOS sẽ không có dịch vụ tin tức từ Facebook

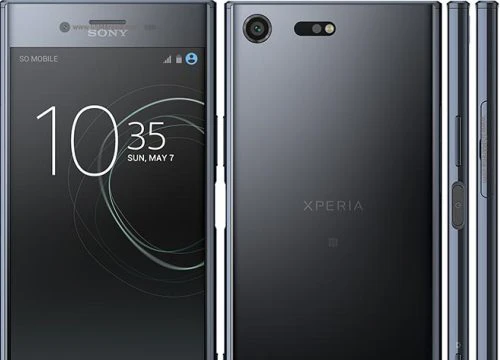

iOS sẽ không có dịch vụ tin tức từ Facebook CHÍNH THỨC: Xperia XZ Premiun được cập nhật lên Android 8.0 Oreo

CHÍNH THỨC: Xperia XZ Premiun được cập nhật lên Android 8.0 Oreo

Ransomware mới có thể thay đổi mã PIN điện thoại Android

Ransomware mới có thể thay đổi mã PIN điện thoại Android Google nâng cấp Assistant cho iOS và Android

Google nâng cấp Assistant cho iOS và Android Thiết bị Android dễ bị tấn công qua Wi-Fi nhất

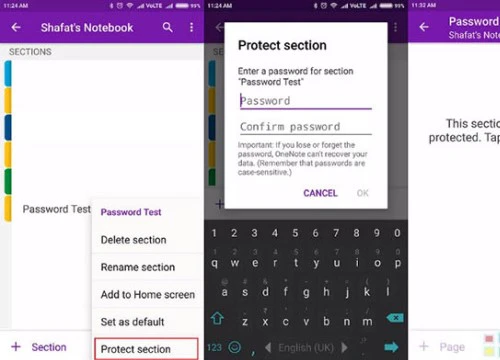

Thiết bị Android dễ bị tấn công qua Wi-Fi nhất OneNote cho Android hỗ trợ mở khóa bằng vân tay

OneNote cho Android hỗ trợ mở khóa bằng vân tay Người dùng Android đã có thể tải về Launcher mới của Microsoft

Người dùng Android đã có thể tải về Launcher mới của Microsoft Microsoft Edge có mặt trên Google Play Store

Microsoft Edge có mặt trên Google Play Store Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim!

Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim! Tranh cãi vị trí center của 1 Anh Trai Say Hi giữa 4 Anh Trai Vượt Ngàn Chông Gai

Tranh cãi vị trí center của 1 Anh Trai Say Hi giữa 4 Anh Trai Vượt Ngàn Chông Gai Thợ săn hành tinh NASA phát hiện nơi bất hạnh nhất vũ trụ

Thợ săn hành tinh NASA phát hiện nơi bất hạnh nhất vũ trụ Con trai NSND Lệ Thủy tiết lộ cát sê mời Dương Cẩm Lynh biểu diễn

Con trai NSND Lệ Thủy tiết lộ cát sê mời Dương Cẩm Lynh biểu diễn Quán quân Văn Anh: "Hạnh phúc và may mắn với giải thưởng"

Quán quân Văn Anh: "Hạnh phúc và may mắn với giải thưởng" Bị xử phạt hành chính vì đăng tải thông tin sai lệch về Nghị định 168

Bị xử phạt hành chính vì đăng tải thông tin sai lệch về Nghị định 168 Phú bà giàu nhất "Chị đẹp đạp gió" đang so kè với Tóc Tiên, nghe tên là nhớ ngay điều này

Phú bà giàu nhất "Chị đẹp đạp gió" đang so kè với Tóc Tiên, nghe tên là nhớ ngay điều này 1 sao nữ hạng A mang tiếng bỏ bạn nghèo chạy theo đại gia, sự thật ghê người đằng sau giờ được hé lộ

1 sao nữ hạng A mang tiếng bỏ bạn nghèo chạy theo đại gia, sự thật ghê người đằng sau giờ được hé lộ Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ" Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh!

Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh! Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!"

Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!" Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra!

Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra! Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam

Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết

Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc

Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy

Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy 5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai?

5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai? MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm

MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm