9 tháng hơn 9.500 sự cố tấn công mạng nhưng nhiều đơn vị vẫn “thờ ơ” với lỗ hổng

Trong tháng 9/2022, số cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam là 988 cuộc, nâng tổng số sự cố tấn công mạng và các hệ thống trong nước trong 9 tháng qua lên 9.519.

Sự cố tấn công mạng tiếp tục gia tăng trong tháng 9

Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) thuộc Cục An toàn thông tin, Bộ TT&TT trong tháng 9 đã ghi nhận, cảnh báo và hướng dẫn các cơ quan, tổ chức, doanh nghiệp trên cả nước xử lý 988 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam, tăng 8,9% so với tháng 8/2022 và tăng 19,9% so với cùng kỳ tháng 9 năm ngoái.

Thống kê của NCSC cũng cho thấy, trong quý III/2022, hệ thống kỹ thuật của Trung tâm này đã ghi nhận, cảnh báo và hướng dẫn xử lý 2.878 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam, tăng 15,5 % so với quý III năm 2021.

Trong hai tháng 8 và 9/2022, số sự cố tấn công mạng vào các hệ thống thông tin tại Việt Nam tiếp tục gia tăng. (Ảnh minh họa: Internet)

Tính lũy kế từ đầu năm 2022 đến hết tháng 9, Cục An toàn thông tin, Bộ TT&TT đã ghi nhận, cảnh báo và hướng dẫn xử lý 9.519 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam. Như vậy, trung bình trong 9 tháng đầu năm 2022, mỗi tháng có gần 1.060 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam.

Đáng chú ý là, mặc dù lỗ hổng bảo mật là 1 trong những nguyên nhân hàng đầu gây ra các cuộc tấn công mạng nhắm vào cơ quan, tổ chức, doanh nghiệp; song tại Việt Nam vẫn còn nhiều đơn vị chưa thực sự quan tâm mỗi khi các cơ quan chức năng có cảnh báo về các lỗ hổng ảnh hưởng mức cao và nghiêm trọng.

Nguy cơ bị tấn công ngay lập tức nếu không xử lý các lỗ hổng nghiêm trọng

Video đang HOT

Lỗ hổng bảo mật là 1 điểm yếu có thể bị khai thác bởi một đối tượng xấu để thực hiện các cuộc tấn công mạng, nhằm mục đích thực hiện các hành động phi pháp lên hệ thống mục tiêu. Các lỗ hổng có thể cho phép kẻ tấn công chạy mã, truy cập bộ nhớ của hệ thống, cài đặt phần mềm độc hại và đánh cắp, phá hủy hoặc sửa đổi những dữ liệu quan trọng.

Theo thống kê, trên thế giới mỗi giây có tới 900 cuộc tấn công mạng và 5 mã độc mới sinh ra, mỗi ngày phát hiện tới 40 điểm yếu lỗ hổng mới. Tại Việt Nam, thống kê của Trung tâm CNTT và Giám sát an ninh mạng thuộc Ban Cơ yếu Chính phủ cho thấy, nguyên nhân chủ yếu, chiếm tỷ lệ lớn hơn cả trong các cuộc tấn công mạng vào các hệ thống mạng CNTT trọng yếu tại Việt Nam năm 2021 và nửa đầu năm 2022, chính là tấn công khai thác lỗ hổng bảo mật.

Thế nhưng, trên thực tế, nhiều cơ quan, doanh nghiệp mỗi khi nhận được cảnh báo, còn “thờ ơ”, chưa nghiêm túc thực hiện các biện pháp được khuyến nghị để rà soát, kiểm tra và ngăn ngừa nguy cơ bị tấn công mạng qua các lỗ hổng bảo mật.

Đơn cử như, trong cảnh báo phát ra ngày 30/9 về lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến máy chủ mail Microsoft Exchange, Cục An toàn thông tin cho biết, trong ngày 29/9, đơn vị đã “cảnh báo tới toàn bộ thành viên thuộc Mạng lưới ứng cứu sự cố an toàn thông tin mạng Việt Nam. Tuy nhiên, việc tuân theo khuyến nghị để ngăn chặn việc khai thác lỗ hổng vẫn chưa được thực hiện nghiêm túc”.

Tình trạng trên các cơ quan chuyên môn về an toàn thông tin mạng đã nhiều lần gặp phải. Hơn thế, tại hội nghị Lãnh đạo CNTT và An toàn thông tin năm 2022 diễn ra trung tuần tháng 9, đại diện Cục An toàn thông tin cũng chỉ rõ: “Mặc dù nguy cơ mất an toàn thông tin rất rõ ràng, nhưng phần lớn các tổ chức, doanh nghiệp chưa triển khai đầy đủ phương án bảo đảm an toàn thông tin để giảm thiểu rủi ro”.

Các chuyên gia khuyến nghị, cơ quan, tổ chức phải xem việc tự đánh giá và thuê các đơn vị chuyên nghiệp đánh giá hệ thống là một phần việc quan trọng.

Theo phân tích của các chuyên gia NCSC, có nhiều nguyên nhân gây ra lỗ hổng bảo mật. Ngoài nguyên nhân do lỗi của hệ thống, sự yếu kém của người sử dụng và quản trị hệ thống cũng là con đường để kẻ xấu lợi dụng tấn công vào hệ thống thông tin. Bởi vậy, mỗi cơ quan, tổ chức cần định kỳ rà quét lỗ hổng bảo mật và có kế hoạch ứng phó sự cố tấn công mạng.

Nhấn mạnh lỗ hổng nghiêm trọng nếu không xử lý ngay sẽ khiến các cơ quan, tổ chức đứng trước nguy cơ bị tấn công ngay lập tức, đại diện NCSC cho hay, cũng vì thế, Cục An toàn thông tin đã phân tích, đánh giá mức độ ảnh hưởng của việc xuất hiện mã khai thác, cũng như hành vi khai thác của từng lỗ hổng nhằm giúp các đơn vị, tổ chức tối ưu nguồn lực trong việc cảnh báo an toàn thông tin và cập nhật các bản vá lỗ hổng. Từ đó, Cục An toàn thông tin sẽ cảnh báo những lỗ hổng nguy hiểm hoặc có mức độ ảnh hưởng lớn diện rộng. Bên cạnh đó, Cục An toàn thông tin cũng xác minh và gửi cảnh báo trực tiếp đến các cơ quan, tổ chức có khả năng bị ảnh hưởng bởi các lỗ hổng mới công bố.

Ngoài ra, để tránh rủi ro phải chịu thiệt hại do các lỗ hổng bảo mật gây ra, bên cạnh việc giám sát phát hiện sớm dấu hiệu tấn công mạng, các cơ quan, tổ chức, doanh nghiệp còn cần chú trọng hơn vào công tác đánh giá an toàn thông tin. Các đơn vị phải xem việc tự đánh giá và thuê các đơn vị chuyên nghiệp đánh giá là một phần quan trọng trong hoạt động thường xuyên.

Những lỗ hổng bảo mật nào đang làm gia tăng tấn công mạng?

Các cuộc tấn công mạng vẫn có thể được ngăn chặn trước khi kẻ tấn công xâm nhập vào mạng nội bộ.

Việc giám sát mối đe dọa giúp các tổ chức có thể hành động kịp thời và vô hiệu hóa tấn công một cách hiệu quả trước khi chúng có thể khai thác các lỗ hổng hiện có và gây ảnh hưởng đến các tổ chức mục tiêu.

Kaspersky vừa công bố báo cáo Digital Footprint Intelligence (DFI) về các mối đe dọa từ bên ngoài tại một số quốc gia ở khu vực châu Á - Thái Bình Dương (APAC) trong năm 2021, bao gồm 6 quốc gia trọng điểm tại Đông Nam Á. Ông Chris Connell, Giám đốc Điều hành Kaspersky khu vực APAC cho rằng, các tổ chức có thể sử dụng các báo cáo như một công cụ hướng dẫn xây dựng năng lực an ninh mạng, chẳng hạn như DFI, vì khi đã biết điểm yếu của mình, bạn sẽ biết điều gì cần ưu tiên hơn.

Phân tích về khả năng khai thác của tội phạm mạng, các chuyên gia Kapersky cho biết, các lỗ hổng one-day đang ngày càng trở thành phương pháp xâm nhập đầu tiên mà tội phạm mạng lựa chọn. Quy trình kinh doanh phức tạp khiến các dịch vụ bị "bỏ rơi" trước vành đai mạng, từ đó kéo theo sự gia tăng tấn công bề mặt.

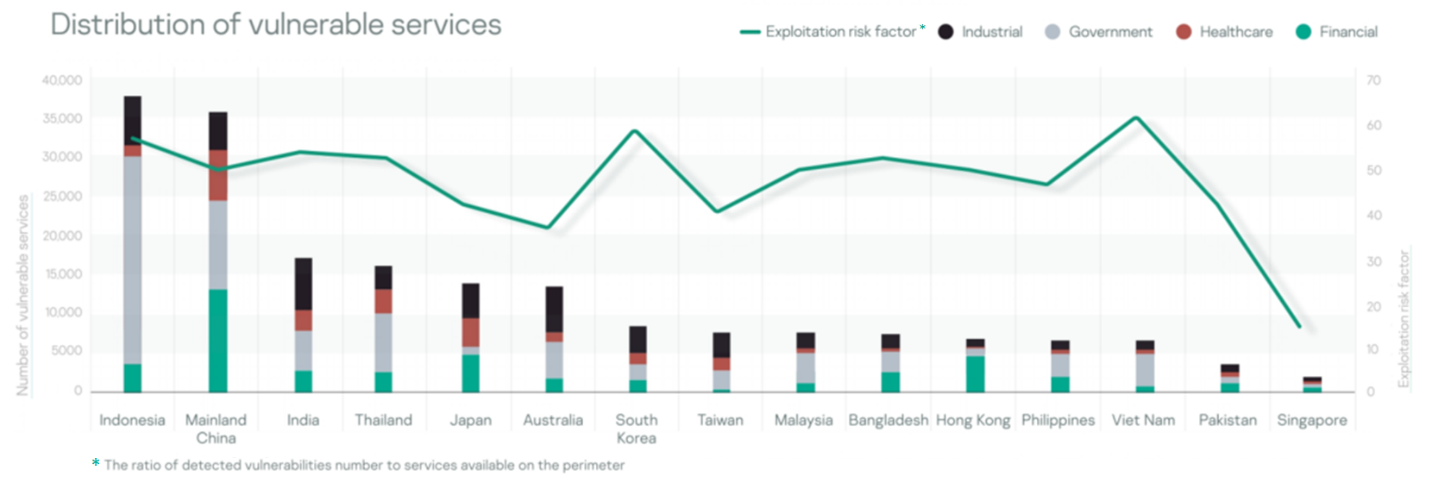

Nhờ vào các nguồn thông tin công khai và các công cụ tìm kiếm chuyên dụng, Kaspersky đã thu thập và phân tích thông tin về 390.497 dịch vụ hiện có trên các mạng lưới công cộng để tìm ra các vấn đề chính về bảo mật và lỗ hổng bảo mật. Phân tích vào năm 2021 cho thấy, cứ mỗi 5 dịch vụ dễ bị tấn công thì có ít nhất 1 lỗ hổng, từ đó làm gia tăng khả năng thành công của một cuộc tấn công mạng. Các lĩnh vực tại quốc gia được phân tích trong báo cáo đều gặp vấn đề với việc cài đặt các bản cập nhật bảo mật cho các dịch vụ hiện có, bao gồm tài chính, sức khỏe, công nghiệp và chính phủ.

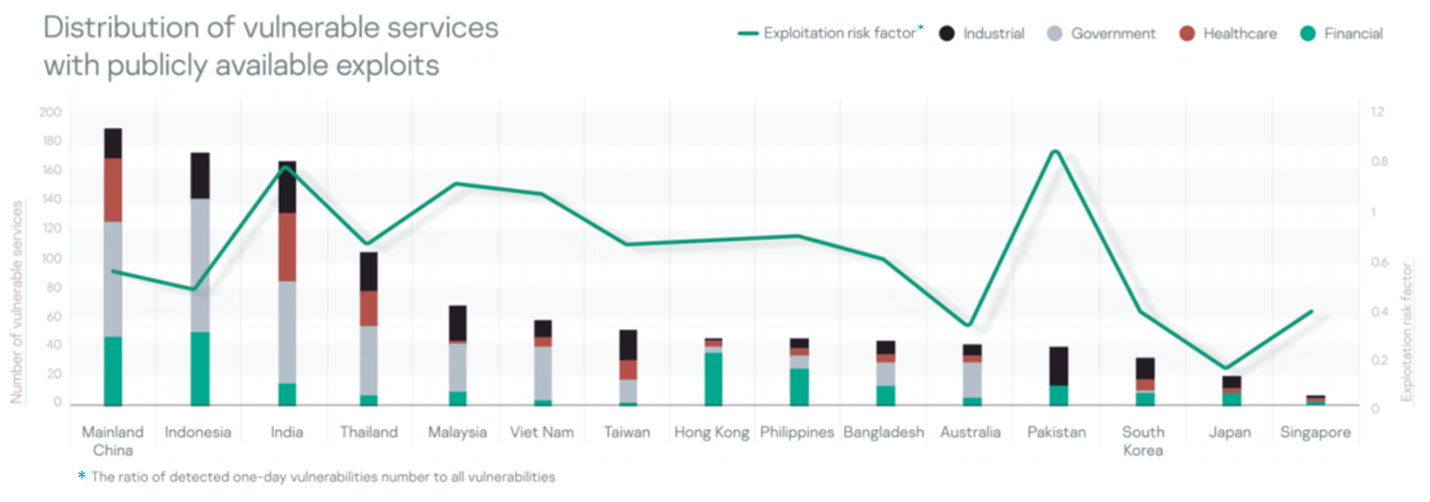

Các tổ chức chính phủ (chủ yếu là bộ phận xử lý thông tin danh tính cá nhân (PII) và nhà cung cấp các dịch vụ quan trọng cho công dân) là đối tượng có khả năng gặp phải sự cố cao nhất. Singapore có số lượng lỗ hổng bảo mật thấp, đặc biệt là tỷ lệ lỗ hổng bảo mật so với số lượng các dịch vụ. Trong khi đó, tỷ lệ này tại Việt Nam, Indonesia, Thái Lan và Malaysia rất cao. Còn xét về tỷ lệ các lỗ hổng bảo mật đã bị khai thác thì có 3 quốc gia trong TOP 5 APAC thuộc khu vực Đông Nam Á gồm Malaysia, Việt Nam và Philippines.

Biểu đồ các dịch vụ dễ bị tấn công

Biểu đồ các dịch vụ dễ bị tấn công với các lỗ hổng đã công khai

Kinh nghiệm của Kaspersky trong ứng phó sự cố từ Nhóm Ứng cứu Khẩn cấp Toàn cầu (GERT) và cố vấn CISA cho thấy, kẻ tấn công sử dụng một danh sách các lỗ hổng phổ biến để nhắm vào hàng phòng thủ của tổ chức. Trong quá trình nghiên cứu về vấn đề bảo mật của các công ty trong khu vực APAC, các chuyên gia của Kaspersky đã nhận thấy lỗ hổng thường được sử dụng là ProxyShell và ProxyLogon. Cách khai thác các lỗ hổng này được công khai nên những kẻ tấn công với kỹ năng thấp vẫn có thể dễ dàng thực hiện.

ProxyShell khá phổ biến ở Trung Quốc và Việt Nam. Trong khi đó, các quốc gia và lĩnh vực bị ảnh hưởng bởi ProxyLogon là Thái Lan - Cơ quan Chính phủ, Trung Quốc - Tài chính, Philippines - Y tế, Indonesia - Công nghiệp.

ProxyShell là một tập hợp các lỗ hổng trong máy chủ Microsoft Exchange - CVE-2021-31206, CVE-2021-31207 , CVE-2021-34473, và CVE-2021-34523. ProxyLogon bao gồm CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065. Các lỗ hổng từ cả hai nhóm này cho phép kẻ tấn công bỏ qua bước xác thực và chạy mã với tư cách là người dùng được cấp quyền.

Biện pháp bảo vệ tốt nhất trước những lỗ hổng này là luôn cập nhật hệ thống bằng các bản vá lỗi và đảm bảo sản phẩm luôn ở phiên bản mới nhất. Các công ty cũng nên tránh truy cập trực tiếp vào Exchange Server từ Internet. Các sản phẩm của Kaspersky cung cấp bảo vệ khỏi các lỗ hổng từ cả hai nhóm ProxyShell và Proxy-logon.

Về các tấn công Brute Force, theo nhận định của báo cáo, phần lớn sự xâm nhập đầu tiên của kẻ tấn công dẫn đến sự cố an ninh mạng đều liên quan đến các dịch vụ có tính năng quản lý hoặc truy cập từ xa. Một trong những ví dụ phổ biến nhất là Giao thức kết nối máy tính từ xa (Remote Desktop Protocol - RDP). Đây là giao thức độc quyền của Microsoft cho phép người dùng kết nối với một máy tính khác thông qua mạng lưới máy tính Windows.

RDP được sử dụng rộng rãi bởi cả quản trị viên hệ thống và người dùng không chuyên về kỹ thuật để điều khiển từ xa máy chủ và các PC khác. Công cụ này cũng bị tội phạm khai thác để xâm nhập vào máy tính mục tiêu thường chứa các tài nguyên quan trọng của công ty. Năm ngoái, Kaspersky đã tiến hành theo dõi 16.003 dịch vụ quản lý và truy cập từ xa hiện hành. Indonesia, Ấn Độ, Bangladesh, Philippines và Việt Nam là các quốc gia "tạo điều kiện" cho kẻ tấn công có thể truy cập từ xa. Các tổ chức chính phủ đang là mục tiêu của hơn 40% tấn công bề mặt bằng brute force và tái sử dụng thông tin đã từng bị rò rỉ.

Chuyên gia Kaspersky khuyến nghị các tổ chức nên áp dụng các biện pháp để bảo vệ mình trước các nguy cơ được nêu trên. Theo đó, cần giám sát mọi thay đổi đối với máy chủ lưu trữ vành đai mạng, bao gồm các dịch vụ hoặc ứng dụng khởi chạy, hiển thị các API mới, cài đặt và cập nhật phần mềm, cấu hình thiết bị mạng... Phát triển và thực hiện quy trình đáng tin cậy để nhận biết, cài đặt và xác minh các bản sửa chữa cho các sản phẩm và hệ thống. Tập trung chiến lược phòng thủ vào việc phát hiện các cuộc tấn công lây lan và rò rỉ dữ liệu. Đặc biệt chú ý đến lưu lượng gửi đi để phát hiện các kết nối của tội phạm mạng. Sao lưu dữ liệu thường xuyên và đảm bảo có thể nhanh chóng truy cập trong trường hợp khẩn cấp. Sử dụng các giải pháp bảo mật có thể phát hiện, ngăn chặn, loại bỏ ra khỏi hệ thống cuộc tấn công từ giai đoạn đầu, trước khi những kẻ tấn công đạt được mục tiêu của chúng.

Tấn công mạng ở Mexico, rò rỉ dữ liệu sức khỏe tổng thống  Chính phủ Mexico thông báo bị tin tặc tấn công, lấy đi dữ liệu do lực lượng vũ trang nước này lưu giữ, trong đó có chi tiết tình trạng tim mạch khiến Tổng thống Andres Manuel Lopez Obrador nhập viện hồi tháng 1-2022. Tổng thống Mexico Andres Manuel Lopez Obrador - Ảnh: REUTERS Phát biểu trong cuộc họp báo ngày 30-9, ông...

Chính phủ Mexico thông báo bị tin tặc tấn công, lấy đi dữ liệu do lực lượng vũ trang nước này lưu giữ, trong đó có chi tiết tình trạng tim mạch khiến Tổng thống Andres Manuel Lopez Obrador nhập viện hồi tháng 1-2022. Tổng thống Mexico Andres Manuel Lopez Obrador - Ảnh: REUTERS Phát biểu trong cuộc họp báo ngày 30-9, ông...

Video: Vợ Vũ Cát Tường nhảy tặng chú rể quá xuất sắc, Đông Nhi - Diệu Nhi rưng rưng xúc động02:05

Video: Vợ Vũ Cát Tường nhảy tặng chú rể quá xuất sắc, Đông Nhi - Diệu Nhi rưng rưng xúc động02:05 Đoạn video 38 giây từ camera an ninh siêu thị trở thành nỗi ám ảnh cả đời của một người mẹ: Không ai đoán được những gì diễn ra sau đó00:39

Đoạn video 38 giây từ camera an ninh siêu thị trở thành nỗi ám ảnh cả đời của một người mẹ: Không ai đoán được những gì diễn ra sau đó00:39 4 phút viral khắp cõi mạng: Em trai "bóc phốt" Vũ Cát Tường ngay giữa lễ đường, tiết lộ tính cách thật của chị dâu Bí Đỏ04:14

4 phút viral khắp cõi mạng: Em trai "bóc phốt" Vũ Cát Tường ngay giữa lễ đường, tiết lộ tính cách thật của chị dâu Bí Đỏ04:14 Hy hữu nam thanh niên nghi say thuốc lào ngã ra đường bị ô tô tông trúng00:53

Hy hữu nam thanh niên nghi say thuốc lào ngã ra đường bị ô tô tông trúng00:53 Gần 1 triệu người xem Gil Lê xoa lưng Xoài Non: Thì ra đây là lý do khiến hot girl 2K2 mê tít!01:15

Gần 1 triệu người xem Gil Lê xoa lưng Xoài Non: Thì ra đây là lý do khiến hot girl 2K2 mê tít!01:15 Lạng lách đánh võng trên đường, nhóm thanh niên gặp nạn, 1 người tử vong00:19

Lạng lách đánh võng trên đường, nhóm thanh niên gặp nạn, 1 người tử vong00:19Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cảnh sát đột kích "sào huyệt" tổ chức quốc tế lừa đảo hàng trăm tỷ đồng

Pháp luật

00:09:12 16/02/2025

Ngày đầu xử lý 6 nhóm hành vi giao thông: Loạt tài xế xe khách bị xử phạt

Tin nổi bật

23:40:09 15/02/2025

Ukraine muốn có đội quân 1,5 triệu người nếu không được vào NATO

Thế giới

23:37:25 15/02/2025

Treo thưởng hơn 1,65 tỷ đồng tìm "họa sĩ bốn chân" mất tích bí ẩn

Lạ vui

23:32:18 15/02/2025

Lee Min Ho bị chê già chát, bom tấn mới phá nát nguyên tác gây thất vọng toàn tập

Phim châu á

23:22:34 15/02/2025

Nóng nhất phòng vé: Phim Thu Trang chễm chệ Top 1, đá văng cái tên đình đám này

Hậu trường phim

23:17:35 15/02/2025

Phim Việt giờ vàng bị chê "làm ra chỉ để quảng cáo nước mắm và nhẫn cưới"

Phim việt

23:03:18 15/02/2025

Động thái bất ngờ của Kim Woo Bin - Shin Min Ah ngày Valentine giữa nghi vấn chia tay

Sao châu á

22:57:03 15/02/2025

Con trai massage cho mẹ để lấy tiền tiêu vặt: Giới hạn giữa mẹ và con trai

Netizen

22:50:32 15/02/2025

(Review) Captain America: Thế giới mới - 'Căng' nhưng chưa đủ 'thấm'

Phim âu mỹ

22:46:38 15/02/2025

Tim Cook: Vũ trụ ảo không thể thay thế cuộc sống thực

Tim Cook: Vũ trụ ảo không thể thay thế cuộc sống thực iPhone 14 được nâng cấp đáng kể camera trước và sau

iPhone 14 được nâng cấp đáng kể camera trước và sau Lỗ hổng bảo mật làm gia tăng tấn công mạng tại Đông Nam Á

Lỗ hổng bảo mật làm gia tăng tấn công mạng tại Đông Nam Á Bị tin tặc tấn công và ăn cắp tới hơn 600 triệu USD, vì sao Sky Mavis vẫn dễ dàng gọi vốn hàng trăm triệu USD chỉ sau 8 ngày?

Bị tin tặc tấn công và ăn cắp tới hơn 600 triệu USD, vì sao Sky Mavis vẫn dễ dàng gọi vốn hàng trăm triệu USD chỉ sau 8 ngày? Mỗi tuần có hơn 265 sự cố tấn công mạng vào các hệ thống tại Việt Nam

Mỗi tuần có hơn 265 sự cố tấn công mạng vào các hệ thống tại Việt Nam Hơn 5.400 sự cố tấn công mạng vào các hệ thống Việt Nam trong 5 tháng đầu năm

Hơn 5.400 sự cố tấn công mạng vào các hệ thống Việt Nam trong 5 tháng đầu năm Ngăn chặn 241 sự cố tấn công mạng vào các hệ thống tại Việt Nam dịp nghỉ Tết

Ngăn chặn 241 sự cố tấn công mạng vào các hệ thống tại Việt Nam dịp nghỉ Tết Thấy gì từ các sự cố an ninh mạng năm 2021?

Thấy gì từ các sự cố an ninh mạng năm 2021? Nữ sinh "điên cuồng" ra rạp xem Na Tra 31 lần trong 8 ngày bị chê phung phí, người cha tiết lộ nguyên nhân đau lòng phía sau

Nữ sinh "điên cuồng" ra rạp xem Na Tra 31 lần trong 8 ngày bị chê phung phí, người cha tiết lộ nguyên nhân đau lòng phía sau Người mẫu Xuân Mai đột ngột qua đời ở tuổi 29

Người mẫu Xuân Mai đột ngột qua đời ở tuổi 29 Phát hiện bộ xương người dưới suối khi đi bắt cá

Phát hiện bộ xương người dưới suối khi đi bắt cá Bố chồng đi họp lớp mang về túi bóng đen, con dâu nhìn thấy 1 thứ bên trong thì giận tím mặt: "Sao bố làm thế?"

Bố chồng đi họp lớp mang về túi bóng đen, con dâu nhìn thấy 1 thứ bên trong thì giận tím mặt: "Sao bố làm thế?" Tiểu thư Doãn Hải My gây sốt với visual xinh hết nấc hẹn hò Văn Hậu, được ví với loạt nữ thần showbiz Hàn

Tiểu thư Doãn Hải My gây sốt với visual xinh hết nấc hẹn hò Văn Hậu, được ví với loạt nữ thần showbiz Hàn

Mẹ chồng bênh vực con trai ngoại tình, nàng dâu cay đắng vạch trần sự thật động trời khiến cả nhà sụp đổ

Mẹ chồng bênh vực con trai ngoại tình, nàng dâu cay đắng vạch trần sự thật động trời khiến cả nhà sụp đổ Hồng Đào nói thẳng về Ngọc Trinh: "Tôi ở trong nghề quá lâu để nhìn người"

Hồng Đào nói thẳng về Ngọc Trinh: "Tôi ở trong nghề quá lâu để nhìn người" MC Huyền Trang Mù Tạt khoe được bạn trai cầu thủ "ting ting" dịp Valentine, nhìn con số mà sốc ngang

MC Huyền Trang Mù Tạt khoe được bạn trai cầu thủ "ting ting" dịp Valentine, nhìn con số mà sốc ngang Vợ ở nước ngoài ngỡ ngàng thấy ảnh cưới của chồng với người phụ nữ khác

Vợ ở nước ngoài ngỡ ngàng thấy ảnh cưới của chồng với người phụ nữ khác Báo Trung đưa tin về một chủ quán phở Hà Nội vì quá giống "thiên hậu" Cbiz, nhan sắc thế nào khiến nghìn người xôn xao?

Báo Trung đưa tin về một chủ quán phở Hà Nội vì quá giống "thiên hậu" Cbiz, nhan sắc thế nào khiến nghìn người xôn xao? Hoa hậu Ngọc Hân và chồng công bố tin vui đúng ngày Lễ Tình nhân

Hoa hậu Ngọc Hân và chồng công bố tin vui đúng ngày Lễ Tình nhân Sao nam Việt ngã lăn quay, đau đớn quằn quại trước cửa nhà bạn gái đúng Valentine, kết cục như phim

Sao nam Việt ngã lăn quay, đau đớn quằn quại trước cửa nhà bạn gái đúng Valentine, kết cục như phim Lễ tiễn biệt Từ Hy Viên: Gia đình ca hát vui vẻ, chồng Hàn gầy rộc sút hơn 7 kg sau biến cố

Lễ tiễn biệt Từ Hy Viên: Gia đình ca hát vui vẻ, chồng Hàn gầy rộc sút hơn 7 kg sau biến cố Valentine "chơi lớn" cỡ này: Vợ chồng đội trưởng tuyển Việt Nam "flex" sổ đỏ căn biệt thự bạc tỷ 3 tầng bề thế

Valentine "chơi lớn" cỡ này: Vợ chồng đội trưởng tuyển Việt Nam "flex" sổ đỏ căn biệt thự bạc tỷ 3 tầng bề thế "Cam thường" check nhan sắc thật của Doãn Hải My khi "trốn con" hẹn hò lãng mạn cùng Văn Hậu: Có khác ảnh tự đăng?

"Cam thường" check nhan sắc thật của Doãn Hải My khi "trốn con" hẹn hò lãng mạn cùng Văn Hậu: Có khác ảnh tự đăng? Sao Việt đón Valentine: Hồ Ngọc Hà "trốn con", Lệ Quyên nhận quà bất ngờ

Sao Việt đón Valentine: Hồ Ngọc Hà "trốn con", Lệ Quyên nhận quà bất ngờ