Vì sao xóa thứ gì đó trên Internet lại khó đến thế?

Hầu hết mọi người đều cho rằng có thể xóa các bài viết, tin nhắn và dữ liệu cá nhân trên mạng nếu muốn.

Song thực tế hoàn toàn ngược lại.

Peiter “ Mudge” Zatko, cựu Giám đốc Bảo mật của Twitter, vừa ra điều trần trước Thượng viện Mỹ hôm 13/9. Ông cho biết mạng xã hội không xóa dữ liệu của những người đã hủy tài khoản của mình, trong một số trường hợp là do mất dấu thông tin. Twitter phủ nhận điều này và khẳng định có các luồng công việc để “tiến hành quy trình xóa bỏ”, song không nói liệu họ có hoàn thành quy trình này hay không.

(Ảnh: Online Tech Tips)

Những cáo buộc của Zatko là một lời nhắc nhở mới đối với chuyên gia nghiên cứu mạng xã hội Sandra Matz về việc chúng ta thi thoảng chia sẻ dữ liệu một cách vô độ như thế nào. “Nghe có vẻ đơn giản, nhưng bất kỳ thứ gì bạn quẳng lên mạng, đừng mong chúng có thể riêng tư như cũ. Thu hồi thứ gì đó từ Internet, bấm nút reset là gần như không thể”.

Tại Mỹ, lịch sử tìm kiếm, dữ liệu địa điểm, tin nhắn… đều có khả năng trở thành bằng chứng chống lại ai đó nếu họ đang muốn tìm đến các dịch vụ nạo phá thai. Cuối tháng 6, Tòa Tối cao Mỹ bỏ quyền phá thai gây ra làn sóng tranh cãi dữ dội.

Vào tháng 7, Meta – công ty mẹ Facebook – hứng chịu chỉ trích nặng nề sau khi nhà hành pháp đã sử dụng các tin nhắn gửi qua Messenger để bắt giữ hai mẹ con phá thai bất hợp pháp.

Ravi Sen, nhà nghiên cứu bảo mật và Giáo sư tại Đại học Texas A&M, cho rằng nhà hành pháp và các tổ chức khác với nguồn lực và công cụ, chuyên môn có thể khôi phục dữ liệu đã xóa trong vài tình huống nhất định. Theo Giáo sư, nhiều người không biết cuối cùng dữ liệu của họ đi đâu. Bất kỳ nội dung nào – dù là email, bình luận mạng xã hội hay tin nhắn – về cơ bản đều lưu trên thiết bị người gửi, người nhận và máy chủ mà công ty sử dụng. Lý tưởng nhất là nội dung do người dùng tạo ra được phép xóa nó và nó sẽ biến mất khỏi cả 3 địa chỉ trên. Nhưng thông thường, điều đó không dễ như vậy.

Bạn có thể liên hệ với các công ty để yêu cầu họ xóa dữ liệu khỏi máy chủ nhưng không phải ai cũng đi đến bước này. Khả năng phục hồi một tin nhắn đã xóa từ thiết bị của người dùng giảm dần theo thời gian.

Theo nhiều chuyên gia bảo mật, cách tốt nhất để kiểm soát dữ liệu trực tuyến là dùng các ứng dụng mã hóa đầu cuối. Một điều quan trọng khác là quản lý cài đặt sao lưu đám mây để bảo đảm dữ liệu riêng tư từ các dịch vụ mã hóa không thể truy cập từ những nơi khác.

Video đang HOT

Dù vậy, ngay cả với một người thận trọng nhất, một khi đưa gì đó lên mạng, “về cơ bản bạn đã mất quyền kiểm soát nó”, Matz nhận xét. Đó là vì nếu Twitter xóa bài viết, hay bạn xóa bài viết từ Facebook, ai đó cũng có thể đã sao chép bài viết và lưu lại.

Vì thế, Matz khuyến nghị mọi người nên chú ý về những gì chia sẻ trên các nền tảng trực tuyến. Nghe có vẻ bi quan nhưng bà cho rằng tốt hơn nên cảnh giác cao. “Hãy giả định mọi thứ bạn đưa ra đều có thể bị ai đó sử dụng và tồn tại vĩnh viễn”, bà nói.

Vụ dùng 500.000 đồng trộm xe Tesla giá 1,9 tỷ: Hậu quả khi 'câu đố' quá đơn giản!

Câu đố' giữa chìa khóa và chiếc xe quá đơn giản đối với các đối tượng trộm công nghệ cao.

LTS: Sau khi chúng tôi đăng tải bài viết Bỏ 500.000 đồng, 'hack' xe Tesla giá 1,9 tỷ: VinFast, Ford, Mercedes có thể vào tầm ngắm!, một nhóm kỹ sư ở Việt Nam đã liên hệ với người viết và cung cấp thông tin bất ngờ: Việt Nam hoàn toàn có thể chống hack xe, và một công nghệ có tên CyLock đã được đăng ký sở hữu trí tuệ.

Chúng tôi đã có cuộc gặp và trò chuyện cùng kỹ sư Nguyễn Khương Tuấn, Giám đốc Kỹ thuật tại Công ty Onyx Việt Nam, đồng thời là nhà sáng chế bộ khóa nói trên.

Từ đây, một bức tranh khá toàn diện về các công nghệ bẻ khóa xe điển hình đã được khắc họa sinh động là Relay Attack và RollJam Attack, đồng thời kỹ thuật chống bẻ khóa "made by Vietnam" đã được giới thiệu. Mời độc giả theo dõi chuỗi bài gồm 3 phần sau đây.

Đọc lại bài trước:

* Bỏ 500.000 đồng, 'hack' xe Tesla giá 1,9 tỷ: VinFast, Ford, Mercedes có thể vào tầm ngắm!

PHẦN 1: HẬU QUẢ KHI "CÂU ĐỐ" QUÁ ĐƠN GIẢN

Cuối tháng 11 năm 2017, cảnh sát tại West Midlands, Vương Quốc Anh đã đăng tải lên mạng xã hội một video ghi lại toàn bộ cảnh một băng nhóm trộm một chiếc sedan Mercedes mà chẳng cần đục khóa hay phá cửa kính.

Băng nhóm trộm xe Mercedes bằng Relay Attack

Video này được cho là những hình ảnh đầu tiên của vùng West Midlands ghi lại quá trình trộm cắp xe bằng phương thức có tên Relay Attack - tạm dịch là Tấn công bằng phương thức khuếch sóng.

Trên thực tế, phương thức tấn công bằng cách khuếch đại sóng đã không còn là một việc hiếm thấy, và không chỉ riêng những chiếc xe có nhiều kết nối như Tesla nằm trong đối tượng bị tấn công thường xuyên. Có thể nói rằng những chiếc xe sử dụng chìa khóa thông minh đều đang là nạn nhân.

Relay Attack là một phương thức tấn công liên quan đến giao thức trao đổi thông tin giữa các thiết bị sử dụng sóng Bluetooth Năng lượng thấp (Bluetooth Low Energy - BLE) - giao thức mà hệ thống khóa xe không chìa vẫn đang sử dụng. Sóng Bluetooth là công nghệ trao đổi thông tin bằng sóng radio, có thể dùng để kết nối, trao đổi, tương tác... giữa các thiết bị Bluetooth.

Ngay từ cái tên, BLE có thể hoạt động với mức tiêu hao năng lượng thấp, phù hợp với các thiết bị điều khiển từ xa cầm tay. Có thể nói sóng Bluetooth là phương thức hoàn hảo cho các hệ thống như khóa cửa không cần chìa.

Ảnh minh họa: EVANCONNECT

Tuy nhiên, phương thức này giao tiếp này tồn tại một lỗ hổng nghiêm trọng, có thể bị lợi dụng và khai thác cho các mục đích xấu. Các nhà nghiên cứu bảo mật đã nhiều lần mô phỏng để cho thấy hệ thống khóa xe không chìa kém an toàn, bằng phương thức Relay Attack - Tấn công bằng cách khuếch đại sóng. Với các chuyên gia bảo mật ô tô thì họ thường sử dụng Relay Attack để thử "phá" khóa cửa xe.

Để hiểu về phương thức Relay Attack được thực hiện, ta nên biết về khái niệm Man-in-the-Middle (viết tắt: MitM; tạm dịch: Người đứng giữa, Kẻ trung gian, Cò):

Trong an ninh mạng, phương thức tấn công Man-in-the-Middle (MitM) xảy ra khi kẻ tấn công có thể âm thầm can thiệp vào kênh liên lạc, ngắt và chuyển tiếp thông điệp giữa 2 nốt mạng. Không chỉ vậy, một số MitM còn có khả năng thay đổi thông tin liên lạc giữa 2 nốt mạng đó mà không bị phát hiện.

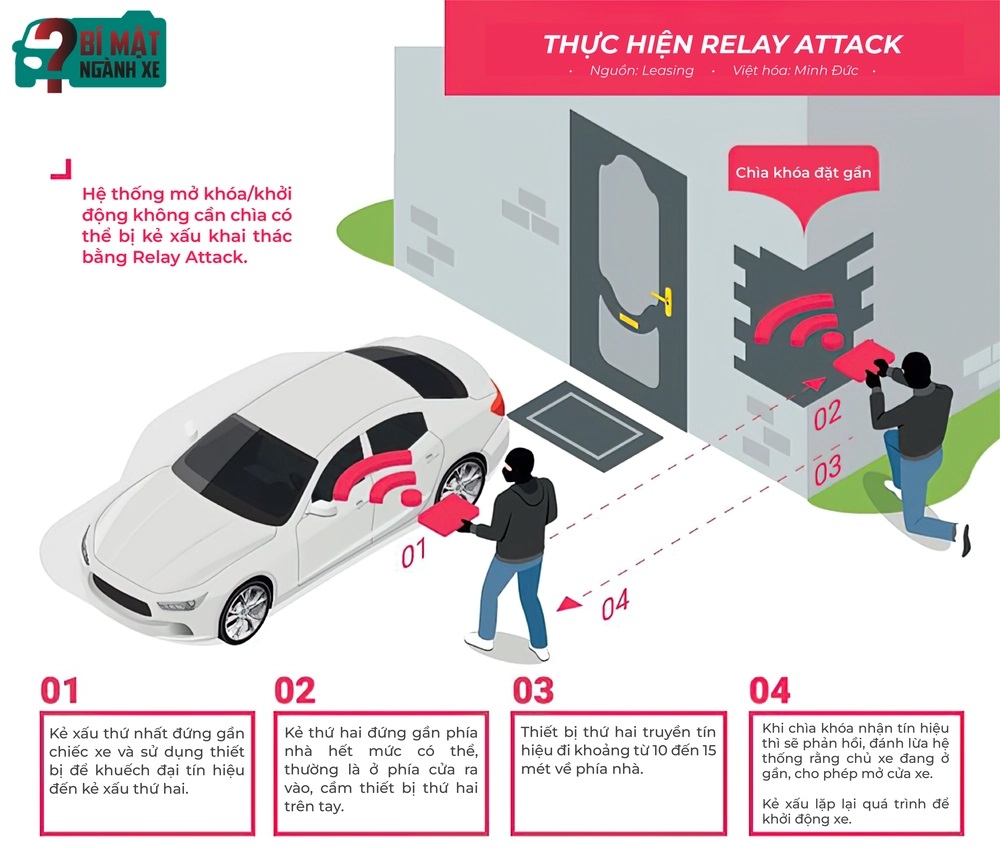

Đối với Relay Attack, hãy hình dung đến 2 kẻ xấu can thiệp vào kênh liên lạc giữa 2 thiết bị bất kỳ. Phương thức này được cho là cách mà nhóm trộm trong video phía trên lấy đi chiếc Mercedes.

Tên thứ nhất kéo tay nắm cửa, kích hoạt hệ thống an ninh chiếc xe.

Cụ thể, có thể thấy trong video thì có 2 kẻ tiếp cận chiếc xe cùng cầm trên tay thiết bị khuếch sóng, một kẻ đứng cạnh xe và nhấc tay nắm cửa xe để đánh thức hệ thống an ninh của chiếc xe, từ đó khiến chiếc xe phải gửi đi thông điệp "Ai đó, có phải chủ xe không, có đang giữ chìa khóa của chiếc xe không?". Thông điệp mà chiếc xe truyền đi được coi là "câu đố bảo mật", và câu đố này được chiếc xe truyền đi rộng khắp. Thiết bị trên tay kẻ thứ nhất sẽ bắt lấy tín hiệu đó, chuyển tiếp đến thiết bị kẻ thứ hai đang đứng ở phía ngôi nhà, nơi có chiếc chìa khóa thật của chiếc xe.

Thông thường, chủ xe để chìa khóa ở phía gần cửa ra vào, tức là sẽ nằm trong tầm sóng của thiết bị mà kẻ thứ hai cầm trên tay. Thiết bị trên tay kẻ thứ hai sẽ chuyển tiếp tín hiệu nhận được từ thiết bị trên tay kẻ thứ nhất và chờ chìa khóa thật của chiếc xe phản hồi "lời giải đố". Sau đó, thiết bị của kẻ thứ hai sẽ tiếp nhận lời giải từ chìa khóa, chuyển tiếp tín hiệu về thiết bị trên tay kẻ thứ nhất. Thiết bị của kẻ thứ nhất sẽ lại gửi tín hiệu đến chiếc xe. Khi câu đố đã được giải thì cửa xe mở.

Nhóm trộm lặp lại quá trình để khởi động chiếc xe.

Để khởi động chiếc xe, kẻ thứ hai đã cố tình đi ra khỏi tầm kết nối với chìa khóa để ngắt kết nối và bắt đầu một tiến trình mới. Lúc này, hai kẻ trộm chỉ cần lặp lại thao tác để đánh lừa chiếc xe rằng chiếc chìa khóa đang ở gần, cho phép khởi động chiếc xe.

Sau khi lừa được chiếc xe, đám trộm chỉ việc lái chiếc xe đi. Khi chiếc xe đã nằm trong tầm kiểm soát, chúng có thể rã xe bán linh kiện, hoặc thậm chí tác động để chiếc xe tiếp nhận bộ chìa mới.

Cách thức kẻ xấu tổ chức Relay Attack. Nguồn: Leasing, Việt hóa: Minh Đức

Trong những việc kẻ xấu thực hiện, có thể suy luận rằng chúng sẽ luôn tìm cách có được phần lợi cao nhất mà bỏ ra ít công sức nhất. Bọn chúng tất nhiên sẽ luôn tránh gây chú ý và tránh xa chính quyền. Càng trở nên lén lút thì càng ít khả năng bị phát hiện, và càng có lợi lâu dài.

Với phương thức tấn công Relay Attack, có thể thấy rằng chúng mất rất ít công sức, nhanh, gọn, và tuyệt đối không ồn ào. Còn với phương thức trộm xe truyền thống, chúng sẽ phải phá cửa kính, phá khóa, tức là tạo ra tiếng ồn, để lại dấu vết, và dễ bị bắt. Rõ ràng, các phương thức tấn công công nghệ cao như Relay Attack là phương thức lý tưởng với bọn trộm.

Tạo ra các thiết bị tiếp sóng để thực hiện Relay Attack có thể mất nhiều công sức để thiết lập, nhưng chuyên gia đã cho thấy rằng số tiền đầu tư để làm ra thì không có gì là to lớn. Trong video của Donut Media, một kênh Youtube lớn về xe, chuyên gia cấp cao về tư vấn bảo mật tại Tập đoàn NCC, Sultan Qasim Khan, đã sử dụng 2 thiết bị có giá trị khoảng 20 USD (tương đương 470.000 đồng) để can thiệp vào hệ thống mở khóa không cần chìa của một chiếc Tesla Model Y có giá khoảng 80.000 USD (tức khoảng 1,9 tỷ đồng), từ đó mở khóa và lái chiếc xe đi.

Twitter đã đồng ý để người dùng chỉnh sửa bài đăng  Người dùng Twitter sẽ được phép chỉnh sửa bài viết, một chức năng có ở các nền tảng khác nhưng Twitter chưa từng triển khai. Chức năng này được triển khai trước đến người dùng có trả phí của mạng xã hội này. Theo Hãng tin Reuters, Twitter đang thử nghiệm nội bộ nút chỉnh sửa mà người dùng mạng xã hội này...

Người dùng Twitter sẽ được phép chỉnh sửa bài viết, một chức năng có ở các nền tảng khác nhưng Twitter chưa từng triển khai. Chức năng này được triển khai trước đến người dùng có trả phí của mạng xã hội này. Theo Hãng tin Reuters, Twitter đang thử nghiệm nội bộ nút chỉnh sửa mà người dùng mạng xã hội này...

Cận cảnh Quang Hải cầm xấp tiền, đếm rồi lì xì cho mẹ vợ, dân mạng "chỉ biết ước" nhưng vẫn góp ý 1 điều01:04

Cận cảnh Quang Hải cầm xấp tiền, đếm rồi lì xì cho mẹ vợ, dân mạng "chỉ biết ước" nhưng vẫn góp ý 1 điều01:04 Sao nam Vbiz về ăn Tết nhưng bị bố mẹ doạ đuổi ra khỏi nhà, chuyện gì đây?01:23

Sao nam Vbiz về ăn Tết nhưng bị bố mẹ doạ đuổi ra khỏi nhà, chuyện gì đây?01:23 Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28

Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28 Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10

Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10 Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53 Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39

Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39 1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41

1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41 Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49

Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49 Hoa hậu Việt đứng hình khi nhận được lời chúc kỳ lạ nhất dịp Tết00:43

Hoa hậu Việt đứng hình khi nhận được lời chúc kỳ lạ nhất dịp Tết00:43 Nhạc Tết 2025: Đen giữ vững phong độ, các Anh Tài đổ bộ nhưng thiếu hẳn những bản hit mang tầm "quốc dân"?05:15

Nhạc Tết 2025: Đen giữ vững phong độ, các Anh Tài đổ bộ nhưng thiếu hẳn những bản hit mang tầm "quốc dân"?05:15 Vụ xe ôtô lao xuống mương 7 người tử vong: Công an công bố nguyên nhân ban đầu14:39

Vụ xe ôtô lao xuống mương 7 người tử vong: Công an công bố nguyên nhân ban đầu14:39Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cựu Tổng thống Đức Horst Koehler qua đời ở tuổi 81

Thế giới

05:12:43 02/02/2025

8 ngày nghỉ Tết, có 481 người phải cấp cứu do pháo nổ

Tin nổi bật

03:00:38 02/02/2025

Hoa hậu Tiểu Vy gây bất ngờ trong "Bộ tứ báo thủ"

Hậu trường phim

23:33:30 01/02/2025

Tình trạng sức khỏe tinh thần của Justin Bieber khiến người hâm mộ lo lắng

Sao âu mỹ

23:30:54 01/02/2025

Hoa hậu Vbiz đóng phim trăm tỷ của Trấn Thành mỉa mai gây sốc về phát ngôn chê phim nhạt nhẽo của MC Quốc Thuận

Sao việt

23:27:48 01/02/2025

Jennie (BLACKPINK) cảm thấy khó theo kịp xu hướng của giới trẻ

Nhạc quốc tế

23:14:59 01/02/2025

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi

Nhạc việt

23:11:03 01/02/2025

Bộ Tứ Báo Thủ: Bước lùi đáng tiếc của Trấn Thành

Phim việt

21:30:23 01/02/2025

Rodrygo từ chối 300 triệu euro của Al Hilal, hẹn Mbappe tạo kỷ lục

Sao thể thao

21:23:17 01/02/2025

Sinh 8 con gái, ông bố ở Đà Nẵng nhận 'món quà' quý giá dịp tết Nguyên đán

Netizen

20:27:40 01/02/2025

Làm sao để đánh giá hiệu quả các dự án đầu tư CNTT, chuyển đổi số?

Làm sao để đánh giá hiệu quả các dự án đầu tư CNTT, chuyển đổi số? Hướng dẫn gia hạn BHYT trực tuyến cho hộ gia đình

Hướng dẫn gia hạn BHYT trực tuyến cho hộ gia đình

Thua lỗ kỷ lục, chiến lược của Masayoshi Son đang gây nhiều hoài nghi

Thua lỗ kỷ lục, chiến lược của Masayoshi Son đang gây nhiều hoài nghi Tumblr: Từ tỷ đô xuống còn 3 triệu

Tumblr: Từ tỷ đô xuống còn 3 triệu Ứng xử trên mạng xã hội - đề cao chuẩn mực văn hóa, đạo đức

Ứng xử trên mạng xã hội - đề cao chuẩn mực văn hóa, đạo đức Facebook vá lỗi hiển thị nội dung spam trên News Feed

Facebook vá lỗi hiển thị nội dung spam trên News Feed News Feed lỗi: Người dùng liên tục nhìn thấy spam trên bảng tin Facebook

News Feed lỗi: Người dùng liên tục nhìn thấy spam trên bảng tin Facebook Một nhà báo bị phạt vì đăng thông tin xuyên tạc chủ trương phát triển du lịch Đà Nẵng

Một nhà báo bị phạt vì đăng thông tin xuyên tạc chủ trương phát triển du lịch Đà Nẵng Tình trạng đáng lo của Khả Ngân ngày đầu năm mới

Tình trạng đáng lo của Khả Ngân ngày đầu năm mới Ảnh cực hiếm: Vợ giám đốc của Xuân Trường về Tuyên Quang ăn Tết, khoảnh khắc tương tác với gia đình chồng gây sốt

Ảnh cực hiếm: Vợ giám đốc của Xuân Trường về Tuyên Quang ăn Tết, khoảnh khắc tương tác với gia đình chồng gây sốt Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ

Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ Lê Giang đáp trả cực căng 1 nam diễn viên nghi chê phim Trấn Thành nhạt nhẽo, hẹn gặp mặt giải quyết trực tiếp

Lê Giang đáp trả cực căng 1 nam diễn viên nghi chê phim Trấn Thành nhạt nhẽo, hẹn gặp mặt giải quyết trực tiếp Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài

Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài Xuất hiện phim Việt được netizen "kêu gào" đòi giải cứu, Trấn Thành cũng bị vạ lây

Xuất hiện phim Việt được netizen "kêu gào" đòi giải cứu, Trấn Thành cũng bị vạ lây Cặp đôi diễn viên hot nhất showbiz toang giữa Tết Nguyên đán, nhà gái cạch mặt không thèm về quê chồng?

Cặp đôi diễn viên hot nhất showbiz toang giữa Tết Nguyên đán, nhà gái cạch mặt không thèm về quê chồng? Phim Tết dở đến mức bị nhà rạp thẳng tay cắt suất chiếu, mang tiếng "kiếp nạn đầu tiên của 2025" cũng chẳng oan

Phim Tết dở đến mức bị nhà rạp thẳng tay cắt suất chiếu, mang tiếng "kiếp nạn đầu tiên của 2025" cũng chẳng oan Nhân chứng kể giây phút cứu bé gái trong ô tô lao xuống kênh ở Nam Định

Nhân chứng kể giây phút cứu bé gái trong ô tô lao xuống kênh ở Nam Định Hoa hậu Việt công khai bạn trai vào mùng 3 Tết, lộ luôn chuyện chuẩn bị kết hôn

Hoa hậu Việt công khai bạn trai vào mùng 3 Tết, lộ luôn chuyện chuẩn bị kết hôn Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết

Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết Bát bún riêu 400k ngày Tết khiến dân mạng "dậy sóng", chủ quán lên tiếng khiến nhiều người bất ngờ khi biết lý do

Bát bún riêu 400k ngày Tết khiến dân mạng "dậy sóng", chủ quán lên tiếng khiến nhiều người bất ngờ khi biết lý do Tạ Đình Phong quay lại với Trương Bá Chi, Vương Phi bất lực khóc trên sóng truyền hình vì không níu giữ được bạn trai?

Tạ Đình Phong quay lại với Trương Bá Chi, Vương Phi bất lực khóc trên sóng truyền hình vì không níu giữ được bạn trai? Cặp sao Việt bị "bắt quả tang" phim giả tình thật không thể cãi nổi, nhà gái vô tư ngồi lên đùi nhà trai mới sốc

Cặp sao Việt bị "bắt quả tang" phim giả tình thật không thể cãi nổi, nhà gái vô tư ngồi lên đùi nhà trai mới sốc Duy Mạnh - Quỳnh Anh về Đông Anh ăn tết cực vui, xoá tan phán xét "trọng ngoại hơn nội" của "hội mẹ chồng online"

Duy Mạnh - Quỳnh Anh về Đông Anh ăn tết cực vui, xoá tan phán xét "trọng ngoại hơn nội" của "hội mẹ chồng online" 4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3

4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3 Quỳnh Lương và thiếu gia Trà Vinh: Nên duyên từ show hẹn hò, từng 5 lần 7 lượt vướng tin chia tay

Quỳnh Lương và thiếu gia Trà Vinh: Nên duyên từ show hẹn hò, từng 5 lần 7 lượt vướng tin chia tay Thủ tướng chỉ đạo làm rõ vụ ô tô lao xuống mương ở Nam Định làm 7 người chết

Thủ tướng chỉ đạo làm rõ vụ ô tô lao xuống mương ở Nam Định làm 7 người chết