Tại sao iPhone vẫn bị hack dù người dùng không nhấp vào đường link lạ?

Phương thức tấn công “zero-click” (không nhấp chuột) khiến các nhà sản xuất hệ điều hành và chuyên gia bảo mật trên thế giới gần như “bó tay”.

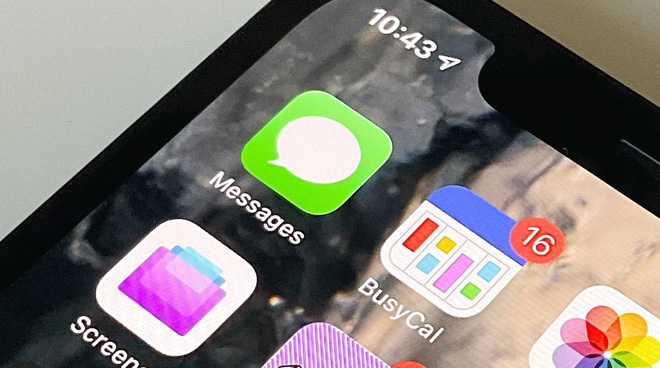

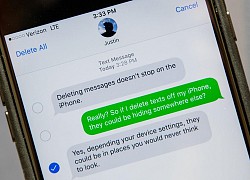

iMessage trên iPhone dễ bị tấn công

Theo AFP, tuần qua, Apple đã kêu gọi người dùng tải xuống bản cập nhật mới nhất nhằm ngăn chặn phần mềm gián điệp Pegasus khai thác lỗ hổng trên thiết bị. Dù vậy, biện pháp của Apple chỉ mang tính chất “phòng bệnh hơn chữa bệnh”, không thể ngăn chặn hoàn toàn những cuộc tấn công như vậy.

Tấn công “không nhấp chuột” là gì?

Phần mềm gián điệp bình thường sẽ xâm nhập vào thiết bị bằng cách dụ dỗ người dùng nhấp vào đường link hoặc tệp tin độc hại.

John Scott-Railton – nhà nghiên cứu cấp cao tại Citizen Lab, trung tâm an ninh mạng đã phát hiện lỗ hổng trên thiết bị Apple cho biết: “Tấn công không nhấp chuột đưa mối đe dọa lên một tầm cao mới”. Khi đó, phần mềm gián điệp có thể đi vào iPhone của bạn ngay cả khi bạn không nhấp vào đường link do kẻ xấu gửi đến.

Tấn công “zero-click” khai thác một lỗ hổng trong phần mềm iMessage, cho phép phần mềm Pegasus lẻn vào điện thoại để theo dõi mọi hoạt động của chủ nhân thiết bị.

Nghiên cứu của Citizen Lab về phần mềm Pegasus làm dấy lên một vụ bê bối toàn cầu vào tháng 7. Đã có nhiều cáo buộc xung quanh việc chính phủ trên toàn thế giới sử dụng Pegasus để nghe lén chính khách, các nhà hoạt động nhân quyền và lãnh đạo doanh nghiệp.

Làm sao biết điện thoại đã bị tấn công?

Nhà nghiên cứu John Scott-Railton nói thẳng: “Không có cách nào. Bạn không thể làm gì để bảo vệ bản thân khỏi bị tấn công, bạn cũng không thể biết khi nào điện thoại bị cài phần mềm gián điệp”.

Đó là lý do tại sao Apple xem trọng mối đe dọa này đến vậy. Scott-Railton cũng kêu gọi người dùng Apple nhanh chóng cài đặt bản cập nhật phần mềm do công ty mới phát hành. Người này cũng khen ngợi tốc độ khắc phục vấn đề nhanh chóng của Apple là “một trường hợp hiếm có, ngay cả với một công ty lớn”.

Tại sao các ứng dụng nhắn tin lại trở thành mục tiêu?

Lỗ hổng “zero-click” lần đầu được phát hiện trên iMessage lẫn WhatsApp vào năm 2019. NSO Group – công ty Israel bị cho là đứng sau phần mềm Pegasus đã cố tình chọn những ứng dụng nổi tiếng để lẻn vào thiết bị của đối tượng một cách nhanh chóng và dễ dàng.

Ứng dụng nhắn tin xuất hiện trong hầu hết smartphone hiện nay, yêu cầu người dùng phải xác minh tài khoản bằng số điện thoại, mà số điện thoại lại dễ dàng bị định vị.

Có thể ngăn những vụ hack như vậy không?

Vivien Raoul, giám đốc kỹ thuật của công ty an ninh mạng Pradeo cho biết việc phát hiện ra lỗ hổng iMessage là “một khởi đầu tốt”, nhưng chưa đủ để ngăn chặn Pegasus.

Những người tạo ra mã độc sẽ tiếp tục tìm lỗ hổng bảo mật trên các ứng dụng phổ biến khác, đôi khi ứng dụng càng phức tạp càng có thêm nhiều lỗ hổng mới. Đó là lý do vì sao Google và Apple thường xuyên cung cấp bản cập nhật vá hàng loạt lỗ hổng cho hệ điều hành Android và iOS.

Mặt khác, NSO Group cũng tuyển những cựu thành viên ưu tú trong cục tình báo quân đội Israel. Công ty này có nguồn lực lớn để đầu tư vào việc khai thác các lỗ hổng bảo mật, và chính các hacker cũng thường xuyên rao bán phát hiện của mình trên chợ đen.

Lỗ hổng mới của iMessage phá vỡ "bức tường lửa" bảo mật của Apple

Lỗ hổng 0-day này ảnh hưởng tới dịch vụ nhắn tin iMessage trên iOS, cho phép tin tặc có thể xâm nhập vào iPhone mà không cần tới tương tác của người dùng.

Theo báo cáo từ công cụ bảo mật Pegasus của nhóm NSO Group, một lỗ hổng không giao tiếp (zero-click) mới được phát hiện trên nền tảng iOS hồi tháng 2, cho phép các tin tặc có thể xâm nhập vào hệ điều hành iOS, ảnh hưởng bao gồm cả iOS 14.4 và iOS 14.6 phát hành sau đó.

Công cụ bảo mật Pegasus trở nên nổi bật vào tháng 7 vừa qua, sau khi báo cáo về việc công cụ này được lợi dụng để hack vào iPhone và smartphone của một số nhà hoạt động nhân quyền cũng như các nhà báo. Trong một cập nhật mới, công cụ Pegasus còn được nâng cấp để có thể xâm nhập vào các iPhone chạy phiên bản iOS mới.

NSO Group - Tổ chức đứng đằng sau công cụ Pegasus

Phát hiện của Citizen Lab có liên quan tới một chiếc iPhone 12 Pro của một nhà hoạt động nhân quyền người Bahrain, các bằng chứng về vụ hack đã được thu thập từ tháng hai. Vụ hack sử dụng lỗ hổng không giao tiếp, tức là nạn nhân không cần phải làm gì để tin tặc có thể xâm nhập được vào iPhone.

Các vụ hack được cho là khai thác lỗ hổng 0-day (thuật ngữ ám chỉ lỗ hổng chưa từng được biết đến) bên trong ứng dụng iMessage, cho phép tin tặc có thể cài đặt công cụ Pegasus một cách hoàn toàn tự động lên iPhone của nạn nhân.

Lỗ hổng này ảnh hưởng tới iOS 14.4 (mới nhất lúc bấy giờ) và cả iOS 14.6 phát hành sau đó không lâu, đồng thời phá vỡ "bức tường lửa" mà Apple đã giới thiệu trước đó trên iOS 14 có tên "BlastDoor", tính năng giúp giảm thiểu các dữ liệu độc hại được gửi qua iMessage. Các chuyên gia bảo mật đặt tên cho cuộc tấn công sử dụng lỗ hổng iMessage này là "ForcedEntry".

Các chuyên gia bảo mật đã thông báo về lỗ hổng tới Apple. Hiện tại, Apple từ chối bình luận về việc liệu công ty đã vá lỗ hổng này hay chưa, tuy nhiên một thông tin mới cho biết lỗ hổng này đã được Apple vá trong bản cập nhật iOS 14.7.1 phát hành trong tháng 7 vừa qua. Một phát ngôn viên của Apple cho biết BlastDoor mới chỉ là một phần nỗ lực của Apple trong việc bảo vệ người dùng iMessage, sẽ có nhiều cơ chế bảo mật hơn được triển khai cùng với iOS 15.

Các nhà nghiên cứu tin rằng chính phủ Bahrain có thể đứng sau vụ tấn công theo một cách nào đó, cùng với 8 nhà hoạt động khác trong khoảng thời gian từ tháng 6/2020 đến tháng 2/2021.

Sau khi phát hiện Pegasus được sử dụng làm công cụ tấn công bảo mật, không chỉ mỗi iMessage mà còn nhiều ứng dụng khác của Apple, hành động của NSO Group đã bị nhiều bên bao gồm cả Apple lên án kịch liệt. Bản thân NSO cũng đã và đang bị chính phủ Israel điều tra.

Đối với những người lo ngại rằng họ có thể đã bị ảnh hưởng bởi vụ hack, iMazing đã phát triển một công cụ dựa trên Bộ công cụ xác minh (Mobile Verification Toolkit) do Tổ chức Ân xá Quốc tế tạo ra, nhằm phát hiện ra các bằng chứng về sự xâm nhập của Pegasus trên iPhone.

Bức tường bảo mật BlastDoor của Apple đã sụp đổ, hacker xâm nhập thành công vào iPhone  BlastDoor được cho là có thể ngăn chặn các loại hack thiết bị bằng cách lọc dữ liệu độc hại được gửi qua iMessage. Các nhà nghiên cứu tại Citizen Lab cho biết iPhone của nhà hoạt động nhân quyền Bahrain đã bị tấn công vào đầu năm nay bởi một phần mềm gián điệp mạnh mẽ, đánh bại các biện pháp bảo...

BlastDoor được cho là có thể ngăn chặn các loại hack thiết bị bằng cách lọc dữ liệu độc hại được gửi qua iMessage. Các nhà nghiên cứu tại Citizen Lab cho biết iPhone của nhà hoạt động nhân quyền Bahrain đã bị tấn công vào đầu năm nay bởi một phần mềm gián điệp mạnh mẽ, đánh bại các biện pháp bảo...

Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Israel và Li Băng tuyên bố cứng rắn nhằm vào nhau

Thế giới

10:21:04 24/03/2025

"Anh trai vượt ngàn chông gai" thông báo đêm diễn thứ 5 ở miền Bắc vào tháng 6

Nhạc việt

10:13:34 24/03/2025

Hot: 1 địa điểm cách Hà Nội 40km mở tour du lịch miễn phí, du khách phát hiện điểm bất cập, BTC có pha "xử lý" bất ngờ

Du lịch

09:54:01 24/03/2025

Cựu Chủ tịch tỉnh An Giang nhận tiền tỷ, tiếp tay khai thác cát lậu

Pháp luật

09:47:59 24/03/2025

Cách nào cải thiện vùng da thâm sạm dưới cánh tay?

Làm đẹp

09:44:37 24/03/2025

Quỳnh Lương bị "bóc phốt" sau đám hỏi

Sao việt

09:44:14 24/03/2025

Sao nữ ký giấy ly hôn vì chồng không chịu làm việc nhà

Sao châu á

09:37:31 24/03/2025

Justin Bieber ghét bản thân mình khi không thành thật

Sao âu mỹ

09:33:52 24/03/2025

Kết quả kiểm nghiệm kẹo rau củ Kera, chất xơ ở đâu?

Tin nổi bật

09:33:19 24/03/2025

Thay đổi nhỏ, tựa game bom tấn này bất ngờ phát triển đột biến, người chơi trên Steam tăng gấp đôi

Mọt game

08:44:21 24/03/2025

Sức mạnh GPU iPhone 13 Pro tăng 55% so với iPhone 12 Pro

Sức mạnh GPU iPhone 13 Pro tăng 55% so với iPhone 12 Pro Nhiều sàn giao dịch tiền điện tử của Hàn Quốc sắp biến mất

Nhiều sàn giao dịch tiền điện tử của Hàn Quốc sắp biến mất

Cách kiểm tra iPhone có dính phần mềm gián điệp Pegasus hay không

Cách kiểm tra iPhone có dính phần mềm gián điệp Pegasus hay không Phát hiện spyware lây nhiễm qua iMessage kể cả khi người dùng chưa đọc tin nhắn

Phát hiện spyware lây nhiễm qua iMessage kể cả khi người dùng chưa đọc tin nhắn Thêm một điểm phát sóng Wi-Fi nguy hại cho iPhone

Thêm một điểm phát sóng Wi-Fi nguy hại cho iPhone "iMessage, FaceTime quyền lực hơn tôi nghĩ"

"iMessage, FaceTime quyền lực hơn tôi nghĩ" Lý do iPhone thường được 'lấy cảm hứng' từ Android

Lý do iPhone thường được 'lấy cảm hứng' từ Android Apple có thể sai lầm nếu đưa iMessage lên Android

Apple có thể sai lầm nếu đưa iMessage lên Android Đám hỏi Quỳnh Lương: Nhà thiếu gia Trà Vinh không trao sính lễ, nhìn dàn tráp lộ rõ thái độ

Đám hỏi Quỳnh Lương: Nhà thiếu gia Trà Vinh không trao sính lễ, nhìn dàn tráp lộ rõ thái độ Chu Thanh Huyền tung ghi âm tố người muốn hủy hoại sự nghiệp mình sau vụ "rồng - tôm": Phía bị tố lên đối chất

Chu Thanh Huyền tung ghi âm tố người muốn hủy hoại sự nghiệp mình sau vụ "rồng - tôm": Phía bị tố lên đối chất Đã có tin của mỹ nam "mất tích" suốt 3 năm qua sau khi bị tẩy chay, đuổi khỏi showbiz

Đã có tin của mỹ nam "mất tích" suốt 3 năm qua sau khi bị tẩy chay, đuổi khỏi showbiz Em chồng ngang nhiên lấy xe bố mẹ tôi tặng, tôi phản đòn khiến cả nhà chồng chấn động

Em chồng ngang nhiên lấy xe bố mẹ tôi tặng, tôi phản đòn khiến cả nhà chồng chấn động ViruSs đã reaction Sự Nghiệp Chướng: "Không rapper nữ nào làm lại Pháo, không nghĩ luỵ đến thế, chửi ra sao cũng dễ thương"

ViruSs đã reaction Sự Nghiệp Chướng: "Không rapper nữ nào làm lại Pháo, không nghĩ luỵ đến thế, chửi ra sao cũng dễ thương" Không còn trong trắng đêm tân hôn, vợ chấp nhận bị chồng hành hạ suốt 5 năm

Không còn trong trắng đêm tân hôn, vợ chấp nhận bị chồng hành hạ suốt 5 năm Thu nhập của mẹ tôi 80 triệu/tháng, ngày bà mất, tìm khắp nhà không có đồng nào khiến mọi người náo loạn cho tới khi em rể đưa ra chiếc hộp gỗ

Thu nhập của mẹ tôi 80 triệu/tháng, ngày bà mất, tìm khắp nhà không có đồng nào khiến mọi người náo loạn cho tới khi em rể đưa ra chiếc hộp gỗ Á hậu người Khmer ăn chay trường, U40 không kết hôn mà làm mẹ đơn thân

Á hậu người Khmer ăn chay trường, U40 không kết hôn mà làm mẹ đơn thân Puka bí mật sinh con đầu lòng, Gin Tuấn Kiệt để lộ bằng chứng trước hàng ngàn khán giả?

Puka bí mật sinh con đầu lòng, Gin Tuấn Kiệt để lộ bằng chứng trước hàng ngàn khán giả? Khổ như Á hậu này: Đường tình duyên tréo ngoe, bị nửa kia phản bội

Khổ như Á hậu này: Đường tình duyên tréo ngoe, bị nửa kia phản bội Di chúc Huỳnh Hiểu Minh: Quý tử bị kiểm soát chặt, con gái út phải làm được 1 việc mới có thể lấy 17.500 tỷ?

Di chúc Huỳnh Hiểu Minh: Quý tử bị kiểm soát chặt, con gái út phải làm được 1 việc mới có thể lấy 17.500 tỷ? Bài rap diss viết trong 1 buổi sáng, chi phí dưới 2 triệu tiến thẳng Top 1 Trending, lật đổ Bắc Bling của Hòa Minzy

Bài rap diss viết trong 1 buổi sáng, chi phí dưới 2 triệu tiến thẳng Top 1 Trending, lật đổ Bắc Bling của Hòa Minzy Soi camera thấy con gái nằm bất động trong khi các bạn đang học bài, mẹ bỉm tức tốc nhắn tin cho cô giáo

Soi camera thấy con gái nằm bất động trong khi các bạn đang học bài, mẹ bỉm tức tốc nhắn tin cho cô giáo Chồng cũ Từ Hy Viên phát điên giữa đêm, khiến nhà vợ cũ hoảng loạn vội công bố di nguyện của minh tinh

Chồng cũ Từ Hy Viên phát điên giữa đêm, khiến nhà vợ cũ hoảng loạn vội công bố di nguyện của minh tinh Thêm 1 sao nữ Vbiz vào cuộc sau bản "rap diss" của Pháo, trả lời rõ thái độ về bê bối tình ái hot nhất hiện nay

Thêm 1 sao nữ Vbiz vào cuộc sau bản "rap diss" của Pháo, trả lời rõ thái độ về bê bối tình ái hot nhất hiện nay

Vụ cướp 2 triệu USD ở Tây Ninh: Con trai bị hại là chủ mưu

Vụ cướp 2 triệu USD ở Tây Ninh: Con trai bị hại là chủ mưu Ca sĩ Sỹ Luân mất trí sau 2 lần mổ não

Ca sĩ Sỹ Luân mất trí sau 2 lần mổ não Sốc: Nữ diễn viên Khi Cuộc Đời Cho Bạn Quả Quýt qua đời chỉ 1 tuần trước ngày phim lên sóng

Sốc: Nữ diễn viên Khi Cuộc Đời Cho Bạn Quả Quýt qua đời chỉ 1 tuần trước ngày phim lên sóng