“Siêu vũ khí Mỹ” gieo rắc nỗi kinh hoàng ở 99 quốc gia

Ít nhất 99 quốc gia đã phải hứng chịu 75.000 đợt tấn công bằng một loại siêu vũ khí Mỹ được ví như “quả bom nguyên tử của phần mềm độc hại”.

Loại mã độc được cho là do Cơ quan An ninh Quốc gia Mỹ phát triển đã lây lan ra toàn thế giới.

Theo Daily Mail, thế giới đang đứng trước làn sóng tấn công mạng chưa từng có.

Loại công cụ tấn công mạnh mẽ này được cho là do Cơ quan An ninh Quốc gia Mỹ phát triển và bị rò rỉ ra ngoài bởi một nhóm tin tặc có tên Shadow Brokers.

Bệnh viện Anh, chính phủ Nga, mạng lưới đường ray xe lửa và các công ty nước ngoài là một trong những nạn nhân mới nhất của loại mã độc tống tiền này.

Hàng trăm máy tính ở Đài Loan, hệ thống mạng ở trường Đại học tại Trung Quốc cũng bị lây nhiễm.

Các chuyên gia an ninh cho biết, loại mã độc này khai thác lỗ hổng trên Windows do NSA thu thập riêng vì mục đích tình báo.

Một số tài liệu khác của NSA cũng bị đánh cắp và nhóm bí ẩn có tên Shadow Brokers đã cung cấp một phần tài liệu lên internet vào tháng trước.

Theo nhóm tin tặc này, họ đã sử dụng công cụ tấn công mạng của cơ quan tình báo Mỹ để gieo rắc nỗi sợ hãi khắp toàn cầu.

Video đang HOT

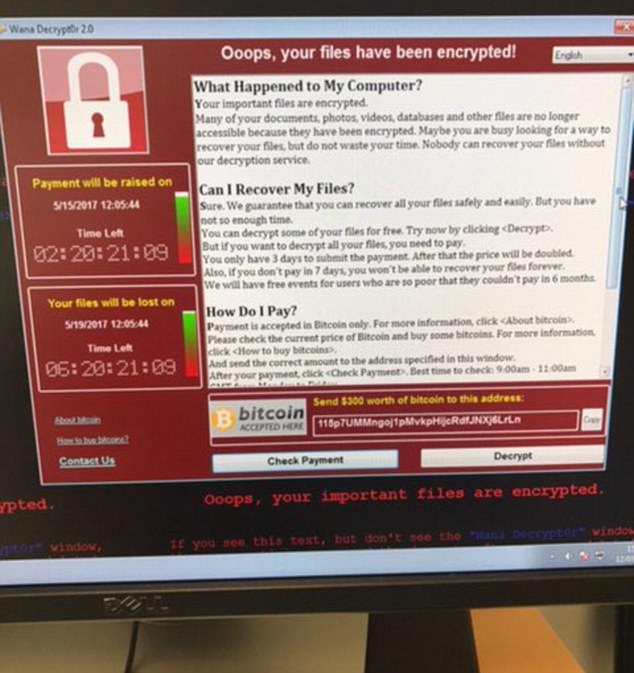

Máy tính tại trường Đại học ở Italy nhiễm mã độc.

Khi bị nhiễm mã độc, máy tính của nạn nhân sẽ không thể truy cập được do toàn bộ dữ liệu bị mã hóa và tin tặc yêu cầu trả ít nhất 600 USD để cung cấp mã mở khóa.

Nga được cho là quốc gia hứng chịu đợt tấn công mạng tồi tệ nhất với 1.000 máy tính của Bộ Nội Vụ bị nhiễm mã độc. Phát ngôn viên Bộ Nội Vụ Nga, Irina Volk nói cơ quan này đã “ghi nhận hàng loạt trường hợp tấn công vào máy tính sử dụng hệ điều hành Windows”.

Mạng lưới đường sắt ở Đức cũng bị ảnh hưởng. Bức ảnh đăng tải trên mạng xã hội cho thấy máy tính dùng để bán vé cho hành khách cũng không hoạt động được.

Chuyên gia máy tính Lauri Love, người đang phải đối mặt với lệnh dẫn độ từ Mỹ vì cáo buộc đánh cắp tài liệu chính phủ, nói vụ tấn công sử dụng “một trong những siêu vũ khí mạnh nhất” của tình báo Mỹ.

Vài giờ sau khi mã độc phát tán khắp toàn cầu, phát ngôn viên Microsoft nói những khách hàng có cài phần mềm diệt virus miễn phí của hãng và kích hoạt tính năng cập nhật (Windows updates) đều không bị ảnh hưởng.

Theo Danviet

Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam

Mã độc WannaCry bắt cóc dữ liệu tống tiền lây lan trên toàn cầu đang đe doạ nghiêm trọng đến nhiều doanh nghiệp và các bộ ngành tại Việt Nam.

Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) vừa gửi cảnh báo đến các cơ quan trung ương, cơ quan chính phủ, bộ ngành, doanh nghiệp, tổ chức... cả nước về việc phòng ngừa và ngăn chặn tấn công mã độc WannaCrypt và các biến thể.

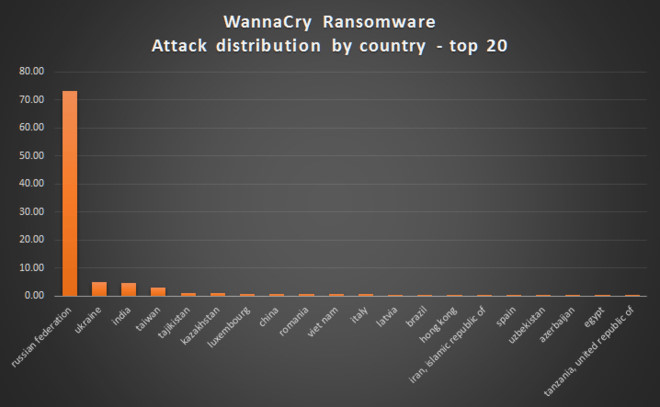

Việt Nam nằm trong nhóm 20 quốc gia bị ảnh hưởng nặng nhất bởi WannaCry. Nguồn: Kaspersky.

Theo VNCERT, đây là mã độc cực kỳ nguy hiểm, có thể đánh cắp thông tin và mã hoá toàn bộ hệ thống máy chủ của tổ chức bị hại. Khi nhiễm mã độc này, hệ thống máy tính sẽ bị "đóng băng" bằng chuỗi mã, khiến các tổ chức, doanh nghiệp phải chi trả số tiền lớn để "chuộc" lại dữ liệu.

Vì vậy, VNCERT yêu cầu các cơ quan, tổ chức phải thực hiện nghiêm lệnh điều phối ứng cứu khẩn cấp. Trung tâm này đưa ra danh sách dài những nhận dạng của mã độc WannaCry gồm các máy chủ điều khiển, danh sách tập tin, danh sách mã băm (Hash SHA-256).

Theo Kaspersky, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nặng nhất, trong đó có Nga, Ukraine, Ấn Độ, Đài Loan, Tajikistan, Kazakhstan, Luxembourg, Trung Quốc, Romania...

WannaCry là loại mã độc được xếp vào dạng ransomware (bắt cóc dữ liệu đòi tiền chuộc). Tin tặc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên Internet thông qua Shadowbrokers dump vào ngày 14/4, dù lỗ hổng này trước đó đã được vá bởi Microsoft từ ngày 14/3. Tuy nhiên, rất nhiều tổ chức và người dùng chưa cài đặt bản vá này và trở thành nạn nhân của WannaCry.

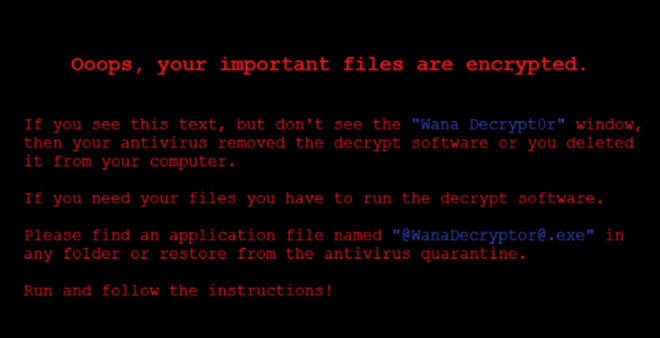

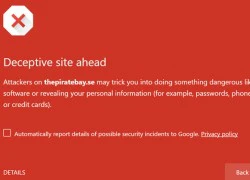

Thông báo hiện lên màn hình máy tính bị nhiễm mã độc WannaCry.

Sau khi bị nhiễm WannaCry, máy tính nạn nhân hiện dòng chữ thông báo toàn bộ dữ liệu đã bị mã hoá và không thể sử dụng. Để đòi lại dữ liệu này, người dùng cần chi trả số tiền nhất định càng sớm càng tốt. Càng đợi lâu, số "tiền chuộc" càng tăng lên. Tinh vi hơn, các hacker đứng sau cuộc tấn công này chỉ nhận tiền chuộc bằng bitcoin.

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, Trung Quốc, Đan Mạch, Hà Lan, Anh, Philippines, Pháp, Nhật... Những "Hỏi - Đáp" này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?...

Theo Giám đốc Europol Rob Waineright, phạm vi lây nhiễm toàn cầu của WannaCry chưa từng có tiền lệ. Số nạn nhân hiện ít nhất là 200.000 ở 150 quốc gia. Trong đó có nhiều doanh nghiệp, tập đoàn lớn.

Cách phòng chống mã độc WannaCry theo khuyến cáo của Kaspersky:

- Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

- Cài đặt bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đảm bảo rằng các sản phẩm của Kaspersky Lab đã bật thành phần System Watcher (trạng thái Enable).

- Thực hiện quét hệ thống (Critical Area Scan) có trong các giải pháp của Kaspersky Lab để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ).

- Nếu phát hiện có tấn công từ phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen thì cần reboot lại hệ thống.

-Một lần nữa, hãy chắc chắn bản vá MS17-010 được cài đặt.

Tiến hành sao lưu dữ liệu thường xuyên vào các nơi lưu trữ không kết nối với Internet

Duy Tín

Theo Zing

Microsoft khắc phục 55 lỗ hổng trong bản cập nhật mới nhất  Các lỗ hổng nghiêm trọng trong Windows, Office, Edge, Internet Explorer và công cụ bảo vệ chống phần mềm độc hại của Microsoft đã được khắc phục trong bản cập nhật Patch Tuesday hôm 9.5. Bản cập nhật Patch Tuesday tháng 5.2017 có chứa rất nhiều bản vá quan trọng. ẢNH: BETANEWS Theo PCWorld, Microsoft vừa phát hành bản vá lỗi cho 55...

Các lỗ hổng nghiêm trọng trong Windows, Office, Edge, Internet Explorer và công cụ bảo vệ chống phần mềm độc hại của Microsoft đã được khắc phục trong bản cập nhật Patch Tuesday hôm 9.5. Bản cập nhật Patch Tuesday tháng 5.2017 có chứa rất nhiều bản vá quan trọng. ẢNH: BETANEWS Theo PCWorld, Microsoft vừa phát hành bản vá lỗi cho 55...

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19 Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57

Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57 Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31

Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31 Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44

Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44 Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58

Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58 "Búp bê lì lợm" của Vpop cover bài nào phá bài nấy, cách làm nhạc như mắc kẹt ở thập niên 200004:04

"Búp bê lì lợm" của Vpop cover bài nào phá bài nấy, cách làm nhạc như mắc kẹt ở thập niên 200004:04 Người đàn ông không rời mắt khỏi Mỹ Tâm01:04

Người đàn ông không rời mắt khỏi Mỹ Tâm01:04 Đan Trường tỏ tình trực tiếp: "Mỹ Tâm là người tình trong mộng của anh"03:44

Đan Trường tỏ tình trực tiếp: "Mỹ Tâm là người tình trong mộng của anh"03:44Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim

Sao việt

16:34:03 03/03/2025

Truy xét kẻ chặn đầu xe buýt, ném đá vỡ kính rồi hành hung lái xe

Pháp luật

16:30:01 03/03/2025

Vợ Bùi Tiến Dũng bụng bầu vượt mặt nhan sắc vẫn đỉnh của chóp, gia đình sóng gió nhất làng bóng "gương vỡ lại lành"

Sao thể thao

16:16:57 03/03/2025

Chiêm ngưỡng những loài lan độc đáo có hình dáng mặt khỉ

Lạ vui

15:55:11 03/03/2025

Ông Zelensky vẫn muốn làm bạn với ông Trump sau cuộc "đấu khẩu"

Thế giới

15:36:16 03/03/2025

1 sao hạng A bị đuổi khéo khỏi sân khấu Oscar, có phản ứng khiến khán giả rần rần!

Sao âu mỹ

15:29:27 03/03/2025

Chủ quán trà sữa cốm lên tiếng sau clip liếm cốc khi đóng hàng cho khách

Netizen

15:21:31 03/03/2025

Chương trình thực tế của Chương Tử Di lại gặp sóng gió

Sao châu á

14:49:46 03/03/2025

Drama bủa vây màn solo của Lisa (BLACKPINK), rời xa Kpop đúng là "bão tố"?

Nhạc quốc tế

14:42:39 03/03/2025

Tỉnh có diện tích nhỏ nhất ở Việt Nam, từng vào "tầm ngắm" sáp nhập

Tin nổi bật

14:40:46 03/03/2025

Việt Nam vào danh sách tấn công mạng nhiều nhất thế giới

Việt Nam vào danh sách tấn công mạng nhiều nhất thế giới Ông Tập kêu gọi APEC tham gia sáng kiến Vành đai và Con đường

Ông Tập kêu gọi APEC tham gia sáng kiến Vành đai và Con đường

Cảnh giác với email độc hại ngụy trang tập tin được bảo vệ bằng mật khẩu

Cảnh giác với email độc hại ngụy trang tập tin được bảo vệ bằng mật khẩu Facebook, Google bị hacker lừa hơn 100 triệu USD

Facebook, Google bị hacker lừa hơn 100 triệu USD Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide

Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide Lỗ hổng zero-day trong MS Office cho phép hacker cài phần mềm độc hại

Lỗ hổng zero-day trong MS Office cho phép hacker cài phần mềm độc hại 38 mẫu điện thoại bị cài mã độc trước khi bán

38 mẫu điện thoại bị cài mã độc trước khi bán Google Chrome được nâng cấp khả năng 'phòng độc' khi chạy trên Mac OS

Google Chrome được nâng cấp khả năng 'phòng độc' khi chạy trên Mac OS Ngân hàng lớn thứ 3 tại Mỹ chuyển khoản nhầm 81.000 tỷ USD vào tài khoản khách hàng

Ngân hàng lớn thứ 3 tại Mỹ chuyển khoản nhầm 81.000 tỷ USD vào tài khoản khách hàng Cặp sao Vbiz lại lộ bằng chứng hẹn hò khó chối cãi, nhà gái ghen tuông lộ liễu khiến nhà trai hoảng ra mặt

Cặp sao Vbiz lại lộ bằng chứng hẹn hò khó chối cãi, nhà gái ghen tuông lộ liễu khiến nhà trai hoảng ra mặt

Tình tiết bí ẩn nhất vụ ly hôn che giấu suốt 2 năm của Huy Khánh và Mạc Anh Thư

Tình tiết bí ẩn nhất vụ ly hôn che giấu suốt 2 năm của Huy Khánh và Mạc Anh Thư Doãn Hải My tiết lộ ảnh thực tế tại biệt thự đẳng cấp của Đoàn Văn Hậu, Đức Chinh đề xuất sắm thêm bộ karaoke

Doãn Hải My tiết lộ ảnh thực tế tại biệt thự đẳng cấp của Đoàn Văn Hậu, Đức Chinh đề xuất sắm thêm bộ karaoke Đến nhà chồng cũ, tôi bật khóc khi thấy mẹ kế làm điều này với con gái mình

Đến nhà chồng cũ, tôi bật khóc khi thấy mẹ kế làm điều này với con gái mình Bị dọa xóa tên khỏi di chúc, học sinh lớp 10 ăn trộm 2,9 tỷ đồng của gia đình

Bị dọa xóa tên khỏi di chúc, học sinh lớp 10 ăn trộm 2,9 tỷ đồng của gia đình Phát hiện mẹ bật điều hòa, giữ thi thể con 6 năm trong chung cư

Phát hiện mẹ bật điều hòa, giữ thi thể con 6 năm trong chung cư Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc

Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc

Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì?

Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì? Vợ chồng Huyền thoại Hollywood Gene Hackman đã chết 9 ngày trước khi được phát hiện

Vợ chồng Huyền thoại Hollywood Gene Hackman đã chết 9 ngày trước khi được phát hiện NSƯT Nguyệt Hằng nghỉ việc ở Nhà hát Tuổi trẻ sau 35 năm công tác

NSƯT Nguyệt Hằng nghỉ việc ở Nhà hát Tuổi trẻ sau 35 năm công tác Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một

Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một Angelababy công khai tình mới vào đúng ngày sinh nhật, nhà trai là nam thần đê tiện bị ghét bỏ nhất showbiz?

Angelababy công khai tình mới vào đúng ngày sinh nhật, nhà trai là nam thần đê tiện bị ghét bỏ nhất showbiz? Bắt nghi phạm sát hại người phụ nữ nhặt ve chai

Bắt nghi phạm sát hại người phụ nữ nhặt ve chai