Nhiều cơ quan, tổ chức đã bị tấn công qua lỗ hổng bảo mật trong FortiOS và FortiProxy

Theo Cục An toàn thông tin, mã khai thác lỗ hổng bảo mật CVE-2022-40684 trong các sản phẩm FortiOS và FortiProxy của hãng Fortinet đã được một số nhóm hacker sử dụng để tấn công vào hệ thống thông tin của nhiều cơ quan, tổ chức.

Cục An toàn thông tin, Bộ TT&TT vừa gửi cảnh báo tới đơn vị chuyên trách CNTT của các bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước; các ngân hàng, tổ chức tài chính và hệ thống các đơn vị chuyên trách an toàn thông tin về lỗ hổng có mức độ ảnh hưởng nghiêm trọng trong các sản phẩm FortiOS và FortiProxy của hãng bảo mật Fortinet.

Thông tin về lỗ hổng bảo mật CVE-2022-40684, ảnh hưởng nghiêm trọng trong các sản phẩm FortiOS và FortiProxy đã được Fortinet công bố ngày 7/10. Lỗ hổng này cho phép đối tượng tấn công chưa xác thực chiếm quyền truy cập vào giao diện quản trị từ xa.

Lỗ hổng bảo mật là một trong những nguyên nhân hàng đầu gây ra các cuộc tấn công mạng nhắm vào tổ chức, doanh nghiệp. (Ảnh: thegioibantin)

Đáng chú ý, trong cảnh báo mới phát ra, Cục An toàn thông tin cho hay, qua công tác giám sát an toàn không gian mạng quốc gia, Trung tâm Giám sát an toàn không gian mạng quốc gia – NCSC thuộc Cục đã ghi nhận mã khai thác của lỗ hổng này đã được một số nhóm tấn công mạng sử dụng để tấn công vào hệ thống thông tin của nhiều cơ quan, tổ chức.

“Vì vậy, mức độ ảnh hưởng của lỗ hổng bảo mật CVE-2022-40684 là nghiêm trọng. Việc rà soát và nâng cấp phiên bản hoặc áp dụng biện pháp khắc phục thay thế cần được thực hiện ngay lập tức”, chuyên gia NCSC nhấn mạnh.

Để đảm bảo an toàn thông tin cho hệ thống thông tin của các cơ quan, tổ chức, doanh nghiệp, góp phần bảo đảm an toàn cho không gian mạng Việt Nam, Cục An toàn thông tin khuyến nghị các đơnvị kiểm tra, rà soát các sản phẩm FortiOS và FortiProxy đang sử dụng có khả năng bị ảnh hưởng bởi lỗ hổng bảo mật CVE-2022-40684.

Video đang HOT

Biện pháp tốt nhất để khắc phục lỗ hổng bảo mật này, tránh nguy cơ bị tấn công mạng là các đơn vị nâng cấp các sản phẩm FortiOS và FortiProxy lên phiên bản mới, cụ thể là FortiOS 7.0.7 và 7.2.2, FortiProxy 7.0.7 và 7.2.1.

Trong trường hợp chưa thể nâng cấp, các đơn vị cần thực hiện biện pháp khắc phục tạm thời bằng cách thiết lập chính sách và hạn chế quyền truy cập các địa chỉ IP vào giao diện quản trị, triển khai xác thực đa yếu tố (MFA) để không bị lộ thông tin giao diện quản trị và tránh nguy cơ bị tấn công khai thác.

Các cơ quan, đơn vị, doanh nghiệp cũng được đề nghị tăng cường hơn nữa việc giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.

Trường hợp cần thiết, các đơn vị có thể liên hệ đầu mối hỗ trợ của Cục An toàn thông tin là Trung tâm Giám sát an toàn không gian mạng quốc gia theo số điện thoại 02432091616 và thư điện tử ais@mic.gov.vn.

Trong đó, FortiProxy là giải pháp đảm bảo an toàn an ninh mạng. Còn FortiOS là hệ điều hành của giải pháp đảm bảo an toàn an ninh mạng.

Nguy cơ tấn công mạng vào các hệ thống tại Việt Nam từ 13 lỗ hổng mới

Để tránh nguy cơ bị tấn công mạng, Cục An toàn thông tin vừa yêu cầu các cơ quan, tổ chức, doanh nghiệp rà soát và cập nhật kịp thời bản vá 13 lỗ hổng ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm của Microsoft.

Lỗ hổng bảo mật được chuyên gia nhận định là một trong những nguyên nhân hàng đầu gây ra các cuộc tấn công mạng nhắm vào hệ thống thông tin của các tổ chức, doanh nghiệp trên thế giới và tại Việt Nam. Theo Cục An toàn thông tin, Bộ TT&TT, thống kê toàn cầu cho thấy, có khoảng 40 điểm yếu, lỗ hổng được phát hiện mỗi ngày.

Các lỗ hổng ảnh hưởng mức cao và nghiêm trọng nếu không được xử lý ngay sẽ khiến các cơ quan, tổ chức đứng trước nguy cơ bị tấn công ngay lập tức. (Ảnh minh họa: Internet)

Các lỗ hổng ảnh hưởng mức cao và nghiêm trọng nếu không được xử lý ngay sẽ khiến nhiều cơ quan, tổ chức đứng trước nguy cơ bị tấn công ngay lập tức. Cũng vì thế, để giúp các đơn vị tối ưu nguồn lực trong việc cập nhật các bản vá lỗ hổng, Cục An toàn thông tin thường xuyên phân tích, đánh giá mức độ ảnh hưởng của việc xuất hiện mã khai thác cũng như hành vi khai thác của từng lỗ hổng.

Hôm qua, ngày 13/10, Cục An toàn thông tin đã tiếp tục có cảnh báo tới các đơn vị chuyên trách CNTT bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước; ngân hàng, tổ chức tài chính và hệ thống đơn vị chuyên trách an toàn thông tin về các lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong sản phẩm Microsoft công bố tháng 10/2022.

Trong danh sách bản vá tháng 10/2022 với 85 lỗ hổng bảo mật mới được Microsoft công bố ngày 11/10, Cục An toàn thông tin lưu ý các cơ quan, tổ chức, doanh nghiệp trong nước về 13 lỗ hổng có mức ảnh hưởng cao và nghiêm trọng.

Cụ thể là, lỗ hổng bảo mật CVE-2022-41033 trong "Windows COM Event System Service" cho phép đối tượng tấn công thực hiện nâng cao đặc quyền. Chuyên gia Cục An toàn thông tin cho biết thêm, lỗ hổng bảo mật này đã được một số nhóm tấn công khai thác trong thực tế.

Cùng với đó, còn có 2 lỗ hổng bảo mật CVE-2022-37987, CVE-2022-37989 trong "Windows Client Server Run-time Subsystem" cho phép đối tượng tấn công thực hiện nâng cao đặc quyền.

Lỗ hổng bảo mật CVE-2022-37968 trong "Azure Arc-enabled Kubernetes cluster Connect" cho phép đối tượng tấn công thực hiện nâng cao đặc quyền.

Ba lỗ hổng bảo mật CVE-2022-38048, CVE-2022-41043, CVE-2022-38001 trong Microsoft Office cho phép đối tượng tấn công thực thi mã từ xa, thu thập thông tin, tấn công giả mạo. Trong đó, lỗ hổng CVE-2022-41043 đã được công bố rộng rãi trên Internet.

Ba lỗ hổng bảo mật CVE-2022-41036, CVE-2022-41037, CVE-2022-41038 trong Microsoft SharePoint Server cho phép đối tượng tấn công thực thi mã từ xa.

Lỗ hổng bảo mật CVE-2022-41031 trong Microsoft Word cho phép đối tượng tấn công thực thi mã từ xa. Lỗ hổng bảo mật CVE-2022-37976 trong Active Directory Certificate Services cho phép đối tượng tấn công thực hiện nâng cao đặc quyền.

Nhằm đảm bảo an toàn thông tin cho hệ thống thông tin của cơ quan, tổ chức, doanh nghiệp, góp phần bảo đảm an toàn cho không gian mạng Việt Nam, Cục An toàn thông tin đề nghị các đơn vị kiểm tra, rà soát, xác định thiết bị sử dụng hệ điều hành Windows có khả năng bị ảnh hưởng. Thực hiện cập nhật bản vá kịp thời tránh nguy cơ bị tấn công. "Biện pháp tốt nhất để khắc phục là cập nhật bản vá cho các lỗ hổng bảo mật nêu trên theo hướng dẫn của hãng", Cục An toàn thông tin lưu ý.

Các đơn vị cũng được yêu cầu tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và tổ chức lớn về an toàn thông tin để phát hiện kịp thời nguy cơ tấn công mạng.

Theo Trung tâm Giám sát an toàn không gian mạng Việt Nam thuộc Cục An toàn thông tin, riêng trong tuần đầu tháng 10/2022, các tổ chức quốc tế đã công bố và cập nhật ít nhất 307 lỗ hổng, có ít nhất 40 lỗ hổng cho phép chèn và thực thi mã lệnh. Đơn vị này cũng điểm ra một số lỗ hổng trên sản phẩm, dịch vụ phổ biến tại Việt Nam của các hãng Adobe, Google, Samsung, Cisco, Apache, Dell...

Trong chia sẻ với VietNamNet hồi trung tuần tháng 3, đại diện Cục An toàn thông tin cho hay, việc cập nhật bản vá để khắc phục điểm yếu lỗ hổng trên các phần mềm, sản phẩm hay hệ thống thông tin của các cơ quan, tổ chức, doanh nghiệp tại Việt Nam đã được quan tâm hơn.

"Tuy nhiên, khoảng thời gian từ khi lỗ hổng được công khai trên mạng đến khi hacker tấn công khai thác hệ thống thông tin qua lỗ hổng là rất ngắn. Bởi vậy, các cơ quan, đơn vị cần tăng cường tốc độ cập nhật thông tin về bản vá để kịp thời hành động trước khi lỗ hổng được khai thác", đại diện Cục An toàn thông tin nhấn mạnh.

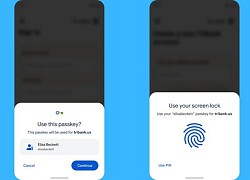

Android và Chrome bắt đầu thử nghiệm phương pháp bảo mật Passkeys  Có vẻ như sau Apple, Google và những công ty công nghệ lớn khác muốn thay thế mật khẩu truyền thống bằng hình thức mật khẩu passkeys. Android và Chrome bắt đầu thử nghiệm phương pháp bảo mật Passkeys Ngành công nghệ luôn phát triển và mục tiêu là làm cho mọi thứ trở nên dễ dàng. Google là một trong những gã...

Có vẻ như sau Apple, Google và những công ty công nghệ lớn khác muốn thay thế mật khẩu truyền thống bằng hình thức mật khẩu passkeys. Android và Chrome bắt đầu thử nghiệm phương pháp bảo mật Passkeys Ngành công nghệ luôn phát triển và mục tiêu là làm cho mọi thứ trở nên dễ dàng. Google là một trong những gã...

Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57

Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57 Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53

Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53 Thành viên đẹp nhất BLACKPINK đạo nhạc Quang Hùng MasterD?04:25

Thành viên đẹp nhất BLACKPINK đạo nhạc Quang Hùng MasterD?04:25 Kinh hoàng khoảnh khắc ô tô lao vào nhà dân khi 2 ông cháu đang ngồi xem TV: Đoạn clip khiến nhiều người sợ hãi00:26

Kinh hoàng khoảnh khắc ô tô lao vào nhà dân khi 2 ông cháu đang ngồi xem TV: Đoạn clip khiến nhiều người sợ hãi00:26 Công an xác minh clip người đàn ông khuyết tật bị hai thanh niên đi xe máy không mũ bảo hiểm tát vào đầu01:20

Công an xác minh clip người đàn ông khuyết tật bị hai thanh niên đi xe máy không mũ bảo hiểm tát vào đầu01:20 Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18

Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18 Quốc Anh: "Tôi thích Tiểu Vy, còn chuyện tình yêu thì để tùy duyên"02:45

Quốc Anh: "Tôi thích Tiểu Vy, còn chuyện tình yêu thì để tùy duyên"02:45 Rapper Việt có ca khúc gây sốt toàn cầu, hút 1 tỷ view trên TikTok04:51

Rapper Việt có ca khúc gây sốt toàn cầu, hút 1 tỷ view trên TikTok04:51 MLEE bị chỉ trích sau loạt bài đăng về ồn ào chia tay Quốc Anh, netizen thở dài: Tự mình hại mình!00:11

MLEE bị chỉ trích sau loạt bài đăng về ồn ào chia tay Quốc Anh, netizen thở dài: Tự mình hại mình!00:11 Thông tin mới về phiên xử vụ Đàm Vĩnh Hưng kiện chồng ca sĩ Bích Tuyền00:57

Thông tin mới về phiên xử vụ Đàm Vĩnh Hưng kiện chồng ca sĩ Bích Tuyền00:57 Khởi tố kẻ 'bắt cá hai tay', đánh gục bạn gái ở quán cà phê khi bị phát hiện21:01

Khởi tố kẻ 'bắt cá hai tay', đánh gục bạn gái ở quán cà phê khi bị phát hiện21:01Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Triệu tập đối tượng đánh gãy mũi nam sinh lớp 11

Pháp luật

00:15:54 19/02/2025

Tử vi 12 con giáp hôm nay 19/2: Ngọ công việc rắc rối, Mùi tiến triển thuận lợi

Trắc nghiệm

23:58:45 18/02/2025

Thảm đỏ hot nhất hôm nay: Lý Nhã Kỳ xuất hiện với visual lạ hoắc, một sao nữ Gen Z khoe vòng 1 đẹp ná thở

Hậu trường phim

23:32:28 18/02/2025

Siêu phẩm ngôn tình vừa chiếu đã phá kỷ lục 21 năm mới có 1 lần, nam chính nghe tên ai cũng ghét nhưng đẹp trai xuất chúng

Phim châu á

23:26:13 18/02/2025

Captain America: Brave New World - Chris Evans chỉ còn là dĩ vãng

Phim âu mỹ

23:22:58 18/02/2025

Vì sao Cha Tôi Người Ở Lại gây tranh cãi ngay tập 1, "Đàm Tùng Vận bản Việt" diễn xuất thế nào?

Phim việt

23:20:10 18/02/2025

Mỹ, Hàn, Nhật ra tuyên bố chung về Triều Tiên

Thế giới

22:51:02 18/02/2025

Cindy Lư đáp trả khi bị nói ngoại tình, là nguyên nhân khiến Hoài Lâm tụt dốc không phanh

Sao việt

22:49:19 18/02/2025

Điểm lại những tuyên bố chia tay đầy hoa mỹ của nghệ sĩ showbiz: Những cái tên như Triệu Lệ Dĩnh, Angelababy góp mặt

Sao châu á

22:45:29 18/02/2025

Vẻ quyến rũ của Mỹ Anh - con gái Mỹ Linh ở tuổi 23

Phong cách sao

22:16:00 18/02/2025

Nghị định 71 sẽ thúc đẩy lĩnh vực phát thanh, truyền hình, nội dung số phát triển

Nghị định 71 sẽ thúc đẩy lĩnh vực phát thanh, truyền hình, nội dung số phát triển Tập đoàn Apple lại nhận thêm án phạt tại Brazil

Tập đoàn Apple lại nhận thêm án phạt tại Brazil

Chrome là trình duyệt dễ bị tấn công nhất

Chrome là trình duyệt dễ bị tấn công nhất Chrome phát hiện 303 lỗ hổng bảo mật, là trình duyệt dễ bị tấn công nhất thế giới

Chrome phát hiện 303 lỗ hổng bảo mật, là trình duyệt dễ bị tấn công nhất thế giới Trung Quốc phát triển mặt nạ kỹ thuật số giúp tăng tính bảo mật cho bệnh nhân

Trung Quốc phát triển mặt nạ kỹ thuật số giúp tăng tính bảo mật cho bệnh nhân Phát hiện 10 ứng dụng trên App Store "dính líu" tới gian lận quảng cáo

Phát hiện 10 ứng dụng trên App Store "dính líu" tới gian lận quảng cáo Khả năng bảo mật của thẻ thanh toán sẽ vô dụng trước sự trở lại của phần mềm độc hại này

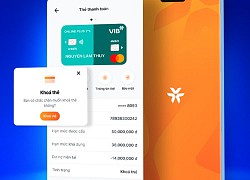

Khả năng bảo mật của thẻ thanh toán sẽ vô dụng trước sự trở lại của phần mềm độc hại này Quản lý và bảo mật thẻ an toàn với MyVIB 2.0 - ngân hàng hơn cả số

Quản lý và bảo mật thẻ an toàn với MyVIB 2.0 - ngân hàng hơn cả số Tranh cãi về quyết định tránh thai, triệt sản loài capybara

Tranh cãi về quyết định tránh thai, triệt sản loài capybara Kinh hoàng clip xe máy tông trực diện vào ô tô đang quay đầu trong đêm, 2 học sinh THPT tử vong thương tâm

Kinh hoàng clip xe máy tông trực diện vào ô tô đang quay đầu trong đêm, 2 học sinh THPT tử vong thương tâm Khoảnh khắc rơi lệ của Trần Nghiên Hy tại concert bạn thân báo hiệu sự tan vỡ của cuộc hôn nhân bạc tỷ

Khoảnh khắc rơi lệ của Trần Nghiên Hy tại concert bạn thân báo hiệu sự tan vỡ của cuộc hôn nhân bạc tỷ Học viên ôtô tập lái cán người tử vong

Học viên ôtô tập lái cán người tử vong Mẹ hai con đi làm bằng máy bay mỗi ngày để tiết kiệm chi phí

Mẹ hai con đi làm bằng máy bay mỗi ngày để tiết kiệm chi phí Á hậu 2000 lên xe hoa sau khi bí mật có con đầu lòng?

Á hậu 2000 lên xe hoa sau khi bí mật có con đầu lòng? Cuộc sống của nam người mẫu Việt sau cuộc tình kéo dài 5 năm với nữ đại gia hơn 32 tuổi

Cuộc sống của nam người mẫu Việt sau cuộc tình kéo dài 5 năm với nữ đại gia hơn 32 tuổi Nữ bác sĩ thú y làm mẹ đơn thân bị kỹ sư điện từ chối hẹn hò

Nữ bác sĩ thú y làm mẹ đơn thân bị kỹ sư điện từ chối hẹn hò Công bố hình ảnh cuối đời của Kim Sae Ron, nữ diễn viên vẫn cố gắng làm 1 việc dù tâm lý bất ổn

Công bố hình ảnh cuối đời của Kim Sae Ron, nữ diễn viên vẫn cố gắng làm 1 việc dù tâm lý bất ổn 2 điều Á hậu Phương Nhi làm gây náo loạn MXH sau 1 tháng làm vợ thiếu gia Vingroup

2 điều Á hậu Phương Nhi làm gây náo loạn MXH sau 1 tháng làm vợ thiếu gia Vingroup Nỗi đau của cô gái bị người tình đánh gục trong quán cà phê ở TPHCM

Nỗi đau của cô gái bị người tình đánh gục trong quán cà phê ở TPHCM MC Phương Mai nhập viện, ra khách sạn ở sau khi nộp đơn ly hôn

MC Phương Mai nhập viện, ra khách sạn ở sau khi nộp đơn ly hôn Nhiều du khách rơi xuống sông khi tham quan ở chợ nổi Cần Thơ

Nhiều du khách rơi xuống sông khi tham quan ở chợ nổi Cần Thơ Chấn động: Trần Nghiên Hy - Trần Hiểu tuyên bố ly hôn

Chấn động: Trần Nghiên Hy - Trần Hiểu tuyên bố ly hôn Nóng: Kim Sae Ron còn nợ 12,3 tỷ đồng trước khi qua đời

Nóng: Kim Sae Ron còn nợ 12,3 tỷ đồng trước khi qua đời Bức ảnh khiến ai cũng phải lo lắng cho vợ chồng H'Hen Niê

Bức ảnh khiến ai cũng phải lo lắng cho vợ chồng H'Hen Niê Động thái của phía Kim Soo Hyun sau khi Kim Sae Ron qua đời

Động thái của phía Kim Soo Hyun sau khi Kim Sae Ron qua đời Báo Hàn hé lộ Kim Sae Ron đích thân làm 1 việc trước khi qua đời, netizen đồng loạt bức xúc: "Sao không đưa tin sớm hơn?"

Báo Hàn hé lộ Kim Sae Ron đích thân làm 1 việc trước khi qua đời, netizen đồng loạt bức xúc: "Sao không đưa tin sớm hơn?"