Nga bắt nhóm hacker nguy hiểm nhất kể từ những năm 1990

Cảnh sát và đặc nhiệm FSB Nga và Nhóm Group-IB đã bắt một nhóm lừa đảo CNTT, trộm tiền từ hơn 100 ngân hàng. Đây là nhóm hacker được đánh giá là nguy hiểm nhất kể từ những năm 1990.

Cơ quan điều tra Bộ Nội vụ và Công ty Group-IB đã tuyên bố triệt hạ một nhóm lừa đảo CNTT, trộm tiền các tài khoản ngân hàng. Theo đó, nhờ một chiến dịch chung của Cục “K” thuộc Bộ Nội vụ Nga, Cục 4 Bộ Nội vụ và Trung tâm An ninh thông tin FSB, một nhóm 8 người bị tình nghi ăn trộm tiền từ hơn 100 ngân hàng trên khắp thế giới trong thời gian 2 năm qua đã sa lưới.

Cùng lúc, Ngân hàng Tiết kiệm Nga Sberbank ra thông báo về sự dính líu của nhóm người bị bắt với 27 vụ trộm đối với khách hàng của mình số tiền lên tới hơn 10 triệu rúp (~7,1 tỷ đồng).

Theo Group-IB, các chuyên gia của họ đã được huy động vào cuộc điều tra. Đây là trường hợp thực tế đầu tiên trên thế giới xác định được trọn vẹn băng nhóm tội phạm: từ đối tượng tổ chức nhóm đến những người thực hiện, nhân viên thanh toán tiền bị đánh cắp… Lãnh đạo Group-IB Iliya Sachkov nói với CNews.ru rằng đây là “một trong những nhóm hacker nguy hiểm nhất kể từ những năm 1990″.

Theo thông báo của các cơ quan bảo vệ pháp luật Nga, trong vòng nửa năm, các hacker đã kịp trộm 60 triệu rúp (~42,7 tỷ đồng). Thế nhưng, theo đánh giá của các chuyên gia Grup-IB, tổng tiền bị băng nhóm đánh cắp chỉ tính quý gần đây nhất đã lên tới 130 triệu rúp (~92,6 tỉ đồng). Đại diện Group-IB Irina Zubareva giải thích sự khác biệt giữa 2 con số này rằng các cơ quan bảo vệ pháp luật đưa ra kết luận dựa trên các bằng chứng tài liệu cụ thể còn Group-IB thì dựa trên đánh giá của chuyên gia với các đối tượng hình sự.

Group-IB cho biết, những kẻ xấu đã bị phát hiện nhờ phân tích các phần mềm trojan, các máy chủ bot và các dữ liệu bị đánh cắp, từ đó xác định những đối tượng khai thác botnet (mạng ma).

Video đang HOT

Theo thông báo của Cơ quan điều tra, để đánh cắp số tiền từ các tài khoản ngân hàng, những kẻ xấu đã sử dụng trojan Carberp và RDP-door lây nhiễm vào máy tính của các tổ chức sử dụng các hệ thống “Bank-Client” khác nhau. Để lây nhiễm vào các máy tính kế toán, theo Group-IB, kẻ xấu sử dụng cách bẻ khoá và lây nhiễm các website tin tức, cửa hàng trực tuyến và các trang web kế toán chuyên nghiệp.

Tiền từ tài khoản ngân hàng thông qua các khoản thanh toán trái phép sẽ rút sang các tài khoản được chuẩn bị đặc biệt theo lệnh cho các trojan từ các máy chủ ở xa tận Canada, Hà Lan; sau đó xuất ra các thẻ ngân hàng và được trả qua các ATM ở Moskva. Để che giấu hoạt động phạm tội của mình, những kẻ xấu đã thuê một công ty hợp pháp phục hồi các dữ liệu.

Cảnh sát và Group-IB không tiết lộ số nạn nhân nhưng thông báo rằng, cho đến tháng 10/2011, mạng ma của băng nhóm này hàng ngày tăng lên khoảng 30.000 máy tính.

Theo quyết định của Toà án quận Zamoskvortsky của Moskva, đối tượng cầm đầu băng nhóm tội phạm trên đã bị bắt giam. Anh trai của người này có tham gia vào nhóm đã được thả với khoảng 3 triệu rúp bảo lãnh, những thành viên còn lại được thả với điều khoản cấm đi khỏi nơi cư trú.

Bộ phận điều tra của Cục 4 Bộ Nội vụ Nga đã khởi tố vụ án hình sự theo điều 272 (Truy cập trái phép vào thông tin máy tính) và điều 273 (Tạo, sử dụng và lan truyền các phần mềm độc hại cho máy tính) và điều 158 (Ăn cắp) của Bộ luật Hình sự Nga. Theo đó, những kẻ xấu kia có thể bị kết án đến 10 năm tù giam.

Tuy nhiên, Kaspersky Lab tỏ ý hoài nghi về tính độc đáo của sự kiện này. Các chuyên gia của Kaspersky Lab đã nêu lại vụ các nhà sáng lập mạng ma Bredolab từng bị triệt hạ ở Hà Lan năm 2010 và mạng ma Bonnie and Clyde ở Brazil đã bị triệt hạ năm 2011 để làm ví dụ về việc các mắt xích của hệ thống lừa đảo CNTT này đã bị vô hiệu từ trước. Các chuyên gia Kaspersky Lab cho biết, trường hợp các cơ quan bảo vệ pháp luật của Nga thực hiện vừa rồi chỉ có thể gọi là “hoàn tất triệt phá một nhóm tội phạm CNTT”.

“Mặc dù có thông báo về việc bắt gọn tất cả băng nhóm tội phạm, vẫn còn các câu hỏi mở về số phận của những tác giả trojan Carberp, về những người đã lập trình nó và bán nó ra thị trường chợ đen cũng như chủ sở hữu của “các mạng lưới đối tác” chịu trách nhiệm phát tán trojan này. Nếu họ vẫn ở ngoài tự do thì sắp tới, chúng ta sẽ còn chứng kiến những nhóm tội phạm mới sử dụng những phiên bản mới của Carberp”, Chuyên gia trưởng về virus của Kaspersky Lab Alexander Gostev nói.

Theo ICTnew

Xác định ngôn ngữ lập trình lạ của trojan Duqu khét tiếng

Các chuyên gia Kaspersky Lab với sự trợ giúp của cộng đồng lập trình thế giới đã nhận dạng được ngôn ngữ lập trình viết nên đoạn code của trojan Duqu vốn được cho là có ngôn ngữ riêng, "bí hiểm".

Kaspersky Lab tuyên bố đã nhận dạng được "ngôn ngữ lập trình lạ" dùng để viết mẩu code của trojan Duqu khét tiếng từng được sử dụng để tấn công các công trình công nghiệp của Iran. Các chuyên gia của Kaspersky Lab từng thông báo hôm 7/3 về việc khó nhận dạng ngôn ngữ lập trình dùng viết trojan nói trên.

Khó khăn trong nhận dạng liên quan tới mã của cái gọi là Framework Duqu. Mã này chịu trách nhiệm về hoạt động tương tác giữa máy tính nhiễm trojan với máy chủ của tin tặc. Theo thông báo của Công ty, các nghiên cứu về Framework Duqu tại Kaspersky Lab đã kéo dài từ tháng 11/2011. Suốt thời gian này, các chuyên gia của Kaspersky Lab đã mời các chuyên gia ở Microsoft cùng tiến hành đối chiếu gần 30 ngôn ngữ lập trình, bao gồm các ngôn ngữ kì lạ Brainfuck và Haskell. Tuy nhiên, họ đã không tìm ra ngôn ngữ dùng để tạo nên đoạn code tựa như Framework Duqu.

Sau vài tháng nghiên cứu, các chuyên gia Kaspersky Lab đã kêu gọi cộng đồng lập trình giúp đỡ. Những giả thuyết phổ biến nhất do các phóng viên gợi ý với Kaspersky Lab là các ngôn ngữ như LISP, Forth, rlang, Google Go, Delphi, OO C và các trình biên dịch cổ như C và một số ngôn ngữ khác.

Kaspersky Lab kết luận rằng Framework Duqu có nhiều khả năng được viết bằng C. Tuy nhiên, khi phát triển, các tác giả đã sử dụng phần mở rộng riêng nên có thể coi đó là một biến thể hiếm của C. Trình biên dịch có lẽ là MSVC 2008.

Trojan Duqu được sử dụng để tấn công theo mục tiêu là các công trình công nghiệp của Iran...

Lưu ý cách tiếp cận khác với thói thường của các tác giả Duqu, chuyên gia về vi rút của Kaspersky Lab Igor Sumenkov nhận định việc sử dụng biến thể của C thay vì C của các tác giả Duqu có thể gây mất lòng tin vào trình biên dịch C vốn đặc trưng cho các nhà phát triển với nhiều năm kinh nghiệm...

"Hai yếu tố này cho thấy rằng mã đã được viết bởi một nhóm nhà phát triển giàu kinh nghiệm của "trường phái cũ", những người muốn tạo ra một nền tảng di động và dễ dàng thay đổi cho các cuộc tấn công", các chuyên gia cho biết.

Chuyên gia chính về vi rút của Kaspersky Lab, Alexander Gostev lưu ý rằng các tác giả Duqu không chỉ là các nhà lập trình có thâm niên mà còn là những người có cả núi thời gian rỗi. Theo ý ông Gostev, các nhà phát triển đoạn mã đã bỏ ra rất nhiều thời gian mặc dù công việc có thể được làm nhanh và đơn giản hơn. "Họ không có nhiệm vụ phải làm nhanh việc này. Chúng tôi từng tưởng tượng hài hước rằng họ đang ngồi trong tù và làm việc này", Gostev nói.

Việc hiểu bản chất của đoạn mã Duqu giúp sẽ bổ ích cho việc tìm tòi, khám phá, các chuyên gia giải thích. Ngoài ra, không loại trừ trường hợp có thể tìm được các phần mềm hợp pháp sử dụng cùng phương pháp này. Cần biết rằng nguồn gốc của việc trojan Duqu và sâu Stuxnet gần gũi với nó tấn công các công trình hạt nhân của Irancho đến nay vẫn là bí ẩn.

Trojan Duqu nổi tiếng từ 1/9/2011. Theo các chuyên gia, trojan này được tạo ra để tấn công nhằm vào máy tính của các công trình công nghiệp và các tổ chức chính phủ, thương mại của Iran. Duqu đã được tạo nên trên nền tảng phần mềm chung với sâu máy tính nổi tiếng khác là Stuxnet. Năm 2011, Stuxnet đã lây nhiễm đến các trạm phát điện nguyên tử của Iran đồng thời thâm nhập vào mạng của hàng loạt xí nghiệp trên toàn thế giới.

Theo các chuyên gia Kaspersky Lab, cả hai trojan có cùng một nhóm tác giả. Khác với Stuxnet, Duqu không gây tác hại cho hệ thống bị lây nhiễm đến mức tổ chức phân phối và thiết lập các mô-đun trojan bổ sung vào hệ thống. Do Duqu dùng cho việc tấn công theo mục tiêu cụ thể, số máy tính bị nhiễm không lớn. Kaspersky Lab đang đánh giá số sự cố gắn liền với Duqu.

"Không nghi ngờ về việc Stuxnet và Duqu được viết với sự quan tâm của một chính phủ nào đó, nhưng chính phủ nào thì không có bằng chứng", Alexander Gostev tuyên bố. Lưu ý là ngày 4/3, cựu lãnh đạo Cơ quan An ninh Quốc gia Mỹ (NSA) Michael Hayden trả lời phỏng vấn CBS đã cho biết "Stuxnet là ý tưởng tốt". Tuy nhiên, vị tướng không nói chính phủ nào đứng sau việc tạo nên trojan này mà Duqu là hậu duệ của nó.

Theo ICTnew

Kaspersky sẽ "tấn công" mạnh thị trường Việt Nam  Ông Maxim Mitrokhin, Giám đốc điều hành Kaspersky Lab khu vực châu Á Thái Bình Dương nhận định, với tốc độ phát triển 50%/năm, Việt Nam là thị trường tiềm năng của hãng bảo mật này. Ảnh chỉ có tính minh họa. (Nguồn: Internet) Thông tin trên được ông Maxim trao đổi với phóng viên Vietnam bên lề Hội nghị Lãnh đạo công...

Ông Maxim Mitrokhin, Giám đốc điều hành Kaspersky Lab khu vực châu Á Thái Bình Dương nhận định, với tốc độ phát triển 50%/năm, Việt Nam là thị trường tiềm năng của hãng bảo mật này. Ảnh chỉ có tính minh họa. (Nguồn: Internet) Thông tin trên được ông Maxim trao đổi với phóng viên Vietnam bên lề Hội nghị Lãnh đạo công...

Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27

Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27 Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16

Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16 Gần 4 triệu người xem Trấn Thành và Lê Giang cãi lộn căng thẳng, ném cả đồ đạc khiến khán giả bất ngờ00:16

Gần 4 triệu người xem Trấn Thành và Lê Giang cãi lộn căng thẳng, ném cả đồ đạc khiến khán giả bất ngờ00:16 Gia đình sẽ chôn cất Từ Hy Viên theo hình thức thụ táng09:00

Gia đình sẽ chôn cất Từ Hy Viên theo hình thức thụ táng09:00 Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18

Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18 Sự thật đằng sau drama cướp hit hot nhất đầu năm05:01

Sự thật đằng sau drama cướp hit hot nhất đầu năm05:01 Anh Trai vướng nghi ngờ học vấn nóng nhất hiện nay bị khui clip từ 7 năm trước, phơi bày luôn tính cách thật00:15

Anh Trai vướng nghi ngờ học vấn nóng nhất hiện nay bị khui clip từ 7 năm trước, phơi bày luôn tính cách thật00:15 Sao nữ Vbiz khóc lóc hoảng loạn tại Ý: Đã trình báo cảnh sát, nhưng cơ hội mong manh00:20

Sao nữ Vbiz khóc lóc hoảng loạn tại Ý: Đã trình báo cảnh sát, nhưng cơ hội mong manh00:20 Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34

Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34 Nhan sắc hoa hậu đóng cảnh nóng với mỹ nam kém 2 tuổi gây sốt phòng vé02:54

Nhan sắc hoa hậu đóng cảnh nóng với mỹ nam kém 2 tuổi gây sốt phòng vé02:54 1 cặp diễn viên "phim giả tình thật" Vbiz sắp kết hôn?00:47

1 cặp diễn viên "phim giả tình thật" Vbiz sắp kết hôn?00:47Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

'Bogota: City of the lost': 'Bom xịt' ở Hàn bất ngờ gây sốt

Phim châu á

23:54:03 10/02/2025

'Captain America: Brave new world': Món ăn tinh thần 'giải ngấy' tuyệt vời sau dịp Tết

Phim âu mỹ

23:50:27 10/02/2025

Phim 'Bộ tứ báo thủ' của Trấn Thành chạm mốc 300 tỷ đồng

Hậu trường phim

23:42:56 10/02/2025

Bức ảnh khiến Triệu Lộ Tư bị cả MXH tấn công

Sao châu á

23:30:31 10/02/2025

Lên mạng kêu gọi ủng hộ từ thiện để lừa đảo chiếm đoạt tài sản

Pháp luật

23:22:56 10/02/2025

Nam giới Việt ngày càng ít tinh trùng, nguyên nhân từ lối sống?

Sức khỏe

23:14:11 10/02/2025

Mai Phương Thuý xinh đẹp ngày đầu năm, Lệ Quyên triết lý chuyện yêu đương

Sao việt

22:59:04 10/02/2025

Thiếu nữ bán trang sức bạc tỷ của mẹ để lấy vài đồng mua khuyên mỹ ký

Netizen

22:52:18 10/02/2025

Trung Quốc tham vọng xây 'đập Tam Hiệp' trong không gian

Thế giới

22:41:39 10/02/2025

Rashford gửi tin nhắn cảm xúc tới Aston Villa

Sao thể thao

22:24:41 10/02/2025

Cách tăng cường bảo mật trên iPad

Cách tăng cường bảo mật trên iPad Mạng xã hội Twitter tròn 6 tuổi

Mạng xã hội Twitter tròn 6 tuổi

Hacker vẫn "ưa thích" Việt Nam

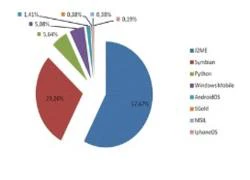

Hacker vẫn "ưa thích" Việt Nam Loại điện thoại di động nhiễm virus nhiều nhất

Loại điện thoại di động nhiễm virus nhiều nhất Trojan ZeuS trở lại tấn công smartphone

Trojan ZeuS trở lại tấn công smartphone Hãng bảo mật lớn nhất thế giới cũng bị tấn công

Hãng bảo mật lớn nhất thế giới cũng bị tấn công Mạng xã hội rúng động chuyện chàng trai làm 2 đám cưới vì 2 người yêu cùng mang bầu

Mạng xã hội rúng động chuyện chàng trai làm 2 đám cưới vì 2 người yêu cùng mang bầu Tro cốt Từ Hy Viên được chôn cất cực khó hiểu, netizen phản đối gay gắt khi lộ sự thật gây sốc phía sau

Tro cốt Từ Hy Viên được chôn cất cực khó hiểu, netizen phản đối gay gắt khi lộ sự thật gây sốc phía sau Vụ chàng trai Quảng Nam trong 3 tuần cưới 2 vợ vì cùng có bầu: Người trong cuộc nói gì?

Vụ chàng trai Quảng Nam trong 3 tuần cưới 2 vợ vì cùng có bầu: Người trong cuộc nói gì? Tìm kiếm công dân Việt Nam gặp nạn trong vụ chìm tàu tại Hàn Quốc

Tìm kiếm công dân Việt Nam gặp nạn trong vụ chìm tàu tại Hàn Quốc Hé lộ bức ảnh cuối đời của Từ Hy Viên, soi cận 1 chi tiết hiếm ai để ý khiến ngàn người xót xa

Hé lộ bức ảnh cuối đời của Từ Hy Viên, soi cận 1 chi tiết hiếm ai để ý khiến ngàn người xót xa Diễn biến vụ Bình 'Kiểm' tổ chức bắt cóc ca sĩ, người mẫu để sản xuất clip sex

Diễn biến vụ Bình 'Kiểm' tổ chức bắt cóc ca sĩ, người mẫu để sản xuất clip sex Đã tìm ra lý do chồng cũ và mẹ chồng cũ quyết "hút máu" Từ Hy Viên đến lúc chết

Đã tìm ra lý do chồng cũ và mẹ chồng cũ quyết "hút máu" Từ Hy Viên đến lúc chết Người mẹ khóc nức nở trước Bệnh viện Nhi Đồng 2 vì bị kẻ gian lấy mất 9,5 triệu đồng

Người mẹ khóc nức nở trước Bệnh viện Nhi Đồng 2 vì bị kẻ gian lấy mất 9,5 triệu đồng Quan hệ bất chính với vợ người khác, trung tá công an ở An Giang bị cách chức

Quan hệ bất chính với vợ người khác, trung tá công an ở An Giang bị cách chức Xác minh clip CSGT 'kẹp cổ' tài xế taxi công nghệ ở TPHCM

Xác minh clip CSGT 'kẹp cổ' tài xế taxi công nghệ ở TPHCM Midu mất túi và 120 triệu ở nước ngoài căng như phim: Trích xuất camera ly kỳ, thứ hiện ra bên trong túi khi cảnh sát tìm thấy gây sốc!

Midu mất túi và 120 triệu ở nước ngoài căng như phim: Trích xuất camera ly kỳ, thứ hiện ra bên trong túi khi cảnh sát tìm thấy gây sốc! Lễ tang bố Nathan Lee qua đời vì đột quỵ

Lễ tang bố Nathan Lee qua đời vì đột quỵ Chồng Từ Hy Viên lâm nguy: Giam mình, không mở miệng nói chuyện vì lý do này sau cú sốc mất vợ

Chồng Từ Hy Viên lâm nguy: Giam mình, không mở miệng nói chuyện vì lý do này sau cú sốc mất vợ Tạm đình chỉ thiếu tá cảnh sát giao thông gắt gỏng, chửi thề với cô gái ở TPHCM

Tạm đình chỉ thiếu tá cảnh sát giao thông gắt gỏng, chửi thề với cô gái ở TPHCM Nam sinh viên tử vong trong tư thế treo cổ tại phòng trọ

Nam sinh viên tử vong trong tư thế treo cổ tại phòng trọ Khách tố quán bánh mì ở Hà Nội bán 'thịt mốc đen', chủ quán phản bác ra sao?

Khách tố quán bánh mì ở Hà Nội bán 'thịt mốc đen', chủ quán phản bác ra sao? Lộ hợp đồng phân chia tài sản trước hôn nhân giữa Từ Hy Viên và chồng người Hàn, biệt thự 160 tỷ được chuyển cho mẹ vợ?

Lộ hợp đồng phân chia tài sản trước hôn nhân giữa Từ Hy Viên và chồng người Hàn, biệt thự 160 tỷ được chuyển cho mẹ vợ? Phát hiện dàn sao đáp máy bay đến Hải Nam ghi hình Tỷ Tỷ Đạp Gió, đại diện Việt Nam là ai mà gây bất ngờ?

Phát hiện dàn sao đáp máy bay đến Hải Nam ghi hình Tỷ Tỷ Đạp Gió, đại diện Việt Nam là ai mà gây bất ngờ?