Microsoft đã đúng – Kết nối Thunderbolt có một lỗ hổng không thể vá, có thể ảnh hưởng đến hàng triệu máy tính

Dựa vào lỗ hổng trên cổng Thunderbolt, hacker chỉ mất 5 phút để xâm nhập vào dữ liệu trên máy tính của nạn nhân.

Theo một nhà nghiên cứu bảo mật tại Đại học Công nghệ Eindhoven, Bjrn Ruytenberg, các lỗ hổng mới phát hiện trong chuẩn kết nối Thunderbolt có thể cho phép hacker truy cập vào dữ liệu người dùng trong ổ cứng laptop chỉ sau vài phút – ngay cả khi lapotp đang khóa. Báo cáo của Wired cho biết, các lỗ hổng này tác động đến tất cả PC trang bị cổng Thunderbolt ra mắt từ trước 2019.

Vài tuần trước, Microsoft từng giải thích trong một video rằng, các lo ngại về bảo mật chính là một phần lý do khiến cổng Thunderbolt không xuất hiện trên các máy tính Surface. Mức độ nguy hiểm của lỗ hổng trên cũng như việc gần như không thể ngăn chặn được nó bằng phần mềm càng củng cố thêm lập luận của Microsoft.

Cho dù hacker vẫn cần phải tiếp cận vật lý với chiếc máy tính của bạn để khai thác lỗ hổng Thunderspy này, nhưng về lý thuyết, chúng chỉ mất khoảng 5 phút để truy cập được mọi dữ liệu ngay cả khi laptop đang khóa, được bảo vệ bằng mật khẩu và ổ cứng được mã hóa.

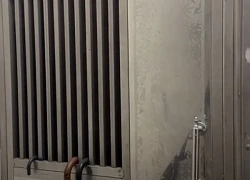

Đoạn video dưới đây trình diễn kỹ thuật của Ruytenberg, bao gồm việc tấm che ở đáy laptop để tiếp cận được với bộ điều khiển cổng Thunderbol, sau đó gắn vào đó một thiết bị được lập trình SPI (Serial Peripheral Interface) với một cái kẹp SOP8, một phụ kiện phần cứng được thiết kế để gắn vào các chân pins của bộ điều khiển.

Trình diễn xâm nhập dữ liệu trên máy tính thông qua lỗ hổng Thunderspy

Thiết bị lập trình SPI này sau đó sẽ ghi đè lên firmware của chip – quá trình sẽ mất khoảng 2 phút như trong đoạn video của Ruytenberg. Về cơ bản, điều này sẽ tắt các thiết lập bảo mật của cổng Thunderbolt và cho phép truy cập đối với bất kỳ thiết bị nào.

Dù toàn bộ quá trình xâm nhập và qua mặt các lớp bảo mật này cần đến những thiết bị không được bán rộng rãi trên thị trường, nhưng theo Ruytenberg, chúng cũng chỉ tiêu tốn 400 USD để mua được. Thế nhưng điều đáng lo ngại nhất là lỗ hổng này không thể vá bằng phần mềm, và sẽ cần phải thiết kế lại hoàn toàn phần cứng để hoàn toàn khắc phục được vấn đề này.

Các máy Mac của Apple vốn sử dụng kết nối Thunderbol từ năm 2011, nhưng theo nghiên cứu của Ruytenberg, chúng chỉ bị ảnh hưởng một phần bởi Thunderspy. Bên cạnh lớp bảo mật của Intel, lớp bảo vệ thứ hai của riêng Apple đối với các máy tính Mac có thể ngăn hacker tiếp cận sâu hơn dữ liệu của nạn nhân.

Mặc dù vậy, các máy tính Mac vẫn có các lỗ hổng đối với những cuộc tấn công tương tự BadUSB. Đây là lỗi bảo mật xuất hiện từ năm 2014 cho phép một thiết bị usb độc hại có thể nắm quyền kiểm soát máy tính, ăn trộm dữ liệu và do thám người dùng. Trong khi đó, hầu hết các máy tính Windows và Linux đều bị ảnh hưởng lớn bởi lỗ hổng này.

Đây không phải lần đầu công nghệ Thunderbolt của Intel gây ra các mối lo ngại về bảo mật, khi nó dựa vào việc truy cập trực tiếp lên bộ nhớ RAM của máy tính để mang lại tốc độ trao đổi dữ liệu nhanh hơn. Năm 2019, các nhà nghiên cứu bảo mật từng phát hiện ra một lỗ hổng có tên Thunderclap, cho phép xâm nhập vào thiết bị qua các cổng USB-C hay DisplayPort.

Cuối cùng, trong báo cáo của mình, Ruytenberg cho rằng cách duy nhất để người dùng hoàn toàn chống lại một cuộc tấn công theo kỹ thuật trên là vô hiệu hóa cổng Thunderbolt trong BIOS máy tính, bật tính năng mã hóa ổ cứng và tắt máy tính khi không ở bên cạnh nó.

Nhà nghiên cứu Ruytenberg còn phát triển một phần mềm nhỏ có tên Spycheck tại đường link này, để có thể kiểm tra xem máy tính của bạn có thể bị tác động từ cuộc tấn công này không.

Ba loại virus máy tính từng ám ảnh thế giới

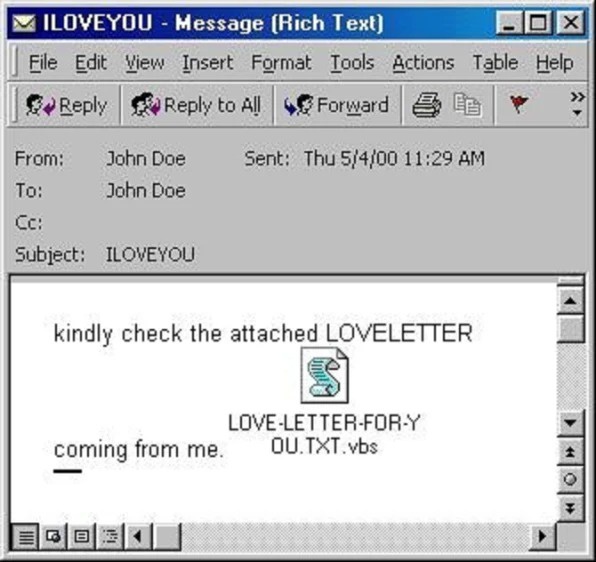

Steven Sinofsky, cựu lãnh đạo mảng Windows và Office của Microsoft nhớ lại trải nghiệm với virus ILOVEYOU lây lan cho cả thế giới năm 2000.

Vào một buổi sáng năm 2000, Steven Sinofky, khi đó là giám đốc mảng phần mềm doanh nghiệp của Microsoft, nhận được một cuộc gọi lạ của một nữ phóng viên trước khi lái xe đi làm với thông điệp đầy bí ẩn "I love you, I love you" (Tôi yêu bạn, tôi yêu bạn).

Virus là nỗi ám ảnh với các công ty cung cấp giải pháp như Microsoft.

Trước khi Sinofky kịp hiểu ra câu chuyện, ILOVEYOU - virus máy tính mang cái tên "dễ thương" đã xâm nhập vào toàn bộ hệ thống Internet, phá hoại hàng triệu hộp thư email trên toàn thế giới thông qua phần mềm Microsoft Outlook và Exchange.

Bài học đầu tiên của Microsoft

Trong bài viết trên Fast Company, ông Sinofsky cho biết ILOVEYOU không phải virus đầu tiên khiến những lãnh đạo Microsoft đau đầu. Giữa những năm 1990, Microsoft từng phải đối phó với thể loại virus hoàn toàn mới.

Virus có tên WM/Concept.A không lợi dụng những sai sót hoặc lỗi lập trình trong Word. Lỗ hổng bị lợi dụng là các lệnh macro của phiên bản Word 6.0. Vốn được coi là một thành tựu trong khả năng thúc đẩy năng suất làm việc, một lệnh macro cho phép người dùng ghi lại các thao tác mình thực hiện và lặp lại thao tác đó.

Steven Sinofsky là lãnh đạo mảng Office, Windows tại Microsoft trong nhiều năm.

WM/Concept.A tận dụng khả năng mở và thực thi ngay khi bấm vào file để lây nhiễm cho máy tính. Sau khi file thực thi được mở, mọi văn bản trên máy tính sẽ bị nhiễm virus, và mỗi lần chia sẻ qua mạng virus cũng được phát tán theo.

"Không giống những gì mọi người thường nghĩ, những virus thành công không làm các tác vụ gây hại như xoá sạch tập tin hay cài lại ổ cứng. Nếu chúng làm vậy, thì chúng sẽ không phát tán được, và mất đi mục đích ban đầu", ông Sinofsky mô tả.

Xét theo tiêu chuẩn đó, WM/Concept.A rất thành công khi phát tán toàn cầu mà những gì nó làm chỉ là gây phiền cho người dùng. Khi mở file có virus, một cửa sổ lỗi sẽ hiện lên, và người dùng chỉ cần bấm "OK" là có thể bỏ qua. Xoá bỏ virus này khá đơn giản, nhưng nó cũng tạo ra một ngành công nghiệp mới: diệt virus.

Virus WM/Concept.A không gây hại nhiều với máy tính, nhưng phát tán rất nhanh và mở ra ngành dịch vụ chống virus.

"WM/Concept.A là bài học đầu tiên của chúng tôi về việc cân bằng giữa xây dựng hệ thống có thể mở rộng, tuỳ biến và đảm bảo an toàn, độ tin cậy cho máy tính; cũng như người dùng có thể phản ứng thế nào nếu độ bảo mật cao đi kèm cách làm việc phải thay đổi", ông Sinofsky mô tả bài học đầu tiên từ loại virus này.

Đánh sập máy chủ Microsoft

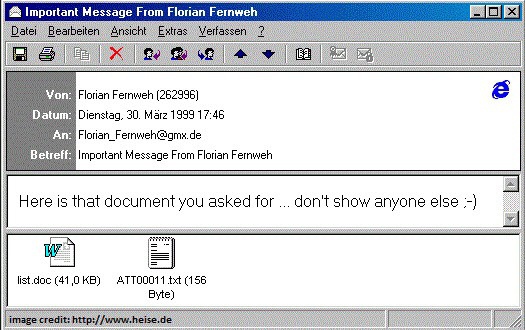

Năm 1999, Microsoft nhận được bài học tiếp theo về virus. Ông Sinofky mô tả một buổi sáng, ông nhận được hàng loạt email bất thường trên Outlook với dòng tiêu đề "Important Message from . . ." (Đây là tin nhắn quan trọng của...)

Mỗi một tin nhắn chỉ chứa một văn bản "Đây là tài liệu bạn yêu cầu ... đừng cho ai khác xem ;-)", cùng với file .doc đính kèm.

Sinofky không phải người duy nhất nhận được chuỗi tin nhắn kì lạ này mà đồng thời, toàn bộ người dùng Outlook đều nhận được chúng.

Virus W97M.Melissa lây nhiễm cho hàng trăm nghìn người khi tự gửi qua email.

Chẳng lâu sau, hệ thống dịch vụ gửi email trên toàn thế giới ngừng hoạt động.

Thủ phạm gây sự cố này chính là virus W97M.Melissa. Cũng khai thác lỗ hổng từ macro nhưng tự sao chép qua email, Mellisa đã khiến dịch vụ email toàn cầu hoàn toàn tê liệt.

Sau khi được phát tán thông qua một email đơn giản có chủ ý, virus Melissa đã lây lan khi người nhận mở tệp được đính kèm. Thông điệp được thiết kế để trông thật quen thuộc, vì vậy hầu hết người dùng đều mở tệp.

Nếu người dùng khởi chạy từ Outlook, mã trong virus Melissa sẽ dùng macro để gửi cùng một "Thông điệp quan trọng" cho 50 người đầu tiên trong sổ địa chỉ Outlook. Mỗi một người nhiễm sẽ lây cho 50 người, và mỗi người mở tệp đính kèm lại phát tán cho thêm 50 người nữa.

Sự việc xảy ra vào cuối tuần, đồng nghĩa hàng triệu người dùng trên toàn thế giới sẽ không thể sử dụng email khi ngày làm việc vào thứ hai bắt đầu.

"Khách hàng của chúng tôi và các văn phòng trên toàn thế giới đều tức giận", ông Sinofsky mô tả.

Đây là loại virus đầu tiên được gọi là "worm" (con sâu), vì khả năng tự lây lan cho máy tính khác mà không cần tác động của người dùng. Nó cũng khai thác rất tốt khía cạnh tâm lý, thủ thuật về sau được gọi là "social engineering".

Ông Sinofsky cho rằng Melissa đã một lần nữa chỉ ra hạn chế về thiết kế phần mềm của Microsoft.

"Sản phẩm và khách hàng của chúng tôi gặp nguy cơ khi thế giới ngày càng kết nối nhiều hơn. Cách tiếp cận thiết kế hiệu quả với những người rành công nghệ giờ mất tác dụng khi ngày càng có nhiều người dùng Internet không hiểu rõ cách hoạt động của máy tính", cựu lãnh đạo của Microsoft chia sẻ.

Cái giá của ILOVEYOU

ILOVEYOU cũng lây lan qua email, nhưng thay vì gửi đi cho 50 người đầu tiên trong danh bạ, nó gửi email tới toàn bộ. Nó còn tự cài một bản lên máy tính để chạy ngầm mọi lúc, xoá tập tin và thay bằng bản sao virus.

Hậu quả của ILOVEYOU lên tới hàng tỷ USD. Một số chuyên gia nhận định chỉ trong một buổi sáng, một nửa số máy tính tại Bắc Mỹ đã nhiễm virus ILOVEYOU, và khoảng 100.000 máy chủ email tại châu Âu nhiễm virus hoặc bị tắt đi để đề phòng.

Thậm chí, virus ILOVEYOU đã vô hiệu hóa các máy chủ và máy tính nối mạng ở nhiều cơ quan chính phủ quan trọng từ Bộ Quốc phòng Mỹ đến Dịch vụ Y tế Quốc gia Vương quốc Anh.

Chỉ trong vài tuần, virus ILOVEYOU đã gây thiệt hại hàng tỷ USD.

"Sự việc tệ, rất tệ. Nhóm của chúng tôi phải tìm ra cách xử lý và cân nhắc nhiều lựa chọn", ông Sinofsky kể lại giai đoạn Microsoft đối phó với khủng hoảng. Vị cựu lãnh đạo mô tả khoảng khắc này giống khủng hoảng Tylenol, khiến 7 người chết vào năm 1982.

Đứng trước rủi ro đó, Microsoft phải áp dụng những biện pháp mạnh như vô hiệu hóa việc gửi một loạt các loại tệp đính kèm hay không cho chạy mã thực thi, cắt quyền truy cập sổ danh bạ hay đánh dấu mọi email là không đáng tin cậy.

Dù vậy, cũng phải mất đến 4 tuần Microsoft mới có thể hoàn thành bản vá và khắc phục lỗi mà ILOVEYOU khai thác.

Với ILOVEYOU, ông Sinofsky một lần nữa khẳng định quan điểm khác biệt của những người dùng rành máy tính và người dùng phổ thông. Đó chính là bài học lớn của Microsoft: làm thế nào để thiết kế phần mềm an toàn mà người dùng phổ thông chấp nhận sử dụng.

"Mọi người đều bận rộn và chỉ muốn máy tính hoạt động ổn định", ông Sinofsky chia sẻ.

Lây nhiễm cho 50 triệu máy tính trong 10 ngày, sâu ILOVEYOU đã gây ra đại dịch virus máy tính đầu tiên trên thế giới như thế nào  Ngày này 20 năm trước đây, ILOVEYOU đã gây nên một cơn địa chấn trên toàn cầu, không khác gì so với đại dịch Covid-19 đang tạo ra hiện nay. Hai mươi năm trước, vào ngày 4 tháng Năm năm 2000, người dùng Windows bắt đầu nhận được một email chứa một file mã độc. Chỉ trong vòng 10 ngày sau đó, khoảng...

Ngày này 20 năm trước đây, ILOVEYOU đã gây nên một cơn địa chấn trên toàn cầu, không khác gì so với đại dịch Covid-19 đang tạo ra hiện nay. Hai mươi năm trước, vào ngày 4 tháng Năm năm 2000, người dùng Windows bắt đầu nhận được một email chứa một file mã độc. Chỉ trong vòng 10 ngày sau đó, khoảng...

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19 Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57

Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57 Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31

Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31 Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44

Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44 Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58

Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58 "Búp bê lì lợm" của Vpop cover bài nào phá bài nấy, cách làm nhạc như mắc kẹt ở thập niên 200004:04

"Búp bê lì lợm" của Vpop cover bài nào phá bài nấy, cách làm nhạc như mắc kẹt ở thập niên 200004:04 Người đàn ông không rời mắt khỏi Mỹ Tâm01:04

Người đàn ông không rời mắt khỏi Mỹ Tâm01:04 Đan Trường tỏ tình trực tiếp: "Mỹ Tâm là người tình trong mộng của anh"03:44

Đan Trường tỏ tình trực tiếp: "Mỹ Tâm là người tình trong mộng của anh"03:44Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Lisa khiến Kpop mất mặt, hát live yếu, mặc thảm họa ở Oscar

Sao châu á

16:37:42 03/03/2025

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim

Sao việt

16:34:03 03/03/2025

Truy xét kẻ chặn đầu xe buýt, ném đá vỡ kính rồi hành hung lái xe

Pháp luật

16:30:01 03/03/2025

Vợ Bùi Tiến Dũng bụng bầu vượt mặt nhan sắc vẫn đỉnh của chóp, gia đình sóng gió nhất làng bóng "gương vỡ lại lành"

Sao thể thao

16:16:57 03/03/2025

Chiêm ngưỡng những loài lan độc đáo có hình dáng mặt khỉ

Lạ vui

15:55:11 03/03/2025

Ông Zelensky vẫn muốn làm bạn với ông Trump sau cuộc "đấu khẩu"

Thế giới

15:36:16 03/03/2025

1 sao hạng A bị đuổi khéo khỏi sân khấu Oscar, có phản ứng khiến khán giả rần rần!

Sao âu mỹ

15:29:27 03/03/2025

Chủ quán trà sữa cốm lên tiếng sau clip liếm cốc khi đóng hàng cho khách

Netizen

15:21:31 03/03/2025

Drama bủa vây màn solo của Lisa (BLACKPINK), rời xa Kpop đúng là "bão tố"?

Nhạc quốc tế

14:42:39 03/03/2025

Tỉnh có diện tích nhỏ nhất ở Việt Nam, từng vào "tầm ngắm" sáp nhập

Tin nổi bật

14:40:46 03/03/2025

Thế giới Di động: Doanh thu tháng 4 sụt 20%, sẽ giảm kế hoạch 2020 với nỗ lực đạt tối thiểu 80% lợi nhuận 2019

Thế giới Di động: Doanh thu tháng 4 sụt 20%, sẽ giảm kế hoạch 2020 với nỗ lực đạt tối thiểu 80% lợi nhuận 2019 Fujitsu và Qualcomm thử nghiệm thành công cuộc gọi 5G với băng tần dưới 6 GHz

Fujitsu và Qualcomm thử nghiệm thành công cuộc gọi 5G với băng tần dưới 6 GHz

Lỗ hổng bảo mật trên Google Chrome ảnh hưởng đến 2 tỷ người dùng

Lỗ hổng bảo mật trên Google Chrome ảnh hưởng đến 2 tỷ người dùng Lỗ hổng an ninh đe dọa hơn 2 tỉ người dùng Google Chrome

Lỗ hổng an ninh đe dọa hơn 2 tỉ người dùng Google Chrome Nhiều ứng dụng chống virus phổ biến dễ bị lỗ hổng bảo mật

Nhiều ứng dụng chống virus phổ biến dễ bị lỗ hổng bảo mật Dùng hình ảnh hằng ngày của Bing làm hình nền máy tính

Dùng hình ảnh hằng ngày của Bing làm hình nền máy tính Microsoft Edge là trình duyệt web cho máy tính để bàn phổ biến thứ hai

Microsoft Edge là trình duyệt web cho máy tính để bàn phổ biến thứ hai Bản cập nhật Windows 10 mới lại gặp vấn đề nghiêm trọng

Bản cập nhật Windows 10 mới lại gặp vấn đề nghiêm trọng Ngân hàng lớn thứ 3 tại Mỹ chuyển khoản nhầm 81.000 tỷ USD vào tài khoản khách hàng

Ngân hàng lớn thứ 3 tại Mỹ chuyển khoản nhầm 81.000 tỷ USD vào tài khoản khách hàng Cặp sao Vbiz lại lộ bằng chứng hẹn hò khó chối cãi, nhà gái ghen tuông lộ liễu khiến nhà trai hoảng ra mặt

Cặp sao Vbiz lại lộ bằng chứng hẹn hò khó chối cãi, nhà gái ghen tuông lộ liễu khiến nhà trai hoảng ra mặt

Tình tiết bí ẩn nhất vụ ly hôn che giấu suốt 2 năm của Huy Khánh và Mạc Anh Thư

Tình tiết bí ẩn nhất vụ ly hôn che giấu suốt 2 năm của Huy Khánh và Mạc Anh Thư Doãn Hải My tiết lộ ảnh thực tế tại biệt thự đẳng cấp của Đoàn Văn Hậu, Đức Chinh đề xuất sắm thêm bộ karaoke

Doãn Hải My tiết lộ ảnh thực tế tại biệt thự đẳng cấp của Đoàn Văn Hậu, Đức Chinh đề xuất sắm thêm bộ karaoke Đến nhà chồng cũ, tôi bật khóc khi thấy mẹ kế làm điều này với con gái mình

Đến nhà chồng cũ, tôi bật khóc khi thấy mẹ kế làm điều này với con gái mình Bị dọa xóa tên khỏi di chúc, học sinh lớp 10 ăn trộm 2,9 tỷ đồng của gia đình

Bị dọa xóa tên khỏi di chúc, học sinh lớp 10 ăn trộm 2,9 tỷ đồng của gia đình Phát hiện mẹ bật điều hòa, giữ thi thể con 6 năm trong chung cư

Phát hiện mẹ bật điều hòa, giữ thi thể con 6 năm trong chung cư Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc

Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc

Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì?

Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì? Vợ chồng Huyền thoại Hollywood Gene Hackman đã chết 9 ngày trước khi được phát hiện

Vợ chồng Huyền thoại Hollywood Gene Hackman đã chết 9 ngày trước khi được phát hiện NSƯT Nguyệt Hằng nghỉ việc ở Nhà hát Tuổi trẻ sau 35 năm công tác

NSƯT Nguyệt Hằng nghỉ việc ở Nhà hát Tuổi trẻ sau 35 năm công tác Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một

Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một Angelababy công khai tình mới vào đúng ngày sinh nhật, nhà trai là nam thần đê tiện bị ghét bỏ nhất showbiz?

Angelababy công khai tình mới vào đúng ngày sinh nhật, nhà trai là nam thần đê tiện bị ghét bỏ nhất showbiz? Bắt nghi phạm sát hại người phụ nữ nhặt ve chai

Bắt nghi phạm sát hại người phụ nữ nhặt ve chai