Máy chủ Exchange của Microsoft bị hacker Trung Quốc tấn công

Microsoft nghi ngờ nhóm hacker Hafnium khai thác lỗ hổng của máy chủ Exchange của họ, qua đó tấn công vào nhiều cơ quan trọng yếu của Mỹ.

“Dựa trên các mục tiêu, chiến thuật và quy trình quan sát được, chúng tôi tin rằng chiến dịch này được thực hiện bởi Hafnium”, Microsoft chia sẻ trên blog của công ty, sau khi hệ thống Exchange Server của họ bị tấn công mới đây.

Hafnium là nhóm hacker có trụ sở tại Trung Quốc, nhưng hoạt động bằng máy chủ ảo đặt tại Mỹ để tránh bị phát hiện. Mục tiêu của nhóm hầu hết là các thực thể tại Mỹ, tập trung ở các lĩnh vực như công nghiệp, luật, giáo dục, quốc phòng, các tổ chức nghiên cứu bệnh truyền nhiễm, tổ chức phi chính phủ.

Cuộc tấn công mới đây của nhóm này nhắm vào các cơ quan như trên, thông qua hệ thống máy chủ email Exchange của Microsoft. Tin tặc đã khai thác các lỗ hổng zero-day của Exchange gồm CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 và CVE-2021-27065, để cấp quyền cho các email có thể hacker Trung Quốc truy cập vào hệ thống, sau đó cài mã độc để có thể truy cập hệ thống này một cách lâu dài. Các khách hàng cá nhân không phải mục tiêu của cuộc tấn công lần này.

Video đang HOT

Microsoft tố hacker Trung Quốc tấn công máy chủ Exchange. Ảnh: Reuters

Báo cáo từ một đơn vị độc lập – công ty an ninh mạng Volexity – cho thấy, hồi tháng 1 năm nay, tin tặc đã khai thác một trong các lỗ hổng trên và đánh cắp từ xa toàn bộ nội dung trong một tài khoản email. Tin tặc chỉ cần biết địa chỉ email và chi tiết về máy chủ Exchange để thực hiện việc đánh cắp này.

Việc tấn công gia tăng vào cuối tháng 2. Đại diện bộ phận bảo mật của công ty công nghệ Dell cho biết, có sự gia tăng đột biến các cuộc tấn công máy chủ Exchange vào 28/2 và có khoảng 10 khách hàng của công ty bị ảnh hưởng.

Microsoft đã tung ra bản cập nhật vá các lỗi mà tin tặc có thể khai thác. Tuy nhiên, các chuyên gia lo ngại, hacker sẽ đẩy mạnh tốc độ tấn công trước khi các mục tiêu kịp cài bản vá. Nếu tấn công thành công, hacker có thể tạo ra các cửa hậu, khiến việc khắc phục hậu quả khó khăn hơn.

CISA – cơ quan phòng thủ an ninh mạng của Mỹ – đã yêu cầu toàn bộ các cơ quan của chính phủ phải cập nhật phần mềm, muộn nhất phải hoàn thành hôm nay (5/3), theo thông tin từ NBCNews .

Trước thông tin nhóm hacker đến Trung Quốc, người phát ngôn của Đại sứ quán Trung Quốc tại Washington cho rằng “đây là cáo buộc vô căn cứ”, đồng thời nhấn mạnh lại “bản chất là không gian mạng là ảo” và có đủ các loại tác nhân trực tuyến rất khó theo dõi, vì vậy, “việc truy tìm nguồn gốc của các cuộc tấn công mạng là một vấn đề phức tạp”.

Thêm một công ty bảo mật là nạn nhân của hacker SolarWinds

Hãng bảo mật Malwarebytes cho biết hacker trong vụ tấn công SolarWinds đã xâm phạm một số email của công ty.

Trong thông báo hôm 19/1, Malwarebytes cho biết dù không dùng phần mềm của SolarWinds, công ty vẫn trở thành mục tiêu của hacker. Trước đó, chúng cũng xâm nhập thành công Microsoft Office 365 và Microsoft Azure.

Theo Malwarebytes, hacker xem được một số lượng giới hạn email nội bộ nhưng không tìm thấy bằng chứng cho thấy truy cập trái phép hay xâm phạm môi trường chứa ứng dụng thật đang chạy (production environment). Nếu điều này xảy ra, thiệt hại sẽ vô cùng lớn do hàng triệu người đang sử dụng các sản phẩm bảo mật của công ty.

Malwarebytes khẳng định phần mềm của họ vẫn an toàn.

Đây là diễn biến mới nhất trong hàng loạt thông báo của các hãng bảo mật là nạn nhân của hacker trong vụ SolarWinds. Hacker bị cáo buộc đánh cắp công cụ tấn công mạng của FireEye, truy cập một số lượng mã nguồn không xác định của Microsoft và chiếm đoạt các chứng chỉ số của Mimecast.

Hãng bảo mật CrowdStrike cuối tháng trước tiết lộ về nỗ lực đánh cắp email bất thành của hacker. Dù không nêu tên thủ phạm, hai nguồn tin thân cận nói chúng đứng sau vụ SolarWinds. CEO Malwarebytes Marcin Kleczynski dự đoán chiến dịch tấn công có quy mô lớn hơn nữa và sẽ còn nhiều công ty bị xâm phạm.

Hacker tuổi teen đứng sau vụ tấn công DDoS rúng động thế giới năm 2016 cúi đầu nhận tội  Một trong những hacker điều hành mạng botnet Mirai khét tiếng vừa chính thức "tra tay vào còng số tám" sau thời gian dài lẩn trốn. Một trong những hacker điều hành mạng botnet Mirai khét tiếng vừa chính thức "tra tay vào còng số tám" sau thời gian dài lẩn trốn sự truy lùng gắt gao của nhiều tổ chức bảo mật...

Một trong những hacker điều hành mạng botnet Mirai khét tiếng vừa chính thức "tra tay vào còng số tám" sau thời gian dài lẩn trốn. Một trong những hacker điều hành mạng botnet Mirai khét tiếng vừa chính thức "tra tay vào còng số tám" sau thời gian dài lẩn trốn sự truy lùng gắt gao của nhiều tổ chức bảo mật...

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38 iPhone có một tính năng không phải ai cũng biết00:36

iPhone có một tính năng không phải ai cũng biết00:36 Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56

Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56 Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44

Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44 Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20 Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07

Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07 5 điều nhà sản xuất smartphone không nói cho người mua08:58

5 điều nhà sản xuất smartphone không nói cho người mua08:58 One UI 7 đến với dòng Galaxy S2103:50

One UI 7 đến với dòng Galaxy S2103:50Tiêu điểm

Tin đang nóng

Tin mới nhất

Robot hình người vào nhà máy Trung Quốc

Qualcomm ra chip di động mới cho điện thoại tầm trung, nhấn mạnh vào AI

Netflix ứng dụng AI vào quảng cáo

CEO Microsoft: DeepSeek-R1 là mô hình AI đầu tiên có thể cạnh tranh ngang ngửa với OpenAI

Apple phát triển công nghệ hỗ trợ điều khiển thiết bị bằng tín hiệu não

Lần đầu chụp được ảnh cực quang trên sao Hỏa

Các nhà thiên văn Australia phát hiện 5 hành tinh mới

Người dùng điện thoại Android sẽ được nâng cấp tính năng chống lừa đảo

Nỗi ám ảnh thời lượng pin iPhone sẽ biến mất nhờ iOS 19

GS.TSKH Hồ Sĩ Thoảng: Khoa học công nghệ có vai trò mở đường, tạo đột phá

Sắp được dùng internet vệ tinh Starlink tại Việt Nam

Google DeepMind công bố AI khoa học 'đột phá'

Có thể bạn quan tâm

Đời cơ cực của 3 tài tử lừng lẫy đóng phim 'Ván bài lật ngửa'

Sao việt

1 giờ trước

Tìm cô gái tên Diệu trong vụ mua bán người, ép vào cơ sở massage ở Long An

Pháp luật

2 giờ trước

Xuất hiện bom tấn đánh bại toàn bộ phim Việt chiếm top 1 phòng vé, hot đến mức ai nghe tên cũng muốn đi xem

Phim châu á

2 giờ trước

Nga - Ukraine lần đầu đàm phán sau 3 năm: Bế tắc chưa thể khơi thông

Thế giới

2 giờ trước

Biết bố mẹ cho riêng vợ mảnh đất, chồng tôi kiên quyết đòi ly hôn

Góc tâm tình

2 giờ trước

Chàng rể Tây trúng 'tiếng sét ái tình', chinh phục 2 năm mới lấy được vợ Việt

Tv show

3 giờ trước

Tổng thống Donald Trump chê Taylor Swift

Sao âu mỹ

3 giờ trước

Mỹ nhân sở hữu visual siêu thực bị chê rẻ tiền, nhận loạt chỉ trích vì hình ảnh quấy rối tình dục

Nhạc quốc tế

3 giờ trước

Con gái huyền thoại Lý Tiểu Long nỗ lực hoàn thành giấc mơ của cha

Netizen

3 giờ trước

Lamine Yamal đối đầu Messi trước World Cup 2026

Sao thể thao

3 giờ trước

Tranh cãi đèn năng lượng mặt trời tiết kiệm điện

Tranh cãi đèn năng lượng mặt trời tiết kiệm điện MediaTek làm chip cho SmartTV 4K

MediaTek làm chip cho SmartTV 4K

Website bầu cử của Trump bị tấn công

Website bầu cử của Trump bị tấn công FBI, CISA tố hacker Nga tấn công mạng chính phủ Mỹ

FBI, CISA tố hacker Nga tấn công mạng chính phủ Mỹ Nhóm bảo mật dành ba tháng 'tấn công' Apple

Nhóm bảo mật dành ba tháng 'tấn công' Apple Mỹ cấm trả tiền chuộc dữ liệu cho một số đối tượng hacker

Mỹ cấm trả tiền chuộc dữ liệu cho một số đối tượng hacker Cáp Lighting cấy sẵn chip độc hại

Cáp Lighting cấy sẵn chip độc hại Hacker Iran tấn công các công ty hàng không vũ trụ Mỹ

Hacker Iran tấn công các công ty hàng không vũ trụ Mỹ Nữ bệnh nhân qua đời vì bệnh viện bị hacker tấn công nhầm bằng mã độc tống tiền

Nữ bệnh nhân qua đời vì bệnh viện bị hacker tấn công nhầm bằng mã độc tống tiền Elon Musk xác nhận âm mưu hacker tấn công vào nhà máy Tesla

Elon Musk xác nhận âm mưu hacker tấn công vào nhà máy Tesla Mách bạn cách đặt mật khẩu siêu mạnh khiến hacker cũng phải bó tay

Mách bạn cách đặt mật khẩu siêu mạnh khiến hacker cũng phải bó tay Canon bị tấn công dạng ransomware, mất cắp 10TB dữ liệu cùng hàng loạt website không hoạt động được

Canon bị tấn công dạng ransomware, mất cắp 10TB dữ liệu cùng hàng loạt website không hoạt động được 'Hacker tay chơi' bị nghi đứng sau vụ tấn công Garmin

'Hacker tay chơi' bị nghi đứng sau vụ tấn công Garmin Apple chuẩn bị tung iPhone 'khác biệt nhất lịch sử'

Apple chuẩn bị tung iPhone 'khác biệt nhất lịch sử' Apple sẽ sử dụng AI để quản lý pin trên iPhone

Apple sẽ sử dụng AI để quản lý pin trên iPhone Top 4 camera Tapo ngoài trời bền đẹp, chất lượng cao

Top 4 camera Tapo ngoài trời bền đẹp, chất lượng cao Tin tặc dùng AI để dò mật khẩu người dùng

Tin tặc dùng AI để dò mật khẩu người dùng Netflix 'lột xác' giao diện sau 12 năm

Netflix 'lột xác' giao diện sau 12 năm Ra mắt dòng mô hình AI mạnh nhất dành cho người viết phần mềm

Ra mắt dòng mô hình AI mạnh nhất dành cho người viết phần mềm Cuộc đua AI làm video thu hút giới khởi nghiệp, còn các nghệ sĩ lo lắng

Cuộc đua AI làm video thu hút giới khởi nghiệp, còn các nghệ sĩ lo lắng Doanh nghiệp Việt Nam 'hứng' tới 40% số cuộc tấn công mật khẩu nhắm vào khu vực

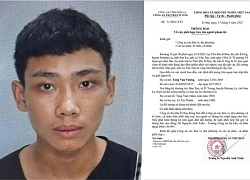

Doanh nghiệp Việt Nam 'hứng' tới 40% số cuộc tấn công mật khẩu nhắm vào khu vực Đặc điểm nhận dạng nghi phạm sát hại Tổ trưởng an ninh trật tự cơ sở

Đặc điểm nhận dạng nghi phạm sát hại Tổ trưởng an ninh trật tự cơ sở Trịnh Sảng đã sinh con cho "sugar daddy", được đại gia lừa đảo "thưởng nóng" biệt thự và xe sang?

Trịnh Sảng đã sinh con cho "sugar daddy", được đại gia lừa đảo "thưởng nóng" biệt thự và xe sang? Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025

Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025

Sau khi sinh con, vợ suốt ngày đòi "yêu" khiến tôi khiếp sợ

Sau khi sinh con, vợ suốt ngày đòi "yêu" khiến tôi khiếp sợ Justin Bieber suy tàn vì 'ăn chơi', bán tháo tài sản trả nợ, lộ nguyên nhân sốc?

Justin Bieber suy tàn vì 'ăn chơi', bán tháo tài sản trả nợ, lộ nguyên nhân sốc? Dược Sĩ Tiến bị 'tóm' vì đồ giả, 'chồng' Hương Giang bị réo tên, chuyện gì đây?

Dược Sĩ Tiến bị 'tóm' vì đồ giả, 'chồng' Hương Giang bị réo tên, chuyện gì đây? Bộ Y Tế "sờ gáy" Đoàn Di Băng lần 2, thu hồi toàn bộ lô kem chống nắng

Bộ Y Tế "sờ gáy" Đoàn Di Băng lần 2, thu hồi toàn bộ lô kem chống nắng

Vụ vợ bị chồng 'xử' tại chỗ làm ở Hải Dương: hé lộ động cơ gây án sốc

Vụ vợ bị chồng 'xử' tại chỗ làm ở Hải Dương: hé lộ động cơ gây án sốc Hiệu trưởng trường mẫu giáo lấy trộm đồ: Cho thôi chức và ra khỏi đảng

Hiệu trưởng trường mẫu giáo lấy trộm đồ: Cho thôi chức và ra khỏi đảng

Máy đo nồng độ cồn mới của CSGT Hà Nội có thể ghi nhận hình ảnh người thổi

Máy đo nồng độ cồn mới của CSGT Hà Nội có thể ghi nhận hình ảnh người thổi Người phụ nữ chết ngay tại ngân hàng vì ốm nặng cũng phải ra tận nơi rút tiền

Người phụ nữ chết ngay tại ngân hàng vì ốm nặng cũng phải ra tận nơi rút tiền Căng: Điều tra khẩn Trần Kiều Ân và hơn 20 sao hạng A Trung Quốc, "công chúa Cello" bị liệt vào tội đặc biệt

Căng: Điều tra khẩn Trần Kiều Ân và hơn 20 sao hạng A Trung Quốc, "công chúa Cello" bị liệt vào tội đặc biệt Chủ tịch Công ty dược Sơn Lâm hối lộ hơn 71 tỷ đồng để trót lọt đưa thuốc vào bệnh viện

Chủ tịch Công ty dược Sơn Lâm hối lộ hơn 71 tỷ đồng để trót lọt đưa thuốc vào bệnh viện

Tài xế cán chết nữ sinh 14 tuổi: Liệt nửa người, còn vỏ đạn li ti trong não

Tài xế cán chết nữ sinh 14 tuổi: Liệt nửa người, còn vỏ đạn li ti trong não