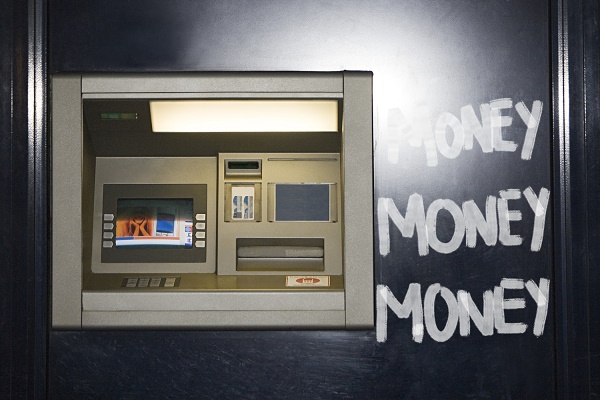

Máy ATM chống trộm bằng acid

Loại dung dịch được Đại học ETH Zurich, Thụy Sĩ phát minh sẽ không gây ra những vết thương kinh hoàng cho kẻ gian như acid thường, song cũng đủ để khiến kẻ trộm phải nản lòng.

Loại hỗn hợp hóa học do Đại học ETH Zurich tổng hợp sẽ được sử dụng để bảo vệ tiền đang vận chuyển hoặc tiền lưu trữ trong các máy ATM. Loại hóa chất này sẽ tạo ra một loại bọt nóng và được chế tạo dựa trên nguyên tắc của một loại bọ siêu nhỏ màu da cam/đen có tên “bọ pháo thủ”.

Bọ pháo thủ có khả năng tự phòng vệ bằng cách bắn ra một loại hóa chất có nhiệt độ cực cao. Loài bọ này có 2 khoang riêng trong bụng, một khoang chứa hydroquinone (một loại phenol đôi khi được dùng trong khâu điều trị làm trắng da) và một khoang chứa hydrogen peroxide. Khi cảm thấy bị đe dọa, bọ pháo thủ sẽ xả cả 2 loại hóa chất này vào một khoang thứ ba trên bụng để trộn với nước và nhiều loại enzyme. Sau đó, chúng sẽ phóng ra loại dung dịch tổng hợp được, vốn có nhiệt độ đạt gần 100 độ C, vào người của đối thủ.

Cơ chế tự vệ ấn tượng của bọ pháo thủ

Video đang HOT

Bản năng tự vệ khá phức tạp của bọ pháo thủ đã giúp nhóm nghiên cứu của đại học ETH Zurich chế tạo ra loại công nghệ bảo vệ ATM mới. Máy ATM của ETH Zurich sẽ có 2 khoang chứa hóa chất riêng: một khoang chứa hydrogen peroxide, khoang còn lại chứa manganese dioxide (hóa chất tổng hợp trong pin và ắc-quy). 2 khoang này sẽ được ngăn cách nhau bởi một lớp bảo vệ khá mỏng manh. Nếu ai đó tấn công máy ATM, lớp ngăn cách nói trên sẽ nhanh chóng bị phá vỡ, các hóa chất sẽ trộn lại với nhau để tạo ra bọt nóng.

Các loại bọt nóng này không gây ra các vết thương cho kẻ trộm, nhưng có thể tạo ra dấu vết màu và các phân tử nano DNA trên các tờ tiền để khiến các tờ tiền này không còn khả năng sử dụng, hoặc để giúp các nhà điều tra có thể lần ra dấu vết của kẻ phạm tội.

Hình ảnh tờ tiền trong máy ATM sau khi bị phun acid

“Do loại vật liệu phản ứng tại đây không phụ thuộc vào điện, chúng có thể tạo ra một giải pháp thay thế có chi phí thấp thay cho các hệ thống an toàn hiện đang sử dụng cho các thiết bị công cộng, các máy ATM và trong các hệ thống chuyển tiền”, các nhà nghiên cứu của ETH Zurich khẳng định khi công bố kết quả của mình.

Theo Time

Các trạm ATM chạy Windows XP bị tin tặc qua mặt bằng... USB

Các nhà nghiên cứu vừa phát hiện các tin tặc ăn trộm tiền trong máy ATM hồi đầu năm bằng cách lây nhiễm mã độc từ USB vào các máy ATM chạy Windows XP.

Theo BBC, những tên tội phạm đã khoét lỗ trên ATM để cắm USB vào ATM để cài đặt mã độc.

Chi tiết về các cuộc tấn công vào một ngân hàng giấu tên ở châu Âu đã được trình diễn tại Chaos Communication Congress chủ đề tin tặc tại Hamburg (Đức) vào hôm 28/12/2013 vừa qua. Hai nhà nghiên cứu chỉ ra chi tiết cuộc tấn công đã yêu cầu được dấu tên.

Vụ trộm được đưa ra ánh sáng hồi tháng 7/2013 khi ngân hàng phát hiện ra rằng một số máy ATM của hãng trống rỗng măc dù chúng được sử dụng để bảo vệ két tiền mặt bên trong.

Sau khi tăng cường giám sát, ngân hàng phát hiện ra rằng những tên tội phạm đã phá hoại các cỗ máy này để kết nối USB và lây nhiễm mã độc. Sau khi mã độc được cài đặt, những tên tội phạm đã vá các lỗ hổng lại. Điều này giúp chúng tấn công một ATM vài lần mà không bị phát hiện.

Để kích hoạt mã độc các tên trộm nhập vào một mã 12 chữ số sau đó ATM sẽ hiện ra một giao diện đặc biệt. Phân tích các phần mềm đã được cài đặt vào bốn trong số các máy ATM bị tấn công cho thấy, giao diện này hiển thị các loại tiền và số tiền tương ứng với từng loại cùng với một loạt trình đơn tùy chọn trên màn hình ATM để rút từng loại. Các nhà nghiên cứu cho biết điều này giúp những tên trộm tập trung vào các loại tiền mệnh giá cao để giảm thiểu thời gian hành động trong khi vẫn thu được kết quả cao nhất.

Nhưng một vấn đề lớn xuất hiện (với bọn trộm) đó là một số tên tội phạm có thể ăn trộm USB và tách ra hoạt động riêng theo kiểu "đánh quả lẻ". Để chống lại nguy cơ này, phần mềm yêu cầu tên trộm nhập vào một mã thứ hai tương ứng với số hiển thị trên màn hình ATM trước khi có thể rút tiền.

Câu trả lời đúng thay đổi tùy theo thời điểm và để có được kết quả tên trộm phải gọi cho một thành viên khác của băng đảng và cho chúng biết những con số đã được hiển thị. Nếu không nhập mã thứ hai trong vòng ba phút màn hình ATM sẽ trở lại trạng thái bình thường.

Các nhà nghiên cứu cũng chỉ ra rằng, những kẻ viết phần mềm này có "hiểu biết rất sâu sắc về các máy ATM nằm trong mục tiêu" và đã có những bước tiến dài để khiến cho phần mềm độc hại mà họ viết ra rất khó để phân tích.

Theo VNReview

Giới ngân hàng "xanh mặt" vì trò dùng USB trộm tiền ở cây ATM  Một kỹ thuật hack máy ATM mới và đáng lo ngại. Tại Hội nghị về bảo mật Chaos Computing Congress vừa diễn ra ở Hamburg, Đức, một nhóm các nhà nghiên cứu vừa công bố một kết quả nghiên cứu đang làm cho ngành ngân hàng vô cùng lo lắng. Đó là việc các máy rút tiền tự động ATM có thể bị...

Một kỹ thuật hack máy ATM mới và đáng lo ngại. Tại Hội nghị về bảo mật Chaos Computing Congress vừa diễn ra ở Hamburg, Đức, một nhóm các nhà nghiên cứu vừa công bố một kết quả nghiên cứu đang làm cho ngành ngân hàng vô cùng lo lắng. Đó là việc các máy rút tiền tự động ATM có thể bị...

Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32

Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32 Sau bữa nhậu tất niên, cảnh tượng lạ tại phòng khách lúc 21h tối khiến người vợ bất ngờ00:58

Sau bữa nhậu tất niên, cảnh tượng lạ tại phòng khách lúc 21h tối khiến người vợ bất ngờ00:58 5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08

5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08 Phương Nhi đang nhặt rác ở biển thì được mai mối, con dâu tỷ phú có màn đối đáp được khen EQ kịch trần00:23

Phương Nhi đang nhặt rác ở biển thì được mai mối, con dâu tỷ phú có màn đối đáp được khen EQ kịch trần00:23 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 Clip thanh niên tông người phụ nữ văng ra đường rồi lên xe bỏ chạy, dân mạng tìm ra chi tiết khó thoát00:35

Clip thanh niên tông người phụ nữ văng ra đường rồi lên xe bỏ chạy, dân mạng tìm ra chi tiết khó thoát00:35 Diva Hồng Nhung mắc bệnh ung thư vú02:59

Diva Hồng Nhung mắc bệnh ung thư vú02:59 1 chi tiết làm lộ phản ứng lạ của Trấn Thành sau màn chạm mặt bất đắc dĩ Luna Đào trên thảm đỏ00:23

1 chi tiết làm lộ phản ứng lạ của Trấn Thành sau màn chạm mặt bất đắc dĩ Luna Đào trên thảm đỏ00:23 Táo Quân 2025 tung trailer chính thức, hé lộ nhiều câu nói ấn tượng00:51

Táo Quân 2025 tung trailer chính thức, hé lộ nhiều câu nói ấn tượng00:51 Thảm đỏ hot nhất hôm nay: Hương Giang - Kỳ Duyên đọ sắc bùng nổ, 1 mỹ nam đẹp không tì vết chiếm trọn spotlight02:36

Thảm đỏ hot nhất hôm nay: Hương Giang - Kỳ Duyên đọ sắc bùng nổ, 1 mỹ nam đẹp không tì vết chiếm trọn spotlight02:36 Thi xong Chị Đẹp, 1 nữ rapper ước gì xin lại được quốc tịch Việt Nam03:18

Thi xong Chị Đẹp, 1 nữ rapper ước gì xin lại được quốc tịch Việt Nam03:18Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

LHQ, Brazil bày tỏ quan ngại khi Mỹ rút khỏi WHO và Hiệp định khí hậu Paris

Tuy nhiên, quyết định của Mỹ đang đặt ra thách thức lớn đối với Brazil trong việc thúc đẩy các cam kết tài chính từ các nước phát triển để hỗ trợ quá trình chuyển đổi năng lượng ở các nước đang phát triển.

Chính quyền Trump 2.0 và cuộc đảo chiều chính sách

Thế giới

21:01:02 22/01/2025

Tình trạng bệnh ung thư của diva Hồng Nhung thế nào sau cuộc phẫu thuật đầu tiên?

Sao việt

20:58:00 22/01/2025

Chồng kiếm tiền tỷ, vợ Quang Hải đắn đo không dám mua túi Hermes 600 triệu, tiết lộ số tiền trong tài khoản cuối năm

Sao thể thao

20:50:22 22/01/2025

Choáng với lịch làm việc 15 tiếng/ngày của nữ giúp việc

Netizen

20:48:46 22/01/2025

Jisoo (BLACKPINK) chủ động "đá" Ahn Bo Hyun, lộ thái độ vui vẻ ngay sau đó?

Sao châu á

20:41:31 22/01/2025

Tổng giám đốc Odiland bị bắt

Pháp luật

20:28:20 22/01/2025

Xuân Nghị bỗng dưng tái xuất đóng hài Tết cùng NSND Quốc Anh, Quang Tèo

Phim việt

20:21:04 22/01/2025

Việt Nam nói về phán quyết của tòa án tại Seoul vụ thảm sát ở Quảng Nam

Tin nổi bật

20:18:21 22/01/2025

Vì sao NSƯT Tân Nhàn, divo Tùng Dương được kết nạp vào Hội nhạc sĩ Việt Nam?

Nhạc việt

20:16:57 22/01/2025

LG F70 chạy Android KitKat sẽ lên kệ trong tháng này

LG F70 chạy Android KitKat sẽ lên kệ trong tháng này Samsung im hơi lặng tiếng dù Galaxy S5 có doanh số cao

Samsung im hơi lặng tiếng dù Galaxy S5 có doanh số cao

Apple, Google, Microsoft,... kí cam kết mang tính năng chống trộm vào smartphone

Apple, Google, Microsoft,... kí cam kết mang tính năng chống trộm vào smartphone Ngân hàng đau đầu vì Microsoft không còn hỗ trợ Windows XP

Ngân hàng đau đầu vì Microsoft không còn hỗ trợ Windows XP Dùng đầu đọc thẻ để trộm tiền của người dùng ATM

Dùng đầu đọc thẻ để trộm tiền của người dùng ATM Mac Pro Lock - Phụ kiện chống trộm dành cho Mac Pro

Mac Pro Lock - Phụ kiện chống trộm dành cho Mac Pro Thế giới thay đổi theo di động

Thế giới thay đổi theo di động Thanh toán cước phí trực tuyến: Tiện ích và an toàn

Thanh toán cước phí trực tuyến: Tiện ích và an toàn Choáng ngợp trước thông tin của "Tiểu Công chúa Nhà Trắng" 13 tuổi: Không chỉ có ông ngoại là Tổng thống, ông nội là tỷ phú

Choáng ngợp trước thông tin của "Tiểu Công chúa Nhà Trắng" 13 tuổi: Không chỉ có ông ngoại là Tổng thống, ông nội là tỷ phú Hoa hậu Diễm Hương và chồng Việt kiều về nước đón Tết, chạy xe máy dạo phố

Hoa hậu Diễm Hương và chồng Việt kiều về nước đón Tết, chạy xe máy dạo phố Xuân Nghị từng gặp cú sốc, nói lý do ra Hà Nội làm phim với NSND Quốc Anh

Xuân Nghị từng gặp cú sốc, nói lý do ra Hà Nội làm phim với NSND Quốc Anh Sao nữ "Thần điêu đại hiệp" sau gần 30 năm lấy chồng tỷ phú: Sống cô độc với 1.700 tỷ

Sao nữ "Thần điêu đại hiệp" sau gần 30 năm lấy chồng tỷ phú: Sống cô độc với 1.700 tỷ Công Phượng đánh mất ánh hào quang ở tuổi 30 nhưng có hôn nhân viên mãn với tiểu thư nhà trâm anh thế phiệt

Công Phượng đánh mất ánh hào quang ở tuổi 30 nhưng có hôn nhân viên mãn với tiểu thư nhà trâm anh thế phiệt Song Hye Kyo tuyên bố chấn động về "2 tượng đài nhan sắc" Kim Tae Hee - Jeon Ji Hyun

Song Hye Kyo tuyên bố chấn động về "2 tượng đài nhan sắc" Kim Tae Hee - Jeon Ji Hyun

Ngày cuối năm trong bệnh viện, 9 người đàn ông túm tụm trước phòng cấp cứu: Người dưng nghe chuyện mà rưng rưng

Ngày cuối năm trong bệnh viện, 9 người đàn ông túm tụm trước phòng cấp cứu: Người dưng nghe chuyện mà rưng rưng Tai nạn trên cao tốc Long Thành - Dầu Giây, ùn tắc dài đến tận TPHCM

Tai nạn trên cao tốc Long Thành - Dầu Giây, ùn tắc dài đến tận TPHCM Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim!

Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim! Tổng thống Donald Trump rút Mỹ khỏi WHO

Tổng thống Donald Trump rút Mỹ khỏi WHO Tự chế pháo gây nổ làm sập nhà, nam sinh lớp 11 tử vong

Tự chế pháo gây nổ làm sập nhà, nam sinh lớp 11 tử vong Cuộc sống của Thanh Thanh Hiền và Chế Phong sau khi ly hôn

Cuộc sống của Thanh Thanh Hiền và Chế Phong sau khi ly hôn Tổng thống Mỹ Joe Biden ban hành lệnh ân xá trước khi rời nhiệm sở

Tổng thống Mỹ Joe Biden ban hành lệnh ân xá trước khi rời nhiệm sở "Tiểu công chúa Nhà Trắng" xuất hiện: Con gái 13 tuổi của Ivanka Trump gây sốt với vẻ đẹp thiên thần trong lễ nhậm chức của ông ngoại

"Tiểu công chúa Nhà Trắng" xuất hiện: Con gái 13 tuổi của Ivanka Trump gây sốt với vẻ đẹp thiên thần trong lễ nhậm chức của ông ngoại