Mã độc tống tiền tăng tới 200% tại Việt Nam

Cùng với việc công bố báo cáo cho biết mã độc tống tiền – ransomware tăng gần 200% tại Việt Nam, Google cũng công bố hợp tác cùng NCSC ra mắt công cụ Trắc nghiệm về lừa đảo qua mạng bằng tiếng Việt (Phishing Quiz).

Google vừa công bố báo cáo hoạt động của mã độc tống tiền (ransomware) được hãng này phối hợp cùng VirusTotal thực hiện. Bằng cách tổng hợp hơn 80 triệu mẫu nghi ngờ liên quan đến mã độc tống tiền được gửi trong 1,5 năm vừa qua, báo cáo này cung cấp cái nhìn tổng thể về các cuộc tấn công ransomware .

Thời gian gần đây, do ảnh hưởng của đại dịch Covid, các tổ chức doanh nghiệp cũng như rất nhiều cá nhân tại Việt Nam nói riêng và trên toàn thế giới nói chung đang chuyển đổi số, làm quen với việc làm việc trực tuyến, và đối mặt với nhiều nguy cơ trên không gian mạng, đặc ransomware hay email lừa đảo (Phishing).

Dù không phải là một nguy cơ bảo mật mới tại Việt Nam, song theo các chuyên gia, những năm gần đây tấn công ransomware đã liên tục phát triển về số lượng cũng như mức độ nguy hại.

Về cơ bản, ransomware thâm nhập vào máy tính cá nhân hay hệ thống của doanh nghiệp qua các phương thức giả mạo lừa đảo, chúng mã hóa các tập tin dữ liệu quan trọng trên thiết bị và đòi tiền chuộc bằng tiền kỹ thuật số (BTC). Nạn nhân không thể giải mã để khôi phục dữ liệu bị ransomware mã hóa.

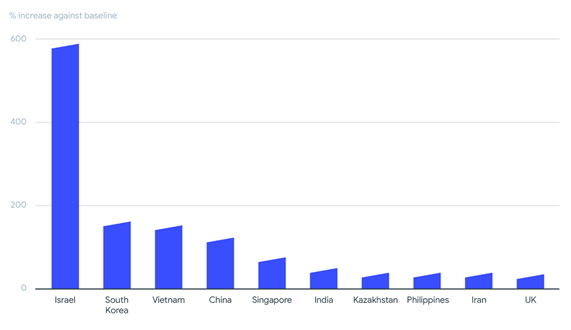

Báo cáo hoạt động của ransomware được VirusTotal và Google thực hiện chỉ ra rằng, ransomware đã tăng gần 200% so với thời điểm ban đầu tại Việt Nam. Ghi nhận dữ liệu từ 140 quốc gia, báo cáo còn cho thấy từ năm 2020 đến tháng 7/2021 đã có hơn 130 họ mã độc tống tiền được kích hoạt, trong đó GandCrab là loại ransomware tung hoành mạnh nhất.

Video đang HOT

Top 10 các quốc gia ảnh hưởng nhất bởi các cuộc tấn công bằng ransomware.

Số liệu của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), Cục An toàn thông tin, Bộ TT&TT cũng cho hay, trong 8 tháng đầu năm nay, Cục An toàn thông tin đã ghi nhận 5.082 cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam, tăng 25,82% so với cùng kỳ 8 tháng đầu năm ngoái.

Trong đó, tấn công cài mã độc (Malware) chiếm tới hơn 57%, với 2.900 cuộc. Số cuộc tấn công lừa đảo (Phishing) và tấn công thay đổi giao diện (Deface) lần lượt là 1.212 và 970 cuộc, tương ứng với 23,8% và hơn 19%.

Theo lý giải của NCSC, nguyên nhân số cuộc tấn công mạng tăng cao so với tháng trước là do trong tháng qua tình hình diễn biến dịch Covid-19 vẫn tăng cao và diễn ra phức tạp lây lan rất nhanh ở các tỉnh thành phía Nam, cũng như trên thế giới.

Đồng thời, việc áp dụng biện pháp giãn cách xã hội trên phạm vi toàn tỉnh, thành phố, tình hình tiêm vắc xin trên cả nước đã dẫn đến số lượng người dùng, thời gian sử dụng mạng xã hội trong nước tăng lên.

Vì vậy, lợi dụng sự quan tâm của toàn xã hội đối với tình hình dịch bệnh Covid-19, tiêm vắc xin, các đối tượng tấn công mạng đã tăng cường tấn công mạng, phát tán, lây nhiễm mã độc, lừa đảo để chiếm đoạt, phá hoại thông tin của người dùng, cũng như của tổ chức.

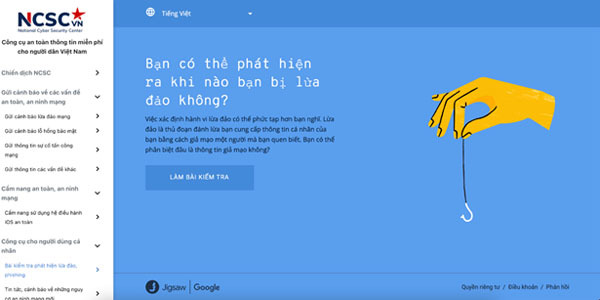

Để giúp người dùng bảo vệ tài khoản và nâng cao cảnh giác trước những hành vi lừa đảo trực tuyến, Google và NCSC vừa ra mắt công cụ Trắc nghiệm về lừa đảo qua mạng bằng tiếng Việt (Phishing Quiz).

Là 1 quy trình hữu ích để kiểm tra mức độ nhận biết các hình thức lừa đảo trên Internet , cụ thể là hình thức lừa đảo qua email, Phishing Quiz giúp người dùng nhận biết một số chiêu trò, hình thức lừa đảo, giả mạo trên không gian mạng.

Công cụ Trắc nghiệm về lừa đảo qua mạng do Google phối hợp cùng NCSC xây dựng.

Cụ thể, khi người dùng sử dụng email, bằng cách làm bài trắc nghiệm gồm 8 câu hỏi mô phỏng một số tình huống lừa đảo, người dùng Internet sẽ được chỉ ra đâu là cách mà các đối tượng trên không gian mạng thường dùng để đánh lừa người sử dụng, thu thập thông tin, lừa đảo nhằm mục đích trục lợi bất chính. Qua đó, người dùng được trang bị kiến thức và nâng cao cảnh giác trước những email lạ được gửi đến, bảo vệ an toàn tài khoản người dùng khỏi kẻ gian trên môi trường Internet.

Đại diện NCSC cho biết, hiện công cụ Trắc nghiệm về tán công lừa đảo qua mạng – Phishing Quiz đã được đơn vị tích hợp vào Cổng không gian mạng tại địa chỉ https://congcu.khonggianmang.vn/phishing-quiz, cùng với các công cụ, giải pháp khác của Cổng này.

Thời gian qua, Trung tâm NCSC cũng đã thường xuyên tiếp nhận các cảnh báo lừa đảo từ người dùng. Với Phishing Quiz, người dùng Internet Việt Nam sẽ có thêm kiến thức để phòng tránh lừa đảo, giả mạo khi sử dụng Internet.

Những kẻ tấn công ransomware khai thác thành công các lỗ hổng cũ

Các chuyên gia của Qualys vừa đưa ra đánh giá về một số phần mềm ransomware (mã độc tống tiền) nhằm vào các lỗ hổng cũ trong những ứng dụng phổ biến và nó đã thành công.

Theo Gadgettendency , các chuyên gia đã phân tích cơ sở dữ liệu Các lỗ hổng và phơi nhiễm phổ biến (CVE) và xác định chúng thường bị khai thác trong những cuộc tấn công mạng bởi các nhóm ransomware. Một số vấn đề đã được biết đến trong gần mười năm, mặc dù các bản vá từ nhà phát triển đã có sẵn để tải xuống và cài đặt từ lâu, nhưng nhiều tổ chức, công ty vẫn chưa nâng cấp dẫn đến việc "phơi mình" trước nguy cơ bị tấn công.

Nhiều kẻ phát tán ransomware đang khai thác các lỗ hổng cũ

Lỗ hổng bị khai thác lâu đời nhất được Qualys báo cáo là CVE-2012-1723. Sự cố được phát hiện vào năm 2012 và ảnh hưởng đến thành phần Java Runtime Environment (JRE) trong Oracle Java SE 7. Theo các nhà nghiên cứu, sự cố được sử dụng bởi những kẻ tấn công để cài đặt ransomware Urausy. Các chuyên gia ghi nhận, một số công ty vẫn chưa cài đặt bản sửa lỗi, thậm chí sau gần mười năm.

Hai lỗ hổng khác phổ biến ở các tội phạm mạng (CVE-2013-0431 và CVE-2013-1493) đã được phát hiện vào năm 2013. Lỗ hổng đầu tiên ảnh hưởng đến JRE và được sử dụng bởi các nhà phát triển ransomware Reveton, và lỗ hổng thứ hai được chứa trong Oracle Java và bị khai thác trong các cuộc tấn công Exxroute. Các bản vá cho những vấn đề này được phát hành công khai trong khoảng 8 năm.

Lỗ hổng Adobe Acrobat (CVE-2018-12808) đã được phát hiện cách nay 3 năm. Vấn đề được sử dụng để cung cấp ransomware Ryuk và Conti trong các email lừa đảo. Các lỗ hổng cũ chưa được vá là mục tiêu ưa thích của tội phạm mạng hoạt động với các tài nguyên có sẵn trên internet. Phân tích ransomware Conti cho thấy các nhà khai thác đang nhắm mục tiêu vào các lỗ hổng đã biết như Zerologon (CVE-2020-1472), PrintNightmare (CVE-2021-34527) và EternalBlue (MS17-010).

Sàn tiền ảo bị trừng phạt vì tiếp tay cho tấn công mã độc tống tiền  Bộ Tài chính Mỹ buộc tội sàn tiền ảo Suex OTC tạo điều kiện cho ít nhất 8 giao dịch tiền ảo bất hợp pháp liên quan đến tấn công ransomware (mã độc tống tiền). Chính quyền ông Joe Biden cảnh cáo các sàn tiền ảo tiếp tay cho tội phạm. Được biết, sàn Suex không nằm ở Mỹ mà có trụ sở...

Bộ Tài chính Mỹ buộc tội sàn tiền ảo Suex OTC tạo điều kiện cho ít nhất 8 giao dịch tiền ảo bất hợp pháp liên quan đến tấn công ransomware (mã độc tống tiền). Chính quyền ông Joe Biden cảnh cáo các sàn tiền ảo tiếp tay cho tội phạm. Được biết, sàn Suex không nằm ở Mỹ mà có trụ sở...

Tiêu điểm

Tin đang nóng

Tin mới nhất

iOS 26.1 public beta: Cập nhật quan trọng cho Face ID và Wi-Fi

Ứng dụng bí mật ghi lại hoạt động trên màn hình - điều bạn cần biết

One UI 8 cập bến dòng Galaxy S24

Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn

Apple Intelligence sắp có tiếng Việt

One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn?

Bí mật Apple giấu kín trong iPhone Air

iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày

Bộ sạc mới giúp iPhone 17 sạc siêu tốc

DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak

Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi

AI là trợ thủ đắc lực trong cuộc sống hiện đại

Có thể bạn quan tâm

Cử tri độc lập gia tăng, tạo thế khó cho cả hai đảng lớn ở Mỹ

Thế giới

18:33:43 25/09/2025

Không có chỗ đỗ nên để tạm ô tô ở ven đường, người phụ nữ chết lặng khi chứng kiến cảnh bên trong xe

Lạ vui

18:01:04 25/09/2025

Không phải Anh Trai hay Em Xinh, Trấn Thành tiếp tục lên sóng 1 gameshow chưa từng có!

Tv show

18:01:01 25/09/2025

Hôm nay nấu gì: Mâm cơm 3 món hấp dẫn cho bữa tối

Ẩm thực

17:55:10 25/09/2025

Chủ tịch xã giúp em trai "biến" đất công thành tư khiến 5 cán bộ liên lụy

Pháp luật

17:06:35 25/09/2025

Nhan sắc phù nề cứng đờ của nữ thần thanh xuân gây sốc, không nhìn tên còn lâu mới nhận ra là ai!

Nhạc quốc tế

16:26:41 25/09/2025

Nhóm fangirl của Dương Domic chi gần 3 triệu bao cả quán net, cày MV hùng hục cả đêm chỉ đổi lấy 1 view

Nhạc việt

16:20:30 25/09/2025

Luật sư đại diện Thiều Bảo Trâm lên tiếng về việc biểu diễn tại sự kiện của trang web cá độ

Sao việt

16:17:05 25/09/2025

Cô dâu Việt tiết lộ chi phí sống ở quốc gia đắt đỏ bậc nhất thế giới

Netizen

16:06:39 25/09/2025

Đến lượt Yoona (SNSD) bị tố "thượng đẳng" hơn Jeon Ji Hyun, khán giả tẩy chay cực gắt

Sao châu á

16:04:15 25/09/2025

Apple ‘cứng đầu’, Hàn Quốc dọa điều tra

Apple ‘cứng đầu’, Hàn Quốc dọa điều tra Tiền mã hóa có thể gây thảm họa tài chính tương tự năm 2008?

Tiền mã hóa có thể gây thảm họa tài chính tương tự năm 2008?

Hơn một nửa các cuộc tấn công mã độc trên toàn cầu được thanh toán

Hơn một nửa các cuộc tấn công mã độc trên toàn cầu được thanh toán Fortinet: Mã độc tống tiền vẫn tiếp tục "uy hiếp" các doanh nghiệp

Fortinet: Mã độc tống tiền vẫn tiếp tục "uy hiếp" các doanh nghiệp Máy chủ Microsoft Exchange bị tấn công bởi ransomware LockFile

Máy chủ Microsoft Exchange bị tấn công bởi ransomware LockFile Dự án 'No More Ransom' trợ giúp 6 triệu nạn nhân ransomware

Dự án 'No More Ransom' trợ giúp 6 triệu nạn nhân ransomware Đòi tiền chuộc đến 70 triệu USD, cuộc tấn công Ransomware lớn nhất thế giới được nhóm hacker REvil thực hiện như thế nào?

Đòi tiền chuộc đến 70 triệu USD, cuộc tấn công Ransomware lớn nhất thế giới được nhóm hacker REvil thực hiện như thế nào? Tấn công mã độc đồng loạt nhắm vào hàng trăm công ty IT Mỹ

Tấn công mã độc đồng loạt nhắm vào hàng trăm công ty IT Mỹ Việt Nam cùng 10 nước diễn tập ứng cứu sự cố tấn công ransomware vào tổ chức y tế

Việt Nam cùng 10 nước diễn tập ứng cứu sự cố tấn công ransomware vào tổ chức y tế Trận chiến 'từng mili giây' chống mã độc tống tiền

Trận chiến 'từng mili giây' chống mã độc tống tiền Hãng Bose bị tấn công bởi ransomware

Hãng Bose bị tấn công bởi ransomware Mạng lưới y tế và khẩn cấp của Mỹ dính ransomware

Mạng lưới y tế và khẩn cấp của Mỹ dính ransomware Tấn công bằng mã độc tống tiền đang giảm

Tấn công bằng mã độc tống tiền đang giảm Acer bị tấn công mã độc tống tiền 50 triệu USD để cứu dữ liệu

Acer bị tấn công mã độc tống tiền 50 triệu USD để cứu dữ liệu Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực

Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực Đọ thời lượng pin loạt iPhone 17, iPhone Air và Galaxy S25 Ultra

Đọ thời lượng pin loạt iPhone 17, iPhone Air và Galaxy S25 Ultra iPhone 17 Pro Max đọ độ bền với Galaxy S25 Ultra khi thả rơi xuống nền cứng

iPhone 17 Pro Max đọ độ bền với Galaxy S25 Ultra khi thả rơi xuống nền cứng Thói quen gây hao pin trên điện thoại Android

Thói quen gây hao pin trên điện thoại Android XRP được nhiều công ty niêm yết bổ sung vào dự trữ 2025

XRP được nhiều công ty niêm yết bổ sung vào dự trữ 2025 Google phát hành bản vá khẩn cấp, người dùng Chrome cần cập nhật ngay

Google phát hành bản vá khẩn cấp, người dùng Chrome cần cập nhật ngay Microsoft ca ngợi VoiceGate là bước tiến AI 'Make in Vietnam'

Microsoft ca ngợi VoiceGate là bước tiến AI 'Make in Vietnam' iPhone Mirroring trên macOS Tahoe mang đến trải nghiệm Live Activities mới

iPhone Mirroring trên macOS Tahoe mang đến trải nghiệm Live Activities mới Google định hình cuộc đua AI với chiến lược dài hạn

Google định hình cuộc đua AI với chiến lược dài hạn Lựa chọn chiến lược cho doanh nghiệp Việt trong kỷ nguyên AI

Lựa chọn chiến lược cho doanh nghiệp Việt trong kỷ nguyên AI EU yêu cầu Apple, Google, Microsoft và Booking công bố biện pháp chống lừa đảo

EU yêu cầu Apple, Google, Microsoft và Booking công bố biện pháp chống lừa đảo Nhã Phương xác nhận đang mang thai lần 3, Trường Giang vui quá nên sai 1 thông tin cực quan trọng!

Nhã Phương xác nhận đang mang thai lần 3, Trường Giang vui quá nên sai 1 thông tin cực quan trọng! Mỹ nhân "Gia đình là số 1" Hwang Jung Eum lĩnh án tù, suy sụp bật khóc ngay giữa tòa

Mỹ nhân "Gia đình là số 1" Hwang Jung Eum lĩnh án tù, suy sụp bật khóc ngay giữa tòa Kiểm tra chiếc thùng khả nghi, bàng hoàng phát hiện thi thể trẻ sơ sinh bên trong

Kiểm tra chiếc thùng khả nghi, bàng hoàng phát hiện thi thể trẻ sơ sinh bên trong Vợ đại gia phản ứng khi "nam thần" Bình Minh bị chê nhan sắc tụt dốc: "Người chứ có phải vật đâu?"

Vợ đại gia phản ứng khi "nam thần" Bình Minh bị chê nhan sắc tụt dốc: "Người chứ có phải vật đâu?" Nữ nghệ sĩ là hoa hậu màn ảnh Việt hiếm hoi công khai chồng, sống hạnh phúc dù "mỗi người một nơi"

Nữ nghệ sĩ là hoa hậu màn ảnh Việt hiếm hoi công khai chồng, sống hạnh phúc dù "mỗi người một nơi" 'Mưa đỏ' bất ngờ rời rạp

'Mưa đỏ' bất ngờ rời rạp Chặn xe khách, giải cứu nam sinh lớp 10 bị dụ dỗ sang Campuchia.

Chặn xe khách, giải cứu nam sinh lớp 10 bị dụ dỗ sang Campuchia. Miss Universe Vietnam đính chính sau khi công bố Hương Giang thi quốc tế

Miss Universe Vietnam đính chính sau khi công bố Hương Giang thi quốc tế Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh

Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ"

Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ" Sự thật về vụ tự tử của người phụ nữ bán rau bị cướp điện thoại

Sự thật về vụ tự tử của người phụ nữ bán rau bị cướp điện thoại Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả

Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả Vợ cũ tiết lộ thông tin bất ngờ về cuộc sống của ông Minh - bà Giao sau khi nhận hơn 1,5 tỷ từ mạnh thường quân

Vợ cũ tiết lộ thông tin bất ngờ về cuộc sống của ông Minh - bà Giao sau khi nhận hơn 1,5 tỷ từ mạnh thường quân Lời khai của nghi phạm vụ người phụ nữ tử vong sau khi bị cướp điện thoại

Lời khai của nghi phạm vụ người phụ nữ tử vong sau khi bị cướp điện thoại Không cản nổi sức công phá của Đức Phúc: Phù Đổng Thiên Vương lọt Top Trending thế giới, viral loạt quốc gia quá đỉnh!

Không cản nổi sức công phá của Đức Phúc: Phù Đổng Thiên Vương lọt Top Trending thế giới, viral loạt quốc gia quá đỉnh! Sốc: Hương Giang là đại diện Việt Nam thi Miss Universe 2025!

Sốc: Hương Giang là đại diện Việt Nam thi Miss Universe 2025! 5 mỹ nhân có gương mặt đẹp nhất Trung Quốc: Địch Lệ Nhiệt Ba lại thua Dương Mịch, hạng 1 không ai dám cãi

5 mỹ nhân có gương mặt đẹp nhất Trung Quốc: Địch Lệ Nhiệt Ba lại thua Dương Mịch, hạng 1 không ai dám cãi Diện váy 5 triệu đồng ra mắt mẹ bạn trai, tôi cay đắng khi nhận ra bà là ai

Diện váy 5 triệu đồng ra mắt mẹ bạn trai, tôi cay đắng khi nhận ra bà là ai