Lỗ hổng khi làm việc từ xa, mã độc tống tiền… và những xu hướng tấn công mạng năm 2022

Làm việc từ xa tạo lỗ hổng cho tin tặc tấn công, cộng với ransomeware tấn công liên hoàn, là 2 trong 4 xu hướng bảo mật của năm 2022.

Năm 2021 đã chứng kiến sự gia tăng vượt trội về số lượng và quy mô các cuộc tấn công mạng tại Việt Nam, với hơn 6.000 sự cố lừa đảo, thay đổi giao diện và website nhiễm mã độc, tăng 30% so với cùng kỳ năm ngoái. Cùng với những thách thức khác của mô hình làm việc từ xa, các doanh nghiệp Việt Nam và toàn cầu đang phải đương đầu với hàng loạt khó khăn để bảo vệ an toàn dữ liệu và hạn chế tối đa rủi ro gián đoạn hệ thống.

Hãng công nghệ HP dự báo rằng các mối đe doạ an ninh mạng sẽ tiếp tục phát triển và mở rộng quy mô với tốc độ nhanh chóng trong năm tới. Theo HP, năm 2022 sẽ chứng kiến sự hoành hành của các băng nhóm ransomware với thủ đoạn tinh vi hơn để khai thác lỗ hổng bảo mật và các chiêu trò khác. Nhằm đối phó với nguy cơ bị tấn công, doanh nghiệp cần nhận thức rõ về 4 xu hướng an ninh mạng nổi bật sau.

Làm việc từ xa có thể tạo nhiều lỗ hổng để tin tặc tấn công.

Xu hướng thương mại hóa các cuộc tấn công chuỗi cung ứng phần mềm

Vụ tấn công tại Công ty quản lý hệ thống mạng Kaseya ở Mỹ – ảnh hưởng đến 1.500 doanh nghiệp tại ít nhất 17 quốc gia là một trong những minh chứng rõ ràng của trào lưu kiếm tiền từ các cuộc tấn công chuỗi cung ứng. Các mối đe dọa chuỗi cung ứng được dự báo sẽ tăng lên trong năm tới với việc thương mại hóa chiến thuật, kỹ thuật và quy trình tấn công tiếp tục được phổ biến rộng rãi.

Theo đó, tin tặc sẽ tìm kiếm các liên kết yếu trong chuỗi cung ứng phần mềm và nhắm mục tiêu vào các phần mềm phổ biến đang được sử dụng rộng rãi. Tại Việt Nam, các chuỗi cung ứng lớn trong lĩnh vực tài chính, ngân hàng và vận tải đang trở thành đối tượng mục tiêu của các cuộc tấn công mạng. Nhận thức được mối đe dọa ngày càng gia tăng của loại hình tấn công này, vào tháng 10/2021, Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT) đã tổ chức chương trình diễn tập về ứng cứu sự cố an toàn mạng khu vực ASEAN (ACID) 2021 nhằm kiểm tra khả năng ứng phó với các cuộc tấn công chuỗi cung ứng đã và đang nhắm đến hàng loạt tập đoàn và doanh nghiệp.

Cả doanh nghiệp vừa và nhỏ (SMB) và các tập đoàn nổi tiếng đều có thể dễ dàng trở thành mục tiêu của tin tặc. Cuộc tấn công Kaseya là một lời cảnh tỉnh cho toàn thế giới, cho thấy rằng ngay cả những dịch vụ cung ứng không có khách hàng là doanh nghiệp hay tổ chức chính phủ vẫn có thể lọt vào tầm ngắm của những kẻ tấn công. Sau cuộc tấn công Kaseya, xu hướng tấn công này được dự đoán trở nên phổ biến hơn trong năm nay.

Video đang HOT

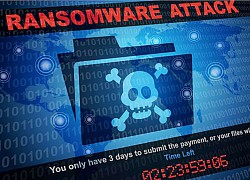

Băng nhóm ransomware tiếp tục là mối hiểm hoạ với các chiêu thức tống tiền liên hoàn

Ransomware (tấn công mã độc tống tiền) sẽ tiếp tục là một trong những mối nguy hại lớn nhất năm 2022. Phương thức này tương tự như các cuộc công kích dồn dập trên mạng xã hội. Theo đó, một khi nạn nhân đã đồng ý bỏ tiền chuộc cho một nhóm tin tặc, các nhóm khác sẽ xem đây là “con mồi” dễ dàng và tiếp tục “đánh dồn” để hưởng lợi. Ngoài ra, cùng một băng nhóm có thể tấn công một doanh nghiệp nhiều lần với số tiền chuộc tăng gấp đôi hoặc thậm chí gấp ba.

Trong năm 2022, tin tặc ransomware sẽ tăng cường chiêu thức gây áp lực buộc nạn nhân phải trả tiền chuộc. Ngoài các trang web rò rỉ dữ liệu, tin tặc còn sử dụng các phương thức tống tiền đa dạng hơn như liên hệ với khách hàng và đối tác kinh doanh của công ty bị tấn công.

Các đối tượng có khả năng trả tiền chuộc cao trong các nhóm ngành như chăm sóc sức khoẻ, năng lượng và tài nguyên sẽ trở thành mục tiêu chính của tin tặc. Những kẻ tấn công có thể nhắm mục tiêu vào các thiết bị có rủi ro cao, chẳng hạn như hệ thống y tế thiết yếu và cơ sở hạ tầng đi kèm – những mục tiêu với nguy cơ thiệt hại cao nhất và vì thế, dễ dàng trả tiền chuộc nhất.

Tại Việt Nam, xu hướng tấn công qua mã độc ransomware đang tăng cao hơn bao giờ hết. Theo báo cáo của Google về các cuộc tấn công mã độc tống tiền vào các tổ chức và doanh nghiệp trên toàn cầu, Việt Nam đứng thứ ba trên thế giới về số cuộc tấn công bằng mã độc tống tiền vào năm 2020 và nửa đầu năm 2021, tăng gần 200% trong khoảng thời gian này.

Lỗ hổng bảo mật firmware khiến nguy cơ xâm nhập tăng cao

Firmware đang trở thành mảnh đất màu mỡ để hacker khai thác lỗ hổng và thực hiện những cuộc tấn công trường kỳ. Tính bảo mật của firmware thường ít được doanh nghiệp chú ý, với mức độ vá lỗi thấp hơn nhiều bộ phận khác.

Trong năm 2021, HP đã nhận thấy tin tặc tăng cường do thám cấu hình firmware để tạo tiền đề khai phá lỗ hổng cho các cuộc xâm nhập sau này. Trước đây những kiểu tấn công này chỉ được sử dụng bởi các tin tặc do thám cấp quốc gia. Nhưng trong 12 tháng tới, các chiến thuật, kỹ thuật và thủ đoạn tấn công firmware sẽ lan rộng hơn, mở ra cánh cửa mới cho hàng loạt nhóm tội phạm mạng lợi dụng lỗ hổng an ninh, tạo ra các mối đe doạ và kế hoạch trục lợi nguy hiểm.

Tình trạng quản lý và kiểm soát bảo mật firmware kém sẽ làm trầm trọng thêm vấn đề này. Một số ngành như chăm sóc sức khỏe cần cân nhắc những rủi ro do phương thức tấn công này mang lại bởi đây chính là khu vực tiềm năng của tin tặc.

Làm việc kết hợp – “mảnh đất màu mỡ” cho các cuộc tấn công

Việc chuyển đổi sang không gian làm việc kết hợp giữa văn phòng, tại nhà và khi di chuyển sẽ tiếp tục tạo ra các vấn đề về bảo mật cho doanh nghiệp. Số lượng thiết bị không được quản lý bảo mật đã và đang làm tăng nguy cơ tấn công hơn bao giờ hết. Các tác nhân đe dọa sẽ nhắm mục tiêu đến nhà riêng và mạng cá nhân của những người đứng đầu tổ chức và doanh nghiệp hoặc thậm chí là các quan chức chính phủ, vì những mạng lưới này dễ bị xâm nhập hơn môi trường làm việc truyền thống.

Tấn công giả mạo (phishing) vẫn là một mối đe dọa hiện hữu trong thời đại làm việc kết hợp. Ranh giới giữa cá nhân và công việc dần được xoá nhoà, thúc đẩy xu hướng sử dụng kết hợp các thiết bị gia đình cho công việc hoặc thiết bị doanh nghiệp cho mục đích cá nhân. Từ đó, tin tặc dễ dàng tấn công giả mạo, nhắm vào cả tài khoản email công ty và tài khoản cá nhân để tăng gấp đôi cơ hội tấn công thành công.

Chỉ trong quý 3 năm 2021, Việt Nam đã ghi nhận 547 cuộc tấn công giả mạo và lừa đảo. Theo khảo sát của Kaspersky IT Security, Indonesia, Thái Lan và Việt Nam là ba quốc gia phải gánh chịu nhiều cuộc tấn công lừa đảo nhất trong khu vực vào năm 2020.

Các sự kiện nổi tiếng trong năm nay như Thế vận hội mùa đông (Bắc Kinh), FIFA World Cup (Qatar) hay SEA Games 31 và ASEAN Para Games 11 (Việt Nam) cũng mang đến cho tội phạm nhiều phạm vi để khai thác. Theo đó, tội phạm mạng có thể lợi dụng sự phổ biến của các sự kiện này để tấn công trực tiếp vào mạng lưới nhà tổ chức, nhà tài trợ, người tham gia hay người hâm mộ. Hơn nữa, chúng còn có thể tiến hành các phương thức chiêu dụ, lừa đảo người dùng truy cập vào những phần mềm độc hại hoặc mã độc ransomware. Để đối mặt với hiểm hoạ này, các tổ chức và doanh nghiệp cần tăng cường giáo dục đội ngũ nhân sự, giúp họ nhận thức được rủi ro và thực thi các biện pháp kiểm soát kỹ thuật để ngăn chặn mọi nguy cơ xâm nhập.

Đà Nẵng phát hiện và ngăn chặn gần 22.000 lượt tấn công mạng trong 11 tháng

Tính đến tháng 12, Đà Nẵng đã phát hiện và ngăn chặn kịp thời 21.955 lượt tấn công, trong đó 185 lượt tấn công từ chối dịch vụ, 21.171 lượt tấn công truy cập trái phép, chiếm quyền điều khiển và 578 lượt tấn công mã độc.

Thông tin trên được đại diện Sở TT&TT Đà Nẵng chia sẻ tại chương trình diễn tập ứng cứu, xử lý sự cố an toàn thông tin thành phố Đà Nẵng năm 2021 với chủ đề "Chủ động phát hiện và ứng phó kịp thời các cuộc tấn công mạng nhằm vào ứng dụng web và tấn công hệ thống Active Directory". Active Directory (AD) là một dịch vụ thư mục chạy trên Microsoft Windows.

Diễn tập ứng cứu, xử lý sự cố an toàn thông tin mạng thành phố Đà Nẵng năm 2021 là cơ hội để các cơ quan, địa phương rèn luyện kỹ năng xử lý sự cố thực tế, phối hợp tác chiến.

Được Sở TT&TT Đà Nẵng phối hợp với Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT/CC) thuộc Cục An toàn thông tin, Bộ TT&TT tổ chức vào ngày 29/12, chương trình diễn tập có sự tham gia của hơn 80 cán bộ chuyên trách CNTT, an toàn thông tin tại các cơ quan, địa phương trên địa bàn thành phố.

Đại diện Sở TT&TT Đà Nẵng nhấn mạnh: Đà Nẵng xem việc đào tạo, phát triển nguồn nhân lực an toàn, an ninh mạng là nhiệm vụ trọng tâm nhằm đảm bảo việc triển khai mô hình 4 lớp an toàn thông tin theo Chỉ thị 14 ngày 7/6/2019 của Thủ tướng Chính phủ, được toàn diện và hiệu quả.

Vì thế, đợt diễn tập lần này là cơ hội để các cán bộ chuyên trách ứng cứu của các cơ quan, địa phương trên địa bàn được rèn luyện kỹ năng xử lý các tình huống sự cố thực tế, phối hợp tác chiến, tạo môi trường giao lưu học hỏi, chia sẻ kinh nghiệm, nâng cao năng lực đáp ứng yêu cầu ngày càng cao của bảo đảm an toàn, an ninh mạng.

Với chủ đề "Chủ động phát hiện và ứng phó kịp thời các cuộc tấn công mạng nhằm vào ứng dụng web và tấn công hệ thống Active Directory", trong thời gian 1 ngày, các đội đã tập trung giải quyết vấn đề để làm sao phát hiện, rà soát, xử lý kịp thời lỗ hổng trên các hệ thống cổng/ trang thông tin điện tử, ứng dụng web. Đồng thời, các đội cũng được giới thiệu một số phương pháp, kỹ năng để thực hiện tấn công thăm dò hệ thống nhằm chiếm quyền kiểm soát Active Directory.

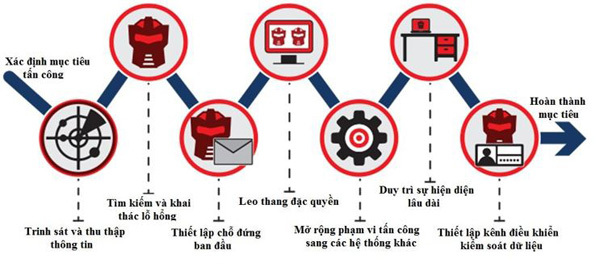

Các giai đoạn kẻ tấn công dành quyền kiểm soát hệ thống CNTT của 1 tổ chức.

Theo kịch bản do các chuyên gia VNCERT/CC xây dựng, các cán bộ tham gia diễn tập sẽ chia thành nhóm Red team và các nhóm Blue team. Trong đó, nhóm Red team hoạt động tự do, cố gắng sử dụng các kỹ thuật tấn công để khai thác máy chủ web và sử dụng máy chủ web làm bàn đạp tấn công sang hệ thống máy chủ khác.

"Kịch bản tấn công được xây dựng dưới góc nhìn kẻ xâm nhập, sử dụng các kỹ thuật và công cụ để mô phỏng lại quá trình 1 kẻ tấn công giành quyền kiểm soát dữ liệu từ giai đoạn trinh sát thu thập thông tin cho đến bước thiết lập kênh điều khiển kiểm soát dữ liệu. Kịch bản này đảm bảo đi được hết các vòng đời của một cuộc tấn công phức tạp và tinh vi mà các tổ chức đang phải đối mặt", đại diện VNCERT/CC cho biết.

Với các nhóm Blue team, đây là các đội thực hiện vai trò phòng thủ, giám sát và ứng cứu hệ thống. Nhiệm vụ là đảm bảo giám sát được tất cả mọi hành động diễn ra xung quanh hệ thống mục tiêu; phân tích và phát hiện kịp thời các dấu hiệu của tấn công; xác định nguồn gốc, đánh giá mức độ tác động của cuộc tấn công; xác định nguyên nhân hệ thống bị tấn công và kỹ thuật kẻ tấn công sử dụng; viết lại báo cáo về diễn biến sự việc, đưa ra các giải pháp bảo mật để không tái diễn cuộc tấn công tương tự.

Qua chương trình diễn tập, đội ứng cứu sự cố an toàn thông tin mạng của Đà Nẵng đã nâng cao được khả năng chủ động trong phát hiện và xử lý tấn công mạng, sẵn sàng ứng phó khi sự cố xảy ra. Đồng thời, xây dựng một kênh trao đổi thông tin hiệu quả giữa các bộ phận, hỗ trợ chia sẻ thông tin về xử lý sự cố.

Mã độc tống tiền tại Việt Nam tăng gần 200%  Cùng với việc chuyển đổi số đang diễn ra mạnh mẽ trong các doanh nghiệp tại Việt Nam, mã độc tống tiền (ransomware) tiếp tục có "đất diễn" và được dự báo gây nhiều hiểm họa. Theo báo cáo Hoạt động của mã độc tống tiền đầu tiên của VirusTotal và Google, mã độc tống tiền - ransomware tăng gần 200% so với...

Cùng với việc chuyển đổi số đang diễn ra mạnh mẽ trong các doanh nghiệp tại Việt Nam, mã độc tống tiền (ransomware) tiếp tục có "đất diễn" và được dự báo gây nhiều hiểm họa. Theo báo cáo Hoạt động của mã độc tống tiền đầu tiên của VirusTotal và Google, mã độc tống tiền - ransomware tăng gần 200% so với...

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01 5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08

5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47

1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47 Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53

Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53 Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30

Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30 Tình báo Israel cài thuốc nổ trong máy ly tâm hạt nhân Iran09:17

Tình báo Israel cài thuốc nổ trong máy ly tâm hạt nhân Iran09:17 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09 Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24

Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Bắt gặp Mạc Hồng Quân và vợ siêu mẫu tình tứ trên sân pickleball, nàng WAG được tổ chức sinh nhật đặc biệt

Sao thể thao

19:59:19 20/01/2025

NSND Công Lý từng làm nghề bơm xe đạp ở Cung Thiếu nhi Hà Nội

Sao việt

19:55:20 20/01/2025

Bỏ rơi con ruột, Trịnh Sảng bị khán giả tẩy chay, đuổi khỏi làng giải trí

Sao châu á

19:52:53 20/01/2025

Mệnh danh là "vàng của thế giới thực vật", dùng nấu món ăn cực ngon lại giúp nuôi dưỡng gan, củng cố hệ miễn dịch và đẹp da

Ẩm thực

19:48:17 20/01/2025

Kinh doanh đa cấp rồi chiếm đoạt tài sản, cựu Tổng giám đốc Công ty Cộng Đồng Việt lãnh án

Pháp luật

19:25:30 20/01/2025

Minh Tuyết, Đông Nhi "cháy đỉnh nóc kịch trần" tại Tuổi Hồng 29

Nhạc việt

18:27:26 20/01/2025

Thêm đằm thắm với các trang phục yếm xinh ngày tết

Thời trang

18:25:03 20/01/2025

Vua Charles III và chiến lược ngoại giao với Tổng thống đắc cử Donald Trump

Thế giới

18:04:26 20/01/2025

'Đi về miền có nắng' tập 11: Vân tức điên cho rằng Dương bày trò để ở bên Phong

Phim việt

17:13:33 20/01/2025

Thần đồng trẻ nhất lịch sử 10 tuổi học đại học, 16 tuổi tốt nghiệp Tiến sĩ: Hơn 10 năm sau vẫn không nhà, không xe, sống nhờ phụ cấp của cha mẹ

Netizen

17:02:48 20/01/2025

Microsoft sắp buộc người dùng Windows 10 phải cập nhật lên bản 21H2

Microsoft sắp buộc người dùng Windows 10 phải cập nhật lên bản 21H2 Công nghệ trên smartphone đã thay đổi thế nào để phù hợp và đảm bảo sức khỏe cho “cú đêm”?

Công nghệ trên smartphone đã thay đổi thế nào để phù hợp và đảm bảo sức khỏe cho “cú đêm”?

Tấn công đòi tiền chuộc chiếm một nửa số vụ tấn công mạng toàn cầu

Tấn công đòi tiền chuộc chiếm một nửa số vụ tấn công mạng toàn cầu Fortinet: Mã độc tống tiền vẫn tiếp tục "uy hiếp" các doanh nghiệp

Fortinet: Mã độc tống tiền vẫn tiếp tục "uy hiếp" các doanh nghiệp New York mở trung tâm phòng chống tấn công mạng

New York mở trung tâm phòng chống tấn công mạng Dell giới thiệu giải pháp Cyber Recovery chống mã độc tống tiền

Dell giới thiệu giải pháp Cyber Recovery chống mã độc tống tiền Trận chiến 'từng mili giây' chống mã độc tống tiền

Trận chiến 'từng mili giây' chống mã độc tống tiền Các cơ sở dầu mỏ châu Âu bị tấn công mạng quy mô lớn

Các cơ sở dầu mỏ châu Âu bị tấn công mạng quy mô lớn Ngọc Lan, Lona Kiều Loan và dàn sao Vbiz phản ứng với bài viết gây chấn động của Thiên An

Ngọc Lan, Lona Kiều Loan và dàn sao Vbiz phản ứng với bài viết gây chấn động của Thiên An

3 chị đẹp khiến khán giả bất bình khi tiến vào chung kết show 'Đạp gió'

3 chị đẹp khiến khán giả bất bình khi tiến vào chung kết show 'Đạp gió' Sao Việt 20/1: Hoa hậu Thùy Tiên khoe sắc ở Thụy Sĩ sau khi nhận bằng Thạc sĩ

Sao Việt 20/1: Hoa hậu Thùy Tiên khoe sắc ở Thụy Sĩ sau khi nhận bằng Thạc sĩ Ngoại hình gây hoang mang tột độ của Triệu Lộ Tư

Ngoại hình gây hoang mang tột độ của Triệu Lộ Tư Động thái gần nhất của Jack: Khiến fan Kpop nổi giận vì loạt hình ảnh "xào nấu"

Động thái gần nhất của Jack: Khiến fan Kpop nổi giận vì loạt hình ảnh "xào nấu"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ" Bạn học hé lộ tính cách thật của Á hậu Phương Nhi

Bạn học hé lộ tính cách thật của Á hậu Phương Nhi Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!"

Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!" Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh!

Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh! Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra!

Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra! Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội

Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng?

Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng? Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam

Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết

Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc

Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc