Lỗ hổng bảo mật nguy hiểm nhất thế giới là… người dùng

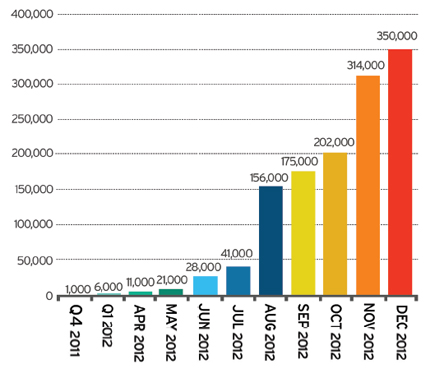

Phần mềm độc hại nhắm vào hệ điều hành di động Android của Google tăng từ 1.000 lên 350.000 chỉ trong năm 2012. Trong khi đó, các loại phần mềm “bắt cóc, tống tiền” bùng phát trở lại, còn người dùng vẫn thờ ơ với công tác bảo mật.

Đó là một phần trong bức tranh tổng thể về tình hình bảo mật năm 2012 mà hãng bảo mật TrendMicro vừa phát hành.

Android là “chùm khế ngọt”

Chỉ tính riêng trong năm 2012, số lượng phần mềm độc hại nhắm vào HĐH di động này của Google gia tăng với tốc độ phi mã. Nếu như thời điểm quý 4/2011, số lượng phần mềm độc hại trên Android mà TrendMicro ghi nhận được chỉ ở con số xấp xỉ 1.000 thì sang quý 1/2012, con số này đã tăng lên 6.000. Và điều không thể tin nổi là tại thời điểm kết thúc quý 4/2012, con số này đã cán mức 350.000.

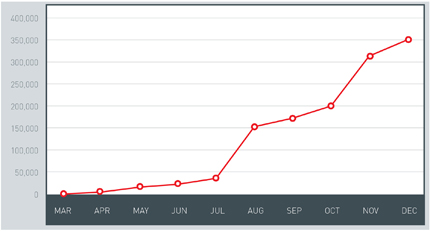

Biểu đồ gia tăng phần mềm độc hại trên Android năm 2012. (TrendMicro)

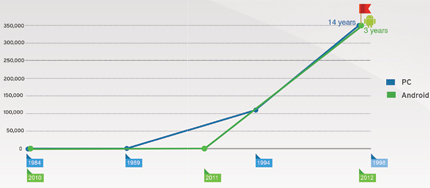

Biểu đồ so sánh tốc độ gia tăng phần mềm độc hại trên PC và Android. (TrendMicro)

Video đang HOT

Nếu so sánh với gia đình Windows, HĐH hứng chịu nhiều phần mềm độc hại nhất, từ phiên bản đầu tiên (1983) đến khi hứng chịu đủ 350.000 phần mềm độc hại các loại cũng phải 14 năm. Trong khi đó, với Android, thời gian này diễn ra chưa tới 3 năm. Mà hầu hết số lượng này đều “đổ bộ” ngay trong năm 2012.

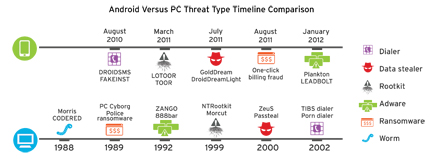

Không chỉ số lượng, mà phạm vi gây hại của các loại phần mềm độc hại trên Android cũng bao quát gần như toàn bộ các lĩnh vực tương tự như trên máy tính. Theo dữ liệu của TrendMicro, có 6 loại phần mềm độc hại xuất hiện trên máy tính từ năm 1988 – 2002 gồm: Sâu ( worm), ransomware (loại mã độc chuyên “bắt cóc, tống tiền”), adware (quảng cáo), rootkit (loại mã độc trốn trên máy để phục vụ tấn công, điều khiển từ xa), data stealer (đánh cắp thông tin) và dialer (thực hiện các cuộc gọi, gửi tin nhắn,…). Trong khi đó, chỉ chưa đầy 3 năm, hãng này đã ghi nhận được sự hiện diện của 5/6 nhóm phần mềm độc hại nói trên (trừ sâu máy tính).

Email lừa đảo và sự thờ ơ của người dùng

Báo cáo của TrendMicro cho thấy một sự thật khá ngược đời: Có đến 67% tin rằng hệ thống bảo mật của mình không đủ sức chống đỡ các cuộc tấn công của những tin tặc chuyên nghiệp, nhưng lại có đến 87% vẫn vô tư bấm vào các liên kết lừa đảo.

Không những thế, đứng đầu danh sách các lỗ hổng bị tin tặc khai thác để tấn công đều là những lỗ hổng đã được phát hiện và nhà sản xuất đã phát hành bản vá lỗi. Cụ thể, 3 lỗ hổng bị khai thác nhiều nhất gồm: Windows Common Control (33,31%), Embeded Flash Object (27,76%) và Microsoft Office (21,28%).

Các định dạng tập tin đính kèm bị lợi dụng để tấn công nhiều nhất vẫn là RTF (36,8%), XLS (29,3%), RAR và DOC (13,7% và 13,2%). Và dĩ nhiên, những lỗ hổng trên các định dạng này đều đã có bản vá lỗi từ nhà sản xuất.

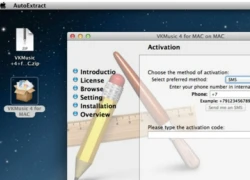

Một điểm nữa trong báo cáo này cho thấy sự thờ ơ của người dùng đối với công tác bảo vệ an toàn cho hệ thống của mình: Dẫn đầu danh sách các loại phần mềm độc hại mà TrendMicro ghi nhận được là một gương mặt rất quen thuộc: Conflickr – một loại mã độc khai thác lỗi trong dịch vụ máy chủ của Windows đã được phát hiện và có giải pháp tiêu diệt từ năm 2008. Tuy nhiên, đến thời điểm này, nó vẫn ung dung tồn tại và hoạt động trên 2,5 triệu máy tính. Đứng thứ 3 trong danh sách là gần 800 triệu máy tính đang chứa chấp một loại phần mềm độc hại được giấu trong các chương trình bẻ khóa để sử dụng bất hợp pháp các phần mềm máy tính.

Sự thờ ơ này sẽ càng nguy hiểm hơn khi trong năm 2012 đã có sự gia tăng trở lại của các loại ransomware – phần mềm độc hại có chức năng khống chế máy tính nạn nhân để đòi tiền. Theo ghi nhận của TrendMicro, số lượng ransomware đã tăng hơn 18.000 vào quý 4/2012, tức gần 6 lần so với thời điểm quý 1/2012 (chỉ hơn 3.000).

Trước khi quá muộn…

Như vậy, có thể thấy, thái độ thờ ơ của người dùng chính là miếng mồi ngon mà tin tặc đang nhắm tới. Sự phát triển của công nghệ đã đưa trào lưu BYOD (bring your own device – tạm dịch: Mang mọi thứ bên mình) trở thành tiêu chuẩn mới của người dùng hiện đại. Tuy nhiên, với tốc độ gia tăng các phần mềm độc hại nhắm vào môi trường di động và sự trở lại của các dạng tin tặc, nếu chủ quan, BYOD sẽ biến người dùng trở nên mất tất cả thậm chí trở thành “nô lệ” trong “cuộc sống số” của mình.

Thế giới phần mềm độc hại ngày nay không chỉ là những đoạn mã làm hư hỏng hay mất mát một vài tập tin trên máy tính như thời thập niên 90 của thế kỷ trước mà nó luôn gắn liền với các lợi ích kinh tế. Thậm chí có cả ý đồ chính trị. Một máy tính bị nhiễm mã độc sẽ trở thành công cụ để tham gia các cuộc tấn công với ý đồ xấu vào một nơi xa lạ nào đó. Có khi chỉ đơn giản là liên tục gửi thư rác cho chính bạn bè, người thân của mình để “ông chủ” của nó ung dung ngồi thu lợi ích.

Tệ hơn nữa, bạn sẽ làm gì nếu một ngày nào đó bạn nhận được thông báo ngay trên màn hình rằng máy tính của bạn đã bị khóa, dữ liệu đã bị mã hóa hoàn toàn và bạn phải móc túi một khoản tiền nào đó để “chuộc” lại những gì thuộc về mình ở ngay trên máy tính của mình? Nghe có vẻ như cảnh trong phim viễn tưởng, nhưng nó hoàn toàn có thể xảy ra cho chính bạn. Và nếu như vậy, sự thờ ơ, phó mặc ngay từ đầu của người dùng mới chính là lỗ hổng nguy hiểm nhất cần phải được “vá”.

Theo Trendmicro

Lao Động

Windows 'lậu' gây nhiều quan ngại về an ninh thông tin

Sau khi mua và kiểm tra 169 PC cài Windows "lậu" trong một cuộc khảo sát gần đây, Microsoft phát hiện có 90% máy bị nhiễm phần mềm độc hại như keylogger, spyware hoặc dính lỗi bảo mật nghiêm trọng.

Đây là động thái mới nhất của "gã khổng lồ phần mềm" trong chiến dịch chống phần mềm lậu nhằm cảnh báo người dùng Trung Quốc về độ an toàn của các phiên bản Windows không có bản quyền tại thị trường này.

Liên minh phần mềm doanh nghiệp (Business Software Alliance) cho biết thị trường phần mềm phi pháp tại Trung Quốc đang có giá trị lên tới 9 tỷ USD trong khi thị trường hợp pháp chỉ có 2,7 triệu USD. Số liệu này kết hợp với kết quả khảo sát mới nhất của Microsoft cho thấy Windows "lậu" không chỉ gây ảnh hưởng về độ an toàn của máy tính mà còn gây ra tổn thất kinh tế lớn đối với hãng phần mềm Mỹ.

Các máy tính sử dụng Windows không bản quyền có nguy cơ bị nhiễm malware cao. Ảnh:Chinapost.

Neal Quinn, Giám đốc điều hành của công ty dịch vụ và công nghệ thông tin Prolexic của Mỹ, khẳng định, ngoài ảnh hưởng tiêu cực tới "túi tiền" của Microsoft, những bản Windows lậu còn biến máy tính trở thành một phần của mạng botnet để lan truyền spam và malware ra khỏi phạm vi quốc gia . "Điều này xảy ra ở tất cả các nước chứ không chỉ riêng Trung Quốc", ông Neal Quinn cho biết.

Theo PCWorld, tội phạm mạng của Trung Quốc sẽ không đặt mạng botnet(mạng máy tính kết nối với Internet bị mất sự bảo mật và để rơi quyền kiểm soát vào tay người khác) ở trong nước bởi nghi ngại hiệu suất của hệ thống sẽ gặp trở ngại do chính quyền nước này kiểm soát rất chặt lưu lượng Internet đến và đi. Do đó, lợi thế về phòng thủ đối với Trung Quốc lúc này là hệ thống Great Firewall, Andy Ellis, Giám đốc phụ trách mảng bảo mật của Akamai nhận định.

Tuy nhiên, Dan Olds, một nhà phân tích của Gabriel Consulting Group, cho biết, nếu hệ thống các máy tính dùng phần mềm lậu được đưa tới các nước lân cận như Thái Lan, Hàn Quốc, Malaysia hay Việt Nam thì chúng vẫn có nguy cơ trở thành botnet.

Theo Mary Landesman, một chuyên gia an ninh cao cấp tại Cisco, tội phạm có thể điều khiển malware trên PC thông qua một server ở nơi khác chứ không nhất thiết phải ngồi ở chính chiếc máy tính đó. Điều này khiến cho chính quyền các nước gặp khó khăn trong việc gỡ bỏ hệ thống mạng botnet.

Mạng botnet Nitol chứa nhiều loại phần mềm độc hại khác nhau. Ảnh: Win7China.

Tháng 9 năm nay, Microsoft đã "bắn hạ" một mạng botnet lớn có tên Nitol tại Trung Quốc chuyên rải malware thông qua các bản Windows lậu bán tại thị trường trong và ngoài nước này. Mạng botnet lan truyền đủ loại phần mềm độc hại, từ keylogger, rootkit cho đến trojan.

Tuy vậy, mối đe doạ vẫn chưa dừng ở đó mà còn tiếp tục mở rộng, một số kẻ lừa đảo tại Trung Quốc còn tìm cách đưa bộ phần mềm Office chứa malware và những lỗ hổng bảo mật bổ sung vào các bản Windows "lậu" để bán cho người dùng. Trong khi đó, những người mua PC lại có xu hướng mua phần mềm lậu nhiều hơn bởi các "lợi ích" mà tội phạm đem lại cho họ quá lớn so với loại có bản quyền, ông Dan Olds nhận định.

Theo VNE

Mã độc rủ nhau "đổ bộ" sang Skype  Sau Shylock, các chuyên gia bảo mật lại tiếp tục phát hiện thêm 1 loạt các mã độc chuyển mục tiêu lây nhiễm sang Skype. Đây được xem là dấu hiệu cảnh báo về một cuộc "đổ bộ" trong tương lại của các loại mã độc sang ứng dụng VoIP và gửi tin nhắn tức thời phổ biến này. Cảnh báo mới nhất...

Sau Shylock, các chuyên gia bảo mật lại tiếp tục phát hiện thêm 1 loạt các mã độc chuyển mục tiêu lây nhiễm sang Skype. Đây được xem là dấu hiệu cảnh báo về một cuộc "đổ bộ" trong tương lại của các loại mã độc sang ứng dụng VoIP và gửi tin nhắn tức thời phổ biến này. Cảnh báo mới nhất...

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30 1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31

1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31 Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59

Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59 Màn comeback xuất sắc nhất hiện tại: Khán giả Việt "chống lưng" đưa MV lên Top 2 toàn cầu, lượt xem tăng gấp 560 lần04:19

Màn comeback xuất sắc nhất hiện tại: Khán giả Việt "chống lưng" đưa MV lên Top 2 toàn cầu, lượt xem tăng gấp 560 lần04:19 Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18

Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Sao Việt lên tiếng vụ vợ cố nghệ sĩ Quý Bình bị bàn tán: "Tôi cần nói ra điều này vì người anh của mình"00:31

Sao Việt lên tiếng vụ vợ cố nghệ sĩ Quý Bình bị bàn tán: "Tôi cần nói ra điều này vì người anh của mình"00:31 Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50

Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50 TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11

TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11 Hàng chục thanh niên nhà trai bị giữ lại tại đám cưới vì chiếc iPhone 16 "không cánh mà bay" và câu nói của cô gái bị mất điện thoại gây tranh cãi00:35

Hàng chục thanh niên nhà trai bị giữ lại tại đám cưới vì chiếc iPhone 16 "không cánh mà bay" và câu nói của cô gái bị mất điện thoại gây tranh cãi00:35 Được đón dâu lúc nửa đêm, cô gái Trà Vinh có trải nghiệm nhớ đời00:56

Được đón dâu lúc nửa đêm, cô gái Trà Vinh có trải nghiệm nhớ đời00:56Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Đi đón con tan học, tôi bất ngờ khi thấy con gái cười nói vui vẻ ngồi trong lòng một người quen thuộc

Góc tâm tình

20:43:56 12/03/2025

Cận cảnh nữ tỷ phú MadamPang bật khóc nức nở khi phải gánh nợ gần 300 tỉ đồng, vì sao lại ra nông nỗi này?

Netizen

20:40:13 12/03/2025

Cuộc chiến thương mại Mỹ-Trung Quốc: Bắc Kinh đang 'chơi trò' của ông Trump theo cách của mình

Thế giới

20:11:03 12/03/2025

Vợ Quý Bình: "Nghĩ đến yêu anh ấy là mình không dám"

Sao việt

20:04:27 12/03/2025

Nóng: Kim Soo Hyun hứa sẽ cưới Kim Sae Ron, dì cố diễn viên 1 lần kể hết chuyện thao túng tâm lý

Sao châu á

19:39:38 12/03/2025

Món nợ của Vinicius với Atletico

Sao thể thao

19:23:18 12/03/2025

Vụ cháy 56 người chết: Tòa nhà xây sai phép, 'không khác gì chiếc hộp kín'

Pháp luật

18:46:42 12/03/2025

Vì sao concert 'Chị đẹp đạp gió' không 'cháy vé' như các show 'Anh trai'?

Nhạc việt

17:31:32 12/03/2025

Kim Sae Ron từng nên duyên "chú cháu" với một nam thần lừng lẫy nhất Hàn Quốc, khiến Kim Soo Hyun càng bị chỉ trích

Hậu trường phim

17:27:55 12/03/2025

Đoạn video nam ca sĩ hạng A cho fan khiếm thị chạm mặt cảm động vô cùng, nhưng đến đoạn "mỏ hỗn" ai nấy đều bật cười

Tv show

17:24:53 12/03/2025

Nhà mạng đang nhắm “tăng gia” các dịch vụ phi thoại

Nhà mạng đang nhắm “tăng gia” các dịch vụ phi thoại Rộ tin Apple tung ra 3 iPhone mới trong năm nay

Rộ tin Apple tung ra 3 iPhone mới trong năm nay

99% chương trình độc hại nhắm vào thiết bị Android

99% chương trình độc hại nhắm vào thiết bị Android Phần mềm độc hại mới trên Mac lừa đảo người dùng tính phí điện thoại

Phần mềm độc hại mới trên Mac lừa đảo người dùng tính phí điện thoại Smartphone đang là mục tiêu mới của các hacker

Smartphone đang là mục tiêu mới của các hacker Apple chặn trojan SMSSend trên OS X

Apple chặn trojan SMSSend trên OS X Phần mềm độc hại giả dạng ứng dụng trên OS X

Phần mềm độc hại giả dạng ứng dụng trên OS X Kaspersky Anti-Virus 2013 đạt tỉ lệ loại bỏ phần mềm độc hại cao nhất

Kaspersky Anti-Virus 2013 đạt tỉ lệ loại bỏ phần mềm độc hại cao nhất Dispatch liệt kê 5 "kẻ ác" dồn Kim Sae Ron đến bước đường tự tử, công ty Kim Soo Hyun bị lên án vì hành động này

Dispatch liệt kê 5 "kẻ ác" dồn Kim Sae Ron đến bước đường tự tử, công ty Kim Soo Hyun bị lên án vì hành động này Xuất hiện ông lớn "bảo kê" Kim Soo Hyun giữa bão drama, 1 phán quyết khiến netizen phẫn nộ

Xuất hiện ông lớn "bảo kê" Kim Soo Hyun giữa bão drama, 1 phán quyết khiến netizen phẫn nộ Chấn động ảnh hôn má và thư tay: "Anh yêu em Sae Ron, từ Kim Soo Hyun đang ở nơi xa"

Chấn động ảnh hôn má và thư tay: "Anh yêu em Sae Ron, từ Kim Soo Hyun đang ở nơi xa"

Dispatch tung bằng chứng phản bội gây sốc của Kim Soo Hyun với Kim Sae Ron!

Dispatch tung bằng chứng phản bội gây sốc của Kim Soo Hyun với Kim Sae Ron! Kim Soo Hyun đối diện mức án bao nhiêu năm tù nếu bị kết tội quan hệ với trẻ vị thành niên?

Kim Soo Hyun đối diện mức án bao nhiêu năm tù nếu bị kết tội quan hệ với trẻ vị thành niên? Đàm Vĩnh Hưng đổi luật sư, đòi bồi thường cho việc mất 4 ngón chân

Đàm Vĩnh Hưng đổi luật sư, đòi bồi thường cho việc mất 4 ngón chân Chủ shop hoa Hạ Long nhận cái kết "cực đắng" sau khi dạy nghề cho con gái hàng xóm: Cộng đồng mạng người trách "vô ơn", người nói "chuyện thường"

Chủ shop hoa Hạ Long nhận cái kết "cực đắng" sau khi dạy nghề cho con gái hàng xóm: Cộng đồng mạng người trách "vô ơn", người nói "chuyện thường" Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình

Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng?

Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng? Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý

Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ!

Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ!

Công nhân vệ sinh tìm thấy 7 kg vàng trị giá hơn 17 tỷ đồng trong thùng rác sân bay

Công nhân vệ sinh tìm thấy 7 kg vàng trị giá hơn 17 tỷ đồng trong thùng rác sân bay Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên

Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên 'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư

'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư