Kaspersky: Xu hướng tấn công tiền mã hóa, NFT sẽ tăng trong năm 2022

Trong bối cảnh người dân Đông Nam Á thuộc nhóm giao dịch tiền số hàng đầu, kẻ tấn công sẽ nhắm vào nhóm này, và tác động của nó sẽ không chỉ giới hạn trong thị trường tiền số.

Cuộc sống bình thường mới đã trở lại tại nhiều quốc gia Đông Nam Á. Song song đó, tội phạm mạng cũng có những đích nhắm mới mẻ hơn trong năm 2022. Hãng bảo mật Kaspersky đã đưa ra một số dự báo về xu hướng tấn công trên Internet trong năm nay.

Tiền mã hóa và tấn công vào ngành NFT

Quan sát các nhóm tấn công chuyên nghiệp như Lazarus, BlueNoroff, các nhà nghiên cứu suy đoán sẽ có những làn sóng tấn công quy mô hơn vào các doanh nghiệp tiền điện tử.

NFT (non-fungible token – tài sản không thể thay thế) cũng sẽ là mục tiêu của tội phạm mạng. Điều này là do các quốc gia ở Đông Nam Á đang dẫn đầu về tỷ lệ sở hữu NFT, trong đó Philippines đứng đầu danh sách với 32%, cho biết họ sở hữu các tài sản số này.

Trong 20 quốc gia được khảo sát, Thái Lan xếp vị trí thứ 2 (26,2%), tiếp theo là Malaysia (23,9%), Việt Nam ở vị trí thứ 5 (17,4%) và Singapore xếp thứ 14 (6,8%).

Chuyên gia nhận định tấn công sẽ nhắm trực tiếp vào nhân viên các công ty khởi nghiệp và sàn giao dịch tiền điện tử thông qua kỹ thuật tinh vi, khai thác phần mềm và thậm chí cả các nhà cung cấp giả mạo. Kẻ xấu cũng có thể tấn công hàng loạt thông qua phần mềm chuỗi cung ứng hoặc các thành phần liên quan (như thư viện mã của bên thứ ba).

Ngoài ra, nhiều vụ trộm cắp tài sản NFT sẽ xảy ra trong những năm tới. Là một lĩnh vực hoàn toàn mới, điều này sẽ gây ra sự thiếu hụt lực lượng cảnh sát điều tra có chuyên môn cao, dẫn đến sự gia tăng ban đầu của các cuộc tấn công vào NFT.

Các loại hình tấn công trên không chỉ ảnh hưởng đến thị trường tiền mã hóa toàn cầu mà còn đến giá cổ phiếu của các công ty riêng lẻ, vì kẻ tấn công kiếm tiền thông qua giao dịch bất hợp pháp trên thị trường chứng khoán.

Lừa đảo qua tin nhắn, mạng xã hội

Trong bối cảnh không gian mạng được bảo vệ nghiêm ngặt hơn, kẻ tấn công tập trung vào tấn công phi công nghệ, khai thác “lỗ hổng” mang yếu tố con người bao gồm tất cả các loại hình lừa đảo qua tin nhắn, cuộc gọi tự động, ứng dụng nhắn tin phổ biến và mạng xã hội, v.v…

Video đang HOT

Số lượng lừa đảo tăng qua các năm tại Singapore: tăng 16% (năm 2021), tăng 108,8% (2020), tăng 27,1% (năm 2019), tăng 19,5% (năm 2018).

Một số quốc gia khác trong khu vực cũng ghi nhận tấn công lừa đảo. Tại Thái Lan, gần 40.000 người bị lừa khi tài khoản ngân hàng và thẻ tín dụng xuất hiện giao dịch không rõ ràng. Kẻ lừa đảo dùng trang web ngân hàng giả mạo để đánh cắp thông tin người dùng tại Malaysia vào năm ngoái. Nhiều trường hợp khác tại Việt Nam cũng bị lừa.

Phía Kaspersky nhận định xu hướng lừa đảo này hình thành bởi sự tự động hóa ở một số dịch vụ như cuộc gọi, tin nhắn tự động cần hành động tiếp theo của người dùng (như click vào đường link, trả lời thông tin…).

Chuyên gia dự báo xu hướng này sẽ càng gia tăng trong tương lai, bao gồm phát triển những thông tin liên quan đến người dùng như hình ảnh, video, giọng nói. Có thể sẽ có sự chuyển đổi từ lừa đảo có sự trợ giúp của máy tính sang lừa đảo từ tài sản số (tài khoản người dùng, smartphone, máy tính cá nhân).

Tấn công có chủ đích bằng ransomware giảm

Khoảng thời gian đại dịch chứng kiến sự gia tăng tấn công có chủ đích bằng ransomware trên toàn thế giới nhắm đến những mục tiêu giá trị, cũng như những doanh nghiệp đang sa sút.

Một số công ty trong khu vực Đông Nam Á là nạn nhân của ransomware. Tuy nhiên, nhờ hợp tác quốc tế và tăng cường nhân lực truy vết các nhóm ransomware, các chuyên gia của hãng bảo mật tin rằng số lượng của các cuộc tấn công này sẽ giảm trong năm 2022.

Việc hợp tác quốc tế được chính phủ Hoa Kỳ khởi xướng, có sự tham gia của FBI và Bộ chỉ huy không gian mạng Hoa Kỳ, do đó tình hình đang lắng xuống. Tuy nhiên Kaspersky dự đoán rằng, các cuộc tấn công có thể bùng phát trở lại sau đó, tập trung vào các quốc gia đang phát triển với năng lực điều tra mạng kém hoặc các quốc gia không phải là đồng minh của Mỹ.

Đối với khu vực Đông Nam Á, loại hình tấn công này có thể sẽ giảm mạnh, hoặc sẽ không xảy ra tại một số nước trong năm 2022.

Tuy nhiên, các dịch vụ lưu trữ sẵn có được cung cấp rộng rãi tại các quốc gia như Singapore và Malaysia, các dịch vụ trung tâm dữ liệu và cơ sở hạ tầng vẫn có thể bị ransomware tấn công.

Buôn bán dữ liệu

Với sự sụt giảm trong tấn công ransomware có chủ đích, có thể có sự gia tăng của việc buôn bán các dữ liệu này trên chợ đen.

Chuyên gia giải thích rằng những năm gần đây, trong nhiều trường hợp rò rỉ dữ liệu, nạn nhân không thể xác định được kẻ tấn công cũng như không tìm ra cách chúng bị xâm nhập. Đây là tín hiệu cho các tội phạm mạng thụ động lao vào lĩnh vực đánh cắp dữ liệu và buôn bán bất hợp pháp.

Do đó, chúng ta sẽ thấy nhiều cơ sở dữ liệu, thông tin liên lạc nội bộ và thông tin cá nhân bị đánh cắp từ các công ty khác nhau và được giao dịch trên thị trường chợ đen.

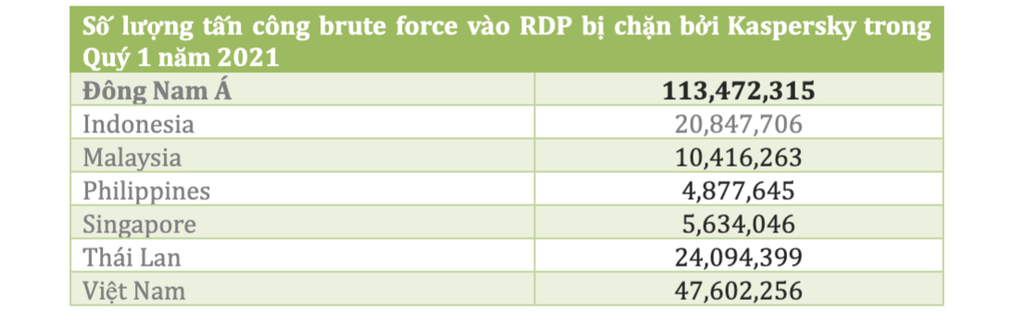

Kaspersky ngăn chặn 47,6 triệu tấn công giao thức RDP tại Việt Nam trong nửa đầu 2021

Kaspersky phát hiện và ngăn chặn tổng cộng 47.602.256 tấn công brute force vào giao thức Remote Desktop Protocol (RDP - giao thức kết nối máy tính từ xa) tại Việt Nam.

Theo thống kê về RDP từ Kaspersky, con số này chiếm 42% các nỗ lực tấn công nhằm vào những người dùng sử dụng giải pháp của Kaspersky ở khu vực Đông Nam Á có cài đặt RDP của Microsoft trên máy tính.

Tấn công brute force sử dụng thủ thuật đoán thử đúng-sai để dò tất cả các tổ hợp có thể để tìm ra thông tin đăng nhập, khóa mã hóa dữ liệu hoặc tìm ra một trang web ẩn. Giao thức RDP là một giao thức độc quyền được phát triển bởi Microsoft, cung cấp cho người dùng giao diện để kết nối với một máy tính khác thông qua kết nối mạng.

Dù brute force là phương pháp tấn công không mới nhưng nó vẫn hiệu quả và phổ biến với các hacker. Bằng cách nhắm mục tiêu vào một thiết bị chạy hệ điều hành Windows và sử dụng RDP, sau đó tìm cặp mật khẩu hoặc thông tin đăng nhập RDP chính xác, các hacker có thể truy cập từ xa vào máy chủ và thu lại nhiều lợi ích, như: thu lợi từ quảng cáo, thu thập dữ liệu hoạt động, đánh cắp dữ liệu cá nhân, phát tán phần mềm độc hại gây gián đoạn công việc, tấn công hệ thống để thực hiện các hoạt động độc hại và gây ảnh hưởng xấu đến danh tiếng trang web.

So với cùng kỳ năm 2020, số nỗ lực tấn công người dùng thông qua RDP tại Việt Nam tăng 37%. Lý giải nguyên nhân gia tăng các cuộc tấn công brute force, các chuyên gia cho rằng nửa đầu năm 2021 là giai đoạn các doanh nghiệp Việt Nam đẩy mạnh ứng dụng công nghệ thông tin và chuyển đổi số.

Hơn nữa, tình hình phức tạp của dịch bệnh cũng tạo cơ hội cho tội phạm mạng lợi dụng việc các công ty gấp rút chuyển sang hình thức làm việc tại nhà và thiếu sự chuẩn bị cũng như cấu hình máy chủ RDP kém để thực hiện việc tấn công brute force.

Ông Chris Connell, Giám đốc Điều hành Kaspersky châu Á - Thái Bình Dương chia sẻ: "Cuộc khủng hoảng về an toàn sức khỏe rõ ràng đã thúc đẩy quá trình chuyển đổi số và tác động đến cuộc sống kết hợp công việc và đời sống cá nhân của chúng ta. Các nhân viên hiện đang tích cực chấp nhận những thay đổi để theo đuổi sự tự do và linh hoạt hơn, sử dụng công nghệ để làm chủ một tương lai mới. Các công ty hiện phải thích nghi và tái cấu trúc để môi trường làm việc hiện đại hiệu quả hơn, bền vững hơn và quan trọng nhất là đảm bảo sự an toàn."

Khi tình trạng làm việc tại nhà sẽ có thể tiếp tục, Kaspersky khuyến nghị người sử dụng lao động và doanh nghiệp thực hiện các biện pháp bảo vệ dưới đây:

Hãy thiết lập một mật khẩu mạnh.

Chỉ truy cập RDP thông qua VPN của doanh nghiệp.

Kích hoạt Network Level Authentication (NLA).

Nếu có thể, hãy bật xác thực hai yếu tố.

Nếu không sử dụng RDP, hãy tắt nó và đóng cổng 3389.

Sử dụng một giải pháp bảo mật đáng tin cậy.

Các công ty cần giám sát chặt chẽ các chương trình đang được sử dụng và cập nhật chúng trên tất cả các thiết bị của công ty một cách kịp thời. Đây không phải là công việc dễ dàng đối với nhiều công ty hiện nay, bởi vì quá trình chuyển đổi vội vàng sang làm việc từ xa đã buộc nhiều người phải cho phép nhân viên làm việc hoặc kết nối với các tài nguyên của công ty từ máy tính tại nhà của họ. Do đó, Kaspersky đưa ra các khuyến nghị:

Cung cấp khóa đào tạo cơ bản về giữ an toàn cho máy tính và hệ thống mạng cho nhân viên của công ty, giúp nhân viên nhận biết các kiểu tấn công phổ biến nhất xảy ra trong công ty và cung cấp kiến thức cơ bản trong việc nhận biết các email, trang web và các tin nhắn đáng ngờ.

Sử dụng các mật khẩu mạnh, phức tạp và các mật khẩu khác nhau để truy cập vào các tài nguyên của công ty.

Sử dụng xác thực đa yếu tố hoặc xác thực hai yếu tố, đặc biệt khi truy cập vào thông tin tài chính hoặc đăng nhập vào mạng công ty.

Nếu có thể, hãy sử dụng mã hóa trên các thiết bị được sử dụng cho mục đích công việc.

Cho phép truy cập RDP thông qua VPN công ty.

Luôn chuẩn bị các bản sao lưu của dữ liệu quan trọng.

Sử dụng giải pháp bảo mật doanh nghiệp đáng tin cậy với khả năng bảo vệ khỏi mối đe dọa mạng như Kaspersky Endpoint Security for Business.

Mã độc tống tiền tại Việt Nam tăng gần 200%  Cùng với việc chuyển đổi số đang diễn ra mạnh mẽ trong các doanh nghiệp tại Việt Nam, mã độc tống tiền (ransomware) tiếp tục có "đất diễn" và được dự báo gây nhiều hiểm họa. Theo báo cáo Hoạt động của mã độc tống tiền đầu tiên của VirusTotal và Google, mã độc tống tiền - ransomware tăng gần 200% so với...

Cùng với việc chuyển đổi số đang diễn ra mạnh mẽ trong các doanh nghiệp tại Việt Nam, mã độc tống tiền (ransomware) tiếp tục có "đất diễn" và được dự báo gây nhiều hiểm họa. Theo báo cáo Hoạt động của mã độc tống tiền đầu tiên của VirusTotal và Google, mã độc tống tiền - ransomware tăng gần 200% so với...

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01 MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15

MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15 Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42

Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42 Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38

Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47

1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47 Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53

Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53 Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30

Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cách luộc gà cúng ông Công ông Táo đẹp mắt, vàng bóng, không nứt da gẫy mào

Ẩm thực

06:13:15 20/01/2025

Dự báo tác động nhiệm kỳ hai Tổng thống Mỹ đối với các thị trường châu Á

Thế giới

06:01:30 20/01/2025

Lee Min Ho tiếp tục ê chề đến khó tin: Đáng quên nhất sự nghiệp, không ngờ lại có ngày này

Phim châu á

23:23:15 19/01/2025

1 mỹ nhân Việt gây sốt MXH vì đẹp chấn động thế gian, khí chất sang chảnh hơn cả minh tinh xứ Hàn

Hậu trường phim

23:19:24 19/01/2025

Diễn viên Thanh Trúc tiết lộ món quà bất ngờ từ ông xã

Sao việt

22:56:48 19/01/2025

Gặp sự cố trình diễn, Quỳnh Nga bất ngờ nhận điểm tuyệt đối từ Khánh Thi

Tv show

22:49:22 19/01/2025

Chuyện tình đạo diễn 65 tuổi chia tay vợ, theo đuổi nàng thơ kém 22 tuổi

Sao châu á

22:40:07 19/01/2025

5 "bí mật" của tủ lạnh khiến tôi tiếc nuối vì biết chậm

Sáng tạo

22:37:08 19/01/2025

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc

Nhạc việt

22:17:49 19/01/2025

Khởi tố kẻ giết 4 người tại Hà Nội

Pháp luật

22:17:36 19/01/2025

Lưu ngay 3 cách để tìm lại iPhone bị mất dành riêng cho hội ‘não cá vàng’

Lưu ngay 3 cách để tìm lại iPhone bị mất dành riêng cho hội ‘não cá vàng’ Dòng tiền “chảy ra” khỏi thị trường tiền số cao kỷ lục trong bối cảnh Bitcoin “đỏ lửa” nhiều tuần liên tiếp

Dòng tiền “chảy ra” khỏi thị trường tiền số cao kỷ lục trong bối cảnh Bitcoin “đỏ lửa” nhiều tuần liên tiếp

Người Việt tìm kiếm gì nhiều nhất trên Google trong năm 2021?

Người Việt tìm kiếm gì nhiều nhất trên Google trong năm 2021? Kaspersky dự báo xu hướng tấn công có chủ đích trong năm 2022

Kaspersky dự báo xu hướng tấn công có chủ đích trong năm 2022 Cảnh báo 9 ứng dụng độc hại bạn nên gỡ bỏ khỏi smartphone ngay lập tức

Cảnh báo 9 ứng dụng độc hại bạn nên gỡ bỏ khỏi smartphone ngay lập tức Xóa ngay 7 ứng dụng này nếu không muốn mất tiền

Xóa ngay 7 ứng dụng này nếu không muốn mất tiền Quên những gì bạn đã biết về internet đi và chú ý tới Web 3.0, xu hướng thay đổi hoàn toàn thế giới trong năm tới

Quên những gì bạn đã biết về internet đi và chú ý tới Web 3.0, xu hướng thay đổi hoàn toàn thế giới trong năm tới Chuyên gia bảo mật cũng bị lừa trực tuyến và những bài học cho bạn

Chuyên gia bảo mật cũng bị lừa trực tuyến và những bài học cho bạn Về quê biếu quà Tết, chủ nhà choáng vì cơ ngơi đồ sộ của người giúp việc

Về quê biếu quà Tết, chủ nhà choáng vì cơ ngơi đồ sộ của người giúp việc MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm

MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm 5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai?

5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai? Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ" Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết

Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết Chung kết Chị đẹp: Lộ diện 6 vị trí ra mắt, Tóc Tiên hay Kiều Anh là Quán quân?

Chung kết Chị đẹp: Lộ diện 6 vị trí ra mắt, Tóc Tiên hay Kiều Anh là Quán quân? Fan nữ đối mặt án tù vì phát cuồng với Ronaldo

Fan nữ đối mặt án tù vì phát cuồng với Ronaldo Trịnh Sảng về Trung Quốc sau gần 5 năm trốn nợ tại Mỹ, vội thông báo 1 tin gây sốc

Trịnh Sảng về Trung Quốc sau gần 5 năm trốn nợ tại Mỹ, vội thông báo 1 tin gây sốc Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường

Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường Bạn học hé lộ tính cách thật của Á hậu Phương Nhi

Bạn học hé lộ tính cách thật của Á hậu Phương Nhi Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!"

Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!" Người đàn ông chi hơn 69 triệu đồng mua vòng vàng, vài ngày sau phát hiện 2 "vật thể lạ" dài 6cm ở bên trong, chủ tiệm khẳng định: "Chúng tôi không gian lận"

Người đàn ông chi hơn 69 triệu đồng mua vòng vàng, vài ngày sau phát hiện 2 "vật thể lạ" dài 6cm ở bên trong, chủ tiệm khẳng định: "Chúng tôi không gian lận" Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội

Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng?

Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng? NSND Minh Hòa tuổi 61: Thích đi xe đạp, nhận mình là mẹ chồng dễ tính

NSND Minh Hòa tuổi 61: Thích đi xe đạp, nhận mình là mẹ chồng dễ tính 3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên?

3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên? 260 triệu người tức giận với nữ diễn viên "đẹp người xấu nết": Đạo đức giả còn thích lên mặt dạy đời

260 triệu người tức giận với nữ diễn viên "đẹp người xấu nết": Đạo đức giả còn thích lên mặt dạy đời Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng

Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng