Hàng triệu điện thoại Android đang bị khai thác tài khoản ngân hàng

Theo các chuyên gia bảo mật, hàng triệu chiếc điện thoại Android được cập nhật đầy đủ đã dính lỗi bảo mật khiến malware có thể trộm tài khoản từ người dùng.

Các nhà nghiên cứu từ hãng Promon cho biết, lỗ hổng cho phép các ứng dụng độc hại giả dạng thành các ứng dụng hợp pháp mà người dùng đã cài đặt và tin tưởng. Được chạy dưới vỏ bọc của các ứng dụng đáng tin cậy được cài đặt, các ứng dụng độc hại có thể yêu cầu quyền để thực hiện các tác vụ nhạy cảm như ghi âm hoặc video, chụp ảnh, đọc tin nhắn văn bản hoặc lừa đảo đăng nhập. Nạn nhân bấm vào đồng ý là đã cung cấp thông tin nhạy cảm cho tin tặc.

Các nhà nghiên cứu đã cùng với Lookout, nhà cung cấp bảo mật di động và là đối tác của Promon, vào tuần rồi đã báo cáo tìm thấy 36 ứng dụng khai thác lỗ hổng giả mạo. Các ứng dụng độc hại bao gồm các biến thể của trojan ngân hàng BankBot. Trojan này đã hoạt động từ năm 2017, các ứng dụng từ họ phần mềm độc hại này đã bị phát hiện liên tục xâm nhập vào kho ứng dụng Google Play Market.

Theo Statista, đây là lỗ hổng nghiêm trọng nhất ở các phiên bản Android từ 6 đến 10, hiện chiếm khoảng 80% điện thoại Android trên toàn thế giới. Tấn công vào các phiên bản này giúp các ứng dụng độc hại yêu cầu quyền trong khi giả dạng là các ứng dụng hợp pháp. Hiện không có giới hạn đối với các quyền mà ứng dụng độc hại có thể tìm kiếm. Truy cập vào tin nhắn văn bản, hình ảnh, micrô, máy ảnh và GPS là có thể. Cách bảo vệ duy nhất của người dùng là nhấp “không” vào các yêu cầu.

Lỗ hổng được tìm thấy trong chức năng TaskAffinity, tính năng cho phép ứng dụng giả định danh tính của các ứng dụng hoặc tác vụ khác đang chạy trong môi trường đa nhiệm. Các ứng dụng độc hại có thể khai thác chức năng này bằng cách đặt TaskAffinity cho một hoặc nhiều hoạt động của nó để khớp với tên gói của những ứng dụng đáng tin cậy. Bằng cách kết hợp hoạt động giả mạo với allowTaskReparenting hoặc khởi chạy hoạt động độc hại với Intent.FLAG_ACTIVITY_NEW_TASK, các ứng dụng độc hại sẽ được đặt bên trong và ưu tiên cho task bị nhắm mục tiêu.

Các nhà nghiên cứu của Promon viết “Vì vậy, hoạt động độc hại chiếm đoạt nhiệm vụ của mục tiêu. Ở lần kế tiếp khi ứng dụng đích được khởi chạy từ Launcher, tác vụ bị tấn công sẽ được đưa lên trước và sẽ khởi chạy malware. Ứng dụng độc hại sau đó chỉ cần xuất hiện như ứng dụng đích để khởi chạy thành công các cuộc tấn công tinh vi lên nạn nhân. Thậm chí tin tặc có thể chiếm quyền điều khiển trước khi ứng dụng được cài đặt”.

Video đang HOT

Promon nói Google đã gỡ các ứng dụng độc hại khỏi kho Play Market, nhưng về lâu dài thì lỗ hổng dường như không được vá trên tất cả các phiên bản Android. Các nhà nghiên cứu đặt tên lỗ hổng là StrandHogg, một thuật ngữ Bắc Âu đề cập đến người Viking đã từng đột kích các khu vực ven biển để cướp bóc và bắt người dân đòi tiền chuộc. Cả Promon và Lookout đều không xác định được tên của các ứng dụng độc hại, do đó khó biết được máy của bạn có bị nhiễm hay không.

Người phát ngôn của Google đã không trả lời các câu hỏi về việc khi nào lỗ hổng sẽ được vá, có bao nhiêu ứng dụng Google Play bị phát hiện khai thác lỗ hổng, hoặc bao nhiêu người dùng cuối bị ảnh hưởng. Gã khổng lồ tìm kiếm cho biết:

“Chúng tôi đánh giá cao hoạt động từ các nhà nghiên cứu và đã đình chỉ các ứng dụng có khả năng gây hại mà họ đã xác định. Google Play Protect phát hiện và chặn các ứng dụng độc hại, bao gồm cả những ứng dụng sử dụng kỹ thuật này. Ngoài ra, chúng tôi đang tiếp tục điều tra để cải thiện Google Play Protect khả năng bảo vệ người dùng trước các vấn đề tương tự.”

StrandHogg là mối đe dọa lớn nhất đối với người dùng ít kinh nghiệm hoặc khó có thể chú ý đến các hành vi tinh vi của ứng dụng. Tuy nhiên, có một số cảnh báo người dùng có thể làm để phát hiện các ứng dụng độc hại cố gắng khai thác lỗ hổng. Dấu hiệu đáng ngờ bao gồm:

- Một ứng dụng hoặc dịch vụ mà bạn đã đăng nhập lại đang yêu cầu đăng nhập.

- Cửa sổ yêu cầu cấp quyền mở lên nhưng lại không chứa tên ứng dụng.

- Quyền được hỏi từ một ứng dụng không nên có hoặc không cần quyền mà nó yêu – cầu. Ví dụ: một ứng dụng máy tính điện tử lại yêu cầu cấp quyền truy cập GPS.

- Các lỗi cú pháp và chính tả trên giao diện người dùng.

- Các nút và liên kết trên giao diện người dùng không hoạt động khi bấm vào

- Nút Back cũng không hoạt động như bình thường.

Các nhà nghiên cứu của Promon cho biết họ đã xác định được StrandHogg sau khi tham khảo từ một công ty bảo mật đề nghị giấu tên tại Đông Âu. Công ty này cho biết một số ngân hàng ở Cộng hòa Séc đã báo cáo nhiều khoản tiền biến mất khỏi tài khoản của khách hàng. Họ đã gửi cho Promon một mẫu nghi ngờ là phần mềm độc hại. Lookout, một đối tác khác của Promon đã xác định có đến 36 ứng dụng khai thác lỗ hổng này, bao gồm các biến thể BankBot. Vẫn chưa rõ có bao nhiêu tổ chức tài chính đang trở thành mục tiêu của trojan này.

Người dùng Android một lần nữa được cảnh báo phải hết sức nghi ngờ các ứng dụng Android có sẵn cả trong và ngoài Google Play. Bạn cũng nên chú ý đến các quyền được yêu cầu bởi bất kỳ ứng dụng nào.

Theo techsignin

Phát hiện lỗ hổng có thể biến điện thoại Android thành gián điệp

Các chuyên gia bảo mật đã phát hiện ra một số lỗ hổng trên hai điện thoại thông minh Pixel khác nhau, sẽ cho phép tin tặc bí mật thu thập các thông tin mà nạn nhân không hay biết

Điện thoại Pixel của Google. (Nguồn: AP)

Một lỗ hổng đã được phát hiện trong điện thoại thông minh Android cho phép tin tặc xâm nhập vào máy ảnh mà người dùng không hề hay biết.

Theo đó, các chuyên gia bảo mật đã phát hiện ra một số lỗ hổng trên hai điện thoại thông minh Pixel khác nhau sẽ cho phép kẻ tấn công vượt qua hàng rào kiểm tra quyền truy cập vào thiết bị của người dùng.

Sử dụng một ứng dụng giả mạo, nhóm chuyên gia có thể lấy dữ liệu từ máy ảnh, micro cũng như vị trí GPS từ điện thoại của người dùng mà không cần sự đồng ý từ họ.

Lỗ hổng có tên CVE-2019-2234 được phát hiện bởi các nhà nghiên cứu từ công ty bảo mật Chexmarx. Lỗ hổng này cho phép tin tặc truy cập vào điện thoại dùng hệ điều hành Android và biến thiết bị vô hại thành cơn ác mộng gián điệp.

Ngoài khả năng điều khiển các ứng dụng máy ảnh, lỗ hổng còn cho phép tin tặc nghe được âm thanh ở cả hai phía trong một cuộc trò chuyện trên điện thoại và ghi lại chúng mà không người dùng không hề biết.

Google đã có tuyên bố trước thông tin mới: "Chúng tôi đánh giá cao Checkmarx đã phát hiện lỗ hổng. Chúng tôi đang làm việc với các đối tác để phối hợp xử lý vấn đề"./.

Theo viet nam plus

Tên cướp ngân hàng bị bắt vì dùng điện thoại Android  Nghi phạm gây ra vụ cướp có vũ trang đã bị cảnh sát tóm gọn nhờ dữ liệu từ Google. Tuy nhiên điều này gây ra tranh cãi về quyền riêng tư. Theo CNBC, khoảng 17h ngày 20/5, một tay súng bước vào ngân hàng ở Midlothian, bang Virginia (Mỹ) yêu cầu nhân viên mở két và lấy đi 195.000 USD. Camera an...

Nghi phạm gây ra vụ cướp có vũ trang đã bị cảnh sát tóm gọn nhờ dữ liệu từ Google. Tuy nhiên điều này gây ra tranh cãi về quyền riêng tư. Theo CNBC, khoảng 17h ngày 20/5, một tay súng bước vào ngân hàng ở Midlothian, bang Virginia (Mỹ) yêu cầu nhân viên mở két và lấy đi 195.000 USD. Camera an...

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55 Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09

Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09 Chưa bao giờ Trường Giang lại như thế này01:23

Chưa bao giờ Trường Giang lại như thế này01:23 Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00

Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00 Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26

Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26 1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42

1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Hot nhất Weibo: Vụ ngoại tình chấn động làm 2 đoàn phim điêu đứng, cái kết của "chồng tồi" khiến netizen hả hê

Hậu trường phim

23:49:44 23/02/2025

Ca sĩ Hoài Lâm yêu mặn nồng bạn gái, tình trẻ của NSND Việt Anh sắc sảo

Sao việt

23:44:47 23/02/2025

Vatican cập nhật tình hình Giáo hoàng Francis sau cơn nguy kịch

Thế giới

23:43:14 23/02/2025

Kháng nghị giám đốc thẩm vụ 'ủy quyền tách thửa, bị bán đất lưu giữ mồ mả'

Pháp luật

23:40:11 23/02/2025

Diễn viên Hồ Ca phản ứng trước tin bị ung thư phổi, gần qua đời

Sao châu á

23:35:14 23/02/2025

'Cha tôi người ở lại' tập 4: Cả nhà sốc khi ông Bình say xỉn, bất ngờ nổi nóng

Phim việt

23:32:17 23/02/2025

Tây Ninh: Vi phạm nồng độ cồn, không bằng lái xe, gây tai nạn chết người

Tin nổi bật

23:12:09 23/02/2025

Câu trả lời cho việc Lisa bị chê bai, "lép vế" trước Jennie

Nhạc quốc tế

22:45:27 23/02/2025

Phạm Thoại và mẹ bé Bắp "chiến đấu ung thư" liên tục được nhắc tên trên MXH: Động thái mới nhất từ người mẹ

Netizen

22:30:20 23/02/2025

Ariana Grande: Từ "công chúa nhạc pop" đến đề cử Oscar

Sao âu mỹ

21:48:11 23/02/2025

Sau 5 năm, card cao cấp ngày xưa sẽ “thất thủ” trước card phổ thông ngày nay

Sau 5 năm, card cao cấp ngày xưa sẽ “thất thủ” trước card phổ thông ngày nay Samsung và Huawei chọn cách ‘lạ’ để bán siêu phẩm mùa cuối năm

Samsung và Huawei chọn cách ‘lạ’ để bán siêu phẩm mùa cuối năm

Mất trắng tiền trong tài khoản ngân hàng nếu làm theo tin nhắn lạ

Mất trắng tiền trong tài khoản ngân hàng nếu làm theo tin nhắn lạ Tôi ước Apple bắt chước điện thoại Android ở điểm này

Tôi ước Apple bắt chước điện thoại Android ở điểm này Hàng loạt tài khoản ngân hàng bị lừa đảo

Hàng loạt tài khoản ngân hàng bị lừa đảo An toàn hơn tài khoản ngân hàng của bạn với Smart OTP

An toàn hơn tài khoản ngân hàng của bạn với Smart OTP Cách gỡ số điện thoại khỏi tài khoản Instagram

Cách gỡ số điện thoại khỏi tài khoản Instagram Bỏ quy định ví điện tử không được giao dịch quá 20 triệu đồng/ngày

Bỏ quy định ví điện tử không được giao dịch quá 20 triệu đồng/ngày Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc

Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc Bố của Vũ Cát Tường qua đời

Bố của Vũ Cát Tường qua đời Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng?

Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng? 1 Hoa hậu Việt Nam có động thái y hệt Phương Nhi: Rục rịch kết hôn với thiếu gia?

1 Hoa hậu Việt Nam có động thái y hệt Phương Nhi: Rục rịch kết hôn với thiếu gia? "Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương

"Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!"

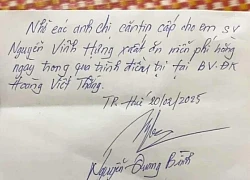

Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!" Nằm viện một mình, chàng sinh viên Hà Tĩnh ngỡ ngàng khi nhận mẩu giấy nhắn của cán bộ bệnh viện

Nằm viện một mình, chàng sinh viên Hà Tĩnh ngỡ ngàng khi nhận mẩu giấy nhắn của cán bộ bệnh viện Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La

Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra? Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương

Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?

Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?