Hàng trăm cơ quan, tổ chức tại Việt Nam bị dính mã độc tống tiền W32.WeakPass

Trong thông tin cảnh báo chiến dịch phát tán mã độc mã hóa dữ liệu tống tiền W32.WeakPass nhắm vào các Server tại Việt Nam, Bkav cho biết theo ước tính của doanh nghiệp này, đến cuối chiều nay, ngày 14/2 số nạn nhân có thể đã lên đến hàng trăm cơ quan , tổ chức .

Chiều nay, ngày 14/2/2019, Hệ thống giám sát virus của Bkav vừa phát đi cảnh báo đang có một chiến dịch tấn công có chủ đích của hacker nước ngoài nhằm vào các Server Public của Việt Nam. Các địa chỉ phát động tấn công của hacker xuất phát từ Nga, châu Âu và châu Mỹ.

“Rất nhiều cơ quan, tổ chức tại Việt Nam đã bị hacker tấn công, xâm nhập máy chủ, sau đó thực hiện mã hóa toàn bộ dữ liệu trên server. Hiện chưa có con số thống kê đầy đủ, nhưng theo ước tính của Bkav, đến cuối buổi chiều 14/2 số nạn nhân có thể đã lên đến hàng trăm cơ quan, tổ chức”, Bkav cho hay.

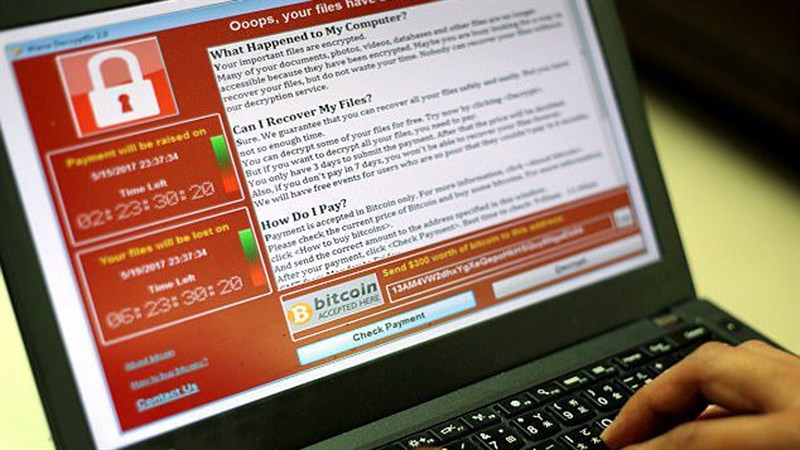

Theo phân tích của các chuyên gia Bkav, cách thức tấn công của hacker là rà quét các Server cài hệ điều hành Windows của các cơ quan, tổ chức tại Việt Nam, dò mật khẩu của những server này bằng cách sử dụng từ điển để thử từng mật khẩu (brute force). Nếu dò thành công, hacker sẽ thực hiện đăng nhập từ xa qua dịch vụ remote desktop, cài mã độc mã hóa tống tiền lên máy của nạn nhân.

Video đang HOT

Các dữ liệu sẽ bị mã hóa bao gồm các file văn bản, file tài liệu, file cơ sở dữ liệu, file thực thi… Nạn nhân muốn lấy lại dữ liệu phải trả tiền chuộc cho hacker. Hacker không công bố số tiền nạn nhân phải trả như các mã độc mã hóa tống tiền thông thường, mà yêu cầu nạn nhân phải liên lạc qua email để trao đổi, thỏa thuận cụ thể. Theo ghi nhận của Bkav thì mỗi máy chủ bị mã hóa dữ liệu, hacker đang để lại một email khác nhau để liên hệ.

Các chuyên gia Bkav cũng cho biết, hiện tại, Bkav đã cập nhật mẫu nhận diện mã độc mã hóa dữ liệu W32.WeakPass vào các phiên bản phần mềm diệt virus Bkav, bao gồm cả bản miễn phí. Các quản trị có thể tải Bkav để quét và kiểm tra cho các máy chủ.

“Tuy nhiên, để phòng chống triệt để loại tấn công này, chúng tôi khuyến cáo quản trị viên cần lên kế hoạch rà soát ngay toàn bộ các máy chủ đang quản lý, đặc biệt là các máy chủ thuộc dạng public ra ngoài Internet, cần đặt mật khẩu mạnh cho máy chủ, đồng thời tắt dịch vụ remote desktop cho máy chủ nếu không thực sự cần thiết. Trong trường hợp vẫn cần phải duy trì remote desktop, cần giới hạn quyền truy cập, cấu hình chỉ cho các IP cố định, biết trước được phép remote vào”, chuyên gia Bkav nhấn mạnh.

Trước đó, hồi cuối tháng 12/2018, dự báo xu hướng tấn công mạng năm 2019, các chuyên gia Bkav đã cho hay, mối đe dọa lớn nhất của người dùng Internet Việt Nam trong thời gian tới chủ yếu đến từ mã độc mã hóa tống tiền, mã độc xóa dữ liệu, mã độc đào tiền ảo và tấn công APT. Các loại mã độc này có thể kết hợp nhiều con đường lây nhiễm khác nhau để tăng tối đa khả năng phát tán, trong đó phổ biến nhất là khai thác lỗ hổng phần mềm, hệ điều hành và qua email giả mạo.

Nguồn: ictnews

Phát hiện mã độc tống tiền Virobot lây lan nhanh qua email

Một nhóm các nhà nghiên cứu bảo mật thuộc TrendLabs vừa thông báo về một loại mã độc (ransomware) mới, được họ đặt tên là Virobot, đang lây lan nhanh qua email và rất nguy hiểm.

Theo TheWindowsClub, mã độc tống tiền mới Virobot này tống tiền người dùng bằng cách mã hoá máy tính (ransomware), đang "tác oai, tác quái" với nhiều người dùng tại Mỹ, đặc biệt là nó đang lây lan rất nhanh qua email và có thể theo dõi hành vi gõ phím người dùng.

Thông báo đòi tiền chuộc của Virobot bằng tiếng Pháp

Các nhà nghiên cứu cho biết, khi tồn tại trên máy tính của nạn nhân, Virobot sẽ tạo một mã khoá ngẫu nhiên để mã hoá tất cả các tài liệu quan trọng trên máy. Các file mà Virobot nhắm đến thường có đuôi là TXT, DOC, DOCX, XLS, XLSX, PPT, PPTX, ODT, JPG, PNG, CSV, SQL, MDB, SLN PHP, ASP, ASPX, HTML, XML, PSD, PDF và SWP, cho thấy khả năng bao phủ của Virobot rất rộng. Sau khi quá trình mã hoá các file kết thúc, Virobot sẽ hiện một dòng thông báo đòi tiền chuộc trên màn hình của người dùng.

Ngoài mã hoá máy tính, mã độc Virobot còn có tính năng như một botnet và spam. Trường hợp người dùng nhiễm ransomware này thông qua ứng dụng email Microsoft Outlook, Virobot sẽ tự động lấy danh sách liên lạc email trong máy của người đó để phát tán cho những người dùng khác một email chứa phần mềm ransomware này. Chính điều này đã làm cho ransomware này lây lan cực nhanh và nguy hiểm vô cùng.

Ngoài ra, nhóm nghiên cứu bảo mật của TrendLabs cũng phát hiện mã độc này còn bao gồm một hệ thống keylogger đơn giản, có thể ghi lại tất cả các thao tác gõ bàn phím của người dùng, sau đó gửi tất cả thông tin này đến một máy chủ. Nguy hiểm hơn, Virobot cũng cho phép người tạo ra ransomware này tải xuống phần mềm độc hại khác từ máy chủ của ransomware và thực thi nó.

Virobot cũng không phải là ransomware đầu tiên đi kèm với keylogger hoặc các thành phần khác. Trước đó, nhiều phần mềm độc hại đã được phát tán gần đây như LokiBot, Rakhni XBash,... cũng thường đi kèm với nhiều tính năng khác, như đào tiền ảo, botnet, keylogger,... với mục tiêu nhắm đến là nhiều đối tượng khác nhau, từ người dùng cá nhân cho đến đến các tổ chức, ngân hàng.

Theo PCWord

Cảnh báo mã độc mới xuất hiện tại Việt Nam  Theo thống kê của Bkav, hàng trăm cơ quan, tổ chức trong nước đang là nạn nhân của cuộc tấn công mã độc mới. Trong thông tin cảnh báo chiến dịch phát tán mã độc mã hóa dữ liệu tống tiền W32.WeakPass nhắm vào các server tại Việt Nam, Bkav cho biết theo ước tính của DN này, đến cuối chiều 14/2 số...

Theo thống kê của Bkav, hàng trăm cơ quan, tổ chức trong nước đang là nạn nhân của cuộc tấn công mã độc mới. Trong thông tin cảnh báo chiến dịch phát tán mã độc mã hóa dữ liệu tống tiền W32.WeakPass nhắm vào các server tại Việt Nam, Bkav cho biết theo ước tính của DN này, đến cuối chiều 14/2 số...

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14 Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48

Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48 Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08

Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08 Vụ thảm án ở Đắk Lắk: Bé trai thoát chết nhờ trèo qua tường, trên người nhiều vết dao đâm08:05

Vụ thảm án ở Đắk Lắk: Bé trai thoát chết nhờ trèo qua tường, trên người nhiều vết dao đâm08:05 Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40

Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40 Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51

Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51 Bắt khẩn cấp tài xế taxi 'chặt chém' người phụ nữ nghèo, kết cục không thể tránh03:04

Bắt khẩn cấp tài xế taxi 'chặt chém' người phụ nữ nghèo, kết cục không thể tránh03:04 Tổng duyệt EXSH: Dàn Em Xinh diện Outfit độc lạ, Quỳnh Anh Shyn khiến fan sốc02:36

Tổng duyệt EXSH: Dàn Em Xinh diện Outfit độc lạ, Quỳnh Anh Shyn khiến fan sốc02:36 Bùi Quỳnh Hoa bị 1 người dọa tung clip kín, đòi BTC MUV tước vương miện, căng?02:31

Bùi Quỳnh Hoa bị 1 người dọa tung clip kín, đòi BTC MUV tước vương miện, căng?02:31 Địch Lệ Nhiệt Ba nghi có con với 1 sao nam tai tiếng, bị chính thất lên tiếng tố02:29

Địch Lệ Nhiệt Ba nghi có con với 1 sao nam tai tiếng, bị chính thất lên tiếng tố02:29 Tình cũ Lisa lộ diện sau 6 năm ở ẩn, công bố 1 thông tin chấn động, Lisa khóc òa02:45

Tình cũ Lisa lộ diện sau 6 năm ở ẩn, công bố 1 thông tin chấn động, Lisa khóc òa02:45Tiêu điểm

Tin đang nóng

Tin mới nhất

Không biết Speak AI, bảo sao tiếng Anh mãi không khá!

Những thách thức trong thương mại hóa 5G ở Việt Nam

Ra mắt nền tảng AI hợp nhất 'Make in Viet Nam'

ShinyHunters và các vụ tấn công mạng đánh cắp dữ liệu gây chấn động

17 cách biến ChatGPT thành trợ lý miễn phí

Bạn đã khai thác hết tiềm năng của dữ liệu bán lẻ?

Samsung ra mắt trợ lý Vision AI tại IFA 2025

Ngân hàng và dịch vụ tài chính dẫn đầu về ứng dụng AI và GenAI

OpenAI ký thỏa thuận điện toán đám mây lịch sử trị giá 300 tỷ USD với Oracle

"Xanh hóa" AI: Nhiệm vụ cấp bách cho Đông Nam Á

Nền tảng du lịch trực tuyến chạy đua ứng phó sự trỗi dậy của tác nhân AI

NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh

Có thể bạn quan tâm

Hiệp ước quốc phòng Australia - Papua New Guinea: Bước ngoặt an ninh khu vực Nam Thái Bình Dương

Thế giới

20:02:39 15/09/2025

"Nữ hoàng nội y" Ngọc Trinh sao giờ lại thế này?

Sao việt

20:01:45 15/09/2025

Ảnh siêu hot của Jeon Ji Hyun: Họ có thể nói xấu tôi, nhưng không thể nói tôi xấu

Sao châu á

19:55:41 15/09/2025

Hiệp sĩ 'Minh cô đơn' nhập viện, được ủng hộ gần 500 triệu đồng

Netizen

19:36:29 15/09/2025

Phát hiện đôi dép và điện thoại trên cầu Bạch Đằng, người dân báo cảnh sát

Tin nổi bật

19:32:52 15/09/2025

Ronaldo, LeBron, Federer... những huyền thoại thể thao chứng minh đàn ông ngoài 40 vẫn có thể phong độ ngời ngời

Sao thể thao

19:15:53 15/09/2025

Anh quân nhân đẹp trai hát hay: Visual như hoàng tử xé truyện bước ra, ngân nga một câu mà cõi mạng bùng nổ

Nhạc quốc tế

18:56:53 15/09/2025

Negav "bốc hơi" khỏi concert Em Xinh Say Hi

Nhạc việt

17:46:37 15/09/2025

Facebook lan truyền trào lưu nguy hiểm “anti vaccine” nhưng Reddit đã đứng lên chống trả

Facebook lan truyền trào lưu nguy hiểm “anti vaccine” nhưng Reddit đã đứng lên chống trả Google đưa bản cải tiến của Face ID lên Android Q

Google đưa bản cải tiến của Face ID lên Android Q

Việt Nam đang đứng thứ 3 thế giới về số lượng máy tính ma

Việt Nam đang đứng thứ 3 thế giới về số lượng máy tính ma Người dùng bị thiệt hại 14.900 tỷ đồng vì nhiễm virus máy tính trong năm 2018

Người dùng bị thiệt hại 14.900 tỷ đồng vì nhiễm virus máy tính trong năm 2018 Mã độc mã hóa tống tiền mới GandCrab đang tấn công diện rộng người dùng Internet Việt Nam

Mã độc mã hóa tống tiền mới GandCrab đang tấn công diện rộng người dùng Internet Việt Nam Mã độc 'khóa dữ liệu' để tống tiền đang tấn công người dùng Internet ở Việt Nam

Mã độc 'khóa dữ liệu' để tống tiền đang tấn công người dùng Internet ở Việt Nam An ninh thông tin trên không gian mạng cho các tổ chức tài chính

An ninh thông tin trên không gian mạng cho các tổ chức tài chính TSMC: con mồi béo của mã độc tống tiền WannaCry

TSMC: con mồi béo của mã độc tống tiền WannaCry Sự kiện WWDC 2019 có thể được Apple tổ chức vào ngày 3/6

Sự kiện WWDC 2019 có thể được Apple tổ chức vào ngày 3/6 Mã độc trá hình ứng dụng camera làm đẹp và bộ lọc trên CH Play

Mã độc trá hình ứng dụng camera làm đẹp và bộ lọc trên CH Play Doanh nghiệp Việt gia tăng đầu tư bảo mật

Doanh nghiệp Việt gia tăng đầu tư bảo mật Phát hiện chiến dịch tấn công APT vào các ngân hàng, hạ tầng quan trọng

Phát hiện chiến dịch tấn công APT vào các ngân hàng, hạ tầng quan trọng Tăng cường bảo đảm an toàn thông tin trên không gian mạng

Tăng cường bảo đảm an toàn thông tin trên không gian mạng Ứng dụng quản lý tập tin ES File Explorer gặp lỗi lộ dữ liệu

Ứng dụng quản lý tập tin ES File Explorer gặp lỗi lộ dữ liệu Thêm Google Maps, Gemini trở nên hấp dẫn hơn bao giờ hết

Thêm Google Maps, Gemini trở nên hấp dẫn hơn bao giờ hết Google bị kiện vì tính năng tóm tắt AI ảnh hưởng đến doanh thu của các hãng truyền thông

Google bị kiện vì tính năng tóm tắt AI ảnh hưởng đến doanh thu của các hãng truyền thông Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1

Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1 iOS 26 phát hành ngày 16/9 và đây là những việc cần làm ngay với iPhone

iOS 26 phát hành ngày 16/9 và đây là những việc cần làm ngay với iPhone AI không dễ lật đổ ngành phần mềm doanh nghiệp trị giá 1.200 tỉ đô la

AI không dễ lật đổ ngành phần mềm doanh nghiệp trị giá 1.200 tỉ đô la Chuyển đổi số thúc đẩy đổi mới hệ thống y tế tư nhân

Chuyển đổi số thúc đẩy đổi mới hệ thống y tế tư nhân Lượng người sử dụng ChatGPT có thời điểm giảm tới 70%, lý do là gì?

Lượng người sử dụng ChatGPT có thời điểm giảm tới 70%, lý do là gì? Lập trình viên đang phải chấp nhận công việc là người dọn rác cho AI

Lập trình viên đang phải chấp nhận công việc là người dọn rác cho AI Nữ diễn viên viên "Tân dòng sông ly biệt" qua đời

Nữ diễn viên viên "Tân dòng sông ly biệt" qua đời Lan truyền clip sốc nghi "mỹ nam Trung Quốc" gào thét thảm thiết giữa đêm trước khi rơi lầu tử vong bất thường

Lan truyền clip sốc nghi "mỹ nam Trung Quốc" gào thét thảm thiết giữa đêm trước khi rơi lầu tử vong bất thường Công an vào cuộc vụ nữ nhân viên giao hàng tố bị khách đánh nhập viện

Công an vào cuộc vụ nữ nhân viên giao hàng tố bị khách đánh nhập viện Rich kid "mạnh nhất" miền Tây cưới lại lần 2 với cùng 1 chú rể: Xa hoa trong từng chi tiết

Rich kid "mạnh nhất" miền Tây cưới lại lần 2 với cùng 1 chú rể: Xa hoa trong từng chi tiết "Trà xanh" Han So Hee ê chề: Bị ghẻ lạnh thảm thương, fan meeting ế vé đến nỗi phải hủy bỏ hàng loạt

"Trà xanh" Han So Hee ê chề: Bị ghẻ lạnh thảm thương, fan meeting ế vé đến nỗi phải hủy bỏ hàng loạt "Hình phạt" dành cho Cường Đô La

"Hình phạt" dành cho Cường Đô La Đám cưới Hồ Quang Hiếu và vợ kém 17 tuổi ở Cà Mau: Hé lộ sính lễ của cô dâu, 1 nhân vật giật spotlight!

Đám cưới Hồ Quang Hiếu và vợ kém 17 tuổi ở Cà Mau: Hé lộ sính lễ của cô dâu, 1 nhân vật giật spotlight! Gia cảnh của Tân Hoa hậu Yến Nhi: Mẹ bán vé số, bố làm thợ hồ, nói gì về chuyện đổi đời nhờ con gái?

Gia cảnh của Tân Hoa hậu Yến Nhi: Mẹ bán vé số, bố làm thợ hồ, nói gì về chuyện đổi đời nhờ con gái? "Mỹ nam showbiz" chết không ai kịp đến viếng, giây phút hấp hối còn chẳng thấy mặt vợ con lần cuối

"Mỹ nam showbiz" chết không ai kịp đến viếng, giây phút hấp hối còn chẳng thấy mặt vợ con lần cuối Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ

Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ "Toang" thật rồi: Tài tử Đậu Kiêu bị ái nữ trùm sòng bạc đuổi cổ khỏi biệt thự, giờ sống chật vật vì rỗng túi?

"Toang" thật rồi: Tài tử Đậu Kiêu bị ái nữ trùm sòng bạc đuổi cổ khỏi biệt thự, giờ sống chật vật vì rỗng túi? Thông tin người phụ nữ xăm mặt danh hài Hoài Linh lên ngực

Thông tin người phụ nữ xăm mặt danh hài Hoài Linh lên ngực Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng

Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng Không chỉ dàn túi xách, đây mới là chi tiết khiến hội phú bà trong Gió Ngang Khoảng Trời Xanh bị chê kém sang hơn hẳn bản gốc

Không chỉ dàn túi xách, đây mới là chi tiết khiến hội phú bà trong Gió Ngang Khoảng Trời Xanh bị chê kém sang hơn hẳn bản gốc Tóc Tiên hớ miệng để lộ tình trạng hôn nhân hiện tại?

Tóc Tiên hớ miệng để lộ tình trạng hôn nhân hiện tại? Hoàn cảnh xót xa của 'bé trai mở cửa cứu bạn', lãnh đạo tỉnh phải đề nghị hỗ trợ

Hoàn cảnh xót xa của 'bé trai mở cửa cứu bạn', lãnh đạo tỉnh phải đề nghị hỗ trợ Tất tần tật về Nguyễn Thị Yến Nhi - Tân Miss Grand Vietnam: Body nóng bỏng, từng bị Quế Anh đánh bại, học vấn thế nào?

Tất tần tật về Nguyễn Thị Yến Nhi - Tân Miss Grand Vietnam: Body nóng bỏng, từng bị Quế Anh đánh bại, học vấn thế nào? 1 nữ diễn viên qua đời bi thảm ở tuổi 27, còn bị mẹ thực hiện nghi thức "minh hôn"

1 nữ diễn viên qua đời bi thảm ở tuổi 27, còn bị mẹ thực hiện nghi thức "minh hôn"