Hàng loạt siêu máy tính bị hack để đào tiền ảo

Hơn 10 siêu máy tính đang đặt tại một số nước châu Âu bị nhiễm mã độc khai thác tiền ảo.

Theo Zdnet, các sự cố an ninh xảy ra đã được xác nhận tại Anh, Đức và Thụy Sĩ. Bên cạnh đó, một vụ xâm nhập siêu máy tính tương tự cũng nhằm vào trung tâm điện toán hiệu năng cao ở Tây Ban Nha, nhưng đang trong quá trình điều tra.

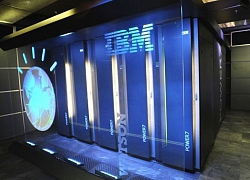

Sức mạnh của siêu máy tính đang được ứng dụng để nghiên cứu nhiều lĩnh vực về khoa học, công nghệ.

Đại học Edinburgh (Anh), nơi đặt siêu máy tính Archer, bị tấn công đầu tiên vào hôm 11/5. Hiện cỗ máy này chuyển sang hoạt động ngoại tuyến, đồng thời được đặt lại mật khẩu và cấu hình lại hệ thống đăng nhập để ngăn chặn sự cố tương tự trong tương lai. Archer đang được dùng để chạy mô phỏng sự lây lan của Covid-19.

Video đang HOT

Đức là nơi có nhiều siêu máy tính bị tấn công nhất với ít nhất 10 trường hợp. BwHPC, tổ chức điều phối các dự án nghiên cứu trên siêu máy tính tại thành phố Baden-Wurmern, cho biết, năm cụm máy tính hiệu năng cao tại Đại học Stuttgart, Viện Công nghệ Karlsruhe (KIT), Đại học Ulm và Đại học Tbingen đã ngừng hoạt động do “sự cố bảo mật” như Archer.

Ngày 14/5, Trung tâm điện toán Leibniz (LRZ), Cơ quan thuộc Viện hàn lâm Khoa học Bavaria, xác nhận đã ngắt kết nối một cụm máy tính khỏi Internet do bị tấn công. Một ngày sau thông báo của LRZ, ba siêu máy tính ở thị trấn Julich buộc phải đặt chế độ ngoại tuyến do “sự cố bảo mật”. Đại học Kỹ thuật Dresden cũng tuyên bố đóng cửa siêu máy tính Taurus, trong khi một cụm máy tính hiệu năng cao tại Khoa Vật lý tại Đại học Ludwig-Maximilians ở Munich không thể hoạt động do “bị lây nhiễm phần mềm độc hại”.

Báo cáo từ nhà nghiên cứu bảo mật Felix von Leitner hôm 13/5 cũng cho biết, một siêu máy tính được đặt ở Barcelona (Tây Ban Nha) bị ảnh hưởng bởi vấn đề an ninh nhưng đang điều tra trước khi đưa ra kết luận chính thức. Ngoài ra, Trung tâm tính toán khoa học Thụy Sĩ (CSCS) cũng cho ngoại tuyến siêu máy tính sau “sự cố mạng” cho đến khi khôi phục toàn bộ hệ thống.

Chưa có tổ chức hoặc cá nhân nào đứng ra nhận trách nhiệm về các cuộc tấn công.

Theo phân tích của Nhóm ứng phó sự cố an ninh máy tính (CSIRT) cho Cơ sở hạ tầng mạng lưới châu Âu (EGI) – một tổ chức nghiên cứu về siêu máy tính tại châu Âu – và công ty an ninh mạng Cado Security có trụ sở tại Mỹ, kẻ tấn công đã giành được quyền truy cập hệ thống của siêu máy tính thông qua các khóa SSH (Secure Socket Shell) – một giao thức mạng được sử dụng để đăng nhập vào máy tính từ xa. Thông tin đăng nhập dường như đã bị hacker đánh cắp từ những thành viên được cấp quyền truy cập vào siêu máy tính để chạy các phân tích điện toán, chủ yếu ở Canada, Trung Quốc và Ba Lan.

Chris Doman, đồng sáng lập Cado Security, nói rằng, chưa có bằng chứng cho thấy tất cả các cuộc tấn công được thực hiện bởi một nhóm hacker. Tuy nhiên, cách thức tấn công và tệp độc hại được sử dụng gần như tương tự nhau. Chuyên gia này cũng cho biết hacker đã tận dụng lỗ hổng CVE-2019-15666 trong nhân Linux 5.0.19 trở về trước để có quyền truy cập root, sau đó chèn vào ứng dụng khai thác tiền điện tử Monero (XMR). “Nhiều tổ chức đang sử dụng siêu máy tính để nghiên cứu Covid-19. Nhiều công đoạn có thể đã bị cản trở bởi các cuộc tấn công”, Doman nói.

Đây không phải là lần đầu tiên siêu máy tính bị lợi dụng để đào tiền ảo. Tháng 2/2018, Nga đã bắt nhóm kỹ sư thuộc Trung tâm hạt nhân quốc gia vì lợi dụng siêu máy tính để đào tiền ảo. Tại Australia, một số nhân viên tại Cục khí tượng nước này cũng làm điều tương tự, nhưng bị bắt sau đó.

USB chứa botnet đào tiền ảo lây nhiễm 35.000 máy tính chạy Windows

Công ty nghiên cứu bảo mật ESET cho biết vừa xử lý một phần của mạng lưới chương trình độc hại đã lây nhiễm trên 35.000 máy tính sử dụng hệ điều hành Windows có nhiệm vụ đào tiền ảo cho hacker.

Botnet lợi dụng USB để lây lan nên rất khó để triệt tiêu hoàn toàn

Mạng botnet có tên VictoryGate hoạt động từ tháng 5.2019, lây nhiễm chủ yếu ở khu vực Mỹ Latin, đặc biệt là Peru, nơi có tới hơn 90% số thiết bị dính chương trình độc hại này.

"Hoạt động chính của botnet này là đào tiền ảo Monero. Nạn nhân bao gồm cả các tổ chức cộng đồng lẫn tư nhân, trong đó có những đơn vị tài chính", nhóm nghiên cứu tại ESET chia sẻ.

Đơn vị cho biết đã dùng dải DNS động để xử lý các máy chủ C2 (ra lệnh và điều khiển) độc hại, tạo ra tên miền giả (DNS Sinkhole) để theo dõi hoạt động của botnet. Dữ liệu từ đây cho thấy có khoảng 2.000 tới 3.500 máy tính đã nhiễm chương trình độc hại kết nối tới máy chủ C2 hằng ngày trong suốt tháng 2 và 3 năm nay.

VictoryGate truyền qua các thiết bị di động (ví dụ USB), sau khi máy tính nạn nhân kết nối với thiết bị này, chương trình sẽ cài đặt một gói tập tin độc hại vào hệ thống, sau đó kết nối với máy chủ C2 rồi nhận thêm một gói dữ liệu để đưa mã ngẫu nhiên vào các tiến trình hợp pháp trên nền tảng Windows, ví dụ đưa phần mềm đào tiền ảo XMRig vào tiến trình ucsvc.exe (Boot File Servicing Utility), từ đó tiến hành đào tiền Monero (một trong các loại tiền ảo hiện nay).

"Từ những dữ liệu thu được trong quá trình sử dụng DNS Sinkhole, chúng tôi có thể xác minh rằng mỗi ngày có trung bình 2.000 máy bị lợi dụng để đào tiền. Với một vài phép tính không khó để nhận ra tác giả của chiến dịch này kiếm được tối thiểu 80 Monero, tức xấp xỉ 6.000 USD chỉ từ botnet trên", ESET nói.

Với việc sử dụng USB như một công cụ phát tán, ESET cảnh báo các trường hợp lây nhiễm có thể diễn ra trong tương lai. Theo THN, một lượng đáng kể máy chủ C2 bị xử lý khiến botnet không thể nhận gói thứ cấp để tiến hành nhiệm vụ, nhưng các máy đã nhiễm trước đó vẫn tiếp tục đào tiền Monero.

Anh Quân

Fugaku, siêu máy tính mới của Nhật chiến Covid-19 như anh hùng manga: sức mạnh mới đạt 1/6 mà đã hơn "người" tiền nhiệm 8 lần  Siêu máy tính Fugaku sẽ tìm ra một (hoặc nhiều) thuốc trong tổ hợp có sẵn, nhằm tìm ra cách thức chữa trị Covid-19 hiệu quả nhất. Nhật Bản đang tận dụng sức mạnh của siêu máy tính mới nhất họ vừa chế tạo để chống lại đại dịch Covid-19. Dù rằng cỗ máy này chưa hoàn thiện, nhưng lịch trình khởi động...

Siêu máy tính Fugaku sẽ tìm ra một (hoặc nhiều) thuốc trong tổ hợp có sẵn, nhằm tìm ra cách thức chữa trị Covid-19 hiệu quả nhất. Nhật Bản đang tận dụng sức mạnh của siêu máy tính mới nhất họ vừa chế tạo để chống lại đại dịch Covid-19. Dù rằng cỗ máy này chưa hoàn thiện, nhưng lịch trình khởi động...

Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53

Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53 Hy hữu nam thanh niên nghi say thuốc lào ngã ra đường bị ô tô tông trúng00:53

Hy hữu nam thanh niên nghi say thuốc lào ngã ra đường bị ô tô tông trúng00:53 Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57

Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57 Đoạn video 38 giây từ camera an ninh siêu thị trở thành nỗi ám ảnh cả đời của một người mẹ: Không ai đoán được những gì diễn ra sau đó00:39

Đoạn video 38 giây từ camera an ninh siêu thị trở thành nỗi ám ảnh cả đời của một người mẹ: Không ai đoán được những gì diễn ra sau đó00:39 Cảnh sát đột kích "sào huyệt" tổ chức quốc tế lừa đảo hàng trăm tỷ đồng02:24

Cảnh sát đột kích "sào huyệt" tổ chức quốc tế lừa đảo hàng trăm tỷ đồng02:24 1 Anh Trai cảm thấy "không được tôn trọng", có phát ngôn chia rẽ nhà Hoa Dâm Bụt00:50

1 Anh Trai cảm thấy "không được tôn trọng", có phát ngôn chia rẽ nhà Hoa Dâm Bụt00:50 Xe Camry quay đầu giữa giao lộ thì "chạm trán" Lexus giá gần chục tỷ đồng00:36

Xe Camry quay đầu giữa giao lộ thì "chạm trán" Lexus giá gần chục tỷ đồng00:36 Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18

Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18 Lời khai của chủ tịch hội nông dân xã đột nhập cướp tại nhà lãnh đạo HĐND tỉnh11:25

Lời khai của chủ tịch hội nông dân xã đột nhập cướp tại nhà lãnh đạo HĐND tỉnh11:25 Bà xã Vũ Cát Tường gây xao xuyến với visual đẹp nức lòng, cùng chú rể trao điệu nhảy tình tứ trong MV đám cưới04:21

Bà xã Vũ Cát Tường gây xao xuyến với visual đẹp nức lòng, cùng chú rể trao điệu nhảy tình tứ trong MV đám cưới04:21 Truy bắt kẻ táo tợn dùng búa đập phá tủ, cướp tiệm vàng ở Lâm Đồng00:19

Truy bắt kẻ táo tợn dùng búa đập phá tủ, cướp tiệm vàng ở Lâm Đồng00:19Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Omega-3 có nhiều nhất trong thực phẩm nào?

Sức khỏe

06:19:52 17/02/2025

Cuộc chiến tài sản của Từ Hy Viên: Còn 2 nhân vật bí ẩn, quyền lực đang ở đâu?

Sao châu á

06:16:59 17/02/2025

Sao nữ Vbiz từng vướng tin hẹn hò đồng giới nay công khai video tình tứ bên người mới

Sao việt

06:10:10 17/02/2025

Vào mùa xuân nên ăn nhiều 3 loại rau mầm này, vừa mát gan giải nhiệt lại tăng sức đề kháng khi thời tiết thay đổi

Ẩm thực

06:07:14 17/02/2025

'Trung tâm chăm sóc chấn thương' ăn khách, bộ ba diễn viên chính được săn đón

Hậu trường phim

06:02:56 17/02/2025

Học trò Đàm Vĩnh Hưng gây tiếc nuối ở 'Giọng hát Việt' ra sao sau 10 năm?

Nhạc việt

06:00:40 17/02/2025

Phim Việt gây chấn động vì cảnh 2 đại mỹ nhân vạch mặt nhau căng thẳng như Diên Hi Công Lược

Phim việt

05:59:39 17/02/2025

Phim Hoa ngữ cực hay nhưng bị nhà đài chê thẳng mặt: Cặp chính đẹp như tiên đồng ngọc nữ cũng "hết cứu"?

Phim châu á

05:59:04 17/02/2025

(Review): 'The Gorge': Phim tình cảm 'sến' và dữ dội của Anya Taylor-Joy

Phim âu mỹ

05:58:23 17/02/2025

CSGT xuyên đêm tuần tra, phát cảnh báo trên các tuyến đường mưa trơn trượt

Tin nổi bật

23:44:42 16/02/2025

Lệnh cấm mới của Mỹ với Huawei bắt đầu tác động tới ngành bán dẫn

Lệnh cấm mới của Mỹ với Huawei bắt đầu tác động tới ngành bán dẫn Công ty luật bị tống tiền 42 triệu USD vì lộ email về Trump

Công ty luật bị tống tiền 42 triệu USD vì lộ email về Trump

Mỹ dùng siêu máy tính để tìm thuốc chữa nCoV

Mỹ dùng siêu máy tính để tìm thuốc chữa nCoV Siêu máy tính Mỹ vừa tìm ra 77 loại thuốc có thể ngăn chặn Covid-19

Siêu máy tính Mỹ vừa tìm ra 77 loại thuốc có thể ngăn chặn Covid-19

Dù không kết nối Internet, máy tính vẫn có thể bị hack bằng cách... thay đổi độ sáng màn hình

Dù không kết nối Internet, máy tính vẫn có thể bị hack bằng cách... thay đổi độ sáng màn hình Có thể dùng xe điện Tesla để đào Bitcoin

Có thể dùng xe điện Tesla để đào Bitcoin 80.000 máy tính Windows nhiễm mã độc đào tiền ảo

80.000 máy tính Windows nhiễm mã độc đào tiền ảo Vụ Kim Sae Ron qua đời ở nhà riêng: Được phát hiện trong tình trạng bất tỉnh ngừng tim, không còn khả năng cứu chữa khi vào bệnh viện

Vụ Kim Sae Ron qua đời ở nhà riêng: Được phát hiện trong tình trạng bất tỉnh ngừng tim, không còn khả năng cứu chữa khi vào bệnh viện Vì sao dân mạng sốc khi Kim Sae Ron qua đời ngay đúng ngày sinh nhật của Kim Soo Hyun?

Vì sao dân mạng sốc khi Kim Sae Ron qua đời ngay đúng ngày sinh nhật của Kim Soo Hyun? Con gái nuôi Phi Nhung kết hôn

Con gái nuôi Phi Nhung kết hôn Kim Sae Ron sống cô độc, liên tục vào viện điều trị 1 vấn đề ngay trước khi qua đời

Kim Sae Ron sống cô độc, liên tục vào viện điều trị 1 vấn đề ngay trước khi qua đời Sao nam Vbiz và vợ kém 17 tuổi có con thứ 2?

Sao nam Vbiz và vợ kém 17 tuổi có con thứ 2? Mâu thuẫn tiền bạc, anh rể cưa phá hàng trăm gốc cây trong vườn nhà em dâu

Mâu thuẫn tiền bạc, anh rể cưa phá hàng trăm gốc cây trong vườn nhà em dâu Bộ phim đỉnh nhất của Kim Sae Ron: Diễn xuất xứng đáng phong thần, làm nên điều không tưởng ở Cannes

Bộ phim đỉnh nhất của Kim Sae Ron: Diễn xuất xứng đáng phong thần, làm nên điều không tưởng ở Cannes Ca sĩ Hoài Lâm livestream bán hàng, nghệ sĩ Trường Giang lạ lẫm

Ca sĩ Hoài Lâm livestream bán hàng, nghệ sĩ Trường Giang lạ lẫm Lễ tiễn biệt Từ Hy Viên: Gia đình ca hát vui vẻ, chồng Hàn gầy rộc sút hơn 7 kg sau biến cố

Lễ tiễn biệt Từ Hy Viên: Gia đình ca hát vui vẻ, chồng Hàn gầy rộc sút hơn 7 kg sau biến cố Cú "ngã ngựa" cay đắng của mỹ nữ 1m5 đình đám nhất Vbiz

Cú "ngã ngựa" cay đắng của mỹ nữ 1m5 đình đám nhất Vbiz Người mẫu Xuân Mai đột ngột qua đời ở tuổi 29

Người mẫu Xuân Mai đột ngột qua đời ở tuổi 29 Tình cũ Thiều Bảo Trâm muốn yên lặng nhưng sao Hoa hậu Lê Hoàng Phương vẫn không ngừng úp mở?

Tình cũ Thiều Bảo Trâm muốn yên lặng nhưng sao Hoa hậu Lê Hoàng Phương vẫn không ngừng úp mở? Sao nữ Vbiz nhiễm cúm B với 1 triệu chứng nặng, sững người khi bác sĩ nói tình trạng bệnh

Sao nữ Vbiz nhiễm cúm B với 1 triệu chứng nặng, sững người khi bác sĩ nói tình trạng bệnh Sự thật về thông tin trâu chọi ở Vĩnh Phúc bị chích điện đến chết giữa sân đấu

Sự thật về thông tin trâu chọi ở Vĩnh Phúc bị chích điện đến chết giữa sân đấu Tậu xe sang 7 tỷ ở tuổi 19, Lọ Lem kiếm tiền từ đâu?

Tậu xe sang 7 tỷ ở tuổi 19, Lọ Lem kiếm tiền từ đâu? Nữ sinh "điên cuồng" ra rạp xem Na Tra 31 lần trong 8 ngày bị chê phung phí, người cha tiết lộ nguyên nhân đau lòng phía sau

Nữ sinh "điên cuồng" ra rạp xem Na Tra 31 lần trong 8 ngày bị chê phung phí, người cha tiết lộ nguyên nhân đau lòng phía sau Tình trẻ kém 11 tuổi chính thức công khai Diệp Lâm Anh vào đúng ngày 14/2

Tình trẻ kém 11 tuổi chính thức công khai Diệp Lâm Anh vào đúng ngày 14/2