Giải pháp chống DDoS hàng đầu thế giới

Bài viết của Công ty Cổ phần Công nghệ Ân Quốc gửi đến Nguoiduatin.vn chia sẻ những cách thức phòng chống DDoS hàng đầu thế giới của Hãng Arbor Networks – Mỹ.

Đối mặt với các cuộc tấn công DDoS, các nhà quản trị mạng của các doanh nghiệp luôn bị lúng túng trong việc xử lý, giảm thiếu tấn công.

Mở rộng băng thông đường truyền, dừng dịch vụ trong thời gian bị tấn công, tăng cường Firewall, IDS/IPS….Kết quả là chỉ giảm thiểu tấn công trong một thời gian ngắn và đâu vẫn hoàn đấy. Giải pháp của Hãng Arbor Networks sẽ giúp họ giải quyết nhanh bài toán (không thay đổi cấu trúc mạng), đồng thời phát hiện ra chính xác nguồn tấn công.

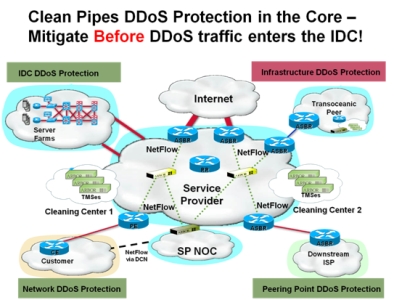

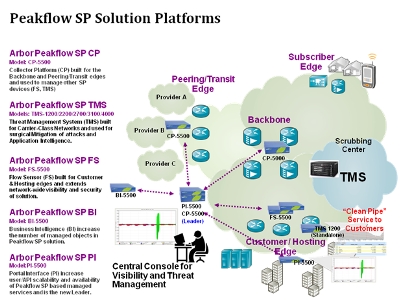

Những thành phần chính của Giải pháp Peakflow SP là các Collector Platform (CP 5500) và các TMS platforms. CP 5500 thu thập thông tin Flow, SNMP và BGP của các phân tư trên mạng để cho một cái nhìn rộng về mạng (network wide visibility), kết xuất các báo cáo và những cảnh báo.

Thiết bị TMS (Threat Management System) là một dòng thiết bị cung cấp cái nhìn ở mức ứng dụng (application level visibility) và giảm thiểu tấn công kiểu DDoS (DDoS mitigation). Dòng thiết bị TMS có khả năng giảm thiểu tấn công từ 1.5GBPS (phù hợp cho những nhà cung cấp dịch vụ hosting và doanh nghiệp) đến 40GBPS cho những nhà cung cấp dịch vụ lớn.

Video đang HOT

Thiết bị TMS có thể được triển khai đơn lẻ hoặc liên kết với thiết bị CP. Giải pháp liên kết (được sử dụng đa số) cho phép quản trị tập trung, cung cấp một cái nhìn tổng thể về tích hợp mạng và ứng dụng, kết xuất các báo cáo và phát hiện nguy cơ tấn công cũng như giảm thiểu tấn công.

Giải pháp cũng cung cấp một cổng (Portal) để các thuê bao có thể truy nhập vào hệ thống để giám sát và theo dõi dịch vụ “đường truyền sạch” (clean pipe) mà Nhà cung cấp dịch vụ cung cấp cho họ.

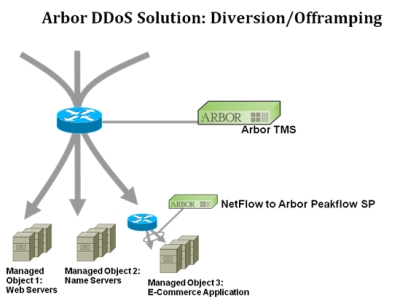

Giải pháp hoạt động thụ động (passive) song song với hoạt động của mạng. Giải pháp sử dụng công nghệ Diversion/Offramping, không hoạt động theo chế độ in-line.

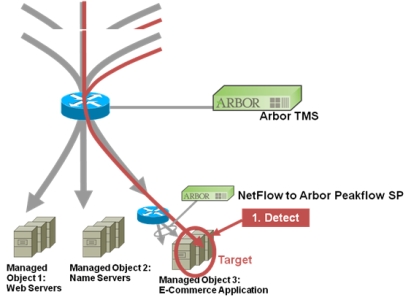

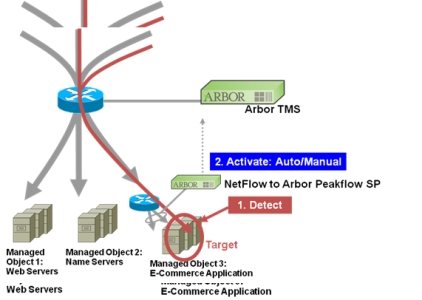

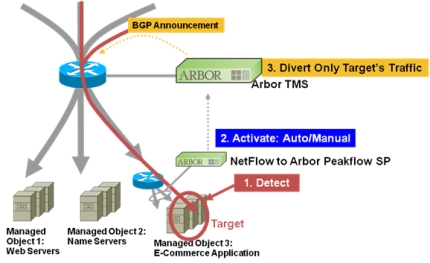

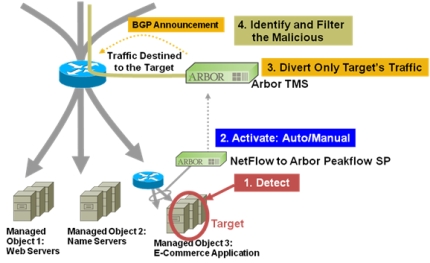

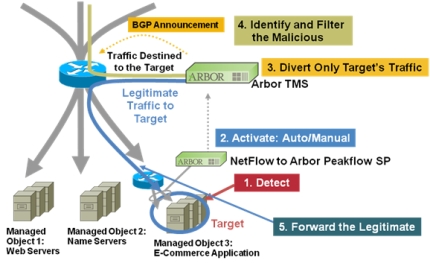

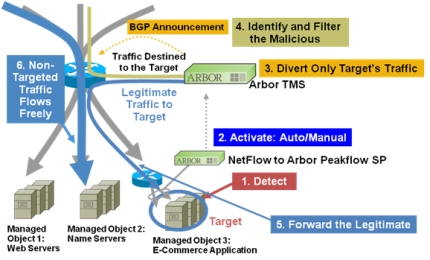

Khi có 01 tấn công từ bên ngoài, qua phân tích Netflow được gởi từ các phần tử mạng (P, PE Routers) thiết bị Peakflow SP CP/PI sẽ nhận diện được (Bước 1). Sau đó, Peakflow SP CP/BI sẽ ra lệnh cho thiết bị TMS để thực hiện việc giảm thiểu tấn công bằng Auto/Manual (Bước 2).

Kế tiếp, TMS sẽ ra thông báo BGP cho phần tử mạng để chuyển luồng dữ liệu chứa tín hiệu tấn công sang thiết bị TMS để thực hiện việc “giặt” luồng (Bước 3). TMS sẽ định nghĩa và thực hiện việc lọc các Malicious trên luồng (Bước 4).

Sau khi loại bỏ các Malicious, TMS sẽ chuyển trả lại luồng “sạch” cho mạng để chuyển đến cho đích đến cuối cùng (Bước 5). Trong khi TMS thực hiện “giặt” luồng thì các luồng dữ liệu không chứa dâu hiêu tân công vẫn tiếp tục chuyển bình thường đến các đích cuối cùng như hình bên dưới.

Theo Người Đưa Tin

Hacker hạ gục website Sony

Tối qua, cả hai trang web Sony.com và Playstation.com đều bị tấn công từ chối dịch vụ (DoS) và rơi vào tình trạng truy cập phập phù. Thủ phạm đã được xác định là nhóm hacker "Ẩn danh" (Anonymous).

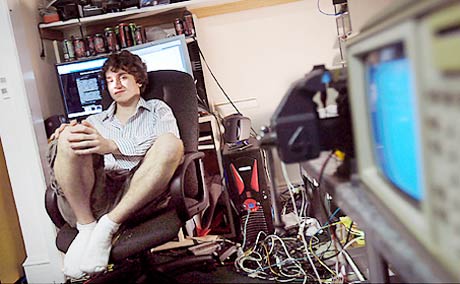

Ngay từ tối Chủ nhật, nhóm hacker nói trên đã "ra tuyên bố" sẽ tấn công nhằm vào gã khổng lồ công nghệ Nhật Bản, nhân danh hacker George Hotz và một hacker khác có biệt danh Graf_Chokolo.

Cả Hotz và Graf đều đang đối mặt với đơn kiện từ Sony vì tội "phá vỡ cơ chế bảo vệ bản quyền số" trên máy chơi game PlayStation 3, cho phép PS3 chơi được các tựa game "không được phép của Sony".

Hotz, một chuyên gia bảo mật 21 tuổi đang sống tại New Jersey nổi tiếng trong giới sau khi bẻ khóa thành công chiếc iPhone đời đầu ở tuổi 17. Tòa án San Francisco vừa ra lệnh cho Hotz phải giao nộp máy tính làm "tang chứng của vụ án", đồng thời phải trình ra sao kê tài khoản PayPal vì Sony cao buộc Hotz đã nhận được tiền thù lao sau khi công bố cơ chế bẻ khóa PS3.

Trong lời nhắn để lại cho Sony, Anonymous tỏ ra khá hăm dọa. "Các ông đã lọt vào tầm ngắm của Anonymous. Những hành động pháp lý gần đây của các ông nhằm vào hai người bạn GeoHot và Graf_Chokolo không chỉ đánh động chúng tôi mà còn bị coi là không thể tha thứ được".

Thông điệp này cũng nhắc tới một thắng lợi gần đây của Sony tại tòa, cho phép hãng này tự do thu thập địa chỉ IP của bất cứ người dùng nào từng ghé thăm website của Hotz. "Các người đã xâm phạm quyền riêng tư cá nhân của hàng ngàn người", Anonymous cáo buộc.

Theo các chuyên gia, đợt tấn công của Anonymous sử dụng một công cụ rất phổ biến là Low-Orbit Ion Cannon để tạo ra các dòng dữ liệu như thác lũ và nhấn chìm website của nạn nhân. Tất nhiên, website chính thống của một tập đoàn đa quốc gia như Sony khó có thể bị ảnh hưởng nặng nhưng chí ít, hành động của Anonymous đã thu hút sự chú ý của dư luận về chiến lược mà Sony đang theo đuổi. Các nhà làm thương hiệu gọi đây là "sự hiếu chiến không phù hợp", có thể làm tổn hại đến danh tiếng bấy lâu nay của hãng trong giới trẻ, những người dễ có xu hướng đồng cảm với các hacker tò mò.

Theo VietNamNet

Facebook: DDos ư? Chuyện nhỏ!  DDos là mối đe dọa hàng đầu với các hệ thống website. Vậy những hệ thống website lớn như mạng xã hội Facebook sẽ làm những gì để ngăn chặn? Blog quanh ta xin trích đăng nội dung trao đổi thú vị giữa các kỹ sư của Facebook và TechRadar. Phần trao đổi giữa các phóng viên của tờ TechRadar với những kỹ...

DDos là mối đe dọa hàng đầu với các hệ thống website. Vậy những hệ thống website lớn như mạng xã hội Facebook sẽ làm những gì để ngăn chặn? Blog quanh ta xin trích đăng nội dung trao đổi thú vị giữa các kỹ sư của Facebook và TechRadar. Phần trao đổi giữa các phóng viên của tờ TechRadar với những kỹ...

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47 Sự thật ngỡ ngàng người đàn ông chui qua cửa kính taxi kêu cứu trên cao tốc00:46

Sự thật ngỡ ngàng người đàn ông chui qua cửa kính taxi kêu cứu trên cao tốc00:46 Ca sĩ Lynda Trang Đài bị bắt ở Mỹ vì tội trộm cắp04:13

Ca sĩ Lynda Trang Đài bị bắt ở Mỹ vì tội trộm cắp04:13 Bất lực nhìn bóng mẹ rời xa, tiếng khóc xé lòng trong đêm cùng câu nói của bé gái khiến ai cũng nhói lòng00:17

Bất lực nhìn bóng mẹ rời xa, tiếng khóc xé lòng trong đêm cùng câu nói của bé gái khiến ai cũng nhói lòng00:17 Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59

Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59 Đoạn video vỏn vẹn 20 giây từ camera của một gia đình lúc 4 giờ sáng khiến ai cũng phải bật khóc: Nhân vật chính lại là người không hề xuất hiện00:21

Đoạn video vỏn vẹn 20 giây từ camera của một gia đình lúc 4 giờ sáng khiến ai cũng phải bật khóc: Nhân vật chính lại là người không hề xuất hiện00:21 1 nhân vật nổi tiếng đang livestream thì người yêu nhờ lấy khăn tắm, sợ lộ bí mật nên ra tín hiệu ngay: 12s ngượng ngùng thấy rõ00:23

1 nhân vật nổi tiếng đang livestream thì người yêu nhờ lấy khăn tắm, sợ lộ bí mật nên ra tín hiệu ngay: 12s ngượng ngùng thấy rõ00:23 Tình trạng đáng lo của Quỳnh Lương khi đang bầu 3 tháng02:07

Tình trạng đáng lo của Quỳnh Lương khi đang bầu 3 tháng02:07 Tro cốt Từ Hy Viên về đến Đài Loan, gia đình không tổ chức lễ viếng08:41

Tro cốt Từ Hy Viên về đến Đài Loan, gia đình không tổ chức lễ viếng08:41 Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59

Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59 Tiết lộ về nữ doanh nhân ở Hải Dương nhảy xuống hồ cứu 3 cháu bé02:38

Tiết lộ về nữ doanh nhân ở Hải Dương nhảy xuống hồ cứu 3 cháu bé02:38Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Bốn trận động đất liên tiếp trong sáng nay ở Kon Tum

Tin nổi bật

22:10:18 07/02/2025

Quan chức Ukraine: Tên lửa Triều Tiên tăng độ chính xác nhờ được sử dụng tại Ukraine

Thế giới

22:01:30 07/02/2025

Tử vi tuổi Ngọ năm 2025: Cuộc sống thuận lợi hơn nhờ quý nhân phù trợ

Trắc nghiệm

21:53:45 07/02/2025

Kẻ trộm lấy sạch số trứng hữu cơ trị giá hơn 1 tỷ đồng

Netizen

21:25:03 07/02/2025

HOT: Vũ Cát Tường khoá môi bạn gái tình tứ, chính thức công bố ngày đưa nàng về dinh!

Sao việt

21:24:01 07/02/2025

Chủ website Fmovies phát tán phim lậu kiếm lợi hàng trăm nghìn USD

Pháp luật

21:17:00 07/02/2025

Nhóm nữ đại mỹ nhân dạo này: Thành viên bị chê kém sắc bùng nổ khí chất, bộ đôi visual khiến dân tình "mất máu"

Nhạc quốc tế

21:14:14 07/02/2025

Tranh cãi giọng hát của Hoa hậu Thùy Tiên trong MV Top 1 Trending đang làm mưa làm gió Vpop

Nhạc việt

21:09:36 07/02/2025

Van Dijk chơi xấu với Richarlison nhưng không phải nhận thẻ phạt

Sao thể thao

21:03:46 07/02/2025

6 yếu tố rủi ro có thể gây tăng huyết áp

Sức khỏe

21:00:27 07/02/2025

AMD sắp bắt kịp Intel với chip 32nm

AMD sắp bắt kịp Intel với chip 32nm EU-Mỹ nhất trí 10 nguyên tắc trao đổi công nghệ

EU-Mỹ nhất trí 10 nguyên tắc trao đổi công nghệ

DDoS có thể là ác mộng của các website năm 2011

DDoS có thể là ác mộng của các website năm 2011 Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ

Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ Bị truy đuổi, tên trộm bơi qua sông nhưng không thoát nên dùng dao tự sát

Bị truy đuổi, tên trộm bơi qua sông nhưng không thoát nên dùng dao tự sát Mừng thọ bố xong, con trai đưa yêu cầu khiến cả nhà sững sờ

Mừng thọ bố xong, con trai đưa yêu cầu khiến cả nhà sững sờ Điều tra vụ nổ súng tại huyện Châu Thành, tỉnh Bến Tre

Điều tra vụ nổ súng tại huyện Châu Thành, tỉnh Bến Tre

Nam diễn viên mẫu mực số 1 showbiz bất ngờ dính tin ngoại tình với mỹ nhân kém 17 tuổi, đàng gái liên tục dính phốt người thứ 3

Nam diễn viên mẫu mực số 1 showbiz bất ngờ dính tin ngoại tình với mỹ nhân kém 17 tuổi, đàng gái liên tục dính phốt người thứ 3 Nghe lời vợ, con trai tôi bán hết nhà cửa xe cộ đi du lịch suốt 2 năm, ngày trở về con đưa ra yêu cầu khiến tôi điêu đứng

Nghe lời vợ, con trai tôi bán hết nhà cửa xe cộ đi du lịch suốt 2 năm, ngày trở về con đưa ra yêu cầu khiến tôi điêu đứng Thi thể thiếu niên 16 tuổi bị cột vào đầu bơm nước, nổi trên kênh ở Đồng Tháp

Thi thể thiếu niên 16 tuổi bị cột vào đầu bơm nước, nổi trên kênh ở Đồng Tháp Bé gái trộm bộ trang sức trị giá 3,4 tỷ đồng của mẹ để bán với giá chỉ 200.000 đồng, mục đích phía sau gây tranh cãi

Bé gái trộm bộ trang sức trị giá 3,4 tỷ đồng của mẹ để bán với giá chỉ 200.000 đồng, mục đích phía sau gây tranh cãi Đàm Vĩnh Hưng mất hơn 4 ngón chân?

Đàm Vĩnh Hưng mất hơn 4 ngón chân? Truy tố nữ DJ ở TPHCM cầm đầu đường dây mua bán hơn 100kg ma túy

Truy tố nữ DJ ở TPHCM cầm đầu đường dây mua bán hơn 100kg ma túy Thông tin mới vụ xe tải cán qua người đi xe máy 2 lần trên Quốc lộ 51 ở Đồng Nai

Thông tin mới vụ xe tải cán qua người đi xe máy 2 lần trên Quốc lộ 51 ở Đồng Nai Rộ hình ảnh nhiều vết tiêm bất thường trên tay Từ Hy Viên khi qua đời, cái chết nghi có uẩn khúc

Rộ hình ảnh nhiều vết tiêm bất thường trên tay Từ Hy Viên khi qua đời, cái chết nghi có uẩn khúc Nghẹn ngào khoảnh khắc 2 con của Từ Hy Viên cùng cha dượng đưa tro cốt mẹ về nước

Nghẹn ngào khoảnh khắc 2 con của Từ Hy Viên cùng cha dượng đưa tro cốt mẹ về nước Châu Du Dân 2 lần đưa tang tình cũ: Trầm cảm vì mất Hứa Vỹ Luân, 18 năm sau bi kịch lặp lại với Từ Hy Viên

Châu Du Dân 2 lần đưa tang tình cũ: Trầm cảm vì mất Hứa Vỹ Luân, 18 năm sau bi kịch lặp lại với Từ Hy Viên Con gái đánh chết chồng, cha tới công an nhận tội thay ở Long An

Con gái đánh chết chồng, cha tới công an nhận tội thay ở Long An