Đa phần nạn nhân của mã độc tống tiền WannaCry đều dùng Windows 7

Mặc dù cả Windows XP và 7 đều là những mục tiêu của mã độc tống tiền WannaCry nhưng khá bất ngờ khi đa phần hệ thống bị nhiễm độc vận hành trên nền tảng Windows 7, theo Neowin.

WannaCry vẫn hoành hành hệ thống máy tính toàn cầu sau hơn 1 tuần xuất hiện. ẢNH: AFP

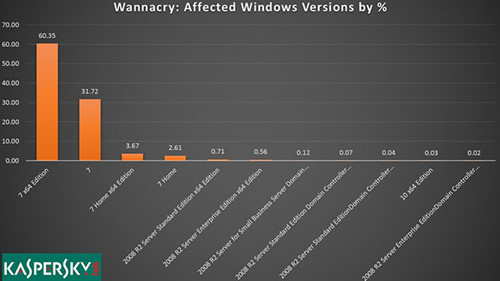

Dữ liệu được phát hành bởi hãng bảo mật Kaspersky Lab cho biết, khoảng 98% máy tính bị ảnh hưởng bởi WannaCry chạy hệ điều hành Windows 7, trong khi Windows XP chỉ chiếm khoảng 0,1%. Khách hàng Windows 2008 R2 Server cũng bị ảnh hưởng nhưng số lượng chỉ chiếm khoảng hơn 1% số ca nhiễm.

Windows 7 hiện vẫn là hệ điều hành Windows phổ biến nhất thế giới, với số lượng thiết bị cao gấp bốn lần so với lượng máy tính Windows 10 trên toàn thế giới. Mặc dù là hệ điều hành hiện đại hơn so với Windows XP đã hơn 15 năm tuổi (ngưng hỗ trợ vào tháng 4.2014) nhưng sự chênh lệch giữa hệ thống Windows XP và 7 bị nhiễm mã độc WannaCry là một trời một vực.

Đáng chú ý, điều này gây ra những phản ứng không nhỏ từ phía cộng đồng Windows. Theo báo cáo, Microsoft đã phát hành một bản vá công khai cho Windows 7 khoảng một tháng trước khi cuộc tấn công xảy ra, còn bản vá cho Windows XP chỉ được phát hành như là một biện pháp khẩn cấp sau khi các thiệt hại tồi tệ diễn ra.

Video đang HOT

Tỷ lệ máy tính nhiễm mã độc WannaCry nhiều nhất thuộc về Windows 7. ẢNH: KASPERSKY

Như vậy, ngay cả khi Windows 7 được Microsoft hỗ trợ mở rộng đến tận năm 2020 nhưng khả năng phòng thủ của nó trước WannaCry kém hơn cả so với Windows XP.

Bên cạnh đó, ở thời điểm hiện tại chỉ Windows XP nhận được sự hỗ trợ của một số công cụ có khả năng chống WannaCry, bao gồm WannaKey mới đây. Tiện ích này có thể loại bỏ mã độc WannaCry cho Windows XP nhưng yêu cầu hệ thống không được khởi động lại kể sau cuộc tấn công xảy ra.

Thành Luân

Theo Thanhnien

Việt Nam sẽ chịu nhiều cuộc tấn công tương tự WannaCry

Giới chuyên gia cho rằng mã độc tống tiền (ransomware) tương tự WannaCry sẽ tiếp tục hoành hành thời gian tới, trong đó người dùng Việt Nam sẽ chịu tác động trực tiếp.

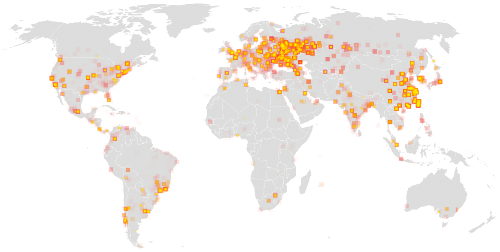

Trong vụ WannaCry, Việt Nam nằm thuộc top 20 quốc gia bị ảnh hưởng nhất. Bởi vậy theo ông Triệu Trần Đức, Tổng Giám đốc CMC InfoSec, nước ta có thể tiếp tục trở thành "điểm nóng" của mã độc tống tiền mới thời gian tới.

Chuyên gia này cho biết, không một hệ thống nào là tuyệt đối an toàn, vì thế các nhà sản xuất thường xuyên phải đưa ra các bản cập nhật phần mềm, vá lỗi. Tuy nhiên, người dùng Việt Nam ít quan tâm đến vấn đề này, lơ là với các cảnh báo.

Bởi vậy, trước những cuộc tấn công kiểu mới, hệ thống thiết bị của Việt Nam sẽ dễ bị "xuyên thủng", người dùng, doanh nghiệp thường bị động trong cách xử lý. Trong khi đó thiệt hại do ransomware hay tấn công mạng gây ra là vô cùng lớn.

Bản đồ vùng ảnh hưởng của WannaCry hôm 16/5, Việt Nam xuất hiện với điểm nóng là Hà Nội và TP HCM.

Theo ông Đức, các mã độc tống tiền ngày nay sẽ rất khó bị phát hiện do sử dụng tiền ảo Bitcoin nhằm ẩn danh tính. Toàn bộ dữ liệu bị mã hóa gần như không có cách nào cứu được, ngoài việc trả tiền chuộc theo yêu cầu của hacker.

WannaCry gây chú ý thời gian gần đây khi là mã độc tống tiền gây ảnh hưởng tới hơn 200.000 máy tính, tại 150 quốc gia. Trước đó, kịch bản về "sự nổi dậy" của ransomware đã được nhiều công ty công nghệ và bảo mật dự đoán.

Microsoft cho biết một trong những mánh khoé phổ biến hiện nay của tin tặc là phát tán mã độc có khả năng mã hoá dữ liệu trên ổ cứng thiết bị, sau đó yêu cầu nạn nhân trả tiền chuộc nếu muốn khoá giải mã.

Không dừng lại ở máy tính, Cơ quan Tội phạm Quốc gia Anh cảnh báo điện thoại, đồng hồ thông minh, thiết bị theo dõi sức khỏe, TV thông minh, thiết bị IoT... cũng sẽ trở thành mục tiêu tấn công bằng ransomware của tội phạm mạng.

Bằng chứng là mã độc FLocker đã lây lan trên các thiết bị Android, trong đó có cả smart TV. Nó mạo danh cảnh sát hoặc các cơ quan thực thi pháp luật, thông báo người dùng phạm tội, yêu cầu chuyển tiền nếu không sẽ báo tòa án.

Trước các mối đe dọa của mã độc tống tiền, người dùng được khuyến cáo cài đặt các bản vá cho hệ điều hành mà mình dùng. Thường xuyên sao lưu dữ liệu và có các phương án dự phòng. Cảnh giác trước các email, đường link lạ.

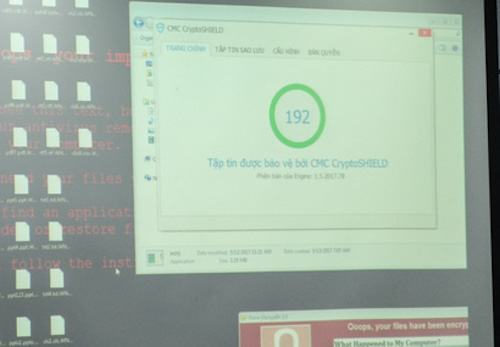

CMC CryptoShield bảo vệ dữ liệu người dùng trong thử nghiệm tấn công bằng WannaCry.

Ngoài ra, cài đặt phần mềm diệt virus hay chống ransomware cũng là điều cần thiết. CMC đã đưa ra giải pháp ngăn chặn mã độc tống tiền với CryptoShield. Đây là ứng dụng giúp phát hiện phần mềm có hành vi mã hóa, hỗ trợ người dùng bảo vệ, khôi phục dữ liệu sau đó. CryptoShield tương thích, bổ trợ và hoạt động độc lập với các phần mềm diệt virus. Ứng dụng cho phép chống hầu hết các mã độc hiện nay, nhờ áp dụng công nghệ trí tuệ nhân tạo (AI).

Trước đó, Công ty An ninh mạng Bkav cũng đã phát hành ứng dụng giúp kiểm tra máy tính của người dùng đã được vá lỗ hổng mà WannaCry khai thác chưa. Kaspersky hay một số hãng khác cũng cập nhật phần mềm chống ransomware.

Đình Nam

Theo VNE

Một cuộc tấn công mạng quy mô lớn hơn WannaCry sắp diễn ra  Các chuyên gia bảo mật cho biết một đợt tấn công quy mô lớn và ranh ma hơn đang âm thầm diễn ra, khai thác cùng lỗ hổng Windows giống mã độc WannaCry. Cơ quan An ninh Nội địa Mỹ (NSA) được cho là đã phát hiện lỗ hổng trong hệ thống của Microsoft và đặt tên là EternalBlue. Vào tháng 6/2016, nhóm...

Các chuyên gia bảo mật cho biết một đợt tấn công quy mô lớn và ranh ma hơn đang âm thầm diễn ra, khai thác cùng lỗ hổng Windows giống mã độc WannaCry. Cơ quan An ninh Nội địa Mỹ (NSA) được cho là đã phát hiện lỗ hổng trong hệ thống của Microsoft và đặt tên là EternalBlue. Vào tháng 6/2016, nhóm...

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01

Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01 MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15

MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15 Đen chính thức trở lại đường đua MV Tết, lấy nước mắt khán giả khi kể về bữa cơm của những người con xa quê05:15

Đen chính thức trở lại đường đua MV Tết, lấy nước mắt khán giả khi kể về bữa cơm của những người con xa quê05:15 Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42

Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42 Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38

Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 Clip ghi lại hành vi khó tin của người phụ nữ đeo vàng kín tay trong quán bánh ngọt tại Hà Nội: Gần tết ai cũng cần đề phòng!00:28

Clip ghi lại hành vi khó tin của người phụ nữ đeo vàng kín tay trong quán bánh ngọt tại Hà Nội: Gần tết ai cũng cần đề phòng!00:28 Phương Nhi học hỏi Hà Tăng gả hào môn, nhưng lại được khen ăn đứt đàn chị 1 điểm03:08

Phương Nhi học hỏi Hà Tăng gả hào môn, nhưng lại được khen ăn đứt đàn chị 1 điểm03:08 Bom tấn cổ trang Việt mới nhá hàng đã gây choáng: Bối cảnh đẹp tới từng khung hình, dàn cast quá xuất sắc00:44

Bom tấn cổ trang Việt mới nhá hàng đã gây choáng: Bối cảnh đẹp tới từng khung hình, dàn cast quá xuất sắc00:44 Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30

Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

260 triệu người tức giận với nữ diễn viên "đẹp người xấu nết": Đạo đức giả còn thích lên mặt dạy đời

Sao châu á

23:40:44 18/01/2025

Siêu phẩm ngôn tình có rating tăng 138% chỉ sau 1 tập, nam chính biến hình đỉnh hơn cả nguyên tác

Phim châu á

23:32:37 18/01/2025

Vân Dung khoe con ruột và 'con dâu' ở hậu trường Táo Quân 2025

Tv show

23:25:36 18/01/2025

MC Minh Hương hiện là Đại úy công an, sống kín tiếng ở tuổi 40

Sao việt

23:21:21 18/01/2025

Cát sê 456 triệu và màn tố của Thanh Thảo với Lương Bằng Quang: Ai đúng ai sai?

Nhạc việt

23:13:13 18/01/2025

Ê kíp phim cổ trang 19+ phủ nhận ép diễn viên đóng cảnh nóng táo bạo

Hậu trường phim

22:57:24 18/01/2025

Katy Perry khen ngợi và công khai ủng hộ Taylor Swift

Nhạc quốc tế

22:30:46 18/01/2025

Cameron Diaz gây thất vọng khi trở lại diễn xuất sau 10 năm

Phim âu mỹ

22:18:34 18/01/2025

Game bóng đá trực tuyến được mong đợi nhất 2025 hé lộ chi tiết gây sốc, không có phạm lỗi, không việt vị

Mọt game

21:45:13 18/01/2025

Ferdinand chỉ ra bến đỗ mới phù hợp nhất cho Rashford

Sao thể thao

21:23:28 18/01/2025

Facebook nâng cấp News Feed, giúp loại bỏ các bài viết câu view

Facebook nâng cấp News Feed, giúp loại bỏ các bài viết câu view Windows 10 S sẽ không chạy được các bản phân phối Linux

Windows 10 S sẽ không chạy được các bản phân phối Linux

Chuyên gia khuyến cáo không trả tiền chuộc dữ liệu từ WannaCry

Chuyên gia khuyến cáo không trả tiền chuộc dữ liệu từ WannaCry Từ WannaCry, nhìn ra sự đúng đắn của Apple

Từ WannaCry, nhìn ra sự đúng đắn của Apple Tấn công toàn cầu, vì sao WannaCry chỉ thu về hơn 50.000 USD?

Tấn công toàn cầu, vì sao WannaCry chỉ thu về hơn 50.000 USD? Đường dây nóng ứng cứu nạn nhân mã độc WannaCry ở TP.HCM

Đường dây nóng ứng cứu nạn nhân mã độc WannaCry ở TP.HCM WannaCry tấn công Trung Quốc khiến ATM, cây xăng tê liệt

WannaCry tấn công Trung Quốc khiến ATM, cây xăng tê liệt Bkav ra mắt phần mềm phòng mã độc WannaCry

Bkav ra mắt phần mềm phòng mã độc WannaCry Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng?

Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng? Thiên An tung toàn bộ ảnh chụp màn hình sau vụ Jack được "minh oan", tình tiết đảo ngược gây hoang mang

Thiên An tung toàn bộ ảnh chụp màn hình sau vụ Jack được "minh oan", tình tiết đảo ngược gây hoang mang Vụ lừa bán nam diễn viên ở Thái: Thỏa thuận ngầm với nhân vật bất ngờ cứu sống nạn nhân khỏi "chợ nô lệ"

Vụ lừa bán nam diễn viên ở Thái: Thỏa thuận ngầm với nhân vật bất ngờ cứu sống nạn nhân khỏi "chợ nô lệ" Tuyền Mập: Tôi với chồng lấy nhau 10 năm, nhưng chưa từng ở chung quá một tháng

Tuyền Mập: Tôi với chồng lấy nhau 10 năm, nhưng chưa từng ở chung quá một tháng Rò rỉ kho ảnh thân mật gây chấn động cõi mạng của "mỹ nhân trốn thuế" showbiz

Rò rỉ kho ảnh thân mật gây chấn động cõi mạng của "mỹ nhân trốn thuế" showbiz

3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên?

3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên? Đang say giấc nồng trong đêm, hai vợ chồng đột nhiên bật dậy, dân mạng xem cũng hoảng giùm "báo thức này ám ảnh quá"

Đang say giấc nồng trong đêm, hai vợ chồng đột nhiên bật dậy, dân mạng xem cũng hoảng giùm "báo thức này ám ảnh quá" Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường

Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường Hé lộ phần quà cô dâu hào môn Phương Nhi tặng khách mời trong lễ ăn hỏi

Hé lộ phần quà cô dâu hào môn Phương Nhi tặng khách mời trong lễ ăn hỏi Người đàn ông chém gục vợ cũ giữa đường rồi tự sát ở Cà Mau

Người đàn ông chém gục vợ cũ giữa đường rồi tự sát ở Cà Mau Bức ảnh xấu hổ nhất cuộc đời Song Hye Kyo

Bức ảnh xấu hổ nhất cuộc đời Song Hye Kyo Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài

Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài Nóng: Sao nam 10X bị lừa bán sang biên giới Thái Lan được giải cứu thành công, nhìn ngón tay cái ai cũng thấy khiếp sợ

Nóng: Sao nam 10X bị lừa bán sang biên giới Thái Lan được giải cứu thành công, nhìn ngón tay cái ai cũng thấy khiếp sợ Dispatch mở bát 2025: Tiểu tam trơ trẽn nhất showbiz mang thai con ngoài giá thú với đạo diễn U70 sau 10 năm ngoại tình

Dispatch mở bát 2025: Tiểu tam trơ trẽn nhất showbiz mang thai con ngoài giá thú với đạo diễn U70 sau 10 năm ngoại tình Nữ diễn viên 'Về nhà đi con' tái xuất màn ảnh

Nữ diễn viên 'Về nhà đi con' tái xuất màn ảnh Cặp đôi diễn viên Vbiz để lộ "tín vật định tình" giữa nghi vấn đang hẹn hò?

Cặp đôi diễn viên Vbiz để lộ "tín vật định tình" giữa nghi vấn đang hẹn hò?