Cisco bị tấn công mạng

Cisco xác nhận băng nhóm tội phạm mã độc tống tiền Yanluowang xâm nhập mạng lưới từ cuối tháng 5.

(Ảnh: Bleeping Computer)

Cisco cho biết kẻ tấn công chỉ có thể khai thác và đánh cắp dữ liệu không nhạy cảm từ một thư mục Box liên kết với tài khoản của nhân viên bị xâm phạm. “Chúng tôi đã ngay lập tức có hành động khống chế và tiêu diệt tác nhân xấu”, người phát ngôn Cisco trả lời trang Bleeping Computer. Theo Cisco, sự cố không gây ảnh hưởng gì đến hoạt động kinh doanh, bao gồm các sản phẩm, dịch vụ, dữ liệu khách hàng hay thông tin nhân viên, tài sản sở hữu trí tuệ, chuỗi cung ứng.

Vào ngày 10/8, thủ phạm công bố một danh sách các tập tin lấy được trong sự cố lên web đen (dark web). Cisco đã áp dụng những biện pháp bổ sung để bảo vệ hệ thống và chia sẻ chi tiết kỹ thuật nhằm giúp bảo vệ cộng đồng an ninh mạng.

Nhóm Yanluowang đã tấn công tài khoản Google cá nhân của nhân viên Cisco, có chứa thông tin đăng nhập được đồng bộ từ trình duyệt của họ để truy cập mạng lưới công ty. Chúng mạo danh các tổ chức đáng tin cậy thuyết phục nhân viên Cisco chấp nhận các thông báo xác thực nhiều lớp (MFA). Cuối cùng, chúng lừa nạn nhân bấm vào một trong các thông báo MFA và có được quyền truy cập VPN.

Sau khi xâm nhập mạng lưới, chúng lan sang các máy chủ Citrix và bộ điều khiển tên miền. Tiếp đó, chúng sử dụng các công cụ liệt kê như ntdsutil, adfind và secretdump để thu thập thêm thông tin và cài đặt một loạt mã độc vào các hệ thống bị xâm nhập, trong đó có một cửa hậu. Cuối cùng, Cisco đã phát hiện và đuổi chúng khỏi môi trường của mình nhưng chúng vẫn tiếp tục cố gắng lấy lại quyền truy cập trong những tuần tiếp theo song không thành.

Tuần trước, nhóm tin tặc đứng sau vụ tấn công Cisco đã email cho Bleeping Computer một danh sách thư mục chứa các tập tin bị đánh cắp. Chúng khẳng định đã lấy đi 2,75GB dữ liệu, bao gồm xấp xỉ 3.100 tập tin. Nhiều trong số này là các thỏa thuận không tiết lộ (NDA), bản vẽ kỹ thuật. Chúng còn gửi một tài liệu NDA làm bằng chứng của cuộc tấn công.

Video đang HOT

Cisco co biết dù Yanluowang nổi tiếng với hành vi mã hóa tập tin của nạn nhân, họ không tìm thấy bằng chứng có mã độc tống tiền trong vụ tấn công.

Thiết bị Internet trên trời của Elon Musk bị hack

Chỉ với một thiết bị tự chế giá 25 USD, một nhà nghiên cứu đã xâm nhập được hệ thống Starlink và truy cập những tính năng an ninh bị khóa.

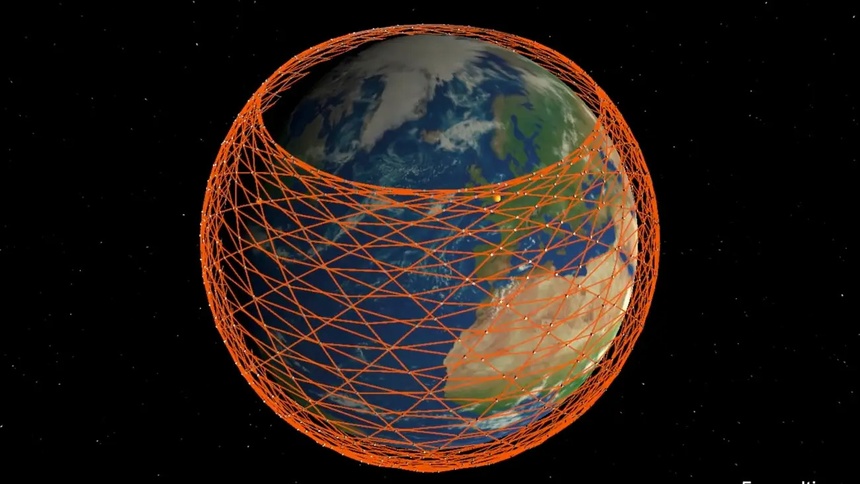

Kể từ năm 2018, Starlink đã phóng hơn 3.000 vệ tinh lên quỹ đạo Trái Đất. Mạng Internet vệ tinh của tỷ phú Elon Musk đã mang kết nối Internet tới các nơi mà hạ tầng mạng truyền thống khó tiếp cận. Với sự phát triển vượt bậc, công ty đã lên kế hoạch phóng thêm hàng nghìn vệ tinh khác lên quỹ đạo.

Và tương tự các ngành mới nổi khác, thiết bị của Starlink cũng đứng trước nguy cơ bị tấn công.

Lennert Wouters, một nhà nghiên cứu bảo mật tại trường đại học KU Leuven tại Bỉ, đã trình bày về một trong những lỗi bảo mật đầu tiên trong thiết bị thu sóng Starlink tại hội nghị bảo mật Black Hat ở Las Vegas. Anh cũng công bố công cụ hack của mình dưới dạng mã nguồn mở trên GitHub cùng các điều kiện để thực hiện cuộc tấn công.

Chỉ mất 25 USD để tạo thiết bị hack

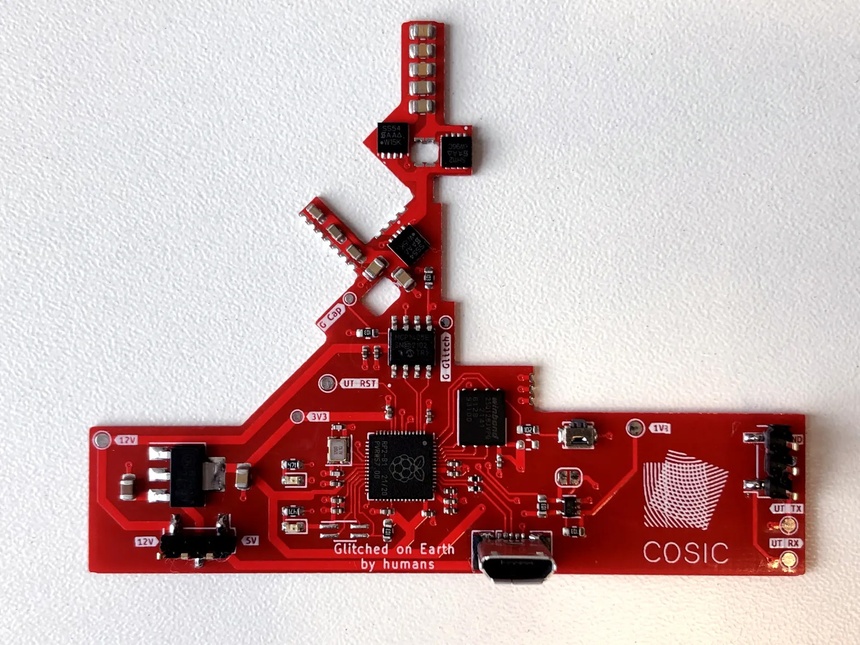

Để truy cập vào phần mềm thiết bị, Wouters tháo rời thiết bị và gắn một bảng mạch tự chế vào thiết bị thu (terminal). Với tên gọi modchip, bảng mạch tự chế của Wouters sử dụng các bộ phận có sẵn được bày bán với giá khoảng 25 USD.

Sau khi gắn vào thiết bị, modchip sẽ tạo ra một cuộc tấn công chèn lỗi, gây gián đoạn hệ thống tạm thời giúp bảng mạch qua mặt các biện pháp bảo mật. Phương thức này cũng giúp Wouters truy cập vào những tính năng bị khóa bởi hệ thống an ninh của Starlink.

Bảng mạch tự chế được Wouters chế tạo và gắn vào đầu thu Starlink. Ảnh: Lennert Wouters.

Hệ thống Internet của Starlink được tạo thành từ 3 phần chính. Thành phần đầu tiên của hệ thống là các vệ tinh ở quỹ đạo thấp, cách bề mặt Trái Đất khoảng 550 km, chiếu tín hiệu xuống bề mặt. Các vệ tinh trên liên lạc với 2 hệ thống trên Trái Đất: các cổng gửi kết nối Internet tới vệ tinh và các đĩa thu tín hiệu vệ tinh của người dùng.

Về cơ bản, phương pháp của Wouters tận dụng thiết bị đầu thu của người dùng. Modchip được anh chế tạo nhằm bỏ qua quy trình kiểm tra bảo mật xác thực chữ ký, vốn được sử dụng để xác minh hệ thống khởi chạy chính xác và không bị giả mạo. Bản thân bảng mạch tự chế được anh tạo thành từ bảng mạch Raspberry Pi, thẻ nhớ flash, công tắc điện tử và bộ điều chỉnh điện áp.

"Giả sử bạn muốn tấn công vệ tinh. Tuy bạn có thể chế tạo một hệ thống riêng để liên lạc với vệ tinh, điều này là rất khó khăn. Sẽ dễ dàng hơn khi tấn công các vệ tinh của Starlink bằng cách sử dụng thiết bị người dùng", Wouters chia sẻ.

Đĩa thu sóng vệ tinh của Starlink ban đầu có hình tròn, nhưng ở phiên bản mới được đổi sang hình chữ nhật. Ảnh: Wired.

Tuy đã hack thành công, Wouters khẳng định hệ thống bảo mật SpaceX trang bị cho thiết bị "được thiết kế bởi những kỹ sư có năng lực".

Mối nguy hiểm tiềm tàng

Trong thời đại Amazon, OneWeb, Boeing, Telesat và SpaceX đang dần tạo ra các chòm sao của riêng mình khi phóng lên vũ trụ ngày càng nhiều vệ tinh, an ninh của các thiết bị cũng dần được giám sát chặt chẽ hơn.

Các tin tặc chỉ ra rằng các hệ thống vệ tinh Internet cũng là một mục tiêu khi ngoài cung cấp kết nối tới các vùng hẻo lánh, các hệ thống không gian cũng giúp kết nối tàu thuyền, đóng một vai trò quan trọng trong cơ sở hạ tầng.

"Tôi nghĩ việc đánh giá độ an toàn của các hệ thống cơ sở hạ tầng là tối quan trọng. Việc người dùng cố gắng thực hiện những kiểu tấn công tương tự không phải xa vời khi việc tiếp cận một thiết bị thu tín hiệu Internet như thế này là khá dễ dàng", Wouters chia sẻ.

Mạng lưới vệ tinh bao phủ quỹ đạo tầm thấp của Starlink. Ảnh: Business Insider.

Wouters thông báo cho Starlink về các lỗ hổng vào năm 2021. Tuy đã tung ra bản cập nhật mới khiến cuộc tấn công khó thực hiện hơn, Wouters cho rằng SpaceX vẫn không thể khắc phục hoàn toàn lỗ hổng. Chỉ đến khi thiết kế một con chip mới, lỗ hổng mới có thể được vá hoàn toàn. Ngoài ra, Wouters cũng cho rằng tất cả thiết bị người dùng hiện tại đều có khả năng bị tấn công.

Sau bài thuyết trình của Wouters, Starlink đã công bố một tài liệu dài 6 trang giải thích cách công ty bảo mật các hệ thống của mình. Starlink nhấn mạnh trong tài liệu được công bố rằng cuộc tấn công cần quyền truy cập vật lý vào thiết bị của người dùng. Ngoài ra, hãng cũng nhấn mạnh thêm rằng cuộc tấn công của modchip chỉ gây ảnh hưởng lên thiết bị bị chỉnh sửa.

Các bộ phận rộng khác trong toàn bộ hệ thống của Starlink về tổng thể không bị ảnh hưởng. "Người dùng Starlink bình thường không cần phải lo lắng về cuộc tấn công này ảnh hưởng đến họ hoặc thực hiện bất kỳ hành động nào để đáp trả", Starlink viết trong tài liệu.

Mạng dự báo Cisco: Gia tăng trải nghiệm người dùng Internet  Mạng dự báo của Cisco giúp doanh nghiệp chuyển dịch từ hệ thống mạng phản ứng sang hệ thống mạng phòng ngừa. Điều này giúp cải thiện hiệu quả hoạt động, đảm bảo trải nghiệm người dùng - yếu tố quan trọng nhất hiện nay. Gia tăng trải nghiệm với Mạng dự báo Gia tăng trải nghiệm người dùng đang là yêu cầu...

Mạng dự báo của Cisco giúp doanh nghiệp chuyển dịch từ hệ thống mạng phản ứng sang hệ thống mạng phòng ngừa. Điều này giúp cải thiện hiệu quả hoạt động, đảm bảo trải nghiệm người dùng - yếu tố quan trọng nhất hiện nay. Gia tăng trải nghiệm với Mạng dự báo Gia tăng trải nghiệm người dùng đang là yêu cầu...

Con gái vừa về làm dâu tỷ phú, gia đình và hàng xóm Á hậu Phương Nhi tranh thủ làm 1 việc gây chú ý03:50

Con gái vừa về làm dâu tỷ phú, gia đình và hàng xóm Á hậu Phương Nhi tranh thủ làm 1 việc gây chú ý03:50 Mẹ Phương Nhi chiếm spotlight, không giấu được biểu cảm khi con gái về nhà chồng tỷ phú00:21

Mẹ Phương Nhi chiếm spotlight, không giấu được biểu cảm khi con gái về nhà chồng tỷ phú00:21 CLIP: Trọn vẹn khoảnh khắc gia đình tỷ phú Phạm Nhật Vượng đón con dâu từ Thanh Hóa về Hà Nội00:44

CLIP: Trọn vẹn khoảnh khắc gia đình tỷ phú Phạm Nhật Vượng đón con dâu từ Thanh Hóa về Hà Nội00:44 Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Ảnh nét căng bên trong lễ ăn hỏi của Á hậu Phương Nhi: Thiếu gia Vingroup chiều vợ ra mặt, 1 chi tiết để lộ mối quan hệ với bố mẹ chồng03:50

Ảnh nét căng bên trong lễ ăn hỏi của Á hậu Phương Nhi: Thiếu gia Vingroup chiều vợ ra mặt, 1 chi tiết để lộ mối quan hệ với bố mẹ chồng03:50 Thanh niên đi Mazda tát túi bụi nhân viên cây xăng ở Nghệ An: Hé lộ nguồn cơn02:08

Thanh niên đi Mazda tát túi bụi nhân viên cây xăng ở Nghệ An: Hé lộ nguồn cơn02:08 Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01

Diễn viên Hoàng Kim Ngọc: 'Tôi nghi chồng chạy vai để gián tiếp cho vợ ăn đấm'02:01 MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15

MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15 Đen chính thức trở lại đường đua MV Tết, lấy nước mắt khán giả khi kể về bữa cơm của những người con xa quê05:15

Đen chính thức trở lại đường đua MV Tết, lấy nước mắt khán giả khi kể về bữa cơm của những người con xa quê05:15 Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42

Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Chuyện chấn động gì đã xảy ra với Jack và Thiên An vào 4 năm trước?

Sao việt

14:50:54 18/01/2025

Kết đắng của nam ca sĩ 10X bị tố làm trai bao, lừa ngủ với gái lạ rồi lặn mất tăm

Sao châu á

14:47:41 18/01/2025

Sau TikTok, ứng dụng Trung Quốc RedNote liệu có rơi vào hoàn cảnh tương tự tại Mỹ?

Thế giới

14:45:37 18/01/2025

Wxrdie: Người tài năng nhất thế hệ là tlinh, trình của một rapper không nằm ở yếu tố kỹ thuật hay sự nổi tiếng

Nhạc việt

14:44:48 18/01/2025

Scandal "đổi tình lấy ca làm" tại McDonald's: Số nạn nhân tăng không ngừng khiến dư luận phẫn nộ

Netizen

14:36:37 18/01/2025

Những 'đại kỵ' cần tránh khi dùng mật ong ngày Tết để khỏe mạnh cả năm

Trắc nghiệm

14:28:14 18/01/2025

Cựu Bí thư, cựu Chủ tịch tỉnh Thanh Hoá hưởng án treo

Pháp luật

14:07:07 18/01/2025

Huyền thoại Man Utd qua đời sau 3 năm mất trí nhớ

Sao thể thao

13:07:16 18/01/2025

Cách trị mụn đầu đen trên mặt hiệu quả

Làm đẹp

12:14:57 18/01/2025

Ngôi nhà tập thể tầng 2 rộng 38m2 của cô gái 35 tuổi được dân mạng trầm trồ vì có đến tận 2 phòng ngủ

Sáng tạo

10:23:05 18/01/2025

Chính phủ phải làm gì để có thể ‘lên mây’?

Chính phủ phải làm gì để có thể ‘lên mây’? Công cụ MSDT của Microsoft vẫn là ‘đích ngắm’ của tin tặc

Công cụ MSDT của Microsoft vẫn là ‘đích ngắm’ của tin tặc

Tin tặc xâm nhập MailChimp nhắm khách hàng giữ tiền điện tử

Tin tặc xâm nhập MailChimp nhắm khách hàng giữ tiền điện tử Tăng giá nhiều tỷ đồng sau AFF Cup, Nguyễn Xuân Son đi vào lịch sử đội tuyển Việt Nam

Tăng giá nhiều tỷ đồng sau AFF Cup, Nguyễn Xuân Son đi vào lịch sử đội tuyển Việt Nam Clip bà xã Cường Đô La mang xấp tiền mặt gần 300 triệu đưa tận tay cho người này, mối quan hệ gây bất ngờ

Clip bà xã Cường Đô La mang xấp tiền mặt gần 300 triệu đưa tận tay cho người này, mối quan hệ gây bất ngờ Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng

Công ty tặng vé số cho nhân viên rồi đòi lại khi có người trúng hơn 20 tỷ đồng Sao nữ hạng A và chồng đại gia chính thức kết thúc cuộc hôn nhân giả tạo sau 18 ngày hàn gắn trên truyền hình

Sao nữ hạng A và chồng đại gia chính thức kết thúc cuộc hôn nhân giả tạo sau 18 ngày hàn gắn trên truyền hình Lén đặt camera trong nhà, sau 2 ngày, tôi lập tức thuê giúp việc, đồng thời chuyển hết tiền lương cho vợ

Lén đặt camera trong nhà, sau 2 ngày, tôi lập tức thuê giúp việc, đồng thời chuyển hết tiền lương cho vợ Phương Oanh hé lộ khoảnh khắc đời thường của cặp sinh đôi, biểu cảm 2 nhóc tì ra sao mà khiến netizen "đổ rầm rầm"?

Phương Oanh hé lộ khoảnh khắc đời thường của cặp sinh đôi, biểu cảm 2 nhóc tì ra sao mà khiến netizen "đổ rầm rầm"? Song Joong Ki lâm khủng hoảng trầm trọng: Bị soi thô lỗ với vợ, khóc lóc giả tạo

Song Joong Ki lâm khủng hoảng trầm trọng: Bị soi thô lỗ với vợ, khóc lóc giả tạo Diễn viên Nhật Kim Anh vỡ òa đón tin vui ở tuổi 39

Diễn viên Nhật Kim Anh vỡ òa đón tin vui ở tuổi 39 Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường

Vụ 4 người chết ở Hà Nội: 3 thi thể được tìm thấy dưới gầm giường Hé lộ phần quà cô dâu hào môn Phương Nhi tặng khách mời trong lễ ăn hỏi

Hé lộ phần quà cô dâu hào môn Phương Nhi tặng khách mời trong lễ ăn hỏi Người đàn ông chém gục vợ cũ giữa đường rồi tự sát ở Cà Mau

Người đàn ông chém gục vợ cũ giữa đường rồi tự sát ở Cà Mau Á hậu Phương Nhi phản ứng thế nào sau 1 ngày tổ chức đám hỏi với thiếu gia Vingroup?

Á hậu Phương Nhi phản ứng thế nào sau 1 ngày tổ chức đám hỏi với thiếu gia Vingroup? Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài

Sự thật về việc Á hậu Phương Nhi âm thầm xây dựng biệt thự khủng như lâu đài Sự trùng hợp khó tin: 4 Á hậu thi Hoa hậu Quốc tế xong đều lấy chồng, đàng trai toàn gia thế cực "khủng"

Sự trùng hợp khó tin: 4 Á hậu thi Hoa hậu Quốc tế xong đều lấy chồng, đàng trai toàn gia thế cực "khủng" Vợ Duy Mạnh cổ vũ ĐT Việt Nam "bằng cả tính mạng" đến nỗi ngất trên khán đài nhưng bị chồng dỗi vì 1 điều

Vợ Duy Mạnh cổ vũ ĐT Việt Nam "bằng cả tính mạng" đến nỗi ngất trên khán đài nhưng bị chồng dỗi vì 1 điều Dispatch mở bát 2025: Tiểu tam trơ trẽn nhất showbiz mang thai con ngoài giá thú với đạo diễn U70 sau 10 năm ngoại tình

Dispatch mở bát 2025: Tiểu tam trơ trẽn nhất showbiz mang thai con ngoài giá thú với đạo diễn U70 sau 10 năm ngoại tình