Chrome phát hiện 303 lỗ hổng bảo mật, là trình duyệt dễ bị tấn công nhất thế giới

Các bạn nên cập nhật Chrome liên tục để sử dụng phiên bản mới nhất.

Hãng cung cấp dịch vụ VPN hàng đầu thế giới là Atlas vừa công bố số liệu về lỗ hổng bảo mật trên các trình duyệt Internet hiện hành. Theo đó, Chrome là trình duyệt dễ bị tấn công nhất năm 2022 với 303 lỗ hổng bảo mật.

Hai cái tên tiếp theo đứng sau Chrome là Mozilla Firefox (117 lỗ hổng) và Microsoft Edge (103 lỗ hổng). Như vậy, so với các vị trí kế cận, Chrome mất an toàn hơn gần gấp 3 lần. Tính tổng cộng từ khi ra mắt, Chrome đã phát hiện được 3159 lỗ hổng bảo mật, nhiều nhất trong lịch sử Internet thế giới. Nói cách khác, người dùng Chrome đang rất dễ bị tấn công mạng.

Thống kê cho thấy trình duyệt Safari có số lượng lỗ hổng bảo mật thấp nhất với 26 lỗ hổng được ghi nhận trong 9 tháng đầu năm 2022. Trình duyệt của Apple đã giữ vững thành tích này liên tục trong nhiều năm. Trong đó tổng lỗ hổng tích lũy của Safari là 1.139.

Video đang HOT

Một nguyên nhân khiến cho Chrome dễ bị tấn công là trình duyệt này được phát triển dựa trên mã nguồn mở Chromium. Với sự phổ biến và lượng người dùng cao nhất thế giới hiện nay, Chrome luôn là mục tiêu để các tin tặc nhắm tới.

Để khắc phục vấn đề bảo mật, Google đã liên tục đưa ra các bản cập nhật cho Chrome. Để bảo vệ tài khoản cũng như máy tính của mình, nhà phát hành khuyên người dùng nên cập nhật trình duyệt lên phiên bản mới nhất. Việc cập nhật có thể sẽ tốn của bạn một chút thời gian, tuy nhiên mức độ bảo mật cao hơn sẽ giúp bạn yên tâm sử dụng các dịch vụ trên không gian mạng.

Những lỗ hổng bảo mật nào đang làm gia tăng tấn công mạng?

Các cuộc tấn công mạng vẫn có thể được ngăn chặn trước khi kẻ tấn công xâm nhập vào mạng nội bộ.

Việc giám sát mối đe dọa giúp các tổ chức có thể hành động kịp thời và vô hiệu hóa tấn công một cách hiệu quả trước khi chúng có thể khai thác các lỗ hổng hiện có và gây ảnh hưởng đến các tổ chức mục tiêu.

Kaspersky vừa công bố báo cáo Digital Footprint Intelligence (DFI) về các mối đe dọa từ bên ngoài tại một số quốc gia ở khu vực châu Á - Thái Bình Dương (APAC) trong năm 2021, bao gồm 6 quốc gia trọng điểm tại Đông Nam Á. Ông Chris Connell, Giám đốc Điều hành Kaspersky khu vực APAC cho rằng, các tổ chức có thể sử dụng các báo cáo như một công cụ hướng dẫn xây dựng năng lực an ninh mạng, chẳng hạn như DFI, vì khi đã biết điểm yếu của mình, bạn sẽ biết điều gì cần ưu tiên hơn.

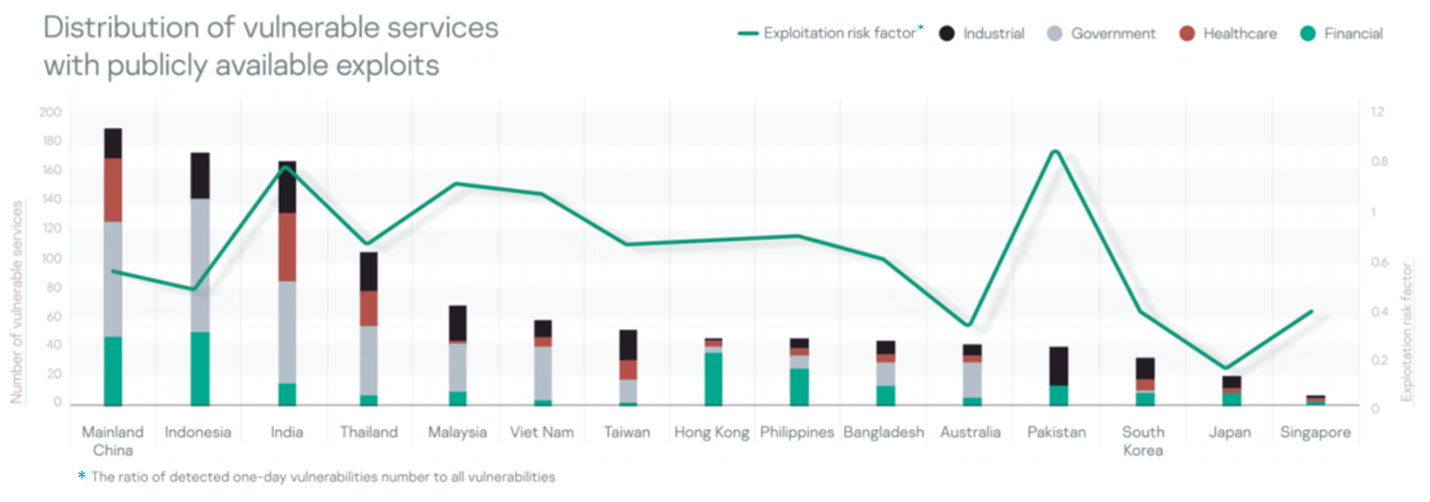

Phân tích về khả năng khai thác của tội phạm mạng, các chuyên gia Kapersky cho biết, các lỗ hổng one-day đang ngày càng trở thành phương pháp xâm nhập đầu tiên mà tội phạm mạng lựa chọn. Quy trình kinh doanh phức tạp khiến các dịch vụ bị "bỏ rơi" trước vành đai mạng, từ đó kéo theo sự gia tăng tấn công bề mặt.

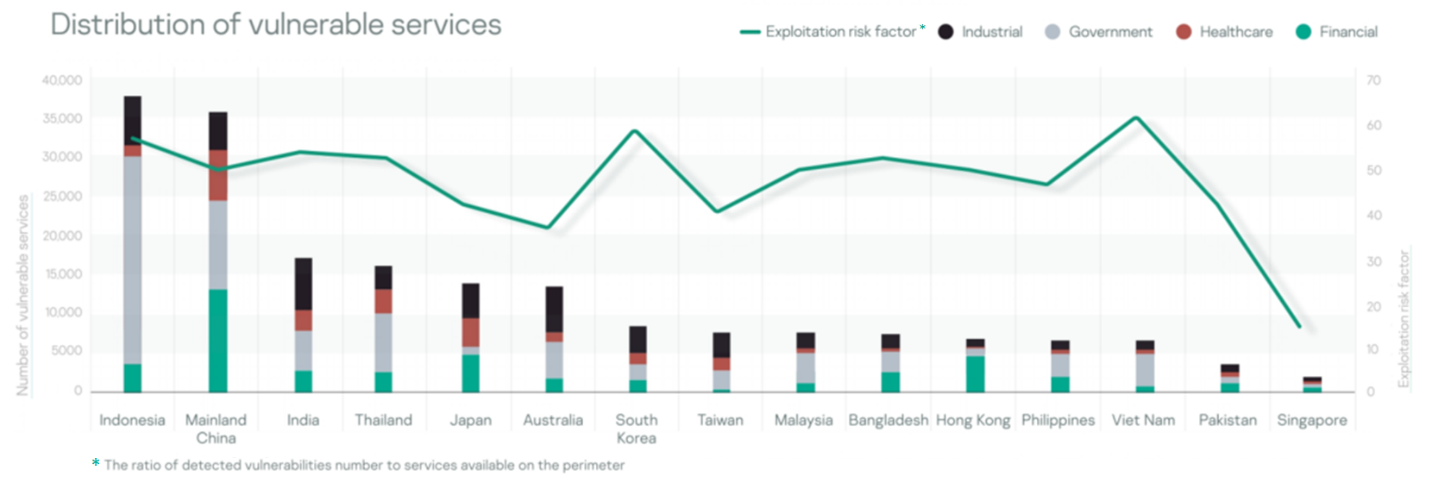

Nhờ vào các nguồn thông tin công khai và các công cụ tìm kiếm chuyên dụng, Kaspersky đã thu thập và phân tích thông tin về 390.497 dịch vụ hiện có trên các mạng lưới công cộng để tìm ra các vấn đề chính về bảo mật và lỗ hổng bảo mật. Phân tích vào năm 2021 cho thấy, cứ mỗi 5 dịch vụ dễ bị tấn công thì có ít nhất 1 lỗ hổng, từ đó làm gia tăng khả năng thành công của một cuộc tấn công mạng. Các lĩnh vực tại quốc gia được phân tích trong báo cáo đều gặp vấn đề với việc cài đặt các bản cập nhật bảo mật cho các dịch vụ hiện có, bao gồm tài chính, sức khỏe, công nghiệp và chính phủ.

Các tổ chức chính phủ (chủ yếu là bộ phận xử lý thông tin danh tính cá nhân (PII) và nhà cung cấp các dịch vụ quan trọng cho công dân) là đối tượng có khả năng gặp phải sự cố cao nhất. Singapore có số lượng lỗ hổng bảo mật thấp, đặc biệt là tỷ lệ lỗ hổng bảo mật so với số lượng các dịch vụ. Trong khi đó, tỷ lệ này tại Việt Nam, Indonesia, Thái Lan và Malaysia rất cao. Còn xét về tỷ lệ các lỗ hổng bảo mật đã bị khai thác thì có 3 quốc gia trong TOP 5 APAC thuộc khu vực Đông Nam Á gồm Malaysia, Việt Nam và Philippines.

Biểu đồ các dịch vụ dễ bị tấn công

Biểu đồ các dịch vụ dễ bị tấn công với các lỗ hổng đã công khai

Kinh nghiệm của Kaspersky trong ứng phó sự cố từ Nhóm Ứng cứu Khẩn cấp Toàn cầu (GERT) và cố vấn CISA cho thấy, kẻ tấn công sử dụng một danh sách các lỗ hổng phổ biến để nhắm vào hàng phòng thủ của tổ chức. Trong quá trình nghiên cứu về vấn đề bảo mật của các công ty trong khu vực APAC, các chuyên gia của Kaspersky đã nhận thấy lỗ hổng thường được sử dụng là ProxyShell và ProxyLogon. Cách khai thác các lỗ hổng này được công khai nên những kẻ tấn công với kỹ năng thấp vẫn có thể dễ dàng thực hiện.

ProxyShell khá phổ biến ở Trung Quốc và Việt Nam. Trong khi đó, các quốc gia và lĩnh vực bị ảnh hưởng bởi ProxyLogon là Thái Lan - Cơ quan Chính phủ, Trung Quốc - Tài chính, Philippines - Y tế, Indonesia - Công nghiệp.

ProxyShell là một tập hợp các lỗ hổng trong máy chủ Microsoft Exchange - CVE-2021-31206, CVE-2021-31207 , CVE-2021-34473, và CVE-2021-34523. ProxyLogon bao gồm CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065. Các lỗ hổng từ cả hai nhóm này cho phép kẻ tấn công bỏ qua bước xác thực và chạy mã với tư cách là người dùng được cấp quyền.

Biện pháp bảo vệ tốt nhất trước những lỗ hổng này là luôn cập nhật hệ thống bằng các bản vá lỗi và đảm bảo sản phẩm luôn ở phiên bản mới nhất. Các công ty cũng nên tránh truy cập trực tiếp vào Exchange Server từ Internet. Các sản phẩm của Kaspersky cung cấp bảo vệ khỏi các lỗ hổng từ cả hai nhóm ProxyShell và Proxy-logon.

Về các tấn công Brute Force, theo nhận định của báo cáo, phần lớn sự xâm nhập đầu tiên của kẻ tấn công dẫn đến sự cố an ninh mạng đều liên quan đến các dịch vụ có tính năng quản lý hoặc truy cập từ xa. Một trong những ví dụ phổ biến nhất là Giao thức kết nối máy tính từ xa (Remote Desktop Protocol - RDP). Đây là giao thức độc quyền của Microsoft cho phép người dùng kết nối với một máy tính khác thông qua mạng lưới máy tính Windows.

RDP được sử dụng rộng rãi bởi cả quản trị viên hệ thống và người dùng không chuyên về kỹ thuật để điều khiển từ xa máy chủ và các PC khác. Công cụ này cũng bị tội phạm khai thác để xâm nhập vào máy tính mục tiêu thường chứa các tài nguyên quan trọng của công ty. Năm ngoái, Kaspersky đã tiến hành theo dõi 16.003 dịch vụ quản lý và truy cập từ xa hiện hành. Indonesia, Ấn Độ, Bangladesh, Philippines và Việt Nam là các quốc gia "tạo điều kiện" cho kẻ tấn công có thể truy cập từ xa. Các tổ chức chính phủ đang là mục tiêu của hơn 40% tấn công bề mặt bằng brute force và tái sử dụng thông tin đã từng bị rò rỉ.

Chuyên gia Kaspersky khuyến nghị các tổ chức nên áp dụng các biện pháp để bảo vệ mình trước các nguy cơ được nêu trên. Theo đó, cần giám sát mọi thay đổi đối với máy chủ lưu trữ vành đai mạng, bao gồm các dịch vụ hoặc ứng dụng khởi chạy, hiển thị các API mới, cài đặt và cập nhật phần mềm, cấu hình thiết bị mạng... Phát triển và thực hiện quy trình đáng tin cậy để nhận biết, cài đặt và xác minh các bản sửa chữa cho các sản phẩm và hệ thống. Tập trung chiến lược phòng thủ vào việc phát hiện các cuộc tấn công lây lan và rò rỉ dữ liệu. Đặc biệt chú ý đến lưu lượng gửi đi để phát hiện các kết nối của tội phạm mạng. Sao lưu dữ liệu thường xuyên và đảm bảo có thể nhanh chóng truy cập trong trường hợp khẩn cấp. Sử dụng các giải pháp bảo mật có thể phát hiện, ngăn chặn, loại bỏ ra khỏi hệ thống cuộc tấn công từ giai đoạn đầu, trước khi những kẻ tấn công đạt được mục tiêu của chúng.

Google cảnh báo hơn 3 tỷ người dùng về lỗ hổng bảo mật nghiêm trọng trên Chrome. Hãy cập nhật ngay!  Hãy kiểm tra ngay xem Chrome của bạn đã được cập nhật lên phiên bản mới nhất. Để cập nhật/kiểm tra phiên bản, bạn hãy vào mục Trợ Giúp/Giới thiệu về Google Chrome, nằm trong menu Tùy chỉnh và Điều khiển Google Chrome nằm ở góc trên bên phải, ngay dưới nút đóng cửa số Chrome. Hôm 25/3, Google khẳng định mình biết...

Hãy kiểm tra ngay xem Chrome của bạn đã được cập nhật lên phiên bản mới nhất. Để cập nhật/kiểm tra phiên bản, bạn hãy vào mục Trợ Giúp/Giới thiệu về Google Chrome, nằm trong menu Tùy chỉnh và Điều khiển Google Chrome nằm ở góc trên bên phải, ngay dưới nút đóng cửa số Chrome. Hôm 25/3, Google khẳng định mình biết...

Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57

Ông chú 40 trêu ghẹo cô gái 17 tuổi, bị phản ứng liền đập vỡ kính quán ăn00:57 Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53

Clip: Nam thanh niên bỗng dưng lao đầu xuống đường đúng lúc ô tô tới, cảnh tượng sau đó gây kinh hãi00:53 Thành viên đẹp nhất BLACKPINK đạo nhạc Quang Hùng MasterD?04:25

Thành viên đẹp nhất BLACKPINK đạo nhạc Quang Hùng MasterD?04:25 Kinh hoàng khoảnh khắc ô tô lao vào nhà dân khi 2 ông cháu đang ngồi xem TV: Đoạn clip khiến nhiều người sợ hãi00:26

Kinh hoàng khoảnh khắc ô tô lao vào nhà dân khi 2 ông cháu đang ngồi xem TV: Đoạn clip khiến nhiều người sợ hãi00:26 Công an xác minh clip người đàn ông khuyết tật bị hai thanh niên đi xe máy không mũ bảo hiểm tát vào đầu01:20

Công an xác minh clip người đàn ông khuyết tật bị hai thanh niên đi xe máy không mũ bảo hiểm tát vào đầu01:20 Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18

Lan truyền video SOOBIN ôm ấp fan khi diễn trong quán bar, bùng nổ tranh cãi kịch liệt00:18 Quốc Anh: "Tôi thích Tiểu Vy, còn chuyện tình yêu thì để tùy duyên"02:45

Quốc Anh: "Tôi thích Tiểu Vy, còn chuyện tình yêu thì để tùy duyên"02:45 Rapper Việt có ca khúc gây sốt toàn cầu, hút 1 tỷ view trên TikTok04:51

Rapper Việt có ca khúc gây sốt toàn cầu, hút 1 tỷ view trên TikTok04:51 MLEE bị chỉ trích sau loạt bài đăng về ồn ào chia tay Quốc Anh, netizen thở dài: Tự mình hại mình!00:11

MLEE bị chỉ trích sau loạt bài đăng về ồn ào chia tay Quốc Anh, netizen thở dài: Tự mình hại mình!00:11 Thông tin mới về phiên xử vụ Đàm Vĩnh Hưng kiện chồng ca sĩ Bích Tuyền00:57

Thông tin mới về phiên xử vụ Đàm Vĩnh Hưng kiện chồng ca sĩ Bích Tuyền00:57 Khởi tố kẻ 'bắt cá hai tay', đánh gục bạn gái ở quán cà phê khi bị phát hiện21:01

Khởi tố kẻ 'bắt cá hai tay', đánh gục bạn gái ở quán cà phê khi bị phát hiện21:01Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

9 năm 9 vụ tự tử, không ai chịu lắng nghe cho đến khi 1 nghệ sĩ ra đi

Sao châu á

06:33:31 19/02/2025

Giải mã khả năng châu Âu cử binh sĩ gìn giữ hòa bình đến Ukraine

Thế giới

06:29:56 19/02/2025

Sau màn chia tay đầy căng thẳng với MLee, Quốc Anh có động thái... né Tiểu Vy?

Sao việt

06:28:34 19/02/2025

Rủ nhau đi Mộc Châu, nhớ 'dừng chân' ăn những đặc sản ngon quên sầu này nhé!

Ẩm thực

06:17:08 19/02/2025

Mỹ nhân Việt gây sốc vì tạo hình "xấu chưa từng thấy" trong phim mới, gương mặt khác lạ khó ai nhận ra

Phim việt

06:07:38 19/02/2025

Phim Trung Quốc quá hay xứng đáng nổi tiếng hơn: Nữ chính đẹp mê mẩn, nam chính đúng chuẩn "xé truyện" bước ra

Phim châu á

06:05:18 19/02/2025

Rihanna hóa Tí Cô nương cùng binh đoàn xanh bước vào thế giới loài người trong 'Phim Xì Trum'

Phim âu mỹ

05:57:15 19/02/2025

Nhóm ngư dân cố ý tháo thiết bị giám sát hành trình lãnh án tù

Pháp luật

00:13:36 19/02/2025

Tử vi 12 con giáp hôm nay 19/2: Ngọ công việc rắc rối, Mùi tiến triển thuận lợi

Trắc nghiệm

23:58:45 18/02/2025

Thêm 1 tượng đài sụp đổ trước cơn lốc Na Tra 2: Sự khủng khiếp này còn kéo dài đến bao giờ đây?

Hậu trường phim

23:13:27 18/02/2025

Bị châu Âu ép, Apple tiến gần thêm một bước phải bỏ cổng sạc Lightning

Bị châu Âu ép, Apple tiến gần thêm một bước phải bỏ cổng sạc Lightning Hôm nay là tròn 11 năm ngày Steve Jobs qua đời: Sinh ra là để làm việc cho Apple

Hôm nay là tròn 11 năm ngày Steve Jobs qua đời: Sinh ra là để làm việc cho Apple

Nạn nhân của lỗ hổng cũ trên Microsoft Office tăng 696%

Nạn nhân của lỗ hổng cũ trên Microsoft Office tăng 696% Cảnh báo 8 lỗ hổng bảo mật nghiêm trọng trong sản phẩm Microsoft

Cảnh báo 8 lỗ hổng bảo mật nghiêm trọng trong sản phẩm Microsoft Chip M1 có lỗ hổng bảo mật lớn nhưng Apple không thể tự sửa

Chip M1 có lỗ hổng bảo mật lớn nhưng Apple không thể tự sửa Telegram phản hồi về lỗ hổng bảo mật làm lộ nội dung chat của nhiều hội nhóm kín

Telegram phản hồi về lỗ hổng bảo mật làm lộ nội dung chat của nhiều hội nhóm kín Lỗ hổng nghiêm trọng trên Windows có thể khiến mọi dữ liệu bị khóa

Lỗ hổng nghiêm trọng trên Windows có thể khiến mọi dữ liệu bị khóa Microsoft vá hơn 100 lỗ hổng bảo mật trong tháng 4

Microsoft vá hơn 100 lỗ hổng bảo mật trong tháng 4 Tranh cãi về quyết định tránh thai, triệt sản loài capybara

Tranh cãi về quyết định tránh thai, triệt sản loài capybara Khoảnh khắc rơi lệ của Trần Nghiên Hy tại concert bạn thân báo hiệu sự tan vỡ của cuộc hôn nhân bạc tỷ

Khoảnh khắc rơi lệ của Trần Nghiên Hy tại concert bạn thân báo hiệu sự tan vỡ của cuộc hôn nhân bạc tỷ Triệu tập đối tượng đánh gãy mũi nam sinh lớp 11

Triệu tập đối tượng đánh gãy mũi nam sinh lớp 11 Cuộc sống của nam người mẫu Việt sau cuộc tình kéo dài 5 năm với nữ đại gia hơn 32 tuổi

Cuộc sống của nam người mẫu Việt sau cuộc tình kéo dài 5 năm với nữ đại gia hơn 32 tuổi Học viên ôtô tập lái cán người tử vong

Học viên ôtô tập lái cán người tử vong

Á hậu 2000 lên xe hoa sau khi bí mật có con đầu lòng?

Á hậu 2000 lên xe hoa sau khi bí mật có con đầu lòng? Nữ bác sĩ thú y làm mẹ đơn thân bị kỹ sư điện từ chối hẹn hò

Nữ bác sĩ thú y làm mẹ đơn thân bị kỹ sư điện từ chối hẹn hò 2 điều Á hậu Phương Nhi làm gây náo loạn MXH sau 1 tháng làm vợ thiếu gia Vingroup

2 điều Á hậu Phương Nhi làm gây náo loạn MXH sau 1 tháng làm vợ thiếu gia Vingroup Công bố hình ảnh cuối đời của Kim Sae Ron, nữ diễn viên vẫn cố gắng làm 1 việc dù tâm lý bất ổn

Công bố hình ảnh cuối đời của Kim Sae Ron, nữ diễn viên vẫn cố gắng làm 1 việc dù tâm lý bất ổn Nỗi đau của cô gái bị người tình đánh gục trong quán cà phê ở TPHCM

Nỗi đau của cô gái bị người tình đánh gục trong quán cà phê ở TPHCM MC Phương Mai nhập viện, ra khách sạn ở sau khi nộp đơn ly hôn

MC Phương Mai nhập viện, ra khách sạn ở sau khi nộp đơn ly hôn Chấn động: Trần Nghiên Hy - Trần Hiểu tuyên bố ly hôn

Chấn động: Trần Nghiên Hy - Trần Hiểu tuyên bố ly hôn Nhiều du khách rơi xuống sông khi tham quan ở chợ nổi Cần Thơ

Nhiều du khách rơi xuống sông khi tham quan ở chợ nổi Cần Thơ Nóng: Kim Sae Ron còn nợ 12,3 tỷ đồng trước khi qua đời

Nóng: Kim Sae Ron còn nợ 12,3 tỷ đồng trước khi qua đời Bức ảnh khiến ai cũng phải lo lắng cho vợ chồng H'Hen Niê

Bức ảnh khiến ai cũng phải lo lắng cho vợ chồng H'Hen Niê Động thái của phía Kim Soo Hyun sau khi Kim Sae Ron qua đời

Động thái của phía Kim Soo Hyun sau khi Kim Sae Ron qua đời Báo Hàn hé lộ Kim Sae Ron đích thân làm 1 việc trước khi qua đời, netizen đồng loạt bức xúc: "Sao không đưa tin sớm hơn?"

Báo Hàn hé lộ Kim Sae Ron đích thân làm 1 việc trước khi qua đời, netizen đồng loạt bức xúc: "Sao không đưa tin sớm hơn?"