Biến thanh RAM thành đầu phát Wifi, hacker ăn trộm được dữ liệu cả trong các máy tính không kết nối mạng

Thông qua kỹ thuật này, hacker có thể ăn trộm dữ liệu với tốc độ khoảng 100 bit mỗi giây từ các hệ thốngg máy tính cô lập.

Nhà nghiên cứu bảo mật Mordechai Guri, người đứng đầu bộ phận R&D của trường Đại học Ben-Gurion, Israel, nổi tiếng với hàng loạt nghiên cứu về các kỹ thuật ăn trộm dữ liệu theo những cách không ai ngờ tới. Mới đây nhất Guri cùng nhóm của mình đã cho thấy khả năng ăn trộm dữ liệu nhạy cảm trong một máy tính cô lập , không có kết nối mạng mà cũng không có khe cắm thẻ Wifi .

Được các nhà nghiên cứu đặt tên là Air-Fi , kỹ thuật này sẽ biến thanh RAM thành một bộ phát dữ liệu không dây và truyền dữ liệu trong máy tính ra bên ngoài. Kỹ thuật này có thể không mấy đáng ngại đối với người dùng thông thường, nhưng có thể là mối đe dọa nguy hiểm đối với nhà quản trị của những hệ thống cô lập.

Các hệ thống cô lập này thường là những máy tính nằm trong mạng nội bộ, mà không có truy cập internet từ bên ngoài. Các hệ thống này thường được sử dụng trong các mạng lưới của chính phủ, doanh nghiệp lớn hoặc trong giới quân sự để lưu trữ các dữ liệu nhạy cảm hoặc các tài sản trí tuệ.

Kỹ thuật tấn công này xoay quanh một nguyên lý cơ bản là bất kỳ thiết bị điện tử nào cũng phát ra sóng điện từ khi có dòng điện chạy qua chúng.

Trong khi đó, Wifi cũng là một dạng sóng radio hay về bản chất, cũng là sóng điện từ. Do vậy, Guri cho rằng, những kẻ tấn công có thể cài một đoạn mã độc vào các máy tính cô lập để từ đó thao túng dòng điện trong thanh RAM máy tính, buộc nó phát ra các sóng điện từ với tần số tương tự như băng tần tín hiệu của Wifi thông thường (2.400 GHz).

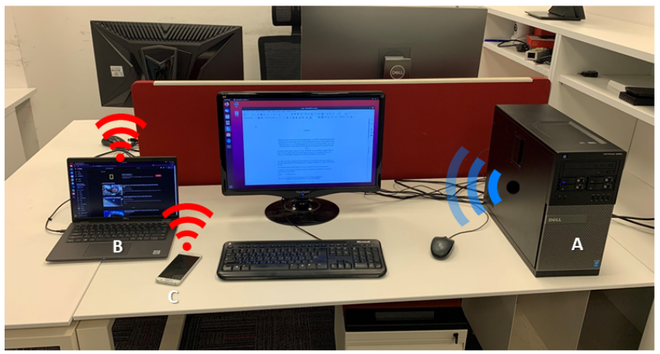

Thông qua Air-Fi, kẻ tấn công có thể bắt một máy tính cô lập kết nối với thiết bị bên ngoài và làm rò rỉ dữ liệu

Trong nghiên cứu của mình với tựa đề Air-Fi: Generating Convert Wifi Signals from Air-Gapped Computers (Air-Fi: Tạo ra tín hiệu Wifi từ các máy tính cô lập), Guri đã chứng minh rằng, việc căn chỉnh thời điểm đọc ghi một cách hoàn hảo trên thanh RAM máy tính có thể làm bộ nhớ máy tính phát ra tần số điện từ tương đương với tín hiệu Wifi tương đối yếu.

Tín hiệu này sẽ làm các hệ thống cô lập kết nối với bất kỳ thiết bị nào có ăng ten Wifi, bao gồm smartphone, laptop, thiết bị IoT, smartwatch và nhiều thiết bị khác nữa. Điều đó làm mất đi tính cô lập của các hệ thống này, khiến nó có thể truyền những dữ liệu nhạy cảm ra các thiết bị bên ngoài.

Trong bài thử nghiệm của mình, Guri và nhóm nghiên cứu có thể buộc các dàn máy tính cô lập truyền dữ liệu với tốc độ 100 bit/s tới các thiết bị cách đó vài mét. Cho dù tốc độ này khá chậm so với các Wifi thông thường (có thể lên tới 100 Mbps, gấp 1 triệu lần so với tốc độ kể trên), nhưng nếu kẻ tấn công có đủ thời gian mình cần, lượng dữ liệu bị rò rỉ có thể vô cùng tai hại.

Cách thức tấn công của kỹ thuật này không chỉ hiếm có ai biết tới, mà ông Guri còn cho biết, kỹ thuật tấn công này là một trong những cách thức dễ thực hiện nhất khi kẻ tấn công không cần phải chiếm quyền admin trong hệ thống để cài đặt mã độc thao túng dòng điện qua thanh RAM.

Kỹ thuật ăn trộm dữ liệu bằng cách biến thanh RAM thành bộ phát Wifi

Hơn nữa, kỹ thuật tấn công này còn có thể áp dụng trên bất kỳ hệ điều hành nào, ngay cả trên các máy ảo.

Trong khi hầu hết các thanh RAM ngày nay có thể phát ra tín hiệu ở tần số 2.400 GHz, còn đối với các thanh RAM cũ hơn, kẻ tấn công sẽ cần ép xung để nó có thể đạt tới tần số mong muốn nhằm truyền dữ liệu ra bên ngoài.

Chính vì vậy, trong tài liệu của Guri, ông cũng đề cập đến nhiều phương pháp nhằm bảo vệ các hệ thống cô lập khỏi cuộc tấn công này. Một trong các biện pháp đó là lắp đặt thiết bị để chặn bất kỳ tín hiệu Wifi nào trong khu vực đặt các hệ thống cô lập.

Bên cạnh Air-Fi, Guri và nhóm của ông đã tìm ra hàng loạt kỹ thuật trích xuất dữ liệu từ những điều chẳng ai ngờ tới, ví dụ, ăn trộm dữ liệu từ hoạt động của đèn LED trên ổ HDD, từ tín hiệu điện từ không dây phát ra từ GPU, từ âm thanh do quạt tản nhiệt của GPU phát ra, từ sóng âm do hoạt động đọc ghi của ổ HDD phát ra, thậm chí cả từ luồng nhiệt phát ra từ các máy tính không có kết nối mạng …

Lợi dụng lỗ hổng trong Office 365, hacker ăn trộm dữ liệu Bộ Tài chính Mỹ

Lỗ hổng trong Office 365 của Microsoft đã cho phép nhóm hacker theo dõi email của các nhân viên Bộ Tài chính Mỹ trong nhiều tháng liền và gây ra vụ việc rò rỉ dữ liệu nghiêm trọng.

Theo Reuters, một lỗ hổng bảo mật đã khiến Bộ Tài chính và Cục Quản lý Thông tin và Viễn thông Quốc gia thuộc Bộ Thương mại Mỹ đã bị các hacker nước ngoài viếng thăm và ăn trộm một lượng dữ liệu không xác định. Trong khi các chi tiết của cuộc tấn công vẫn chưa được biết rõ, vụ rò rỉ dữ liệu này dường như khá nghiêm trọng khi nó buộc Hội đồng An ninh Quốc gia Mỹ phải tổ chức một cuộc họp đột xuất vào thứ Bảy vừa qua.

Nhiều nguồn tin của AppleInsider trong Bộ Quốc phòng Mỹ đã xác nhận về cuộc tấn công này. Mặc dù vậy, họ từ chối cho biết về lượng dữ liệu đã bị lấy trộm cũng như các cơ quan nào bị ảnh hưởng trong cuộc tấn công này. Được biết, Cục Quản lý Thông tin và Viễn thông Quốc gia thuộc Bộ Thương mại Mỹ (NTIA) là đơn vị phụ trách soạn thảo chính sách liên quan đến Viễn thông và internet.

Theo những người thân cận với vụ việc, cuộc tấn công vào NTIA được thực hiện thông qua một lỗ hổng trong Office 365 của Microsoft, khi các email của nhân viên trong cơ quan này đã bị nhóm hacker theo dõi trong nhiều tháng liền. Cuộc tấn công này còn bao gồm các thủ thuật đánh lừa giao thức xác thực của Microsoft, điều cho thấy nó được thực hiện bởi một nhóm có kỹ năng rất cao.

Một quan chức cao cấp của Mỹ cho biết , vụ xâm nhập email này có thể đã xảy ra từ mùa hè năm nay, nhưng giờ mới bị phát hiện.

"Đây là một nhóm hacker được nước ngoài tài trợ." Một người cho biết ngắn gọn về vụ việc này, nhưng bổ sung thêm rằng vẫn chưa rõ ai là người chịu trách nhiệm. Các cơ quan liên bang bao gồm cả FBI đã bắt đầu điều tra vụ việc.

Hai nguồn tin khác của AppleInsider cho rằng vụ ăn trộm dữ liệu này có liên quan đến một cuộc tấn công khác gần đây nhắm vào công ty an ninh mạng nổi tiếng FireEye, nhằm ăn trộm các công cụ hacking và khai thác mã độc. Cuộc tấn công đó dường như sử dụng các công cụ được tinh chỉnh để nhắm mục tiêu đến riêng công ty FireEye.

Hiện Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) cho biết, đang "hợp tác chặt chẽ với các đối tác cơ quan chúng tôi về các hoạt động được phát hiện gần đây trên các mạng lưới của chính phủ", phát ngôn viên cho biết. "CISA đang cung cấp sự hỗ trợ kỹ thuật cho các thực thể bị ảnh hưởng khi họ làm việc để xác định và giảm thiểu bất kỳ nguy cơ thâm nhập nào."

Với mức độ nghiêm trọng của vụ việc, rất có thể các cuộc điều tra sẽ mất nhiều tháng hoặc thậm chí nhiều năm mới có thể công khai các thông tin chi tiết.

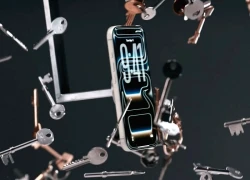

iPhone dính lỗi bảo mật nghiêm trọng, có thể bị kiểm soát hoàn toàn qua WiFi  Hacker sẽ có thể tải về toàn bộ dữ liệu trên iPhone của bạn, thậm chí là kích hoạt camera lẫn microphone của máy để theo dõi bạn trong thời gian thực nữa! Điều đáng nói là, lỗ hổng này không đơn thuần là một nguy cơ về mặt lý thuyết, khi mà một nhà nghiên cứu bảo mật nhiều năm kinh nghiệm...

Hacker sẽ có thể tải về toàn bộ dữ liệu trên iPhone của bạn, thậm chí là kích hoạt camera lẫn microphone của máy để theo dõi bạn trong thời gian thực nữa! Điều đáng nói là, lỗ hổng này không đơn thuần là một nguy cơ về mặt lý thuyết, khi mà một nhà nghiên cứu bảo mật nhiều năm kinh nghiệm...

Tiêu điểm

Tin đang nóng

Tin mới nhất

One UI 8 cập bến dòng Galaxy S24

Apple Intelligence sắp có tiếng Việt

Camera không thấu kính cho ra hình ảnh 3D

CTO Meta: Apple không cho gửi iMessage trên kính Ray-Bans Display

Alibaba tái xuất với định hướng AI sau giai đoạn hụt hơi với thương mại điện tử

Các nhà phát triển sử dụng mô hình AI của Apple với iOS 26

Microsoft bị tố "đạo đức giả" khi ngừng hỗ trợ Windows 10

Bước vào kỷ nguyên chuyển đổi số, trí tuệ nhân tạo và robotics

Với Gemini, trình duyệt Chrome ngày càng khó bị đánh bại

Vì sao người dùng Galaxy nên cập nhật lên One UI 8

Apple Watch tích hợp AI phát hiện nguy cơ cao huyết áp

Cập nhật iOS 26, nhiều người "quay xe" muốn trở về iOS 18

Có thể bạn quan tâm

Chồng sốc khi vợ khoe "được tặng điện thoại" đời mới nhất, sự thật phía sau còn đau hơn

Góc tâm tình

09:00:27 24/09/2025

Toyota gióng hồi chuông 'báo tử' cho động cơ diesel

Ôtô

08:59:24 24/09/2025

VinFast Feliz: Xe điện "ngon toàn diện", đi 262 km mỗi lần sạc, chi phí rẻ không cần nghĩ

Xe máy

08:54:23 24/09/2025

Uống cà phê ngắm lúa chín 'ngay trước mắt' ở Sa Pa

Du lịch

08:37:12 24/09/2025

Uống loại nước này ngay sau khi ngủ dậy, cơ thể nhận được vô vàn lợi ích

Sức khỏe

07:53:29 24/09/2025

Thần đồng Lamine Yamal "trượt" Quả bóng vàng, bạn gái rapper liền có động thái này

Sao thể thao

07:53:06 24/09/2025

Công an TP Cần Thơ triệt phá đường dây tổ chức sử dụng ma túy

Pháp luật

07:18:10 24/09/2025

Steam tặng miễn phí một trò chơi tới tháng 11, game thủ bắt buộc phải làm theo hướng dẫn

Mọt game

07:06:43 24/09/2025

File ghi âm khiến giới giải trí chấn động

Hậu trường phim

07:06:14 24/09/2025

Quá nể phim Hàn mới ra mắt đã lãi gấp 37 lần, 157 quốc gia mòn mỏi đợi ngày chiếu là hiểu đẳng cấp

Phim châu á

07:03:11 24/09/2025

Bluetooth Mesh Công nghệ đột phá cho giải pháp chiếu sáng thông minh

Bluetooth Mesh Công nghệ đột phá cho giải pháp chiếu sáng thông minh

Tâm sự của hacker vừa ra tù sau 12 năm: "Tôi hỏi con gái Hashtag là gì"

Tâm sự của hacker vừa ra tù sau 12 năm: "Tôi hỏi con gái Hashtag là gì" Những hacker nguy hiểm nhất lịch sử thế giới

Những hacker nguy hiểm nhất lịch sử thế giới Cuộc đua máy tính lượng tử

Cuộc đua máy tính lượng tử Manchester United bị tấn công mạng bằng ransomware

Manchester United bị tấn công mạng bằng ransomware Tại sao bạn nên dùng ổ SSD trên máy tính?

Tại sao bạn nên dùng ổ SSD trên máy tính? Tương lai nào cho Intel

Tương lai nào cho Intel Microsoft ra mắt chip bảo mật Pluton mới, đặt nền móng cho "tương lai của máy tính Windows"

Microsoft ra mắt chip bảo mật Pluton mới, đặt nền móng cho "tương lai của máy tính Windows" Những lý do nên cân nhắc mua máy tính dùng chip Apple M1

Những lý do nên cân nhắc mua máy tính dùng chip Apple M1 Covid-19 mang đến hơi thở mới cho thị trường PC

Covid-19 mang đến hơi thở mới cho thị trường PC Hướng dẫn bạn cách tải tất cả ảnh lưu trữ từ Google Photos về máy tính

Hướng dẫn bạn cách tải tất cả ảnh lưu trữ từ Google Photos về máy tính Máy tính Mac chạy chip ARM cần phải giải bài toán gì?

Máy tính Mac chạy chip ARM cần phải giải bài toán gì? Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng

Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực

Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn

Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày

iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày AI là trợ thủ đắc lực trong cuộc sống hiện đại

AI là trợ thủ đắc lực trong cuộc sống hiện đại Bí mật Apple giấu kín trong iPhone Air

Bí mật Apple giấu kín trong iPhone Air Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi

Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak

DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak Bộ sạc mới giúp iPhone 17 sạc siêu tốc

Bộ sạc mới giúp iPhone 17 sạc siêu tốc One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn?

One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn? Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả

Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả Mỹ nhân showbiz 50 tuổi, body nóng bỏng bị chồng "phi công" đòi ly dị vì không thể sinh con

Mỹ nhân showbiz 50 tuổi, body nóng bỏng bị chồng "phi công" đòi ly dị vì không thể sinh con Hoóc môn 'tắt' hệ miễn dịch mở ra hướng điều trị ung thư mới

Hoóc môn 'tắt' hệ miễn dịch mở ra hướng điều trị ung thư mới 10 mỹ nam cười đẹp nhất Hàn Quốc: Lee Min Ho lép vế trước Park Bo Gum, số 1 ghét mấy cũng phải mê mẩn

10 mỹ nam cười đẹp nhất Hàn Quốc: Lee Min Ho lép vế trước Park Bo Gum, số 1 ghét mấy cũng phải mê mẩn "Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ

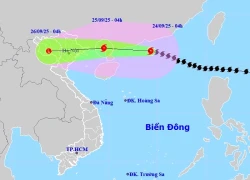

"Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km

Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km Bà xã Lê Dương Bảo Lâm lên tiếng trước tin đồn chồng ế show vì mắc bệnh ung thư

Bà xã Lê Dương Bảo Lâm lên tiếng trước tin đồn chồng ế show vì mắc bệnh ung thư Khởi tố 3 bảo vệ dùng gậy cao su đánh người

Khởi tố 3 bảo vệ dùng gậy cao su đánh người 1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn?

1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn? Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang

Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng

Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ"

Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ" Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh

Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng

Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng "Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai!

"Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai! Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua

Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị"

Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị" Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa

Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa