Vừa dài, vừa khó nhớ, tại sao mật khẩu “3sYqo15hiL” lại được sử dụng nhiều đến vậy?

Không đơn giản và dễ nhớ như các mật khẩu thường thấy, thế nhưng mật khẩu này vẫn được sử dụng nhiều thứ 8 trong một khối dữ liệu bị rò rỉ trên internet.

Bất chấp các khuyến cáo của những chuyên gia bảo mật, mật khẩu 123456 vẫn đứng hàng đầu về mức độ sử dụng của người dùng – đó là điều dễ hiểu – nó quá dễ nhớ và phổ thông. Đó cũng là đặc điểm chung của các mật khẩu được sử dụng phổ thông trên toàn cầu.

Thế nhưng, báo cáo phân tích hơn 1 triệu mật khẩu bị rò rỉ từ các công ty thuộc FTSE100 cho thấy một bất ngờ: mật khẩu “ 3sYqo15hiL” lại nằm trong top các mật khẩu được sử dụng phổ biến nhất. Cụ thể hơn, báo cáo phân tích cho thấy, 3sYqo15hiL là mật khẩu được sử dụng nhiều thứ 21 trong khối dữ liệu mà họ phát hiện được.

Nhưng tại sao một mật khẩu khó hiểu, khó nhớ và phức tạp như 3sYqo15hiL lại trở nên thông dụng đến vậy?

Đào sâu hơn vào khối dữ liệu này, người ta nhận ra dù được sử dụng phổ biến, nhưng tất cả các tài khoản sử dụng 3sYqo15hiL trong khối dữ liệu rò rỉ đều thuộc về các email của Standard Chartered (với đuôi sc.com).

Không những thế, nếu tìm kiếm bên ngoài khối dữ liệu này, mật khẩu kỳ dị này còn xuất hiện ngẫu nhiên hơn 8.000 lần nữa trong các khối dữ liệu rò rỉ khác, và cũng liên quan đến các địa chỉ email của hotmail.com, Gmail.com, yahoo.com,…

Các nhà phân tích loại trừ khả năng chèn sai dữ liệu là nguyên nhân của điều này. Bởi vì mật khẩu này và các email có liên quan đến nó được thấy trong nhiều bộ dữ liệu khác nhau, từ nhiều nguồn khác nhau và nhiều email thậm chí còn đang hoạt động. Không chỉ đang hoạt động, các email này còn liên kết với các tài khoản mạng xã hội khác nhau.

Do vậy, các nhà phân tích cho rằng mật khẩu 3sYqo15hiL thuộc về các email được sử dụng cho mục đích spam. Nói cách khác, đây là mật khẩu chung được một mạng lưới spam sử dụng cho các email miễn phí của nó. Tuy nhiên, điều này cũng không giải thích được tại sao các email đó lại thuộc về một công ty tài chính danh tiếng như Standard Chartered.

Nhưng nếu điều tra kỹ hơn vào tên miền sc.com, bạn sẽ thấy nó từng thuộc về một công ty khác cho đến tận năm 2009. Rất có thể công ty này đã cho phép người dùng tạo ra các email miễn phí như vậy và được mạng lưới spam này tận dụng.

Video đang HOT

Có lẽ đây là lý do vì sao mật khẩu kỳ quặc 3sYqo15hiL này lại được sử dụng phổ biến đến vậy.

Cho dù câu hỏi về sự phổ biến của mật khẩu bí ẩn này đã được giải đáp, sự trùng lặp và dễ đoán của một lượng lớn mật khẩu mà người dùng đang sử dụng lại đặt ra một câu hỏi khác: Tại sao các ứng dụng quản lý mật khẩu lại ít được sử dụng đến vậy?

Một ứng dụng quản lý mật khẩu sẽ tự tạo ra một mật khẩu ngẫu nhiên, phức tạp và riêng biệt cho mỗi tài khoản của người dùng, và lưu trữ chúng trong một cơ sở dữ liệu được mã hóa bảo mật. Quan trọng hơn, người dùng không phải nhớ các mật khẩu đó, họ chỉ phải nhớ một mật khẩu duy nhất của ứng dụng quản lý mật khẩu kia. Không chỉ quản lý tiện lợi hơn, bạn sẽ có một lớp bảo vệ thứ hai cho tài khoản trực tuyến của mình.

Con đường dẫn tới mật khẩu của bạn bị rao bán trên web đen

Tháng trước, Zoom gia nhập vào hàng ngũ những công ty có dữ liệu người dùng bị tin tặc đánh cắp, trong đó có hơn nửa triệu thông tin đăng nhập tài khoản bị phát tán trên web đen dưới nhiều hình thức.

Kho dữ liệu truy cập của nửa triệu tài khoản Zoom đã bị rao bán trên các trang web đen

Dù một số người dùng có thể sẽ đổ lỗi cho Zoom vì sự cố nghiêm trọng này, nhưng một phần vấn đề lớn hơn nằm ở tin tặc - một góc khuất của internet và thất bại của chúng ta khi đã không chọn mật khẩu tốt hơn.

Đây là cách thông tin cá nhân của bạn bị tuồn lên các trang web đen và một số cách mà bạn có thể làm để tự bảo vệ mình dựa theo gợi ý của CNN:

Vấn đề về mật khẩu

Hàng trăm triệu tài khoản bị xâm phạm hằng năm do các vụ đánh cắp dữ liệu thông qua các hình thức lừa đảo, mã độc (malware) và các loại hình tấn công khác. Theo một cuộc kiểm tra của cơ quan bảo vệ quyền lợi bảo mật phi lợi nhuận có trụ sở tại California (Mỹ), hiện có khoảng hơn 11,6 tỉ hồ sơ đã bị xâm phạm kể từ năm 2005.

Các tài khoản bị đánh cắp này sau đó thường được đưa lên các diễn đàn hacker hoặc web đen - một loạt trang web chỉ có thể truy cập thông qua một loại trình duyệt đặc biệt có tên Tor (viết tắt của The Onion Router và các trang web đen có đuôi là .onion). Ban đầu, chúng được Hải quân Mỹ tạo ra để cho phép họ liên lạc ẩn danh trên mạng. Sau đó, dựa vào đặc tính mã hóa và ẩn danh nâng cao nên giao thức Tor thường được bọn tội phạm sử dụng cho các hoạt động bất hợp pháp, bao gồm cả buôn bán hàng cấm.

Các hacker sẽ mua cơ sở dữ liệu mật khẩu bị đánh cắp và cố gắng thâm nhập các trang web mục tiêu cho đến khi chúng đạt được quyền truy cập, cách này dựa vào một kỹ thuật khá phổ biến được gọi là nhồi thông tin xác thực (credential stuffing). Ngoài ra, chúng cũng chạy các biến thể của mật khẩu với các cách kết hợp khác nhau. Nếu một trong những mật khẩu đó khớp với một dịch vụ khác, ví dụ một ngân hàng nào đó, thì nó có thể được chia sẻ hoặc bán lại trên các trang web đen.

Bruce Schneier, một chuyên gia an ninh mạng và là cộng sự tại Trung tâm Internet và xã hội Berkman trực thuộc Đại học Harvard cho biết: "Điều này xảy ra thường xuyên. Sau mỗi sự cố rò rỉ dữ liệu ở quy mô lớn, sẽ có những kẻ cố thử dùng tài khoản người dùng và mật khẩu tại một ngân hàng hoặc tài khoản Google. Bạn hãy nhớ lại xem, rất nhiều người trong số chúng ta có xu hướng sử dụng lại một mật khẩu cho nhiều dịch vụ, vì vậy chúng có nguy cơ giúp tin tặc "gặp may" ở một số dịch vụ nhạy cảm".

Theo Beenu Arora, CEO của công ty an ninh mạng Cyble có trụ sở tại Atlanta (Mỹ), ban đầu tin tặc có quyền truy cập vào hơn 500.000 tài khoản Zoom mà sau đó chúng đăng thông tin này lên web đen, đó sẽ là lần đầu tiên đánh dấu tính khả dụng của dữ liệu này. Người phát ngôn của Zoom đã xác nhận với CNN Business rằng "cuộc điều tra đang diễn ra" của họ cho thấy "các tác nhân xấu" dựa vào phương pháp nhồi thông tin xác thực để chiếm quyền truy cập các tài khoản trên Zoom.

Theo cách này, các dịch vụ internet có số lượng người dùng lớn sẽ trở thành mục tiêu của các loại hình tội phạm này, theo đó chúng sẽ sử dụng một lượng lớn các thông tin đăng nhập đã bị đánh cắp từ các nền tảng khác để thử xem liệu người dùng có tiếp tục sử dụng thông tin đăng nhập đó ở nền tảng mà chúng nhắm tới hay không.

Các tài khoản Zoom có thể được rao bán với giá rẻ mạt vài xu, nhưng không phải lúc nào cũng vậy - đặc biệt là khi các cơ sở dữ liệu chứa nhiều thông tin chi tiết hoặc nhạy cảm. Theo Arora, một số mật khẩu nào đó trên web đen - nhất là các mật khẩu cấp quyền truy cập vào các thông tin tài chính hoặc y tế, có thể sẽ được bán với giá lên tới 1.000 USD/mỗi tài khoản.

Điều cốt lõi của lỗ hổng này chính là chúng ta thường có xu hướng sử dụng cùng một mật khẩu trên nhiều tài khoản hoặc không thay đổi mật khẩu ngay cả khi chúng đã bị rò rỉ trong các vụ đánh cắp dữ liệu quy mô lớn. Theo ước tính của Microsoft, hiện có khoảng 73% mật khẩu trùng lặp, nghĩa là được sử dụng lại ở nhiều dịch vụ khác nhau vì đơn giản là người dùng lười ghi nhớ nhiều mật khẩu mới.

Kiersten Todt, cựu quan chức an ninh mạng dưới thời cựu Tổng thống Mỹ Obama và hiện là giám đốc điều hành của viện Cyber Readiness Institute - nơi chuyên tư vấn cho các doanh nghiệp về cách bảo mật mạng của họ. Cô cho rằng, "liên kết yếu nhất trong chuỗi xích bảo mật chính là hành vi (thói quen) của con người. Chúng ta thường nghĩ bọn tội phạm đã tiến hóa với nhiều kỹ thuật tinh vi, nhưng thực sự chúng chỉ cần dùng các thuật toán khai thác xu hướng sử dụng một mật khẩu cho nhiều dịch vụ với lý do dễ nhớ".

Tìm hiểu xem liệu bạn đã bị hack hay chưa?

Các dữ liệu truy cập của bạn có thể bị rò rỉ trên mạng và rao bán trên chợ đen

Có một số công ty cung cấp quét web đen miễn phí, cho phép bạn gửi thông tin, bao gồm số an sinh xã hội, thông tin thẻ tín dụng và số điện thoại hoặc địa chỉ e-mail, nếu bạn nghi ngờ bất kỳ thông tin liên quan nào trong số đó đã bị hack. Các dịch vụ này sau đó sẽ quét các trang web đen và cho bạn biết liệu họ đã tìm thấy bất cứ manh mối nào liên quan đến thông tin của bạn cung cấp và đưa ra các cảnh báo nếu có.

Nhưng những dịch vụ quét web đen này cũng không thể ôm đồm hết được các mối nguy trên mạng. Theo các nhà nghiên cứu tại công ty cung cấp phần mềm chống virus NortonLifeLock, "hiện không có cách nào để một cỗ máy tìm kiếm thu thập được toàn bộ thông tin trên các trang web đen. Có thể chúng phát hiện ra dữ liệu của bạn bị lộ chỉ sau một lần quét. Nhưng chúng không được nhập liệu các thông tin khác để tham chiếu". Ví dụ, bạn chỉ nhập tìm theo email mà bỏ qua các kết quả tìm kiếm theo số an sinh xã hội hoặc thẻ tín dụng, chưa kể một số dịch vụ chỉ cung cấp truy vấn qua email và sẽ cho bạn biết kết quả trong vài giây nếu đó là một phần của các vụ rò rỉ dữ liệu quy mô lớn đã được phát hiện.

Vào tháng 12 năm ngoái, Google đã cập nhật tính năng mới cho trình duyệt Chrome của họ, giúp nó đưa ra các cảnh báo cho người dùng nếu tên truy cập và mật khẩu của họ bị rò rỉ trong các vụ vi phạm dữ liệu quy mô lớn. Còn Cyble cũng chào hàng dịch vụ riêng của mình là một trang web có tên AmIBreached.com, nơi người dùng có thể nhập địa chỉ email của họ để tìm hiểu xem liệu chúng đã bị lộ hay chưa. Các nhà cung cấp phần mềm bảo mật khác như Avast cũng có dịch vụ tương tự và các sinh viên Harvard cho biết họ cũng thường kiểm tra thông tin chi tiết trên trang haveibeenpwned.com.

Nếu bạn thực hiện kiểm tra ít nhất một lần ở các dịch vụ này với tài khoản email của bạn, có thể bạn sẽ ngạc nhiên khi thấy thông tin của mình bị đánh dấu chấm than màu đỏ với các cảnh báo rằng dữ liệu của bạn đã bị vi phạm ở một dịch vụ nào đó trong quá khứ. Đôi khi, các dữ liệu bị rò rỉ từ một dịch vụ xa lạ mà bạn đã quên lãng ngay sau khi đăng ký tài khoản, hoặc từ một vài dịch vụ quen thuộc nào đó như Yahoo. Nếu bạn đã thay đổi mật khẩu kể từ sau khi dữ liệu bị rò rỉ thì không đáng lo ngại nhưng vẫn là một báo động cần bạn để ý.

Cách tự bảo vệ mình

Một khi tài khoản của bạn đã bị xâm phạm, bạn sẽ không thể thay đổi nó. Vì vậy, mật khẩu đó đã bị đánh cắp vĩnh viễn và bạn chỉ còn cách thay đổi mật khẩu để chúng không thể dùng mật khẩu cũ để truy cập nữa.

May mắn hơn, nếu bạn chưa bị xâm phạm dữ liệu bạn có thể tránh một số loại hình tấn công mạng bằng cách sử dụng các mật khẩu ít phổ biến hoặc dùng các mật khẩu khác nhau cho từng tài khoản của bạn. Bạn có thể sử dụng cụm từ với các câu đầy đủ dài ít nhất 15 ký tự thay vì chỉ dùng tổ hợp hoặc từ đơn. Và đối với những người không thể hoặc không muốn nhớ hàng tá mật khẩu khác nhau, CNN khuyến nghị bạn nên dùng các trình quản lý mật khẩu như 1Password, LastPass và Dashlane - các dịch vụ trực tuyến có thể mã hóa và lưu trữ nhiều mật khẩu để bạn không phải tiếp tục nhập chúng khi truy cập các dịch vụ.

Tuy nhiên, ngay cả những dịch vụ này đôi khi cũng có thể bị tổn thương - LastPass đã bị xâm phạm dữ liệu vào năm 2015 khiến tin tặc có quyền truy cập vào địa chỉ email, mật khẩu đã được mã hóa của các tài khoản lưu trữ trên dịch vụ này vào thời điểm đó.

Do vậy, người dùng cần tăng độ bảo mật của mật khẩu bằng cách thêm một lớp bảo mật nữa. Trong đó, xác thực hai lớp (hoặc còn gọi là xác thực 2 yếu tố) sẽ yêu cầu thêm xác thực với một kênh khác bên cạnh mật khẩu của bạn, chẳng hạn như dấu vân tay, tổ hợp số thay đổi theo thời gian (mã số ngẫu nhiên tự động) hoặc mã xác thực một lần (qua email hoặc tin nhắn SMS).

Chuyên gia bảo mật Kiersten Todt cho rằng, người dùng có khả năng ngăn chặn tin tặc tốt hơn nhiều so với những gì họ nghĩ. Cô nhận định, "đó thực sự là một sự thay đổi mạnh mẽ về nhận thức, nếu bạn biết rằng bạn có quyền đưa ra các hình thức xác thực mạnh mẽ, bạn sẽ có thể ngăn chặn hầu hết các loại tấn công độc hại phổ biến trên mạng. Miễn là bạn đủ quan tâm đến vấn đề bảo mật tài khoản của mình để thực hiện điều này một cách nhất quán và thường xuyên".

Các giải pháp bảo mật tốt hơn khi chuyển sang làm việc tại nhà  Hiện nhiều công ty trên thế giới vẫn đang phải cho phép các nhân viên làm việc tại nhà, thậm chí nhiều người chủ động chuyển qua làm việc tại nhà ngay cả khi đã hết thời hạn cách ly xã hội. Làm việc tại nhà tiện lợi hơn nhưng cũng tiềm ẩn nhiều rủi ro bảo mật Ngoài lý do giảm thiểu...

Hiện nhiều công ty trên thế giới vẫn đang phải cho phép các nhân viên làm việc tại nhà, thậm chí nhiều người chủ động chuyển qua làm việc tại nhà ngay cả khi đã hết thời hạn cách ly xã hội. Làm việc tại nhà tiện lợi hơn nhưng cũng tiềm ẩn nhiều rủi ro bảo mật Ngoài lý do giảm thiểu...

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55 Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09

Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09 Chưa bao giờ Trường Giang lại như thế này01:23

Chưa bao giờ Trường Giang lại như thế này01:23 Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00

Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00 Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26

Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26 1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42

1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Giả danh người tu hành, lừa đảo chiếm đoạt tài sản của 30 chùa

Pháp luật

22:18:29 23/02/2025

Trung Quốc nêu lập trường sau cuộc đối thoại Mỹ-Nga về xung đột Ukraine

Thế giới

22:16:00 23/02/2025

Rosé (BLACKPINK) được dự đoán sẽ là nghệ sĩ Kpop đầu tiên giành giải Grammy

Nhạc quốc tế

21:54:40 23/02/2025

Ariana Grande: Từ "công chúa nhạc pop" đến đề cử Oscar

Sao âu mỹ

21:48:11 23/02/2025

Giúp MU có 1 điểm, Manuel Ugarte vẫn bị chỉ trích

Sao thể thao

21:36:18 23/02/2025

Câu hỏi hack não khiến 4 nhà leo núi Đường Lên Đỉnh Olympia chịu thua

Netizen

21:30:18 23/02/2025

Dương Domic bắt chước Sơn Tùng M-TP?

Sao việt

21:29:32 23/02/2025

Quảng Bình: Qua suối trượt chân, 2 người đuối nước tử vong

Tin nổi bật

21:24:09 23/02/2025

Trịnh Sảng bị tố làm nhân tình của đại gia lừa đảo ở Mỹ, lộ điều khoản "bán thân" gây sốc?

Sao châu á

21:23:49 23/02/2025

Chuyện gì đã xảy ra khiến NSX Anh Tài - Chị Đẹp phải xin lỗi SOOBIN và người hâm mộ?

Tv show

21:14:04 23/02/2025

Trường đầu tiên tại Việt Nam thử nghiệm hệ thống camera nhận diện khuôn mặt trong giờ kiểm tra, thi cử

Trường đầu tiên tại Việt Nam thử nghiệm hệ thống camera nhận diện khuôn mặt trong giờ kiểm tra, thi cử Ứng dụng giao đồ ăn ‘phất như diều gặp gió’ nhờ Covid-19: Vốn hóa thị trường lần đầu vượt 100 tỷ USD, tài sản của CEO tăng gấp đôi sau vài tháng

Ứng dụng giao đồ ăn ‘phất như diều gặp gió’ nhờ Covid-19: Vốn hóa thị trường lần đầu vượt 100 tỷ USD, tài sản của CEO tăng gấp đôi sau vài tháng

Mật khẩu được bán trên Dark Web thế nào

Mật khẩu được bán trên Dark Web thế nào Cảnh báo mã độc Android đánh cắp mật khẩu ngân hàng, thông tin nhạy cảm

Cảnh báo mã độc Android đánh cắp mật khẩu ngân hàng, thông tin nhạy cảm Nhân viên WHO bị chê vì đặt mật khẩu quá tệ

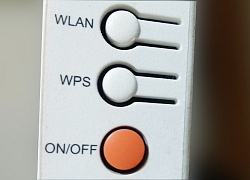

Nhân viên WHO bị chê vì đặt mật khẩu quá tệ Chẳng may quên mất mật khẩu, đây là cách giúp bạn truy cập lại wi-fi dễ dàng

Chẳng may quên mất mật khẩu, đây là cách giúp bạn truy cập lại wi-fi dễ dàng Kaspersky: Làm việc ở nhà? Hãy đổi mật khẩu Wi-Fi ngay

Kaspersky: Làm việc ở nhà? Hãy đổi mật khẩu Wi-Fi ngay Tới lượt ngân hàng quốc tế cấm nhân viên dùng Zoom

Tới lượt ngân hàng quốc tế cấm nhân viên dùng Zoom Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc

Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc Hãi hùng hình ảnh 63 "hòn đá" được lấy ra từ bụng bà lão 92 tuổi, nguyên nhân đến từ một thói quen sai lầm khi ăn uống

Hãi hùng hình ảnh 63 "hòn đá" được lấy ra từ bụng bà lão 92 tuổi, nguyên nhân đến từ một thói quen sai lầm khi ăn uống "Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương

"Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng?

Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng? Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!"

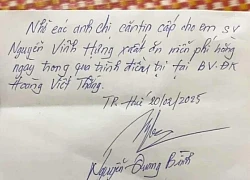

Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!" Nằm viện một mình, chàng sinh viên Hà Tĩnh ngỡ ngàng khi nhận mẩu giấy nhắn của cán bộ bệnh viện

Nằm viện một mình, chàng sinh viên Hà Tĩnh ngỡ ngàng khi nhận mẩu giấy nhắn của cán bộ bệnh viện

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La

Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra? Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương

Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?

Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?