vBulletin.com bị hack sạch cơ sở dữ liệu

Cuộc tấn công chớp nhoáng của một hacker “mũ đen” ( blackhat) vào vBulletin.com rạng sáng 1/11, đánh cắp cơ sở dữ liệu, dữ liệu bản quyền và để lại “cửa sau” (shell) trên máy chủ.

Rạng sáng ngày 1/11, một hacker “mũ đen” (blackhat) bí danh Coldzer0 đã tấn công vào website vBulletin.com – công ty bán phần mềm diễn đàn vBulletin có lượng website sử dụng rất lớn trên Internet.

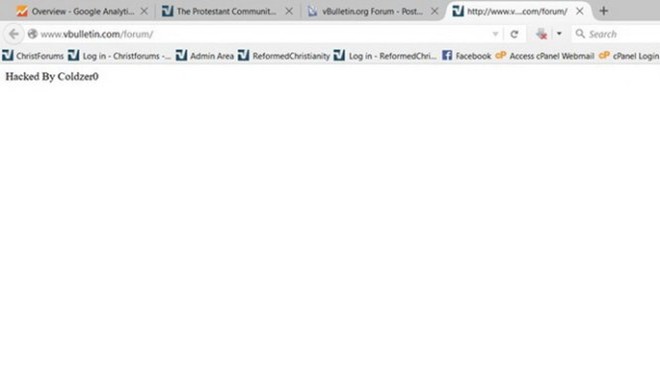

Thông điệp hacker để lại sau khi tấn công diễn đàn vBulletin.com rạng sáng 1/11.

Theo nguồn tin của Nhịp Sống Số, Coldzer0 đã dùng phương thức tấn công SQL Injection khai thác lỗi dạng 0-day (chưa có bản vá) do một hacker Thụy Điển bí danh Exidous khám phá để “hạ gục” trang vBulletin.com, thâm nhập vào dữ liệu và đánh cắp cơ sở dữ liệu (database) vào khoảng 3-4h sáng ngày 1/11.

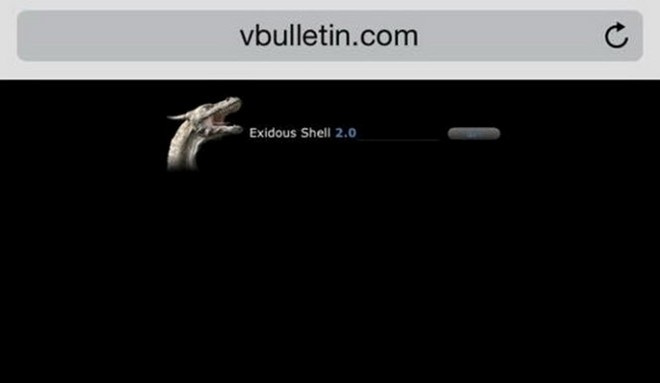

Sau khi tấn công, thâm nhập và đánh cắp dữ liệu, hacker để lại lời nhắn “Hacked by Coldzer0″ tại diễn đàn vBulletin.com/forum/ đồng thời không quên để lại một “cửa sau” (shell).

Thông tin mới nhất đến thời điểm hiện tại, Coldzer0 không chỉ lấy được cơ sở dữ liệu của diễn đàn (forum) vBulletin mà còn chạm tay đến dữ liệu bản quyền chứa thông tin những khách hàng mua bản quyền sử dụng phần mềm vBulletin cho website của mình.

Hacker coldzer0 để lại “cửa sau” trên vBulletin.com.

Video đang HOT

Sau khi tấn công diễn đàn vBulletin.com, hacker tiếp tục tấn công vào diễn đàn người dùng phần mềm Foxit cũng đang dùng mã nguồn vBulletin vào chiều ngày 1/11.

Foxit Software là nhà cung cấp nhiều phần mềm miễn phí và thương mại liên quan đến tài liệu PDF cho người dùng cá nhân hay công ty.

Cộng đồng sử dụng hoang mang

Người dùng phần mềm diễn đàn vBulletin bày tỏ sự lo lắng khi “website công ty chủ quản” bị tấn công cũng là một nguy cơ to lớn đối với website của họ. Không mất quá nhiều thời gian để hacker viết ra một công cụ tấn công tự động, tự quét lỗi 0-day tồn tại trong các website dùng vBulletin và tấn công.

Trên diễn đàn vBulletin.com, đại diện vBulletin chưa xác nhận thông tin trên, cho biết không bàn thảo công khai về các lỗi bảo mật của phần mềm.

Liên kết dẫn đến “cửa sau” do hacker để lại đã được gỡ bỏ.

Theo Phong Vân/Tuổi Trẻ

Những ông lớn công nghệ trả tiền để bị hack

Google, Facebook, Dropbox, Microsoft, Yahoo, PayPal là những công ty công nghệ lớn sẵn sàng trả tiền cho tin tặc để họ tấn công vào hệ thống mạng của mình.

Mục đích của việc làm trên là để tìm ra lỗ hổng trong hệ thống mạng công ty rồi từ đó tìm cách củng cố và khắc phục. Đây được xem là sự chuyển đổi quan trọng trong cách thức phản ứng của các công ty công nghệ trong bối cảnh ninh mạng đang rất phức tạp hiện nay.

Cách đây chục năm, nếu có hacker mũ trắng nào cảm thấy có "trách nhiệm đạo đức" phải báo cho các công ty, tập đoàn lớn rằng hệ thống mạng của họ đang có vấn đề thì cũng chỉ được thưởng áo phông, thẻ mua hàng hay cùng lắm là khoản thưởng nhỏ. Thậm chí, nhiều hacker mũ trắng "đen đủi" còn bị chính các công ty, tập đoàn kia dọa kiện ngược lại vì "dám" công bố các lỗ hổng trong hệ thống mạng doanh nghiệp.

Thực tế này khiến không ít các hacker mũ trắng "hảo tâm" chùn bước. Hoặc là họ lờ đi nếu tìm thấy lỗ hổng, hoặc là chia sẻ ngầm thông tin đó với các đồng nghiệp khác. Thế mới có chuyện thị trường đen buôn bán các lỗ hổng "zero day" (một dạng lỗ hổng bảo mật không được công bố rộng rãi và chưa được khắc phục) phát triển rầm rộ. Giới tội phạm mạng hay thậm chí cả các chính phủ cũng trả tiền để mua thông tin về các lỗ hổng này.

Theo thông tin của Cơ quan An ninh Quốc gia Mỹ (NSA), có khoảng 40 chính phủ đã trả tiền để mua công cụ gián điệp mạng từ những tổ chức hacker ở Mỹ và châu Âu nhằm phục vụ cho mục đích riêng.

Đột nhập chỉ trong vài nốt nhạc

Phân tích của Verizon cho biết, 60% trong tổng số 2.122 vụ đột nhập đánh cắp dữ liệu trong năm qua được thực hiện chỉ trong vài phút đồng hồ. Thậm chí còn có tình trạng khi đã có bản vá bảo mật nhưng doanh nghiệp còn "không thèm" cập nhật cho hệ thống hoặc sản phẩm của mình. Thế mới có chuyện, Verizon phát hiện 99,9% các lỗ hổng vẫn còn nguyên cả năm trời sau khi nhà cung cấp đã ban hành bản cập nhật vá lỗi.

Hiện tại, Facebook và Microsoft đang tài trợ cho một chương trình có tên Internet Bug Bounty nhằm trả tiền cho tin tặc để họ tìm lỗ hổng bảo mật và báo cáo lại. Sau vụ lỗ hổng Heartbleed phát hiện năm ngoái trong giao thức bảo mật đang được hàng triệu thiết bị kết nối Internet sử dụng, tổ chức Linux Foundation phi lợi nhuận và hàng chục công ty công nghệ lớn đã đề xuất sáng kiến trả tiền để "kiểm tra bảo mật" (một cách thể hiện khác của việc thuê tin tặc tấn công) các phần mềm nguồn mở được sử dụng rộng rãi.

Trong số này có Google là tỏ ra tích cực nhất. Hãng đã rất sòng phẳng trả tiền cho tin tặc để nhận báo cáo về lỗ hổng, đồng thời tập hợp được nhiều chuyên gia phân tích bảo mật hàng đầu tham gia sáng kiến có tên Project Zero. Trong số này gồm cả các nhóm tin tặc nổi tiếng có nhiệm vụ phát hiện lỗ hổng không chỉ trong hệ thống Google mà còn trên mạng Internet nói chung.

Chính Project Zero đã phát hiện những sai sót bảo mật nghiêm trọng trong Adobe Flash, phần mềm mã hóa TrueCrypt, phần mềm diệt virus thông dụng Avast và phần mềm bảo mật của Kaspersky Lab. Tất cả những sự cố này được Project Zero công bố dồn dập chỉ trong 2 tuần của tháng 9 vừa qua.

Làm ơn mắc oán

Những hoạt động trên của Project Zero chỉ là bề nổi vì không ai dám chắc họ có cài cắm cửa hậu (backdoor) vào các hệ thống kiểm thử hay không. Tại Mỹ và nhiều quốc gia khác, các chương trình khai thác lỗ hổng là dạng mật, rất ít khi lộ ra ngoài.

Cho tới nay, nhóm của Google bao gồm 10 hacker làm việc toàn thời gian đã sửa hơn 400 lỗ hổng bảo mật nghiêm trọng trong nhiều chương trình thông dụng, mà phần lớn trong số đó có thể cho phép thực hiện gián điệp thông tin hoặc phá hủy dữ liệu đối thủ.

Tuy nhiên, không phải ai cũng mặn mà với chuyện này, nhất là các đối thủ cạnh tranh với Google. Chẳng hạn như Apple - thậm chí còn không trả đồng cho hacker báo lỗi. Project Zero từng phát hiện hơn 60 lỗi trong các ứng dụng Apple quan trọng như trình duyệt Safari hoặc bộ phát triển di động nhưng cũng không nhận được một đồng nào từ Apple.

Năm ngoái, sau khi Google phát hiện và công bố nhiều lỗ hổng bảo mật trong Windows, Microsoft còn không thèm cám ơn một câu. Khi đó, các lãnh đạo an ninh thông tin của Microsoft còn chỉ trích Google vì đã không để cho họ có đủ thời gian sửa lỗi mà đã công bố công khai lỗ hổng ra bên ngoài.

Gia Nguyễn

Theo Zing

Sinh viên mua tên miền Google giá 12 USD được trao thưởng  Lỗi bảo mật đã giúp một sinh viên mua lại trên miền Google.com với giá 12 USD. Sau khi thông báo cho đội bảo mật, anh được Google trao thưởng và dùng số tiền để làm từ thiện. Sanmay Ved, sinh viên Đại học Badson, Massachusetts tuyên bố anh ta đã bỏ ra 12 USD để sở hữu tên miền Google.com Trong bài...

Lỗi bảo mật đã giúp một sinh viên mua lại trên miền Google.com với giá 12 USD. Sau khi thông báo cho đội bảo mật, anh được Google trao thưởng và dùng số tiền để làm từ thiện. Sanmay Ved, sinh viên Đại học Badson, Massachusetts tuyên bố anh ta đã bỏ ra 12 USD để sở hữu tên miền Google.com Trong bài...

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55 Đoạn camera đau lòng đang được chia sẻ trên MXH: Người phụ nữ bị chồng đánh dã man, các con ôm mẹ gào khóc00:52

Đoạn camera đau lòng đang được chia sẻ trên MXH: Người phụ nữ bị chồng đánh dã man, các con ôm mẹ gào khóc00:52 Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09

Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09 Công khai video trích xuất camera ghi lại cảnh tượng Á hậu Việt bị biến thái giở trò tấn công giữa nơi công cộng00:19

Công khai video trích xuất camera ghi lại cảnh tượng Á hậu Việt bị biến thái giở trò tấn công giữa nơi công cộng00:19 Vụ dụ dỗ người dân tu tập mê tín: Một bị hại phải bán 3 căn nhà ở Hà Nội01:02

Vụ dụ dỗ người dân tu tập mê tín: Một bị hại phải bán 3 căn nhà ở Hà Nội01:02 Điếng người trước cảnh tượng bóng trắng di chuyển trong salon tóc lúc 12h đêm02:08

Điếng người trước cảnh tượng bóng trắng di chuyển trong salon tóc lúc 12h đêm02:08Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Nam thanh niên tử vong thương tâm trên đường đi làm

Tin nổi bật

00:00:04 25/02/2025

Điều tra vụ học sinh chơi bóng chuyền bị điện giật tử vong

Pháp luật

23:56:42 24/02/2025

Tháng 3 rực rỡ, tài lộc dâng tràn cho 12 con giáp: Ai sẽ đón lộc trời ban?

Trắc nghiệm

23:50:25 24/02/2025

Siêu máy tính 'bóc trần' cấu trúc xoắn bí ẩn ở rìa hệ mặt trời

Thế giới

23:48:40 24/02/2025

Phim lãng mạn Hàn cực hay chiếu 9 năm bỗng nhiên hot trở lại: 1 cặp đôi được netizen sống chết đẩy thuyền

Phim châu á

23:45:35 24/02/2025

Đám cưới đang viral khắp Trung Quốc: Cô dâu nhan sắc "thượng hạng 5 sao", chú rể vừa đẹp vừa ngầu xuất sắc

Hậu trường phim

23:42:38 24/02/2025

Sao nam bị bán sang Myanmar lại gặp biến căng, chỉ 1 hành động mà khiến netizen đồng loạt quay lưng

Sao châu á

23:30:20 24/02/2025

Hình ảnh Phương Oanh khi "thoát vai" mẹ bỉm sữa, diện mạo thế nào mà dân tình nhận xét "chuẩn vợ chủ tịch"?

Sao việt

23:26:49 24/02/2025

Phim tài liệu vén màn vụ bắt cóc ám ảnh John Lennon và Yoko Ono

Phim âu mỹ

23:00:00 24/02/2025

Xuân Son kiểm soát cân nặng, tích cực phục hồi

Sao thể thao

22:59:52 24/02/2025

Microsoft lôi kéo người dùng ‘lậu’ lên đời Windows 10

Microsoft lôi kéo người dùng ‘lậu’ lên đời Windows 10 Loạt smartphone giảm giá trong tháng 10

Loạt smartphone giảm giá trong tháng 10

Một tỷ thiết bị Android có thể bị hack chỉ bằng một bài hát

Một tỷ thiết bị Android có thể bị hack chỉ bằng một bài hát Lỗ hổng Facebook làm lộ số điện thoại của người dùng

Lỗ hổng Facebook làm lộ số điện thoại của người dùng Skype gặp lỗi tự treo khi 'chạm mặt' 8 ký tự

Skype gặp lỗi tự treo khi 'chạm mặt' 8 ký tự Nghi vấn website bán hàng Sony bị hack

Nghi vấn website bán hàng Sony bị hack Apple xác nhận lỗi bảo mật nghiêm trọng trên iMessage

Apple xác nhận lỗi bảo mật nghiêm trọng trên iMessage Google được dịp kể tội Microsoft nhờ lỗi bảo mật Windows 8.1

Google được dịp kể tội Microsoft nhờ lỗi bảo mật Windows 8.1 Mẹ qua đời sau thời gian bạo bệnh, Quang Dũng hủy toàn bộ lịch trình

Mẹ qua đời sau thời gian bạo bệnh, Quang Dũng hủy toàn bộ lịch trình Chia sẻ mới nhất của mẹ Bắp từ Singapore về tình hình hiện tại của con trai

Chia sẻ mới nhất của mẹ Bắp từ Singapore về tình hình hiện tại của con trai Vụ Phạm Thoại rút hơn 16 tỉ đồng tiền từ thiện: Người ủng hộ có quyền yêu cầu công an vào cuộc

Vụ Phạm Thoại rút hơn 16 tỉ đồng tiền từ thiện: Người ủng hộ có quyền yêu cầu công an vào cuộc Phạm Thoại sẽ livestream sao kê số tiền 16 tỷ đồng nhà hảo tâm ủng hộ bé Bắp

Phạm Thoại sẽ livestream sao kê số tiền 16 tỷ đồng nhà hảo tâm ủng hộ bé Bắp Lí do Lâm Tâm Như mặt sưng phồng, biến dạng khiến gần 100 triệu người sốc nặng

Lí do Lâm Tâm Như mặt sưng phồng, biến dạng khiến gần 100 triệu người sốc nặng Lộ clip Lộc Hàm say khướt, đi không vững, giữa lúc tin chia tay tình 7 năm khiến cả MXH ăn mừng

Lộ clip Lộc Hàm say khướt, đi không vững, giữa lúc tin chia tay tình 7 năm khiến cả MXH ăn mừng

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra? Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai

Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư

Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư Bố của Vũ Cát Tường qua đời

Bố của Vũ Cát Tường qua đời Từ TPHCM lên Bình Dương thăm bạn, cô gái bị tai nạn tử vong

Từ TPHCM lên Bình Dương thăm bạn, cô gái bị tai nạn tử vong