Tuyệt chiêu bảo vệ máy tính miễn nhiễm “mầm độc”

Máy tính (PC) của bạn đang phải đối mặt với nhiều nguy cơ mất an toàn từ môi trường mạng, đặc biệt là nguy cơ mất thông tin cá nhân, lừa đảo và cài cắm mã độc vào hệ thống. Hiểu được các phương thức tấn công này sẽ giúp bạn bảo vệ chiếc PC tốt hơn vì sự an toàn của chính mình.

Phishing

Phishing là hình thức tấn công lừa đảo mà bạn gặp hàng ngày. Các website giả mảo sẽ có giao diện trông y như trang web chính thống, được tạo ra để lừa người dùng nhập thông tin cá nhân và số tài khoản (nếu có) vào đó. Mặc dù các trang web phishing có nhiều dạng nhưng kẻ tấn công đặc biệt “khoái” hình thức giả mạo trang web của ngân hàng hoặc các mạng xã hội thông dụng. Tấn công phishing thường được thực hiện thông qua 2 hình thức: giả mạo đường dẫn (URL) và giả mạo email được gửi các nguồn tin cậy.

Một trong những cách đơn giản để nhận biết một trang web phishing đó là địa chỉ của trang không trùng khớp với trang web chính thống, chẳng hạn trang facebook.com sẽ bị giả mạo bởi các địa chỉ na ná kiểu như: Facebokk.com, Faceb00k.com, hoặc Facenook.com. Nếu bạn bị “dụ dỗ” truy cập vào các trang web kiểu này thì tốt nhất là hãy nên tránh xa bởi đó đích thị là trang web phishing. Một dấu hiệu khác để nhận biết những trang phishing đó là kiểu giao thức được sử dụng. Hầu hết các trang web ngân hàng hoặc mạng xã hội để sử dụng giao thức bảo mật “https” (chữ “s” đại diện cho từ “security” – có nghĩa là bảo mật). Chẳng hạn đường URL đầy đủ của trang facebook sẽ có dạng: https://www.facebook.com. Nếu những trang web kiểu này chỉ sử dụng giao thức “http” thông thường (chẳng hạn: http://www.facebook.com) thì rất có thể đó là trang web giả mạo.

Hiện tại, cả 3 trình duyệt phổ biến nhất hiện nay là Internet Explorer, Chrome và Firefox đều được tích hợp tính năng cảnh báo phishing hoặc các trang web “độc hại”. Bạn có thể sử dụng thêm các plug-in dành cho trình duyệt như “Web of Trust” hoặc “Site Advisor (McAfee)” để tăng thêm mức độ cảnh báo an toàn.

E-mail “độc”

Video đang HOT

E-mail cũng là công cụ mà những kẻ phát tán thư rác và hacker ưa thích. Chúng ta từng nghe nhiều câu chuyện về các tài khoản Twitter bị hack hoặc các máy chủ web bị tấn công. Tất cả đều bắt nguồn từ một nguyên nhân căn bản: một nhân viên nào đó đã vô tình mở e-mail chứa mã độc ra. Sự việc chỉ thực sự tồi tệ khi nạn nhân nhấn vào các đường link chứa mã độc hoặc mở file đính kèm “độc hại” trong các e-mail này. Chính vì vậy, bạn cần phải rất cẩn trọng khi nhấn vào các đường link trong e-mail và tuyệt đối không mở các file đính kèm theo e-mail nếu không chắc chắn chúng được gửi đi từ nguồn đáng tin cậy.

Với các trang web nhà băng và những trang web cần phải đăng nhập như PayPal, mạng xã hội…, bạn cần nhập địa chỉ trực tiếp vào trình duyệt để mở ra chứ tuyệt đối không nhấn vào các đường link dẫn tới các trang này (được gửi kèm theo e-mail). Thông thường các dịch vụ e-mail đều có tính năng cảnh báo e-mail “nguy hiểm” nhưng không phải lúc nào công cụ lọc đó cũng hoạt động hữu hiệu. Tuy nhiều công cụ antivirus đều có tính năng tự động quét file đính kèm theo e-mail nhưng tốt hơn hết là bạn download file đính kèm về máy và quét chúng trước khi mở ra.

Một kinh nghiệm cho thấy, các e-mail “độc” thường được soạn thảo cẩu thả, hay có từ ngữ sai chính tả. Khi nhận được e-mail từ một người mà bạn biết rằng họ sẽ không bao giờ soạn thảo một e-mail cẩu thả như vậy thì tốt hơn hết là bạn nên cẩn thận vì đó rất có thể là một e-mail giả mạo.

Giả mạo bản nâng cấp hoặc cảnh báo lỗi

Khi lướt web, bạn rất hay gặp những thông báo “dụ dỗ” cài đặt phần mềm lên máy tính. Hình thức lừa gạt này thường được thực hiện theo hai cách thông dụng: (1) thông báo rằng máy tính hoặc phần mềm trên máy tính người dùng cần phải nâng cấp để tăng thêm tính năng hoặc tăng thêm độ an toàn, và (2) thông báo trang web bị lỗi và người dùng cần phải download một phần mềm nào đó từ đường dẫn. Cả hai cách này đều dẫn tới một đích chung là cài đặt phần mềm độc hại vào máy tính người dùng.

Vậy bạn sẽ làm gì nếu gặp những trường hợp như thế này? Nếu một trang web thông báo bạn cần nâng cấp phần mềm nào đó trên máy tính, thì tốt nhất là bạn vào thẳng trang web của nhà cung cấp phần mềm đó và tìm kiếm bản nâng cấp thay vì nhấn vào đường dẫn hoặc pop-up yêu cầu nâng cấp. Khi lướt web mà gặp những thông báo này, bạn cần tắt chúng ngay lập tức hoặc thoát ngay khỏi trình duyệt rồi mở lại.

“Tải về tự động”

Những hình thức giả mạo bản cập nhật hoặc giả mạo cảnh báo chỉ là một phần của xu hướng tấn công người dùng bằng phương pháp “Tải về tự động” (drive-by downloads). Nói một cách dễ hiểu hơn, kiểu tấn công này sẽ bí mật cày cắm mã độc vào máy tính thông qua khai thác những lỗ hổng trong phần mềm hệ thống. Cách phòng chống kiểu tấn công này khá đơn giản, người dùng chỉ cần giữ cho phần mềm bảo mật và diệt virus trên máy được cập nhật. Đồng thời, bản thân các phần mềm trên máy tính cũng cần được cài đặt bản nâng cấp thường xuyên.

Nếu muốn giảm thiểu nguy cơ bị tấn công thông qua các bản nâng cấp giả mạo/hoặc thông báo lỗi, bạn có thể sử dụng plug-in kiểu như NoScript để khóa tính năng chạy JavaScript trên trình duyệt. Việc gỡ cài đặt chương trình Java hoặc những chương trình thường là mục tiêu tấn công trên hệ thống cũng là một ý hay để hạn chế kiểu tấn công này. Bạn cũng có thể bật tính năng lọc ActiveX (ActiveX Filtering) trên trình duyệt IE để khóa mặc định tất cả các nội dung ActiveX, vốn là kênh tấn công thông dụng của hacker. Để bật tính năng lọc ActiveX trong IE 9 và IE 10, bạn vào Tools> Safety và tích vào mục ActiveX Filtering.

Tấn công Zero-day

Zero-day là kiểu tấn công khai thác những lỗ hổng mới được phát hiện và chưa được sửa lỗi trên máy tính. Bạn khó có thể ngăn cản được loại tấn công này trừ khi thiết lập mức độ bảo mật của trình duyệt ở cấp cao nhất. Chẳng hạn như có thể tăng cấp độ bảo mật của IE lên mức High (mức cao nhất) thay vì mức bảo mật mặc định của trình duyệt.

Theo VNE

Hiểm họa RAT tấn công trên toàn châu Á

Các nhà nghiên cứu về an ninh mạng đang cảnh báo người dùng Internet về một chiến dịch tấn công quy mô lớn chưa từng có, sử dụng các công nghệ và kỹ thuật tinh vi nhằm công kích ngầm vào các chính phủ, các tổ chức trên khắp châu Á.

Hãng bảo mật Trend Micro đã gọi chiến dịch này là Naikon, dựa vào chuỗi HTTP user-agent mang tên ""NOKIAN95/WEB" được tìm thấy trong những đợt tấn công có chủ đích trên khắp lãnh thổ Ấn Độ, Malaysia, Singapore, Việt Nam và những nơi khác.

Theo Maharlito Aquino, nhà phân tích hiểm họa của Trend Micro, những cuộc tấn công này được thực hiện với cách thức quen thuộc là dùng một email lừa đảo "spear-phishing" mang những thông điệp có liên quan đến các vấn đề ngoại giao ở khu vực Châu Á Thái Bình Dương. Các mục tiêu tấn công nhằm vào từ các chính phủ cho đến phương tiện truyền thông, các tổ chức năng lượng, viễn thông...

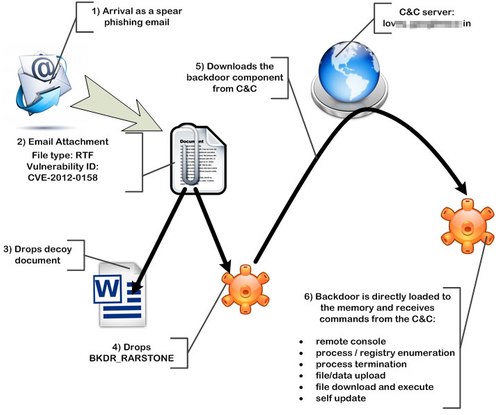

Tập tin đính kèm email mang mã độc khai thác một lỗ hổng trong Windows Common Controls có tên CVE-2012-0158, từng được sử dụng trong chiến dịch "Safe" được phát hiện bởi các nhà nghiên cứu hồi tháng trước và được cho là có liên quan đến "thế giới ngầm tội phạm mạng ở Trung Quốc". Khi tập tin đính kèm được mở, nạn nhân chỉ nhìn thấy một "văn bản mồi", tuy nhiên trong thực tế BKDR_RARSTONE Remote Access Tool (RAT) đang xâm nhập vào hệ thống người dùng.

Phương thức hoạt động của BKDR_RARSTONE.

Được phát hiện đầu tiên vào hồi tháng 2 và sau đó được dùng trong các cuộc tấn công bằng email sử dụng dòng tiêu đề "Boston Marathon Bombings" để thu hút người xem, RARSTONE dùng một số kỹ thuật để tránh né sự phát hiện của các công cụ an ninh thông thường. Chẳng hạn, RAT thực hiện tải thành phần cửa hậu (backdoor) của nó từ một máy chủ C&C trực tiếp vào bộ nhớ, che giấu nó khỏi những phần mềm quét file thông thường.

Theo Aquino, điều khiến RARSTONE khác biệt với PlugX và những RAT khác là ở khả năng lấy thông tin của các phần mềm cài đặt từ Uninstall Registry Keys. Điều này có nghĩa là nó biết được những ứng dụng nào đã được cài đặt vào hệ thống và bằng cách nào để gỡ bỏ chúng. RARSTONE cũng sử dụng SSL để mã hóa việc truyền đạt thông tin giữa nó và máy chủ C&C, điều đó không chỉ giúp bảo vệ kết nối này mà còn giúp nó trà trộn vào lưu lượng truyền tải thông thường. Những kẻ tấn công cũng có ý muốn che giấu những đợt tấn công của mình bằng việc sử dụng các tên miền DNS động hay đăng ký bảo vệ riêng tư.

Không có bất kỳ thông tin chính xác về những gì mà những kẻ tấn công đang nhắm đến trong chiến dịch này, dù BKDR_RARSTONE có thể thực hiện tất cả các "chiêu" backdoor thông thường như truy cập, download/upload dữ liệu, tự cập nhật, thay đổi những thiết lập trên máy tính.

Hiện Trend Micro đã kêu gọi các tổ chức tăng cường hàng rào phòng thủ chống lại những cuộc tấn công dạng này bằng việc bổ sung những công cụ để giám sát sự an toàn của dữ liệu và kiểm soát sự xâm nhập từ bên ngoài.

Theo VNE

Phần mềm truy cập máy từ xa Teamviewer bị tin tặc lợi dụng  Tội phạm mạng lợi dụng phần mềm TeamViewer để xâm nhập trái phép vào mạng lưới nội bộ của doanh nghiệp. Hãng bảo mật Kaspersky Lab vừa đưa ra cảnh báo, tội phạm mạng đang lợi dụng phần mềm giúp máy tính truy cập từ xa TeamViewer để đánh cắp thông tin dữ liệu cần thiết và xâm nhập trái phép vào mạng...

Tội phạm mạng lợi dụng phần mềm TeamViewer để xâm nhập trái phép vào mạng lưới nội bộ của doanh nghiệp. Hãng bảo mật Kaspersky Lab vừa đưa ra cảnh báo, tội phạm mạng đang lợi dụng phần mềm giúp máy tính truy cập từ xa TeamViewer để đánh cắp thông tin dữ liệu cần thiết và xâm nhập trái phép vào mạng...

Hải Dương: Xe ô tô mất lái lao thẳng vào rạp đám tang, nhiều người bị hất văng00:12

Hải Dương: Xe ô tô mất lái lao thẳng vào rạp đám tang, nhiều người bị hất văng00:12 Triệu Lộ Tư lộ diện gây sốc sau đột quỵ: Phải có người bế, tay không cầm nổi thìa, nhai nuốt cũng khó khăn00:24

Triệu Lộ Tư lộ diện gây sốc sau đột quỵ: Phải có người bế, tay không cầm nổi thìa, nhai nuốt cũng khó khăn00:24 Sốc: Màn tặng áo cho fan của Sơn Tùng hóa ra chỉ là kịch bản!00:55

Sốc: Màn tặng áo cho fan của Sơn Tùng hóa ra chỉ là kịch bản!00:55 Hoàng Thùy Linh - Đen tái xuất hậu sinh con: Làm 3 điều đặc biệt, hàng chục ngàn người phát sốt vì cái nắm tay!03:03

Hoàng Thùy Linh - Đen tái xuất hậu sinh con: Làm 3 điều đặc biệt, hàng chục ngàn người phát sốt vì cái nắm tay!03:03 Vụ người đàn ông bị đánh ở Bình Dương: Nạn nhân chết não, bệnh viện trả về02:23

Vụ người đàn ông bị đánh ở Bình Dương: Nạn nhân chết não, bệnh viện trả về02:23 Clip Mai Ngọc và chồng đi đăng ký kết hôn: Nữ MC hạnh phúc ra mặt, để lộ chi tiết đang mang thai00:38

Clip Mai Ngọc và chồng đi đăng ký kết hôn: Nữ MC hạnh phúc ra mặt, để lộ chi tiết đang mang thai00:38 Xoài Non xuất hiện tại nhà Gil Lê đêm giao thừa, để lộ mối quan hệ qua 1 chi tiết00:43

Xoài Non xuất hiện tại nhà Gil Lê đêm giao thừa, để lộ mối quan hệ qua 1 chi tiết00:43 1 sao nam Vbiz bị từ chối tình cảm giữa phố đi bộ, nhưng nhan sắc và thái độ mới gây sốt01:52

1 sao nam Vbiz bị từ chối tình cảm giữa phố đi bộ, nhưng nhan sắc và thái độ mới gây sốt01:52 Clip Hoàng Thuỳ Linh bất ngờ ra về theo cách khó hiểu sau khi tái xuất cùng Đen Vâu00:39

Clip Hoàng Thuỳ Linh bất ngờ ra về theo cách khó hiểu sau khi tái xuất cùng Đen Vâu00:39 Cặp đôi Vbiz có màn cầu hôn "chốt sổ" 2024: Dàn sao chứng kiến, chú rể nói 1 câu gây ngỡ ngàng!01:21

Cặp đôi Vbiz có màn cầu hôn "chốt sổ" 2024: Dàn sao chứng kiến, chú rể nói 1 câu gây ngỡ ngàng!01:21 Sơn Tùng lại "chiêu trò" vào đêm giao thừa: Lần thứ 3 cho fan "leo cây" nhưng vẫn chốt 1 câu "căng cực"!01:01

Sơn Tùng lại "chiêu trò" vào đêm giao thừa: Lần thứ 3 cho fan "leo cây" nhưng vẫn chốt 1 câu "căng cực"!01:01Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Lừa xin việc cho nhiều người, "ôm" 800 triệu đồng bỏ trốn

Pháp luật

15:27:05 03/01/2025

Bắt trọn nhan sắc em gái Văn Toàn, trên mạng xinh như hotgirl ảnh ngoài đời liệu có khác xa?

Sao thể thao

15:18:18 03/01/2025

Nấu món này cho bữa cơm nhà khi trời lạnh là một ý tưởng không tồi, còn ngon hơn ăn cá và thịt đấy!

Ẩm thực

15:17:53 03/01/2025

Quyền Linh tiếc nuối khi thiếu tá công an và cô giáo từ chối hẹn hò

Tv show

15:17:12 03/01/2025

Sao nữ Vbiz flex doanh thu livestream khủng hơn 13 tỷ, netizen nghi ngờ đẩy số ảo

Sao việt

15:14:10 03/01/2025

Mất cả gia đình vì tai nạn, cụ ông gần 40 năm làm việc xúc động

Netizen

15:09:44 03/01/2025

Tài sản của Brad Pitt và Angelina Jolie sau vụ ly hôn kéo dài 8 năm

Sao âu mỹ

15:04:58 03/01/2025

Lisa hát như hết hơi ở quê nhà

Nhạc quốc tế

14:59:54 03/01/2025

'Huỳnh Lập úp mở về 'drama' bùng nổ trong 'Nhà Gia Tiên' bằng poster muôn vàn biểu cảm của dàn nhân vật

Phim việt

14:43:44 03/01/2025

Khởi động năm mới với quần ống rộng và giày cao gót

Thời trang

14:06:01 03/01/2025

Siêu phẩm HTC One Max: nhiều thông số “hot”

Siêu phẩm HTC One Max: nhiều thông số “hot” Những tính năng được mong đợi trên iPhone 6

Những tính năng được mong đợi trên iPhone 6

Nhộn nhịp thị trường chợ đen vũ khí kỹ thuật số

Nhộn nhịp thị trường chợ đen vũ khí kỹ thuật số Bảo vệ máy tính Windows 8 khỏi virus từ USB và ổ đĩa CD, DVD

Bảo vệ máy tính Windows 8 khỏi virus từ USB và ổ đĩa CD, DVD FPT Elead cùng Symantec bảo vệ máy tính thương hiệu Việt

FPT Elead cùng Symantec bảo vệ máy tính thương hiệu Việt Advanced SystemCare Ultimate - Tất cả trong một !

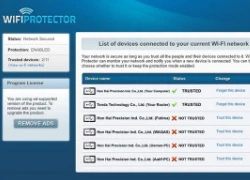

Advanced SystemCare Ultimate - Tất cả trong một ! Tăng cường bảo vệ máy tính và mạng WiFi bằng WiFi Protector

Tăng cường bảo vệ máy tính và mạng WiFi bằng WiFi Protector Philippines bắt 8 hacker điện thoại Hàn Quốc

Philippines bắt 8 hacker điện thoại Hàn Quốc Công an cảnh báo không phát tán clip nữ nhân viên ngân hàng bị đánh ghen

Công an cảnh báo không phát tán clip nữ nhân viên ngân hàng bị đánh ghen Khởi tố hình sự vụ nghi đánh ghen gây xôn xao ở Cần Thơ

Khởi tố hình sự vụ nghi đánh ghen gây xôn xao ở Cần Thơ Cindy Lư lần đầu hé lộ thời điểm hoảng loạn nhất, bị đề nghị ly dị vì chồng cũ đã yêu người khác dưới quê

Cindy Lư lần đầu hé lộ thời điểm hoảng loạn nhất, bị đề nghị ly dị vì chồng cũ đã yêu người khác dưới quê Phát hiện 1 tấn thực phẩm bẩn chuẩn bị đưa ra thị trường

Phát hiện 1 tấn thực phẩm bẩn chuẩn bị đưa ra thị trường Ngày giỗ đầu của chồng, vợ bụng bầu khệ nệ, gia đình suy sụp khi chị tiết lộ sự thật đau lòng sau đó

Ngày giỗ đầu của chồng, vợ bụng bầu khệ nệ, gia đình suy sụp khi chị tiết lộ sự thật đau lòng sau đó Ông trùm Cbiz bỗng dưng "lật mặt" với Triệu Lộ Tư, 1 tiết lộ gây xôn xao không biết thật hay giả

Ông trùm Cbiz bỗng dưng "lật mặt" với Triệu Lộ Tư, 1 tiết lộ gây xôn xao không biết thật hay giả MC Lại Văn Sâm, hoa hậu Thùy Tiên vỡ òa khi tuyển Việt Nam đánh bại Thái Lan

MC Lại Văn Sâm, hoa hậu Thùy Tiên vỡ òa khi tuyển Việt Nam đánh bại Thái Lan Đoạn CCTV gây phẫn nộ về Lisa (BLACKPINK)

Đoạn CCTV gây phẫn nộ về Lisa (BLACKPINK) Chân tướng kẻ hành hạ Triệu Lộ Tư: Là sao nữ bí ẩn nhất Trung Quốc, quyền lực đến mức không ai dám vạch mặt?

Chân tướng kẻ hành hạ Triệu Lộ Tư: Là sao nữ bí ẩn nhất Trung Quốc, quyền lực đến mức không ai dám vạch mặt? Xót xa hình ảnh cuối cùng của bé trai 3 tuổi - nạn nhân nhỏ nhất trên máy bay Jeju Air: Vừa có chuyến du lịch nước ngoài đầu tiên cùng bố mẹ

Xót xa hình ảnh cuối cùng của bé trai 3 tuổi - nạn nhân nhỏ nhất trên máy bay Jeju Air: Vừa có chuyến du lịch nước ngoài đầu tiên cùng bố mẹ

Nóng: Triệu Lộ Tư công bố giấy khám sức khỏe, kết luận của bác sĩ khiến dư luận Trung Quốc sốc nặng

Nóng: Triệu Lộ Tư công bố giấy khám sức khỏe, kết luận của bác sĩ khiến dư luận Trung Quốc sốc nặng Hàn Quốc khôi phục hộp đen ghi lời nói cuối cùng của phi hành đoàn Jeju Air

Hàn Quốc khôi phục hộp đen ghi lời nói cuối cùng của phi hành đoàn Jeju Air Bức ảnh khiến hàng triệu người tin rằng Triệu Lộ Tư đang dối trá

Bức ảnh khiến hàng triệu người tin rằng Triệu Lộ Tư đang dối trá MC Mai Ngọc: "Khi tôi vụn vỡ, xấu xí và mất tự tin thì anh ấy xuất hiện"

MC Mai Ngọc: "Khi tôi vụn vỡ, xấu xí và mất tự tin thì anh ấy xuất hiện" Phẫn nộ lời đáp trả của công ty quản lý sau khi bị Triệu Lộ Tư tố đánh đập, bóc lột đến trầm cảm

Phẫn nộ lời đáp trả của công ty quản lý sau khi bị Triệu Lộ Tư tố đánh đập, bóc lột đến trầm cảm Chuyện gì cũng có thể xảy ra: Nữ nhân viên bị sa thải vì nghỉ làm vào ngày cưới của chính mình

Chuyện gì cũng có thể xảy ra: Nữ nhân viên bị sa thải vì nghỉ làm vào ngày cưới của chính mình