Từ Black Hat USA 2013: Những cảnh báo mới về mối nguy từ điện thoại

Không chỉ công bố chuyện iPhone có thể bị hack trong vòng không đến một phút, hội nghị Black Hat năm nay còn phát đi nhiều thông tin quan trọng về vấn đề bảo mật trên điện thoại di động.

e-CHÍP xin trích đăng những nội dung đáng chú ý nhất, để bạn đọc ý thức rõ hơn nữa về mối nguy hiểm đối với chiếc điện thoại di động hàng ngày mình vẫn quen dùng.

Điện thoại di động? Vâng, điện thoại… gián điệp!

Điện thoại gián điệp ngày nay không còn là câu chuyện chỉ có trong những phim tình báo như điệp viên 007. Hai nhà nghiên cứu Daniel Brodie và Michael Shaulov cảnh báo: Với sự trợ giúp của những ứng dụng di động độc hại được phân phối qua đường chính ngạch, hay do người sử dụng tự tay cài vào, chiếc điện thoại di động – vật không thể thiếu trong cuộc sống hàng ngày hiện giờ sẽ trở thành một “điệp viên” hoàn hảo. Khi được cài đặt một cách vô tình (hay thiếu ý thức), những ứng dụng độc hại ấy sẽ âm thầm thu thập thông tin như tin nhắn SMS, vị trí của người sử dụng, đọc trộm email và thậm chí là ghi âm lại những cuộc đối thoại của người sử dụng. Thậm chí, tin tặc còn có thể qua mắt được những hệ thống quản lý thiết bị di động (Mobile Device Management – MDM), như mã hóa dữ liệu.

Có hẳn một bài thuyết trình tại Black Hat 2013, do Kevin McNamee trình bày, hướng dẫn và minh họa cả cách xây dựng… điện thoại gián điệp trên nền tảng hệ điều hành di động Android, bao gồm việc xây dựng ứng dụng nhiễm độc, thiết lập máy chủ để theo dõi vị trí điện thoại, nghe lén điện thoại hay đọc trộm tin nhắn, cũng như đánh cắp email và liên lạc có trên máy, kích hoạt camera và micro của điện thoại, mà không hề bị người sử dụng phát hiện.

Android: Root một lần, thế là… “xong”

Hệ điều hành Android được phát hiện có tồn tại một lỗi bảo mật nghiêm trọng, và Google được thông báo về lỗi ấy từ tháng 2/2013. Lỗi bảo mật ấy cho phép tin tặc xây dựng ứng dụng APK độc hại và giả dạng, nhằm qua mặt hệ thống mã hóa xác thực và cài đặt của hệ điều hành Android, tiếp đến là kiểm soát hệ thống và truy cập vào dữ liệu, đặc biệt là những vùng dữ liệu nhạy cảm khi người sử dụng đã root máy.

Số lượng thiết bị Android bị ảnh hưởng là rất lớn, do lỗi ấy tồn tại từ hệ điều hành Android 1.6 và có thể bị âm thầm khai thác trong thời gian rất dài. Nhóm nghiên cứu, do Jeff Forristal đại diện, đã khuyến cáo người sử dụng không cài đặt phần mềm dạng APK không rõ nguồn gốc, và nên cập nhật lên phiên bản Android mới nhất có bản vá lỗ hổng bảo mật ấy, kết hợp với sử dụng công cụ Bluebox OneRoot Scanner để kiểm tra các ứng dụng.

BlackBerry OS 10: Ngầm chứa nguy cơ

BlackBerry luôn tự hào về thế mạnh bảo mật trong ngành công nghiệp điện thoại. Hệ điều hành BlackBerry thế hệ cũ được xây dựng trên nền tảng hệ thống thời gian thực, độc quyền với hệ thống máy ảo Java. Hiện nay, phiên bản hệ điều hành BlackBerry 10 lại là một nền tảng mới hoàn toàn, được xây dựng trên hệ thống QNX – vốn không có chứng thực về độ an toàn, và là lần đầu tiên các ứng dụng chạy trực tiếp trên nền tảng BlackBerry. Nhà nghiên cứu Ralf-Philipp Weinmann công bố kết quả của công trình nghiên cứu, theo đó hệ điều hành BlackBerry giờ đây đã không còn an toàn như xưa. Vì vậy, họ cảnh báo: Đừng quá tin tưởng những mẫu máy BlackBerry mới, nếu bạn không muốn mất sạch dữ liệu như những bí mật trong kinh doanh chẳng hạn, từ một ứng dụng độc hại đơn giản đội lốt một phần mềm vô hại như game Angry Birds.

Lỗ hổng của “Bluetooth thông minh”

Video đang HOT

Bluetooth thông minh ( Bluetooth Smart), hay còn gọi là Bluetooth năng lượng thấp ( Bluetooth Low Energy – BTLE), là một phương thức giao tiếp mới của Bluetooth 4.0. Một số mẫu điện thoại và thiết bị ngoại vi trên thị trường được trang bị kết nối nầy để giảm mức tiêu hao năng lượng khi sử dụng kết nối Bluetooth.

Nhóm nghiên cứu do Mike Ryan làm đại diện đã chỉ ra rằng kết nối Bluetooth 4.0 sử dụng hệ thống mã khóa yếu, nên kẻ nghe trộm có thể “nghe ngóng” thông tin thông qua lỗ hổng nầy. Rất may, hiện đã có giải pháp “vá lại” lỗ hổng của kết nối Bluetooth 4.0.

Nguy cơ từ TV thông minh, thiết bị thông minh…

Với 80.000.000 sản phẩm được tiêu thụ trong năm 2012, TV thông minh (smart TV) đang dần trở thành một mặt hàng công nghệ “ nóng”, và tiếp tục sẽ trở nên ngày càng phổ biến hơn. Tiếc là “thông minh” thường đồng nghĩa với… việc tồn tại lỗ hổng an ninh.

Hiện nay, dù chưa có nhiều công trình nghiên cứu về vấn đề bảo mật với TV thông minh, song hệ thống ấy cũng thuộc cùng “trục tấn công” như điện thoại thông minh, hay máy tính cá nhân (PC). Nhà nghiên cứu Seung-Jin Lee cho biết: TV thông minh sử dụng nền tảng gần giống với điện thoại thông minh hiện tại, và cũng có những yếu tố phần cứng như máy quay, micro,… Nếu những thành phần ấy bị điều khiển từ xa, kẻ xấu có thể do thám người dùng bất cứ lúc nào, bởi TV là thiết bị luôn được cắm điện, thậm chí kể cả khi bạn đã… tắt TV. Kẻ xấu cũng có thể thực hiện việc lừa đảo thông qua TV, hoặc sử dụng TV làm bàn đạp để tấn công vào các thiết bị thông minh khác có kết nối với TV thông minh trong cùng căn hộ.

Chuyên gia Daniel Crowley, thuộc hãng an ninh mạng Trustwave Holdings, cho biết ông có thể xâm nhập từ xa vào TV thông minh của Samsung qua kết nối internet, và sử dụng ngay máy quay của TV để… quay lén chủ nhà.

“Khi tăng độ thông minh của các thiết bị, các vụ tấn công sẽ xuất hiện càng nhiều.” – nhà tư vấn David Bryan, thuộc Trustwave Holdings, kết luận. Những tổn thất sẽ không hề nhỏ một khi những “ngôi nhà thông minh” có các thiết bị gia dụng được điều khiển qua kết nối Wi-Fi bị tấn công, bởi những “thiết bị thông minh” chẳng hề được bảo vệ bằng tường lửa có hiệu quả như trên máy tính, hay trên điện thoại di động. Một ví dụ “nóng hổi” vừa được báo Wall Street Journal nêu ra: gần đây, tin tặc Trung Quốc đã sử dụng ngay máy điều hoà có nối mạng trong một căn nhà của Phòng Thương mại Hoa Kỳ ở Washington để chuyển tín hiệu về Trung Quốc.

Mô hình các thiết bị gia dụng được điều khiển qua kết nối Wi-Fi trong “ngôi nhà thông minh” có thể bị tin tặc tấn công từ xa.

Phá vỡ bảo mật CDMA

CDMA được đánh giá là một trong những chuẩn kết nối di động an toàn nhất. Tuy vậy, với một loại thiết bị đặc biệt, kẻ tấn công hoàn toàn có thể nghe lén, hay đọc trộm các dữ liệu được truyền qua chuẩn kết nối CDMA. Nhóm nhà nghiên cứu (gồm Tom Ritter, Doug DePerry và Andrew Rahimi) đã giới thiệu thiết bị xâm nhập mạng CDMA do họ tự chế tạo. Thiết bị ấy giả làm “trạm phát sóng” của các nhà cung cấp mạng và kết nối với hệ thống mạng di động thông qua internet, khiến các điện thoại trong vùng ảnh hưởng sẽ kết nối trực tiếp với “trạm” ấy. Từ đó, dữ liệu đi qua “trạm giả mạo” hoàn toàn có thể bị tin tặc khai thác.

Vẫn còn mãi… lỗ hổng Java

Trong ba năm qua, nền tảng Java của Oracle đã trở thành một trong những nền tảng bị khai thác nhiều nhất. Nền tảng Java vẫn chứa nhiều lỗ hổng bảo mật và chạy trên nhiều nền tảng khác nhau, tạo điều kiện cho tin tặc tấn công trên diện rộng và đạt nhiều kết quả. Mức độ gia tăng tấn công cũng tập trung vào Java Runtime Environment, với API cho phép thực thi mã lệnh từ xa.

Các nhà nghiên cứu Brian Gorenc và Jasiel Spelman đã chỉ ra năm lỗ hổng nghiêm trọng nhất trong nền tảng Java, từ đó đưa ra cảnh báo cho Oracle và các công ty bảo mật.Java cũng là nền tảng được sử dụng phổ biến với nhiều mẫu điện thoại di động. Vì vậy, về mặt nào đó, những lỗ hổng Java cũng ảnh hưởng đến bảo mật điện thoại di động.

Xâm nhập qua SIM điện thoại

Đây là một trong những chủ điểm nóng ngay trước thềm hội nghị Black Hat. Theo ông Karsten Nohl, tác giả của công trình nghiên cứu, có thể có đến vài trăm triệu thiết bị “lãnh đủ” từ lỗ hổng thẻ SIM, do sử dụng chuẩn mã hóa quá cũ.

Việc thẻ SIM bị tấn công không chỉ đe dọa những mẫu điện thoại thông minh mà còn ảnh hưởng đến những mẫu điện thoại phổ thông ít chức năng. Ngay lập tức, Hiệp hội GSM đã đưa ra tuyên bố sẽ hợp tác với các nhà sản xuất thẻ SIM để điều tra và đánh giá công trình nghiên cứu của Karsten Nohl.

Mô hình diệt virus truyền thống bó tay với điện thoại

Mô hình diệt virus truyền thống phát hiện virus trên máy tính bằng cách xử lý các dấu hiệu và hành vi của virus. Thế nhưng với các thiết bị cầm tay, hệ thống diệt virus truyền thống bị bó tay do những rào cản về cấu trúc và tài nguyên hệ thống. Vấn đề nầy vừa được hai nhà nghiên cứu Markus Jakobsson và Guy Stewart nêu lên ở hội nghị Black Hat 2013, một lần nữa gióng lên hồi chuông cảnh báo về mức độ an toàn của điện thoại di động.

Virus trên điện thoại di động thậm chí còn có thể khai thác hệ thống điện toán đám mâyđể ẩn mình và tìm cơ hội tái xâm nhập vào hệ thống. Hiện nay, điện thoại thông minh vẫn tỏ ra tương đối yếu ớt trước sự tấn công của tin tặc, trong khi phần mềm diệt virus trên điện thoại chưa tỏ rõ chức năng chống virus của mình.

Trong khi các nhà nghiên cứu vẫn chưa tìm thấy những giải pháp bảo mật thật sự hiệu quả để phòng, chống nguy cơ đến từ những lổ hổng vừa nêu, xin các bạn nhớ cho: điện thoại càng “thông minh” thì càng chứa nhiều mối nguy về bảo mật, nên người dùng càng phải thông minh khi sử dụng và bảo vệ “dế yêu”.

Theo VNE

99% virus, mã độc nhằm vào hệ điều hành Android

99% chương trình độc hại di động mới được phát hiện nhắm vào hệ điều hành Android, chỉ một số lượng rất nhỏ hướng đến smartphone dựa trên nền tảng Java và Symbian.

2012 là năm thứ hai cho thấy sự bùng nổ của phần mềm độc hại cho Android. Từ tám chương trình độc hại duy nhất vào tháng 1 năm 2011, tỷ lệ phát hiện trung bình hàng tháng phần mềm độc hại mới tấn công vào Android trong năm 2011 đã lên đến hơn 800 mẫu. Trong năm 2012, Kaspersky Lab đã xác định trung bình 6.300 mẫu phần mềm độc hại trên thiết bị di động mới mỗi tháng. Nhìn chung, trong năm 2012 số lượng mẫu độc hại cho Android được biết đến nhiều tăng hơn tám lần.

Chỉ vì Android ngon ăn?

Đa số các phần mềm độc hại Android có thể được chia thành ba nhóm chính dựa theo chức năng. "SMS Trojans" bòn rút tài khoản di động của các nạn nhân bằng cách gửi tin nhắn SMS đến các số điện thoại được đánh giá cao. "Backdoors" cung cấp truy cập trái phép vào smartphone, cài đặt các chương trình độc hại khác hoặc ăn cắp dữ liệu cá nhân của người dùng. Cuối cùng là các phần mềm gián điệp nhằm mục tiêu thu thập trái phép dữ liệu cá nhân, chẳng hạn như sổ địa chỉ và mật khẩu (hoặc thậm chí hình ảnh cá nhân).

Trong nửa đầu năm 2012, Backdoors, tin nhắn SMS, Trojans và phần mềm gián điệp chiếm 51% các phần mềm độc hại cho Android mới được phát hiện. Trong bảng xếp hạng Top Ten phần mềm độc hại cho Android đã bị chặn bởi Kaspersky Mobile Security hoặc Kaspersky Tablet Security, SMS Trojans là phổ biến nhất và các ứng dụng hiển thị quảng cáo không mong muốn cho người sử dụng ở vị trí thứ hai. Ít phổ biến rộng rãi nhưng nguy hiểm nhất là Trojans ngân hàng trên di động thường xuyên làm việc kết hợp với các máy tính để bàn, ví dụ như Carberp.

Nền tảng Android cho phép cài đặt phần mềm từ các nguồn không tin cậy, và là một trong những cách tốt nhất để đảm bảo sự lây nhiễm từ việc cài đặt các chương trình từ những trang web đáng ngờ. Tuy nhiên, phần mềm độc hại trên nền tảng phân phối ứng dụng chính thức Google Play là một xu hướng bắt đầu vào năm 2011 và tiếp tục trong năm 2012, bất chấp những nỗ lực tốt nhất của Google để làm giảm hoạt động tội phạm mạng. Một trong những ví dụ "khác thường" nhất của phần mềm độc hại trên di động trong năm 2012 là "Find and Call", ứng dụng đã len lỏi được vào Google Play cũng như kho ứng dụng của Apple.

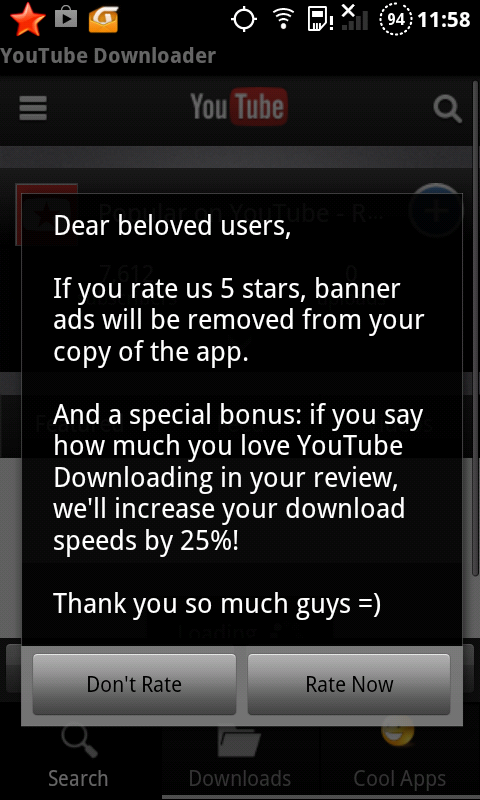

Nguy cơ khó lường từ Quảng cáo

FakeRun không chỉ phổ biến rộng rãi tại Mỹ mà còn ở các quốc gia khác trên thế giới. Trojan này không ăn cắp dữ liệu cá nhân của người dùng nhưng có thể kiếm được tiền cho tội phạm mạng từ quảng cáo hiển thị. Một chương trình độc hại cụ thể được biết đến là Trojan.AndroidOS.FakeRun.a xuất hiện trong Google Play buộc người sử dụng cung cấp cho nó một đánh giá năm sao và chia sẻ thông tin về các ứng dụng trên tài khoản Facebook của họ. Điều duy nhất mà người dùng nhận được là các quảng cáo gây phiền nhiễu.

Một trong những Trojan hoành hàng các nền tảng di động nổi tiếng tại châu Âu là Trojan.AndroidOS.Plangton.a. Bằng chứng duy nhất về sự tồn tại của nó là những quảng cáo thỉnh thoảng xuất hiện và một số mục lạ trong phần bookmark của các trình duyệt web Android. Sau khi bị nhiễm, Trojan kết nối đến một máy chủ lệnh và sửa đổi các mục yêu thích trang web cũng như mở ra một trang web cho thấy nhiều người sử dụng để lừa đảo trực tuyến.

Hệ sinh thái Internet di động của Nga tràn ngập các tin nhắn SMS Trojans - chương trình độc hại gửi văn bản đến các số cao cấp nhằm đánh cắp tiền của người sử dụng. Ví dụ, Trojan-SMS.AndroidOS.Opfake.bo cải trang bản thân như một giao diện, nhưng trong thực tế, đăng ký người sử dụng đến một nội dung "nhận thưởng" tốn kém.

Người dùng khó mà lường trước được nguy cơ bị tấn công, khi mà Quảng cáo Online, Mobile Marketting ngày càng phổ biến.

Theo VNE

Phần mềm Mobile Security nào hỗ trợ nhiều tính năng "độc" nhất?  Ở đây chúng tôi giới hạn sự trải nghiệm với ba phần mềm Bitdefender Mobile Security (BitMS), Kaspersky Security for mobile (KSM) và Bkav Mobile Security được cho tải miễn phí trên Google Play. Trải nghiệm tính năng Chống trộm của Bkav Mobile Security trên điện thoại. 1. Bitdefender Mobile Security: BitMS bản miễn phí (miễn phí 14 ngày, bản thương mại 10,54USD/năm)...

Ở đây chúng tôi giới hạn sự trải nghiệm với ba phần mềm Bitdefender Mobile Security (BitMS), Kaspersky Security for mobile (KSM) và Bkav Mobile Security được cho tải miễn phí trên Google Play. Trải nghiệm tính năng Chống trộm của Bkav Mobile Security trên điện thoại. 1. Bitdefender Mobile Security: BitMS bản miễn phí (miễn phí 14 ngày, bản thương mại 10,54USD/năm)...

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06 Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21

Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21 B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46

B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46 Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33

Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07 HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26

HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26 Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29

Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29 Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18

Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18 Sau vụ ồn ào Maybach, Lọ Lem flex luôn 16 tuổi kiếm hơn 1 tỷ, tự trả toàn bộ học phí ĐH RMIT02:06

Sau vụ ồn ào Maybach, Lọ Lem flex luôn 16 tuổi kiếm hơn 1 tỷ, tự trả toàn bộ học phí ĐH RMIT02:06 Ngoại hình gây sốc của G-Dragon00:19

Ngoại hình gây sốc của G-Dragon00:19 Thêm tranh cãi outfit cũng không cứu nổi MV mới nhất của Lisa04:05

Thêm tranh cãi outfit cũng không cứu nổi MV mới nhất của Lisa04:05Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Clip vượt mức đáng yêu thu về 5 triệu view: "Nghiệp vụ sư phạm quá đỉnh"

Netizen

10:22:15 22/02/2025

Người đàn ông chiếm đoạt tờ vé số trúng thưởng của cụ bà 83 tuổi

Pháp luật

10:16:43 22/02/2025

Có nên dùng lá trầu không chữa đau mắt đỏ?

Sức khỏe

10:15:05 22/02/2025

Công Phượng, giữa khoảng cách thất bại & thành công

Sao thể thao

10:10:03 22/02/2025

Kỳ lạ, loài cây có thể phát nổ như 'bom'

Lạ vui

10:07:31 22/02/2025

Nai lưng dọn dẹp nhưng nhà tắm vẫn hôi rình, sau khi phát hiện "thủ phạm" tôi ngớ người

Sáng tạo

09:58:38 22/02/2025

1 tuần nữa có 2 con giáp gặp thời đổi vận, tài khoản liên tục tăng số, 1 con giáp thận trọng

Trắc nghiệm

09:41:00 22/02/2025

Trần Nghiên Hy - Cô gái vàng trong làng bê bối: 4 lần dính scandal làm "tiểu tam", 3 lần bị tố "cắm sừng" chồng

Sao châu á

09:29:01 22/02/2025

Tai nạn 6 người chết: Phần đuôi xe khách văng vào ô tô đầu kéo đi chiều ngược lại

Tin nổi bật

08:57:34 22/02/2025

"Ẩm" sợ nhất 3 món ăn này: Người trung niên và cao tuổi nên thường xuyên ăn để tăng cường tỳ vị, trừ ẩm

Ẩm thực

08:31:08 22/02/2025

Máy tính xách tay doanh nhân và những lưu ý trước khi mua

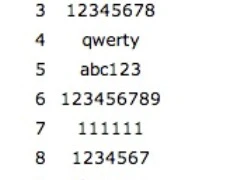

Máy tính xách tay doanh nhân và những lưu ý trước khi mua Những kiểu đặt mật khẩu dở tệ nhất thế giới 2013

Những kiểu đặt mật khẩu dở tệ nhất thế giới 2013

Hé lộ thiết kế Huawei Ascend G710

Hé lộ thiết kế Huawei Ascend G710 Vì sao Java vẫn không bị khai tử mặc dù liên tục bị hack?

Vì sao Java vẫn không bị khai tử mặc dù liên tục bị hack? Java dù được sửa lỗi vẫn chưa an toàn

Java dù được sửa lỗi vẫn chưa an toàn Oracle vá lỗi bảo mật nghiêm trọng cho Java

Oracle vá lỗi bảo mật nghiêm trọng cho Java Trung Quốc xây dựng nền tảng di động riêng, tham vọng vượt Android, iOS

Trung Quốc xây dựng nền tảng di động riêng, tham vọng vượt Android, iOS Loại nhà mạng nhỏ, dọn đường cho ba ông lớn bắt tay?

Loại nhà mạng nhỏ, dọn đường cho ba ông lớn bắt tay? Nhan sắc thật của Lâm Tâm Như khiến 70 triệu người sốc nặng

Nhan sắc thật của Lâm Tâm Như khiến 70 triệu người sốc nặng Vì sao "Nữ tu bóng tối" của Song Hye Kyo nhận cà chua thối?

Vì sao "Nữ tu bóng tối" của Song Hye Kyo nhận cà chua thối? Náo loạn khắp Weibo: "Tiểu tam" chối đây đẩy chuyện hẹn hò Hoàng Cảnh Du, "chính thất" lên tiếng dằn mặt!

Náo loạn khắp Weibo: "Tiểu tam" chối đây đẩy chuyện hẹn hò Hoàng Cảnh Du, "chính thất" lên tiếng dằn mặt! Những đạo diễn thành công ngay phim đầu tay

Những đạo diễn thành công ngay phim đầu tay Ngay khi biết chồng được thăng chức tăng lương, tôi làm một bữa thịnh soạn ăn mừng, nào ngờ anh tức giận hất đổ mâm cơm

Ngay khi biết chồng được thăng chức tăng lương, tôi làm một bữa thịnh soạn ăn mừng, nào ngờ anh tức giận hất đổ mâm cơm Xe khách va chạm ô tô đầu kéo, 6 người tử vong

Xe khách va chạm ô tô đầu kéo, 6 người tử vong Sao nam Vbiz đang bị truy lùng chỉ vì 1 phát ngôn: Hot tới mức dính tin hẹn hò đồng giới lẫn yêu Hoa hậu!

Sao nam Vbiz đang bị truy lùng chỉ vì 1 phát ngôn: Hot tới mức dính tin hẹn hò đồng giới lẫn yêu Hoa hậu! Sao Việt 22/2: Thanh Hằng rủ chồng mỗi tuần tới một nhà hàng, Ý Nhi đẹp rạng rỡ

Sao Việt 22/2: Thanh Hằng rủ chồng mỗi tuần tới một nhà hàng, Ý Nhi đẹp rạng rỡ Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế?

Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế? 'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối'

'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối' Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra

Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ

Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện

Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn

Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo

TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!"

Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!" Một phụ nữ bị bố của người tình thuê côn đồ tạt axit, đánh gãy chân

Một phụ nữ bị bố của người tình thuê côn đồ tạt axit, đánh gãy chân Vụ cụ ông tử vong dưới sông ở An Giang: Bắt giữ nghi phạm giết người

Vụ cụ ông tử vong dưới sông ở An Giang: Bắt giữ nghi phạm giết người