Trung Quốc dùng LinkedIn để tuyển gián điệp

Trên hành trình trở thành điệp viên cho Trung Quốc, Jun Wei Yeo, nghiên cứu sinh người Singapore, đã tạo một tài khoản trên LinkedIn để săn tìm mục tiêu tại Mỹ.

Năm 2015, khi Jun Wei Yeo đang làm nghiên cứu liên quan tới các chính sách của Trung Quốc, anh được mời thuyết trình trước các học giả nước này ở một sự kiện tại Bắc Kinh. Sau bài thuyết trình, một số người, tự giới thiệu làm trong các tổ chức nghiên cứu vận động chính sách của Trung Quốc, tới bắt chuyện. Theo hồ sơ của tòa án Mỹ sau này, họ đề nghị trả cho anh mức thù lao cao nếu có thể “cung cấp các báo cáo và thông tin chính trị” mà chỉ người trong cuộc mới biết.

Anh nhận ra họ là điệp viên Trung Quốc, nhưng vẫn tiếp tục liên lạc. Ban đầu, Yeo được yêu cầu tìm kiếm thông tin về các nước Đông Nam Á, nhưng sau đó họ muốn biết sâu hơn về chính phủ Mỹ.

Để phục vụ yêu cầu trên, Yeo tạo một tài khoản tên Dickson Yeo trên trang tuyển dụng LinkedIn với nghề nghiệp là chuyên gia trong một công ty tư vấn giả mạo và săn tìm mục tiêu tại Mỹ. Anh cho biết nhận được hơn 400 CV và “90% trong số đó là những người làm trong quân đội và chính phủ Mỹ”.

Tuần trước, giữa lúc mối quan hệ Mỹ – Trung diễn ra căng thẳng, Yeo, 39 tuổi, bị tòa án Mỹ buộc tội gián điệp và phải đối mặt với 10 năm tù giam.

Hồ sơ của Yeo trên LinkedIn trước khi bị xóa.

Theo New York Times, các cơ quan tình báo phương Tây khuyến cáo LinkedIn, nền tảng hơn 700 triệu người dùng của Microsoft, đang trở thành công cụ tuyển dụng hữu hiệu, kể cả trong lĩnh vực tình báo.

Tháng 5/2019, Kevin Patrick Mallory, cựu nhân viên CIA, bị kết án 20 năm tù vì làm gián điệp cho Trung Quốc. Mallory cung cấp thông tin mật để đổi lấy 25.000 USD. Theo FBI, mối quan hệ giữa hai bên bắt đầu sau khi Mallory trả lời một tin nhắn trên LinkedIn từ một điệp viên Trung Quốc vào tháng 2/2017.

Video đang HOT

Tháng 10/2018, Bộ Tư Pháp Mỹ cáo buộc điệp viên Trung Quốc Yanjun Xu với tội danh gián điệp kinh tế sau khi người này tuyển dụng một kỹ sư GE Aviation thông qua LinkedIn.

Tương tự, một cựu nhân viên chính sách đối ngoại trong chính quyền Obama kể, vào tháng 5/2017, chỉ 5 tháng sau khi ông nghỉ việc và ngay khi kết thúc chuyến du lịch tại Trung Quốc, một người tự giới thiệu là Robinson Zhang đã nhắn tin cho ông qua LinkedIn.

Ảnh hồ sơ của Zhang là tấm hình tòa nhà chọc trời ở Hong Kong và người này nói mình là quản lý PR của công ty R&C Capital. “Tôi rất ấn tượng với CV của ông và nghĩ ông có thể phù hợp cho một vài vị trí với mức thu nhập cao”, Zhang viết và khẳng định công ty sẽ trả tiền cho cựu nhân viên chính phủ này tới Trung Quốc phỏng vấn.

Một cựu nhân viên Nhà trắng phục vụ Obama cũng được một người kết bạn qua LinkedIn, giới thiệu là nghiên cứu sinh tại Viện Công nghệ California, có mối quan hệ với Nhà Trắng và các đại sứ. Nhưng trên thực tế, không có nghiên cứu sinh nào như vậy cả.

Jonas Parello-Plesner từng được mời làm việc cho Trung Quốc qua LinkedIn.

Parello-Plesner, một cựu nhân viên Bộ Ngoại giao Đan Mạch, nhận được lời mời tương tự năm 2011 bởi một phụ nữ có tên ofGrace Woowho. Người này tự giới thiệu là làm việc cho DRHR, một công ty săn đầu người ở Hàng Châu và muốn gặp mặt để trao đổi công việc tại Bắc Kinh. Tuy nhiên, tới gặp ông là ba người đàn ông trung niên, hứa hẹn ông sẽ được quyền tiếp cận các hệ thống của Trung Quốc để phục vụ công việc nghiên cứu, nếu đồng ý đầu quân cho công ty của họ.

DRHR là một trong ba công ty được các cơ quan tình báo Đức đề cập tới vào tháng 12/2017 như là những công ty bình phong của các điệp viên Trung Quốc. Những điệp viên này sử dụng LinkedIn để liên hệ và lôi kéo khoảng 10.000 người Đức. LinkedIn sau đó đó đóng một số tài khoản, trong đó có của DRHR và Woowho.

Tháng 10/2018, cơ quan tình báo Pháp cũng khuyến cáo chính phủ nước này về việc các điệp viên Trung Quốc sử dụng mạng xã hội, nhất là LinkedIn, để liên hệ với 4.000 người Pháp, chủ yếu là nhân viên chính phủ, nhà khoa học, người có vị trí cao trong doanh nghiệp…

“Chúng tôi thấy tình báo Trung Quốc đang hoạt động với quy mô lớn trên mạng xã hội”, William R. Evanina, Giám đốc Trung tâm An ninh và Phản gián quốc gia (Mỹ), cho biết hồi tháng 8/2019. “Thay vì cử điệp viên tới Mỹ để tuyển một mục tiêu, họ tìm ra cách hiệu quả hơn là ngồi trước máy tính ở Trung Quốc và sử dụng tài khoản giả mạo để gửi lời mời kết bạn tới hàng nghìn mục tiêu cùng lúc”.

Bên cạnh Facebook, Twitter và YouTube, LinkedIn cũng trở thành phương tiện để lan truyền tin sai sự thật và để tuyển dụng. Nền tảng này có hơn 700 triệu người dùng và là mạng xã hội có quy mô lớn duy nhất của Mỹ không bị chặn ở Trung Quốc.

Nicole Leverich, phát ngôn viên của LinkedIn, khẳng định công ty thường xuyên tìm kiếm và gỡ bỏ các tài khoản giả.

Mỹ lo ngại drone của Trung Quốc có thể làm gián điệp

Ứng dụng điều khiển máy bay không người lái của DJI thu thập thông tin người dùng và tự cập nhật mà không cần sự cho phép của Google.

Theo New York Times, lỗ hổng bảo mật thông tin được các chuyên gia tìm thấy trong phiên bản phần mềm chạy trên hệ điều hành Android do Da Jiang Innovations (DJI) - công ty có trụ sở tại Trung Quốc cung cấp. Đây là hãng sản xuất thiết bị bay không người lái (drone) dân dụng lớn nhất trên thế giới và phần mềm điều khiển từ xa này hiện được hàng trăm nghìn người sử dụng.

Nghiên cứu về bảo mật mới được công bố bởi hai công ty Synack Activ (Pháp) và GRIMM (Mỹ). Theo đó, phần mềm điều khiển của DJI không chỉ thu thập thông tin từ điện thoại, chúng có thể tự cập nhật mà không cần Google duyệt các thay đổi trước khi đến tay người dùng. Điều này cũng được cho là vi phạm điều khoản sử dụng dịch vụ dành cho nhà phát triển Android của Google.

"Điện thoại có toàn quyền truy cập và điều khiển thiết bị bay nhưng cái chúng ta đang nói đến là thông tin trong điện thoại của người dùng. Chúng tôi không thấy lý do chính đáng mà DJI cần đến những dữ liệu đó", Tiphaine Romand-Latapie, một kỹ sư của Synack Activ nói. Tuy nhiên, bà cũng thừa nhận đây không phải lỗ hổng bảo mật kiểu cửa hậu (backdoor) hay lỗ hổng cho phép tin tặc xâm nhập vào điện thoại.

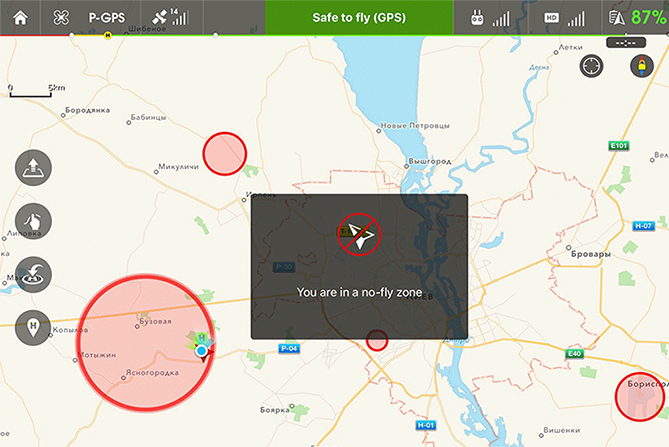

Phần mềm của DJI thường cập nhật các vùng cấm bay, chiều cao giới hạn theo quy định của nước sở tại.

Các chuyên gia cũng cho rằng những thay đổi là rất khó để người dùng đánh giá nhưng ngay cả khi phần mềm bị tắt, chúng dường như vẫn "âm thầm" thực hiện được thay đổi từ xa. Phần lớn dữ liệu kỹ thuật mà ứng dụng của DJI thu thập, được cho là khá giống với những yêu cầu giám sát của chính phủ Trung Quốc, đòi hỏi điện thoại và drone phải được liên kết với tài khoản có danh tính của người dùng.

"Mỗi công ty công nghệ Trung Quốc đều bị ràng buộc bởi luật pháp của nước này đòi hỏi cung cấp bất kỳ thông tin nào mà chính quyền cần", William R. Evanina, Giám đốc trung tâm Phản gián và An ninh quốc gia Mỹ cho biết. Tất cả người Mỹ nên lo ngại rằng hình ảnh, sinh trắc học, vị trí và dữ liệu của họ được lưu trữ trên các ứng dụng Trung Quốc đều có thể chuyển sang bộ máy an ninh nhà nước của Trung Quốc, vị này tiếp lời.

Lỗ hổng với phần mềm điều khiển máy bay không người lái, theo các quan chức Mỹ, là một lỗ hổng an ninh khiến Washington lo lắng.

Một mẫu thiết bị bay không người lái của DJI.

Đáp lại, DJI cho biết phần mềm của họ buộc phải có các bản cập nhật tự động để ngăn chặn những người có sở thích "bẻ khóa" ứng dụng để hoạt động trái với pháp luật của nước sở tại. Thông thường, phần mềm điều khiển của DJI luôn cập nhật các vùng cấm bay, độ cao bay giới hạn theo quy định của từng quốc gia và người sở hữu thiết bị bay của hãng không thể đưa drone hoạt động vượt ra ngoài quy định này.

"Nếu phiên bản cài đặt là bản hack bị phát hiện, người dùng sẽ được nhắc nhở tải xuống bản chính thức từ trang web của chúng tôi. Tính năng này không có trong phần mềm được sử dụng cho các công ty và chính phủ", đại diện của DJI cho biết.

Một phát ngôn viên của Google cho biết công ty đang xem xét các khiếu nại trong báo cáo mới. Phiên bản DJI cho hệ điều hành iOS có sẵn tại thị trường Trung Quốc không gặp phải các cáo buộc trên.

DJI gần đây rơi vào tầm ngắm của Mỹ giống như các công ty công nghệ lớn khác của Trung Quốc. Lầu Năm Góc đã cấm sử dụng máy bay không người lái của DJI và vào đầu năm nay, Bộ Nội vụ Mỹ cũng ra lệnh loại bỏ toàn bộ drone của công ty này vì lo ngại an ninh. DJI khi đó cho biết lấy làm tiếc về các quyết định nói trên và cho rằng chúng được đưa ra bởi lý do về chính trị, không phải là các lỗ hổng về phần mềm.

Lazarus sử dụng khung mã độc đa nền tảng trong hàng loạt tấn công gián điệp và ransomware  Các nhà nghiên cứu từ Kaspersky đã phát hiện một loạt tấn công sử dụng khung mã độc tiên tiến, có tên là MATA, nhắm mục tiêu vào các hệ điều hành Windows, Linux và macOS. Được sử dụng bắt đầu từ mùa xuân năm 2018, MATA có liên kết với Lazarus - một nhóm tấn công APT nổi tiếng "hung hãn" của...

Các nhà nghiên cứu từ Kaspersky đã phát hiện một loạt tấn công sử dụng khung mã độc tiên tiến, có tên là MATA, nhắm mục tiêu vào các hệ điều hành Windows, Linux và macOS. Được sử dụng bắt đầu từ mùa xuân năm 2018, MATA có liên kết với Lazarus - một nhóm tấn công APT nổi tiếng "hung hãn" của...

Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27

Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27 Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16

Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16 Gần 4 triệu người xem Trấn Thành và Lê Giang cãi lộn căng thẳng, ném cả đồ đạc khiến khán giả bất ngờ00:16

Gần 4 triệu người xem Trấn Thành và Lê Giang cãi lộn căng thẳng, ném cả đồ đạc khiến khán giả bất ngờ00:16 Video vỏn vẹn 22 giây từ camera trong một gia đình ghi lại 3 từ của bé trai khiến ai cũng nhói lòng00:23

Video vỏn vẹn 22 giây từ camera trong một gia đình ghi lại 3 từ của bé trai khiến ai cũng nhói lòng00:23 Gia đình sẽ chôn cất Từ Hy Viên theo hình thức thụ táng09:00

Gia đình sẽ chôn cất Từ Hy Viên theo hình thức thụ táng09:00 Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18

Sơn Tùng M-TP: Đừng so sánh anh với những vì tinh tú00:18 Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34

Loạt ảnh và video bóc nhan sắc thật của vợ Vũ Cát Tường: Xinh đẹp "hết nước chấm", 1 chi tiết khiến nhiều người mê mẩn00:34 Anh Trai vướng nghi ngờ học vấn nóng nhất hiện nay bị khui clip từ 7 năm trước, phơi bày luôn tính cách thật00:15

Anh Trai vướng nghi ngờ học vấn nóng nhất hiện nay bị khui clip từ 7 năm trước, phơi bày luôn tính cách thật00:15 Sự thật đằng sau drama cướp hit hot nhất đầu năm05:01

Sự thật đằng sau drama cướp hit hot nhất đầu năm05:01 Sao nữ Vbiz khóc lóc hoảng loạn tại Ý: Đã trình báo cảnh sát, nhưng cơ hội mong manh00:20

Sao nữ Vbiz khóc lóc hoảng loạn tại Ý: Đã trình báo cảnh sát, nhưng cơ hội mong manh00:20 'Đèn âm hồn' dẫn đầu phòng vé vướng nghi vấn đạo nhái, đạo diễn nói gì?04:46

'Đèn âm hồn' dẫn đầu phòng vé vướng nghi vấn đạo nhái, đạo diễn nói gì?04:46Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Việt Nam có hồ thủy lợi lớn nhất Đông Nam Á: Gấp 2.000 lần Hồ Gươm, là công trình vô cùng quan trọng

Du lịch

12:28:10 11/02/2025

Cách đơn giản để gót chân 'mịn như nhung' trong mùa lạnh

Làm đẹp

12:15:12 11/02/2025

Đặt cây đỗ quyên đỏ ở các vị trí sau sẽ thuận lợi trong công việc và hạnh phúc

Sáng tạo

11:49:03 11/02/2025

Hung thủ dùng súng bắn chết nam thanh niên tại phòng ngủ sa lưới

Pháp luật

11:42:01 11/02/2025

Cháy nhà khiến một phụ nữ tử vong, cảnh sát phong tỏa hiện trường

Tin nổi bật

11:32:52 11/02/2025

Rapper nổi tiếng Ukraine chế tạo UAV "Ma cà rồng" chiến đấu với Nga

Thế giới

11:26:23 11/02/2025

Cẩm nang mặc đẹp với 4 kiểu áo dành cho cô nàng công sở

Thời trang

11:20:39 11/02/2025

Bức ảnh khiến vợ Văn Hậu được ví như "bạch nguyệt quang", sự chú ý đổ dồn vào 1 bộ phận mới thẩm mỹ

Sao thể thao

11:16:35 11/02/2025

HOT: Hyomin (T-ara) kết hôn, danh tính chú rể gây ngỡ ngàng

Sao châu á

11:07:48 11/02/2025

Sao Việt độ tuổi 40 cực mê quần ống đứng: Mặc lên thanh lịch và tôn dáng rất tốt

Phong cách sao

10:50:14 11/02/2025

Facebook kiện cơ quan chống độc quyền của EU

Facebook kiện cơ quan chống độc quyền của EU EC yêu cầu hành động khẩn cấp đối với chuỗi cung ứng 5G

EC yêu cầu hành động khẩn cấp đối với chuỗi cung ứng 5G

Mỹ truy lùng 2 hacker TQ làm gián điệp, trộm hàng trăm triệu USD

Mỹ truy lùng 2 hacker TQ làm gián điệp, trộm hàng trăm triệu USD Gần 1.000 nhân viên LinkedIn bị sa thải vì Covid-19

Gần 1.000 nhân viên LinkedIn bị sa thải vì Covid-19 Thợ sửa máy photocopy tiết lộ chiêu gián điệp 'độc nhất vô nhị' của CIA thời Chiến tranh Lạnh

Thợ sửa máy photocopy tiết lộ chiêu gián điệp 'độc nhất vô nhị' của CIA thời Chiến tranh Lạnh Một kỹ thuật gián điệp đầy tinh vi của Trung Quốc vừa bị phát hiện

Một kỹ thuật gián điệp đầy tinh vi của Trung Quốc vừa bị phát hiện Hacker Triều Tiên ăn cắp 2 tỷ USD thế nào

Hacker Triều Tiên ăn cắp 2 tỷ USD thế nào LinkedIn bị kiện vì đọc clipboard trên iPhone

LinkedIn bị kiện vì đọc clipboard trên iPhone Bị chê thua tình cũ của Hồ Quang Hiếu, vợ kém 17 tuổi có màn đáp trả cao tay

Bị chê thua tình cũ của Hồ Quang Hiếu, vợ kém 17 tuổi có màn đáp trả cao tay Bố chồng đi họp lớp về muộn, mẹ chồng đọc 8 chữ trong máy ông thì òa khóc đòi ly hôn: "Sao ông dám..."

Bố chồng đi họp lớp về muộn, mẹ chồng đọc 8 chữ trong máy ông thì òa khóc đòi ly hôn: "Sao ông dám..."

Thấy em gái có thái độ khác lạ với anh rể, tôi dỗ dành dò hỏi rồi điếng người khi biết được bí mật đau đớn

Thấy em gái có thái độ khác lạ với anh rể, tôi dỗ dành dò hỏi rồi điếng người khi biết được bí mật đau đớn 5 mỹ nhân Hàn xuất sắc trong 5 năm gần đây: Một người gây sốt toàn cầu, đỉnh đến độ vượt mặt cả Song Hye Kyo

5 mỹ nhân Hàn xuất sắc trong 5 năm gần đây: Một người gây sốt toàn cầu, đỉnh đến độ vượt mặt cả Song Hye Kyo Thông tin mới nhất vụ nam thanh niên ở Quảng Nam trong 3 tuần cưới 2 vợ

Thông tin mới nhất vụ nam thanh niên ở Quảng Nam trong 3 tuần cưới 2 vợ Lễ thành đôi mời đúng 100 khách của Vũ Cát Tường và vợ: Bảo Anh và dàn sao dự đổ bộ, SOOBIN sẽ giữ vai trò đặc biệt?

Lễ thành đôi mời đúng 100 khách của Vũ Cát Tường và vợ: Bảo Anh và dàn sao dự đổ bộ, SOOBIN sẽ giữ vai trò đặc biệt? Nóng: "Mợ chảnh" Jeon Ji Hyun bị điều tra

Nóng: "Mợ chảnh" Jeon Ji Hyun bị điều tra Diễn biến vụ Bình 'Kiểm' tổ chức bắt cóc ca sĩ, người mẫu để sản xuất clip sex

Diễn biến vụ Bình 'Kiểm' tổ chức bắt cóc ca sĩ, người mẫu để sản xuất clip sex Quan hệ bất chính với vợ người khác, trung tá công an ở An Giang bị cách chức

Quan hệ bất chính với vợ người khác, trung tá công an ở An Giang bị cách chức Xác minh clip CSGT 'kẹp cổ' tài xế taxi công nghệ ở TPHCM

Xác minh clip CSGT 'kẹp cổ' tài xế taxi công nghệ ở TPHCM Midu mất túi và 120 triệu ở nước ngoài căng như phim: Trích xuất camera ly kỳ, thứ hiện ra bên trong túi khi cảnh sát tìm thấy gây sốc!

Midu mất túi và 120 triệu ở nước ngoài căng như phim: Trích xuất camera ly kỳ, thứ hiện ra bên trong túi khi cảnh sát tìm thấy gây sốc! Nam sinh viên tử vong trong tư thế treo cổ tại phòng trọ

Nam sinh viên tử vong trong tư thế treo cổ tại phòng trọ Lễ tang bố Nathan Lee qua đời vì đột quỵ

Lễ tang bố Nathan Lee qua đời vì đột quỵ Chồng Từ Hy Viên lâm nguy: Giam mình, không mở miệng nói chuyện vì lý do này sau cú sốc mất vợ

Chồng Từ Hy Viên lâm nguy: Giam mình, không mở miệng nói chuyện vì lý do này sau cú sốc mất vợ Lộ hợp đồng phân chia tài sản trước hôn nhân giữa Từ Hy Viên và chồng người Hàn, biệt thự 160 tỷ được chuyển cho mẹ vợ?

Lộ hợp đồng phân chia tài sản trước hôn nhân giữa Từ Hy Viên và chồng người Hàn, biệt thự 160 tỷ được chuyển cho mẹ vợ? Mạng xã hội rúng động chuyện chàng trai làm 2 đám cưới vì 2 người yêu cùng mang bầu

Mạng xã hội rúng động chuyện chàng trai làm 2 đám cưới vì 2 người yêu cùng mang bầu Tạm đình chỉ thiếu tá cảnh sát giao thông gắt gỏng, chửi thề với cô gái ở TPHCM

Tạm đình chỉ thiếu tá cảnh sát giao thông gắt gỏng, chửi thề với cô gái ở TPHCM