Trận chiến ‘từng mili giây’ chống mã độc tống tiền

Các nhà khoa học máy tính đang nỗ lực đẩy giới hạn thời gian của phần mềm để tìm ra cách ngăn chặn gần như tức thời các cuộc tấn công phá hủy mạng máy tính.

Một loạt cuộc tấn công ransomware gần đây đã khiến những người có chức trách phải tập trung chú ý vào vấn đề thời gian

115 mili giây. Nhanh như một tia chớp, đó là khoảng thời gian mà một công nghệ mới có thể phát hiện ra ransomware ( mã độc tống tiền ) đã bùng phát trên máy tính và ngăn nó gây ra thêm nhiều thiệt hại. Theo Bloomberg, công nghệ mới này được phát triển bởi các nhà nghiên cứu từ cơ quan khoa học quốc gia của Úc và một trường đại học ở Hàn Quốc, nhằm giải quyết thách thức gây khó chịu đã cản trở nỗ lực quốc tế ngăn chặn các cuộc tấn công mã độc ngày càng có xu hướng trở nên táo bạo hơn.

Một loạt cuộc tấn công ransomware gần đây đã khiến những người có chức trách phải tập trung chú ý vào vấn đề thời gian và thúc đẩy sự phát triển bùng nổ cho một phần của ngành công nghiệp an ninh mạng. Theo dữ liệu từ hãng nghiên cứu Gartner Inc, kể từ năm 2016, chi tiêu cho phần mềm “bảo vệ điểm cuối” ở Mỹ đã tăng hơn gấp đôi, lên 9,11 tỉ USD vào năm ngoái. Tháng trước, Tổng thống Mỹ Joe Biden ban hành lệnh hành pháp yêu cầu các cơ quan liên bang dân sự triển khai một loại công nghệ cụ thể, được gọi là “phần mềm phản hồi và phát hiện điểm cuối”, trong mạng lưới hoạt động của cơ quan.

Video đang HOT

Sự tiến bộ của các phần mềm mới là nó không chỉ chặn được các tệp được xem là độc hại, mà còn có thể tự động hóa việc truy tìm hành vi đáng ngờ trên máy tính của người dùng, nhằm xác định các mã bị nhiễm độc trước khi chúng gây ra thiệt hại. Tuy nhiên, ông Oliver Spence, đồng sáng lập của North Star Cyber Security có trụ sở tại Vương quốc Anh, cho rằng thách thức kỹ thuật của các phần mềm chống mã độc mới vẫn còn nhiều khó khăn.

“Giải quyết ransomware khó hơn gấp nhiều lần so với việc giải quyết thư rác, một vấn đề mà đến bây giờ vẫn chưa được giải quyết triệt để. Làm cách nào để bạn biết email nào là hợp pháp? Làm cách nào để biết một quy trình có hợp pháp hay không?”, ông Spence nói.

Ransomware là một loại tấn công mạng mã hóa các tệp trên máy tính của nạn nhân, khiến chúng trở nên vô dụng cho đến khi người dùng trả tiền chuộc. Có thể chỉ mất vài phút để ransomware làm tê liệt toàn bộ mạng. Ví dụ, cuộc tấn công nhắm vào Colonial Pipeline mới đây đã buộc đường ống dẫn xăng dầu lớn nhất nước Mỹ ngay lập tức ngưng hoạt động. Nhà sản xuất thịt lớn nhất toàn cầu JBS SA cũng phải tạm thời đóng cửa tất cả nhà máy sản xuất thịt bò ở Mỹ sau khi trở thành mục tiêu của tin tặc . Những sự việc như vậy cho thấy lỗ hổng đáng báo động trong việc bảo vệ các ngành công nghiệp quan trọng.

Một trong số ít cách để giải quyết vấn đề là sử dụng phần mềm bảo mật chạy sâu bên trong hệ điều hành của máy tính. Ở đó, phần mềm bảo mật có thể thấy từng chương trình, hoặc quy trình, đang chạy trên máy và có cách phân biệt tốt nhất giữa chương trình hợp pháp và bất hợp pháp. Tuy nhiên, theo ông Lawrence Pingree, Phó chủ tịch điều hành tại Gartner, “điều khó khăn là ransomware, vốn xuất hiện như một danh mục, có thể sử dụng hàng trăm kỹ thuật bao gồm sửa đổi hoặc chèn vào các quy trình được ủy quyền”.

Jared Phipps, Phó chủ tịch cấp cao về kỹ thuật bán hàng của SentinelOne, cho biết tin tặc thường kích hoạt cảnh báo khi chúng di chuyển xung quanh mạng của nạn nhân, thực hiện do thám và thao túng tài khoản trong khi dàn dựng các cuộc tấn công ransomware. “Phần mềm phản hồi và phát hiện điểm cuối” sẽ tự động phân tích các hành vi đó để thử và ngăn chặn tin tặc trước khi chúng tấn công sâu hơn.

“Thực hiện ransomware là điều cuối cùng tin tặc sẽ làm. Có nhiều tuần hoặc thậm chí nhiều tháng chuẩn bị trước thời gian xảy ra cuộc tấn công. Sẽ có nhiều hệ thống khác nhau bị đụng chạm, và trong hầu hết các trường hợp cũng sẽ có rất nhiều cảnh báo bảo mật. Chúng ta có thời gian để ngăn chặn các cuộc tấn công đó”, Andrew Howard, Giám đốc điều hành Kudelski Security có trụ sở tại Thụy Sĩ, cho hay.

Ông Howard nói thêm rằng thách thức ở đây là các tin tặc lành nghề thường xuyên kiểm tra mã và kỹ thuật của họ đối với phần mềm bảo mật mới nhất, để tăng thích ứng khi cần thiết và tránh bị phát hiện. “Các cuộc tấn công ransomware ngày nay thường do con người vận hành, có nghĩa là con người đang tích cực hướng dẫn cuộc tấn công. Khi khả năng phòng thủ tốt hơn ra đời, các kỹ thuật tấn công mới sẽ được thúc đẩy. Điều này tiếp tục thúc đẩy khả năng phòng thủ tốt hơn, sau đó kỹ thuật tấn công mới lại được sinh ra. Mọi thứ cứ nối tiếp nhau, không có giải pháp kỹ thuật hiệu quả 100% cho vấn đề này”.

Theo Bloomberg, một giám đốc điều hành tại công ty ứng phó sự cố mạng hàng đầu, người đề nghị giấu tên, cho biết công ty ông luôn khuyến nghị các nạn nhân của ransomware mua một số dạng “phần mềm phản hồi và phát hiện điểm cuối”. Công ty của ông đã phân tích các hoạt động triển khai của phần mềm từ một trong những nhà cung cấp hàng đầu và nhận thấy nó đã chặn hầu hết các cuộc tấn công. “Ba lần thất bại mà chúng tôi thấy trong ba năm qua là do khách hàng thực hiện kém”. Điều đáng lưu ý là phần mềm như vậy không hề rẻ. Nó có giá bắt đầu khoảng 12 USD cho mỗi “điểm cuối”, hoặc thiết bị, mỗi tháng. Điều đó có nghĩa là các tổ chức, công ty lớn có thể phải chi hàng triệu USD mỗi năm.

Theo dự đoán của hãng nghiên cứu Gartner, trong vòng 5 năm sẽ có hơn 60% các tổ chức lớn thay thế phần mềm chống virus bằng “phần mềm phản hồi và phát hiện điểm cuối”, cũng như các phần mềm tương tự. Ở một diễn biến khác, các nhà khoa học máy tính vẫn đang chạy đua để cải thiện tốc độ và độ chính xác của mã xử lý phần “phản hồi” của phương trình, cố gắng cắt giảm phần nghìn giây thời gian nhằm ngăn chặn các hành động tấn công độc hại.

Hãng Bose bị tấn công bởi ransomware

Nhà sản xuất thiết bị âm thanh nổi tiếng Bose trở thành công ty mới nhất tiết lộ đã bị vi phạm dữ liệu do mã độc tống tiền (ransomware) tấn công.

Bose khẳng định không chi tiền chuộc cho những kẻ tấn công

Theo Engadget , trong một bức thư thông báo được gửi đến Văn phòng Bộ trưởng Tư pháp New Hampshire, Bose nói họ đã trải qua một sự cố mạng tinh vi dẫn đến việc triển khai phần mềm độc hại/ransomware tại công ty.

Chia sẻ về việc xử lý vi phạm, Bose cho biết họ phát hiện vụ tấn công lần đầu tiên vào ngày 7.3 và ngay lập tức bắt đầu làm việc để ngăn chặn nó với sự trợ giúp của các nhân viên kỹ thuật và chuyên gia bảo mật. Công ty nói thêm đã khôi phục hệ thống của mình một cách an toàn. Vào ngày 29.4, công ty phát hiện thủ phạm của vụ tấn công có thể đã truy cập vào một số lượng nhỏ các bảng tính nội bộ chứa thông tin về nhân viên hiện tại và nhân viên cũ. Các tập tin bao gồm tên của người lao động, số an sinh xã hội và thông tin bồi thường.

Bose nói thêm bằng chứng của họ chỉ ra tác nhân đe dọa đã tương tác với một bộ thư mục hạn chế, tuy nhiên thừa nhận rằng họ không có cách nào để xác nhận liệu có bất kỳ dữ liệu nào bị đánh cắp hay không. Công ty đã thuê các chuyên gia giám sát Dark Web để tìm các dấu hiệu "rò rỉ" thông tin. Cho đến thời điểm hiện tại, Bose cho biết họ chưa nhận được bất kỳ dấu hiệu nào cho thấy dữ liệu bị lộ đã bị "phổ biến, bán hoặc tiết lộ một cách bất hợp pháp", đồng thời khẳng định họ không thanh toán tiền chuộc.

Để giảm thiểu các cuộc tấn công trong tương lai, Bose cho biết họ đang tăng cường các biện pháp bảo vệ trên các hệ thống của mình, bao gồm các biện pháp bảo vệ nâng cao phần mềm độc hại và ransomware trên các thiết bị đầu cuối. Hãng cũng tiến hành kiểm tra chi tiết trên các máy chủ bị ảnh hưởng, chặn các tập tin độc hại được sử dụng trong cuộc tấn công và thay đổi mật khẩu cũng như khóa truy cập cho tất cả tài khoản dịch vụ.

Mạng lưới y tế và khẩn cấp của Mỹ dính ransomware  Cuộc tấn công ransomware làm rối loạn hệ thống chăm sóc sức khỏe của Ireland không phải là một sự cố đơn lẻ khi mạng lưới y tế và khẩn cấp của Mỹ cũng dính phải cùng mã độc hại này. Các cuộc tấn công mã độc tống tiền ngày càng xuất hiện nhiều. Theo Engadget , báo cáo từ Cục Điều tra...

Cuộc tấn công ransomware làm rối loạn hệ thống chăm sóc sức khỏe của Ireland không phải là một sự cố đơn lẻ khi mạng lưới y tế và khẩn cấp của Mỹ cũng dính phải cùng mã độc hại này. Các cuộc tấn công mã độc tống tiền ngày càng xuất hiện nhiều. Theo Engadget , báo cáo từ Cục Điều tra...

Tiêu điểm

Tin đang nóng

Tin mới nhất

One UI 8 cập bến dòng Galaxy S24

Apple Intelligence sắp có tiếng Việt

Camera không thấu kính cho ra hình ảnh 3D

CTO Meta: Apple không cho gửi iMessage trên kính Ray-Bans Display

Alibaba tái xuất với định hướng AI sau giai đoạn hụt hơi với thương mại điện tử

Các nhà phát triển sử dụng mô hình AI của Apple với iOS 26

Microsoft bị tố "đạo đức giả" khi ngừng hỗ trợ Windows 10

Bước vào kỷ nguyên chuyển đổi số, trí tuệ nhân tạo và robotics

Với Gemini, trình duyệt Chrome ngày càng khó bị đánh bại

Vì sao người dùng Galaxy nên cập nhật lên One UI 8

Apple Watch tích hợp AI phát hiện nguy cơ cao huyết áp

Cập nhật iOS 26, nhiều người "quay xe" muốn trở về iOS 18

Có thể bạn quan tâm

Loạt xe gầm cao tiền tỷ đang giảm giá sâu, có mẫu khách mua lời hơn nửa tỷ đồng

Ôtô

09:17:19 24/09/2025

Chồng nói: "Anh làm tất cả vì em và con" nhưng nhìn việc anh làm thì tôi chỉ muốn ngất

Góc tâm tình

09:09:11 24/09/2025

VinFast Feliz: Xe điện "ngon toàn diện", đi 262 km mỗi lần sạc, chi phí rẻ không cần nghĩ

Xe máy

08:54:23 24/09/2025

Uống cà phê ngắm lúa chín 'ngay trước mắt' ở Sa Pa

Du lịch

08:37:12 24/09/2025

Uống loại nước này ngay sau khi ngủ dậy, cơ thể nhận được vô vàn lợi ích

Sức khỏe

07:53:29 24/09/2025

Thần đồng Lamine Yamal "trượt" Quả bóng vàng, bạn gái rapper liền có động thái này

Sao thể thao

07:53:06 24/09/2025

Công an TP Cần Thơ triệt phá đường dây tổ chức sử dụng ma túy

Pháp luật

07:18:10 24/09/2025

Steam tặng miễn phí một trò chơi tới tháng 11, game thủ bắt buộc phải làm theo hướng dẫn

Mọt game

07:06:43 24/09/2025

File ghi âm khiến giới giải trí chấn động

Hậu trường phim

07:06:14 24/09/2025

Quá nể phim Hàn mới ra mắt đã lãi gấp 37 lần, 157 quốc gia mòn mỏi đợi ngày chiếu là hiểu đẳng cấp

Phim châu á

07:03:11 24/09/2025

Trung Quốc tìm kiếm đột phá mới cho chip thế hệ tiếp theo

Trung Quốc tìm kiếm đột phá mới cho chip thế hệ tiếp theo iOS 15 sẽ mang đến Safari hoàn toàn mới cho iPhone

iOS 15 sẽ mang đến Safari hoàn toàn mới cho iPhone

Tấn công bằng mã độc tống tiền đang giảm

Tấn công bằng mã độc tống tiền đang giảm Acer bị tấn công mã độc tống tiền 50 triệu USD để cứu dữ liệu

Acer bị tấn công mã độc tống tiền 50 triệu USD để cứu dữ liệu Mã độc tống tiền bộc lộ điểm yếu tiềm ẩn trong giới công nghệ

Mã độc tống tiền bộc lộ điểm yếu tiềm ẩn trong giới công nghệ Microsoft bắt tay McAfee tìm cách 'tiêu diệt' ransomware

Microsoft bắt tay McAfee tìm cách 'tiêu diệt' ransomware Mã độc tống tiền vẫn là xu hướng tấn công của tin tặc nhắm vào doanh nghiệp

Mã độc tống tiền vẫn là xu hướng tấn công của tin tặc nhắm vào doanh nghiệp Hầu hết các doanh nghiệp sẽ trả tiền khi bị tấn công ransomware, nhưng 80% số này sẽ bị tấn công lần thứ 2

Hầu hết các doanh nghiệp sẽ trả tiền khi bị tấn công ransomware, nhưng 80% số này sẽ bị tấn công lần thứ 2 Tấn công mã độc tống tiền đang lan rộng khắp nước Mỹ

Tấn công mã độc tống tiền đang lan rộng khắp nước Mỹ CEO Huawei: 'Tấn công cơ sở hạ tầng quan trọng đang gia tăng'

CEO Huawei: 'Tấn công cơ sở hạ tầng quan trọng đang gia tăng' Người phụ nữ U60 làm thủ lĩnh nhóm hacker

Người phụ nữ U60 làm thủ lĩnh nhóm hacker Mỹ truy tố một phụ nữ giúp phát triển phần mềm độc hại Trickbot

Mỹ truy tố một phụ nữ giúp phát triển phần mềm độc hại Trickbot Microsoft: Tỷ lệ lây nhiễm malware và ransomware gia tăng

Microsoft: Tỷ lệ lây nhiễm malware và ransomware gia tăng Apple bị tin tặc Nga tống tiền 50 triệu USD

Apple bị tin tặc Nga tống tiền 50 triệu USD Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng

Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực

Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn

Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày

iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày AI là trợ thủ đắc lực trong cuộc sống hiện đại

AI là trợ thủ đắc lực trong cuộc sống hiện đại Bí mật Apple giấu kín trong iPhone Air

Bí mật Apple giấu kín trong iPhone Air Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi

Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak

DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak Bộ sạc mới giúp iPhone 17 sạc siêu tốc

Bộ sạc mới giúp iPhone 17 sạc siêu tốc One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn?

One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn? Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả

Phương Oanh tổ chức sinh nhật ấm áp tình thân cho Shark Bình, thái độ của 2 con riêng nói lên tất cả Mỹ nhân showbiz 50 tuổi, body nóng bỏng bị chồng "phi công" đòi ly dị vì không thể sinh con

Mỹ nhân showbiz 50 tuổi, body nóng bỏng bị chồng "phi công" đòi ly dị vì không thể sinh con Hoóc môn 'tắt' hệ miễn dịch mở ra hướng điều trị ung thư mới

Hoóc môn 'tắt' hệ miễn dịch mở ra hướng điều trị ung thư mới "Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ

"Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ 10 mỹ nam cười đẹp nhất Hàn Quốc: Lee Min Ho lép vế trước Park Bo Gum, số 1 ghét mấy cũng phải mê mẩn

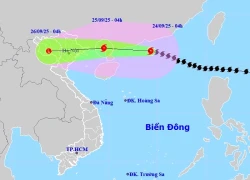

10 mỹ nam cười đẹp nhất Hàn Quốc: Lee Min Ho lép vế trước Park Bo Gum, số 1 ghét mấy cũng phải mê mẩn Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km

Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km Cô dâu 50 tuổi cưới chú rể 30 tuổi, dân mạng dậy sóng

Cô dâu 50 tuổi cưới chú rể 30 tuổi, dân mạng dậy sóng Khởi tố 3 bảo vệ dùng gậy cao su đánh người

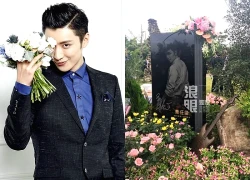

Khởi tố 3 bảo vệ dùng gậy cao su đánh người 1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn?

1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn? Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang

Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng

Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ"

Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ" Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh

Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng

Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng "Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai!

"Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai! Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua

Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị"

Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị" Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa

Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa