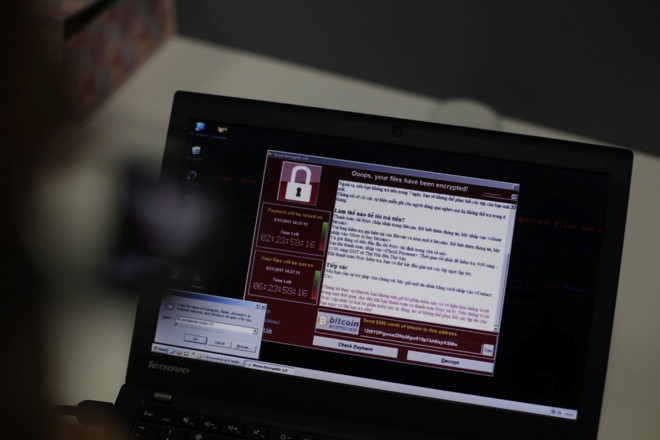

TP.HCM phát hiện 5 cơ quan, đơn vị nhà nước nhiễm WannaCry

Máy tính ở 5 đơn vị, cơ quan nhà nước tại TP.HCM được phát hiện nhiễm WannaCry và đã khắc phục, ngăn chặn kịp thời.

Sáng 22/5, Sở Thông Tin và Truyền thông TP.HCM đã họp báo cáo về công tác đảm bảo an toàn an ninh thông tin. Theo đó, từ 12-16/5, có 5 trường hợp nhiễm và phát tán mã độc WannaCry tại các sở ban ngành trên tổng số 114.496 trường hợp phát tán mã độc các loại.

Cụ thể, những đơn vị phát hiện có mã độc WannaCry gồm Sở Văn hoá và Thể thao, UBND huyện Bình Chánh (2 trường hợp), Cảnh sát phòng cháy và chữa cháy Thành phố, UBND quận 9. Hệ thống máy tính của những đơn vị này đã được phát hiện sớm và xử lý để không lây lan thêm.

Mã độc WannaCry đã được phát hiện và ngăn chặn kịp thời khi lây lan vào hệ thống máy tính các sở-ban-ngành, quận huyện ở TP.HCM.

Video đang HOT

Từ ngày 15-18/5, có hai trường hợp nhiễm Ransomware (khác loại với WannaCry) và dữ liệu bị mã hoá do không cài đặt phần mềm giám sát an ninh đầu cuối theo hướng dẫn ở Sở. Trong đó có một máy tính của Thanh tra thành phố và một máy ở Sở Ngoại vụ. Hiện 2 trường hợp này đã được xử lý.

Theo Sở TT&TT, ngay sau có tin mã độc WannaCry bùng phát toàn cầu, Sở đã chỉ đạo bộ phận kỹ thuật chủ động thực hiện các biện pháp phòng vệ cho Trung tâm dữ liệu tại Công viên phần mềm Quang Trung và cập nhật thêm hướng dẫn của VNCERT, Cục An toàn thông tin – Bộ Thông Tin và Truyền thông. Đến nay chưa có sự cố nào liên quan đến WannaCry tại trung tâm dữ liệu này.

Trong ngày 12/5, ngày đầu tiên mã độc WannaCry được cảnh báo sẽ lây lan tại Việt Nam, hệ thống giám sát an ninh mạng tại 74 đơn vị quận huyện, sở-ban-ngành đã được cập nhật nhận dạng, chữ ký của mẫu mã độc WannaCry, tuy nhiên, vẫn có máy tính không cài đặt phần mềm này hoặc tự ý gỡ bỏ, dẫn đến việc lây nhiễm mã độc.

Cũng theo thông tin từ Sở TT&TT, TP.HCM hiện còn 1.500 máy trạm dùng Windows XP do máy cấu hình yếu. Trong đó có 411 máy tại các ban-ngành, 231 máy tại các sở, 760 máy tại các quận và 98 máy ở các huyện. Những máy này hiện đã cài đặt bản vá lỗ hổng, tránh bị WannaCry khai thác.

Duy Tín

Theo Zing

Xuất hiện công cụ có thể giải mã các tập tin bị nhiễm mã độc WannaCry

Nhà nghiên cứu an ninh Pháp - Adrien Guinet đã tìm ra cách để giải mã các tập tin bị khóa bởi mã độc tống tiền WannaCry, đang gây nguy hiểm trên toàn cầu trong thời gian qua.

Phạm vi ảnh hưởng của mã độc tống tiền WannaCry đang gây thiệt hại tại nhiều nước trên thế giới. ẢNH: AFP

Theo The Next Web, Guinet đã xuất bản một công cụ miễn phí mang tên Wannakey tại đây, nơi người dùng có thể mở khóa các tập tin bị mã hóa bởi mã độc, thay vì thanh toán số tiền trị giá 300 USD cho kẻ tấn công.

Có một lưu ý là WannaKey chỉ hoạt động với Windows XP và chỉ khi máy tính chưa được khởi động lại sau khi bị nhiễm mã độc. Nguyên nhân vì công cụ có chức năng tìm kiếm số nguyên tố của khóa mã hóa trong tập tin wcry.exe giúp tạo ra khóa WannaCry và vẫn còn trong bộ nhớ cho đến khi khởi động lại.

Theo giải thích của Guinet trên GitHub, tác giả WannaCry đã sử dụng giao diện ứng dụng giao thức ứng dụng Windows Crypto (API). Tuy nhiên, Microsoft đã thiết kế chức năng API CryptDestroyKey và CryptReleaseContext để không xóa các số nguyên tố khỏi bộ nhớ trước khi giải phóng bộ nhớ liên quan.

Nếu may mắn, đó là bộ nhớ liên quan đến việc mã hóa tập tin từ WannaCry và chúng vẫn có thể được lưu trữ. Đó là nguyên tắc để phát triển Wannakey, nhưng chỉ có ý nghĩa với Windows XP.

WannaKey có thể hữu ích cho người dùng Windows XP bị nhiễm WannaCry, nhưng nó sẽ có ý nghĩa hơn nếu nó có phiên bản dành cho Windows 7 - hệ điều hành phổ biến nhất trên thế giới.

Thành Luân

Theo Thanhnien

Đa phần nạn nhân của mã độc tống tiền WannaCry đều dùng Windows 7 Mặc dù cả Windows XP và 7 đều là những mục tiêu của mã độc tống tiền WannaCry nhưng khá bất ngờ khi đa phần hệ thống bị nhiễm độc vận hành trên nền tảng Windows 7, theo Neowin. WannaCry vẫn hoành hành hệ thống máy tính toàn cầu sau hơn 1 tuần xuất hiện. ẢNH: AFP Dữ liệu được phát hành bởi...