Tin tặc rao bán cách chiếm đoạt tài khoản Zalo

Tin tặc khẳng định chỉ bằng một đường link gửi tới nạn nhân và với một lần nhấp vào đường dẫn, cũng đủ khiến kẻ gian chiếm quyền bất kỳ tài khoản Zalo hay Zalo Pay nào.

Liên tiếp những bài rao bán dữ liệu bảo mật của doanh nghiệp Việt xuất hiện gần đây

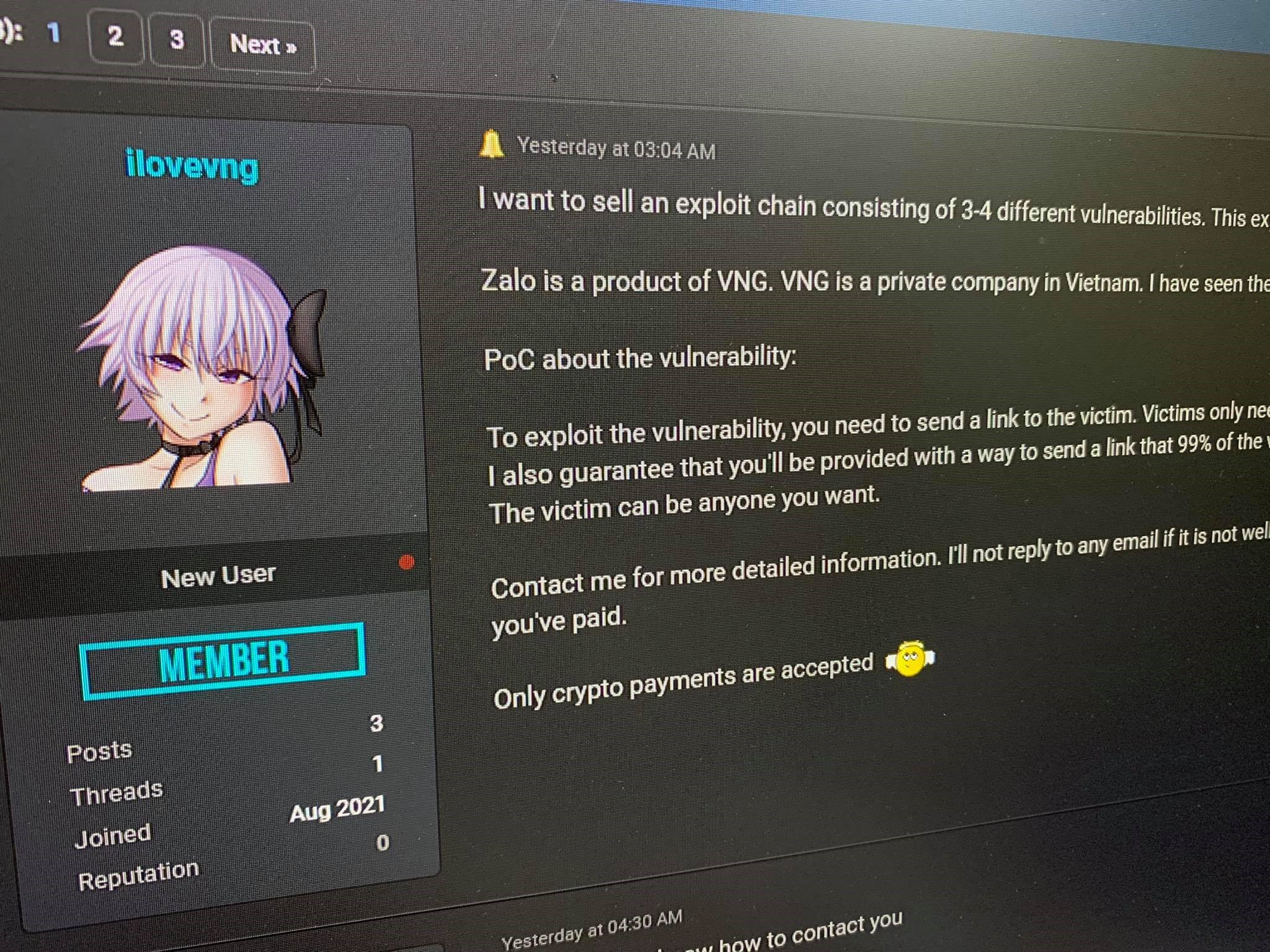

Trên diễn đàn trao đổi dữ liệu của hacker, một tài khoản mới lập tháng 8.2021 đăng bài chào bán lỗ hổng 0-day (Zero day) giúp chiếm quyền kiểm soát bất kỳ tài khoản Zalo Chat hay Zalo Pay nào. Người này giới thiệu từng quan sát nhóm bảo mật của VNG (công ty mẹ đang sở hữu Zalo) tại các sự kiện an ninh mạng toàn cầu nên quyết định “thử làm gì đó với Zalo”.

Nói rõ hơn về cách khai thác lỗ hổng, tin tặc cho biết cần phải gửi một đường link tới nạn nhân thông qua ứng dụng Zalo. “Chỉ cần nạn nhân nhấn vào đường link đó, tài khoản của họ sẽ thuộc về bạn mà không cần phải làm thêm bất kỳ thao tác nào khác”, người bán khẳng định. Nhân vật này cũng cam kết cung cấp mẹo để khi gửi link thì 99% nạn nhân sẽ nhấn vào mà không nghi ngờ gì.

Video đang HOT

“Lỗ hổng này không để lại bất kỳ dấu vết nào, không cảnh báo… Nạn nhân có thể là bất kỳ ai bạn muốn”, tin tặc cho biết.

Người mua cũng được hứa hẹn cung cấp video bằng chứng quá trình khai thác lỗ hổng bảo mật nói trên thành công trước khi thanh toán cho tin tặc. Phương thức thanh toán duy nhất được chấp nhận là tiền mã hóa.

Cũng giống như nhiều bài rao bán dữ liệu khác được đăng tải trên diễn đàn này, chủ đề của thành viên nói trên được khá nhiều người quan tâm chỉ sau một ngày xuất hiện. Trong số này đã có những người liên hệ và nhận được bằng chứng từ người bán. Tuy nhiên, một thành viên diễn đàn từ năm 2019 lập tức phản hồi rằng quá trình khai thác lỗ hổng đó giống y hệt với lỗi từng được một hacker khác công khai trước đó.

Phản hồi lại yêu cầu công khai bằng chứng, tin tặc khẳng định chỉ bán cách khai thác lỗ hổng, không phải dữ liệu rò rỉ, vì vậy nếu đưa quá nhiều thông tin lên, phía Zalo có thể vá lỗi trước khi khách hàng của người này kịp đạt được mục đích. Lỗ hổng 0-day (Zero day) là những lỗi an ninh của phần mềm mà nhà phát triển chưa phát hiện hoặc bị khai thác khi chưa kịp có phương án khắc phục.

Trong khi chủ đề rao bán vẫn tồn tại và được các thành viên của diễn đàn hacker quan tâm, phía đại diện của Zalo hiện vẫn chưa đưa ra bất kỳ phản hồi nào về vấn đề này. Ngoài ra, đại diện truyền thông phụ trách Zalo cũng không thể liên lạc được.

Cách nay ít ngày, một doanh nghiệp khác của Việt Nam là Bkav cũng bị tin tặc rao bán mã nguồn phần mềm trên chính diễn đàn này. Đáp lại tuyên bố dữ liệu cũ ít giá trị, không ảnh hưởng tới khách hàng và lời khẳng định tin tặc thực chất là nhân viên cũ lợi dụng thủ thuật để ăn cắp thông tin, hacker đã tung ra nhiều bằng chứng cho thấy khả năng xâm nhập vào hệ thống nội bộ của Bkav và lấy đi những cập nhật mới nhất, kể cả đoạn trao đổi được cho là của ban lãnh đạo tập đoàn về cách xử lý sự cố này.

Phần dữ liệu của Bkav được hacker chia ra làm nhiều gói khác nhau, trong đó các sản phẩm như Bkav Pro, Mobile AV, Endpoint được chào giá từ 10.000 USD tới 30.000 USD, tùy chọn mã nguồn sản phẩm hoặc mã trên máy chủ. Đắt nhất có mã nguồn AI được rao bán 100.000 USD. Tổng giá trị gói dữ liệu là 250.000 USD (hơn 5,7 tỉ đồng). Nếu muốn có thêm quyền truy cập vào dữ liệu, người mua phải trả thêm từ 10.000 USD tới 30.000 USD.

Lỗ hổng chưa được vá trong điện thoại Samsung cho phép tin tặc đọc tin nhắn

Các lỗ hổng chưa được vá có thể cung cấp cho tin tặc một lượng quyền kiểm soát đáng kể đối với các thiết bị của Samsung, bao gồm cả đọc tin nhắn.

Được phát hiện bởi Sergey Toshin, người sáng lập công ty bảo mật Oversecured, một trong những lỗi bảo mật chưa được khắc phục này có thể giúp những kẻ tấn công lừa bạn cấp quyền truy cập vào tin nhắn SMS của bạn.

Không dừng lại ở đó, mọi thứ càng nguy hiểm hơn khi hai lỗ hổng khác có thể bị tin tặc khai thác để thao túng các tập tin tùy ý với quyền cao hơn. Điều làm cho những thứ này trở nên đáng sợ hơn là chúng có thể bị khai thác mà không cần bất kỳ sự tương tác nào của người dùng.

Samsung đã biết về những lỗi bảo mật này và công ty có thể mất khoảng 2 tháng để sửa chữa. Hiện tại, cách bảo vệ tốt nhất là đảm bảo điện thoại Samsung đang được cập nhật firmware mới nhất.

Toshin cho biết ông đã tìm thấy hơn một chục lỗ hổng trong các thiết bị Samsung kể từ đầu năm, với nhiều lỗ hổng trong số này đã được khắc phục. Một trong những lỗi nằm trong các ứng dụng và thành phần như ứng dụng Secure Folder và phần mềm bảo mật Knox được cài đặt sẵn trên các thiết bị của của Samsung. Tohsin nói với TechCrunch rằng những điều này có thể đã cấp cho những kẻ tấn công quyền truy cập vào dữ liệu người dùng nhạy cảm. Trong số các thiết bị của Samsung, Galaxy S10 được xác minh là đã bị ảnh hưởng.

Một lỗ hổng khác dẫn đến việc xóa tất cả các ứng dụng đã tải xuống trước đó sau khi quyền quản trị thiết bị được cấp cho một ứng dụng mới được cài đặt. Ngoài ra, một lỗ hổng trong ứng dụng Settings có thể cấp quyền truy cập đọc/ghi vào các tập tin có đặc quyền cấp người dùng hệ thống. Một lỗ hổng bảo mật đã được giải quyết vào tháng 2 có thể đã cấp cho tin tặc quyền truy cập vào các tin nhắn SMS/MMS và chi tiết cuộc gọi của người dùng. Toshin cũng cảnh báo Samsung về các vấn đề có thể đã giúp những kẻ xấu lấy nội dung thẻ SD.

Mặc dù Samsung nói rằng lỗ hổng này đã ảnh hưởng đến các thiết bị Galaxy "nhất định" nhưng công ty dường như đang hạ thấp phạm vi của vụ việc. "Không có vấn đề nào được báo cáo trên toàn cầu và người dùng nên yên tâm rằng thông tin nhạy cảm của họ không gặp rủi ro. Chúng tôi đã giải quyết lỗ hổng tiềm ẩn bằng cách phát triển và phát hành các bản vá bảo mật thông qua bản cập nhật phần mềm vào tháng 4 và tháng 5 năm 2021 ngay sau khi chúng tôi xác định được vấn đề này", công ty Hàn Quốc tuyên bố.

Lỗ hổng Facebook cho phép tin tặc lấy cắp địa chỉ email người dùng  Video được chia sẻ bởi một nhà nghiên cứu với Motherboard cho thấy một lỗ hổng bảo mật xuất hiện trên Facebook cho phép tin tặc lấy địa chỉ email từ người dùng. Ngày càng nhiều lỗ hổng liên quan đến dữ liệu người dùng Facebook rò rỉ được phát hiện Theo Neowin , đoạn video được đăng tải lưu ý công cụ...

Video được chia sẻ bởi một nhà nghiên cứu với Motherboard cho thấy một lỗ hổng bảo mật xuất hiện trên Facebook cho phép tin tặc lấy địa chỉ email từ người dùng. Ngày càng nhiều lỗ hổng liên quan đến dữ liệu người dùng Facebook rò rỉ được phát hiện Theo Neowin , đoạn video được đăng tải lưu ý công cụ...

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19 Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32

Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32 Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30 Cảnh tượng gây bức xúc tại lễ viếng cố nghệ sĩ Quý Bình00:19

Cảnh tượng gây bức xúc tại lễ viếng cố nghệ sĩ Quý Bình00:19 Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18

Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Đám tang diễn viên Quý Bình: Ốc Thanh Vân - Thanh Trúc và các nghệ sĩ Việt đau buồn đến viếng00:30

Đám tang diễn viên Quý Bình: Ốc Thanh Vân - Thanh Trúc và các nghệ sĩ Việt đau buồn đến viếng00:30 Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15

Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15 Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17

Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17 Đen Vâu đến chúc mừng, ôm Hoàng Thùy Linh thân mật giữa sự kiện00:31

Đen Vâu đến chúc mừng, ôm Hoàng Thùy Linh thân mật giữa sự kiện00:31 TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11

TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Sergio Ramos lại tỏa sáng ở giải VĐQG Mexico

Sao thể thao

10:14:48 11/03/2025

Phát hiện phương pháp điều trị đầy hứa hẹn cho ung thư gan ác tính

Sức khỏe

10:05:23 11/03/2025

Cấp cứu một ngư dân bị cá biển có độc đâm vào chân tại Trường Sa

Tin nổi bật

09:53:48 11/03/2025

Con gái Đoan Trang nói 1 câu về lòng tốt, cư dân mạng đồng loạt khen: Khí chất đúng chuẩn Hoa hậu nhí!

Netizen

09:41:55 11/03/2025

Hòn đảo tỷ phú với những bãi biển đẹp ngỡ ngàng

Du lịch

09:18:23 11/03/2025

2 thứ trên giường là "ổ vi khuẩn" dai dẳng, nhưng 90% chúng ta quên vệ sinh thường xuyên

Sáng tạo

09:00:38 11/03/2025

Manus của Trung Quốc thách thức Mỹ trong cuộc đua 'tác nhân AI'

Thế giới

08:51:49 11/03/2025

Bức ảnh đẹp phát sốc của cặp đôi đang viral khắp Hàn Quốc: Nhan sắc hoàn hảo ngắm hoài không chán

Phim châu á

08:22:43 11/03/2025

Quá khứ nổi loạn của Kim Soo Hyun

Hậu trường phim

08:19:39 11/03/2025

Vụ bà xã Justin Bieber nghi chế giễu Selena Gomez: Người trong cuộc tuyên bố gì mà dấy lên tranh cãi?

Sao âu mỹ

08:17:18 11/03/2025

Các máy chủ Microsoft Exchange tại Việt Nam đối mặt với tấn công mạng qua lỗ hổng ProxyShell

Các máy chủ Microsoft Exchange tại Việt Nam đối mặt với tấn công mạng qua lỗ hổng ProxyShell Keysight, Xilinx và Cisco trình diễn giải pháp hỗ trợ chuyển đổi 5G

Keysight, Xilinx và Cisco trình diễn giải pháp hỗ trợ chuyển đổi 5G

Facebook làm rò rỉ dữ liệu của 533 triệu người dùng trên thế giới

Facebook làm rò rỉ dữ liệu của 533 triệu người dùng trên thế giới Bị hack Facebook, người dùng phải mua kính Oculus để được hỗ trợ

Bị hack Facebook, người dùng phải mua kính Oculus để được hỗ trợ Lỗ hổng Windows PetitPotam nhận được bản vá không chính thức

Lỗ hổng Windows PetitPotam nhận được bản vá không chính thức Gigabyte bị tấn công bởi mã độc RansomEXX

Gigabyte bị tấn công bởi mã độc RansomEXX Mánh khóe dụ dỗ người dùng nhấn vào link chứa mã độc, cướp tài khoản

Mánh khóe dụ dỗ người dùng nhấn vào link chứa mã độc, cướp tài khoản Cẩn trọng với nhiều hình thức lừa đảo trực tuyến

Cẩn trọng với nhiều hình thức lừa đảo trực tuyến

Nữ tài xế đạp nhầm chân ga tông chết chủ tiệm rửa ô tô

Nữ tài xế đạp nhầm chân ga tông chết chủ tiệm rửa ô tô Lương hưu của bố 50 triệu/tháng, trước lúc mất ông cho chúng tôi 100 triệu, nhìn số tiền ông cho em dâu mà tôi không thể bình tĩnh được

Lương hưu của bố 50 triệu/tháng, trước lúc mất ông cho chúng tôi 100 triệu, nhìn số tiền ông cho em dâu mà tôi không thể bình tĩnh được Thùy Tiên nỗ lực cứu vớt nhan sắc sau khi bị "ống kính hung thần" dìm thê thảm, lộ cả rổ khuyết điểm giữa trời Tây

Thùy Tiên nỗ lực cứu vớt nhan sắc sau khi bị "ống kính hung thần" dìm thê thảm, lộ cả rổ khuyết điểm giữa trời Tây Ai đã đẩy Kim Sae Ron vào đường cùng, khiến cô phải đăng ảnh thân mật với Kim Soo Hyun?

Ai đã đẩy Kim Sae Ron vào đường cùng, khiến cô phải đăng ảnh thân mật với Kim Soo Hyun? Chấn động giữa đêm: Kim Soo Hyun sắp bị đệ đơn tố cáo vì quan hệ tình dục với trẻ vị thành niên?

Chấn động giữa đêm: Kim Soo Hyun sắp bị đệ đơn tố cáo vì quan hệ tình dục với trẻ vị thành niên? Sao Việt 11/3: Bạn gái kém 36 tuổi mặc hở bạo dự sự kiện cùng Việt Anh

Sao Việt 11/3: Bạn gái kém 36 tuổi mặc hở bạo dự sự kiện cùng Việt Anh Nữ chính 'Cha tôi, người ở lại' gần 30 tuổi gây sốt với vai nữ sinh lớp 10 trong veo

Nữ chính 'Cha tôi, người ở lại' gần 30 tuổi gây sốt với vai nữ sinh lớp 10 trong veo Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ

Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ

Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ "Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị"

"Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị" Nghệ sĩ Xuân Hinh nhắn 1 câu cho Sơn Tùng M-TP mà cả cõi mạng nổi bão!

Nghệ sĩ Xuân Hinh nhắn 1 câu cho Sơn Tùng M-TP mà cả cõi mạng nổi bão!

Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa

Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa Học sinh tiểu học tả mẹ "uốn éo trên giường" khiến cư dân mạng ngượng chín mặt: Đọc đến đoạn kết thì ai cũng ngã ngửa

Học sinh tiểu học tả mẹ "uốn éo trên giường" khiến cư dân mạng ngượng chín mặt: Đọc đến đoạn kết thì ai cũng ngã ngửa Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng Lễ tang diễn viên Quý Bình: Hàng nghìn người chen lấn trước nhà tang lễ

Lễ tang diễn viên Quý Bình: Hàng nghìn người chen lấn trước nhà tang lễ 'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư

'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư