Symantec sa thải Tổng Giám đốc điều hành

Chưa tròn 2 năm ở cương vị CEO của hãng bảo mật Symantec, Steve Bennett đã bị sa thải. Michael Brown, thành viên hội đồng quản trị của tập đoàn này sẽ tạm thời giữ “ghế” điều hành trong thời gian tìm kiếm một người lãnh đạo mới.

Steve Bennett – người vừa trở thành “cựu CEO” Symantec.

Theo thông báo được đưa ra hôm qua, thứ Năm ngày 21/3, Symantec tuyên bố Steve Bennett không còn giữ chức CEO nữa, Michael Brown sẽ tạm thời thay thế ở vị trí này, sự thay đổi nhân sự cấp cao này có hiệu lực tức thời.

“Ưu tiên của chúng tôi hiện này là tìm kiếm một nhà lãnh đạo có đầy đủ khả năng huy động mọi nguồn lực của Symantec và điều hành tốt đội ngũ lãnh đạo của công ty trong giai đoạn mới, nhằm tạo ra sự đổi mới trong sản phẩm và thúc đẩy tăng trưởng”, Daniel Schulman, Chủ tịch Hội đồng quản trị Symantec cho biết. “Quyết định này được đưa ra sau một quá trình thảo luận, đánh giá, đây không phải là kết quả của một sai lầm bất thường nào đó”.

Symantec cho biết một ủy ban đặc biệt của hãng sẽ bắt đầu tìm kiếm CEO mới.

Bennett chính là người thay thế CEO Enrique Salem vào năm 2012, trong một nổ lực của Hội đồng quản trị nhằm đảo ngược tình hình kinh doanh suy giảm.

Bennett tham gia vào Ban Giám đốc Symantec đầu năm 2010 và trở thành Chủ tịch vào năm 2011. Trước đây, ông từng đảm nhận vị trí CEO của công ty Intuit trong 7 năm và có thâm niên làm việc 23 năm tại General Electric.

Về phần CEO tạm quyền, Michael Brown gia nhập đội ngũ lãnh đạo của Symantec từ năm 2005 sau thương vụ sáp nhập Veritas Software, trước đó ông từng là Chủ tịch và CEO của Quantum.

Video đang HOT

Theo CNET

Tìm hiểu về mạng botnet: Công cụ kiếm tiền của hacker

Chúng ta thường nghe tới khái niệm mạng botnet, đặc biệt là trong các cuộc tấn công từ chối dịch vụ DDoS. Vậy botnet là gì, mục đích của chúng ra sao?

Botnet là gì?

Botnet là các mạng máy tính được tạo lập từ các máy tính mà hacker có thể điều khiển từ xa. Các máy tính trong mạng botnet là máy đã bị nhiễm malware và bị hacker điều khiển. Một mạng botnet có thể có tới hàng trăm ngàn, thậm chí là hàng triệu máy tính.

Nếu máy tính của bạn là 1 thành phần trong mạng botnet, có nghĩa là nó đã bị nhiễm 1 trong số các loại malware (như virus, sâu máy tính...). Hacker tạo ra mạng này sẽ sử dụng, điều khiển hàng trăm ngàn máy tính của nạn nhân để phục vụ cho mục đích riêng của chúng.

Người dùng máy tính có nguy cơ bị trở thành nạn nhân của mạng botnet tương tự như cách họ bị lây nhiễm malware. Ví dụ như khi bạn sử dụng 1 phần mềm đã không còn được cập nhật các bản vá lỗi bảo mật, sử dụng các plugin có nguy cơ bị tấn công cao như Java, khi download các phần mềm lậu.

Một điểm cũng cần nói tới là những kẻ tạo ra mạng botnet đôi khi không phải để chính chúng sử dụng. Mà trong nhiều trường hợp, chúng tạo ra một mạng botnet ở quy mô lớn nhất có thể rồi rao bán cho những kẻ khác để kiếm tiền.

Mục đích của Botnet

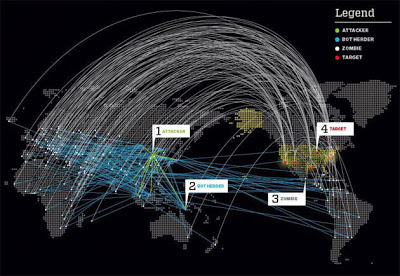

Botnet có thể được dùng cho nhiều mục đích khác nhau. Do mạng botnet là một mạng tập hợp của rất rất nhiều máy tính, nên hacker có thể dùng bonet để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) vào một máy chủ web nào đó. Theo đó, hàng trăm ngàn máy tính sẽ "dội bom", truy cập vào một website mục tiêu tại cùng 1 thời điểm, khiến cho lưu lượng truy cập vào site đó bị quá tải. Hậu quả là nhiều người dùng khi truy cập vào website đó thì bị nghẽn mạng dẫn tới không truy cập được.

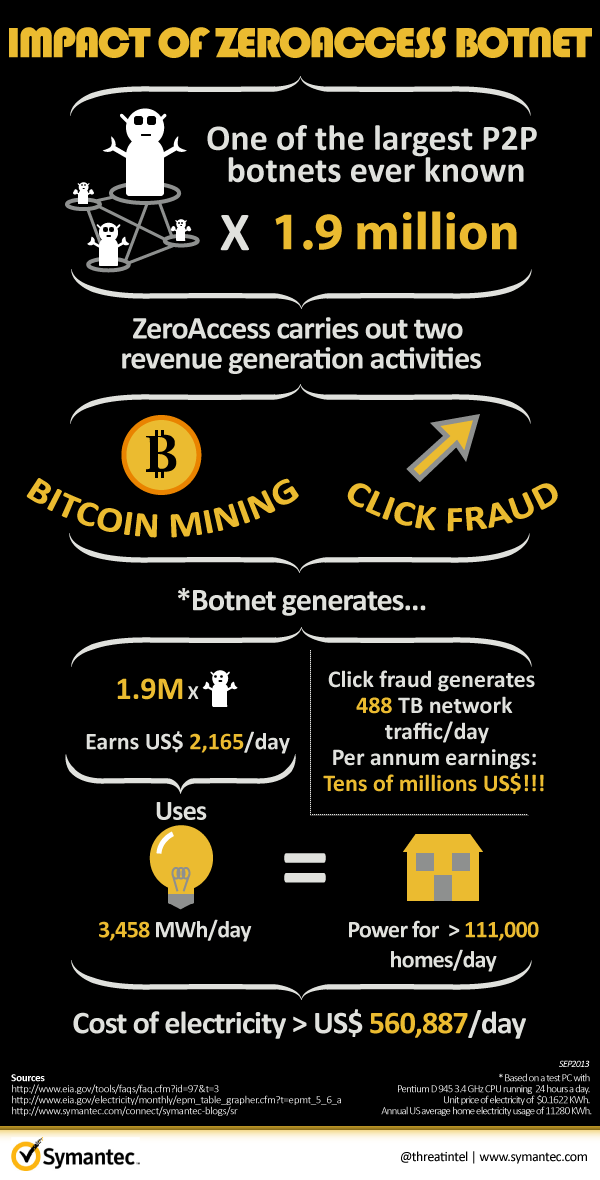

Botnet cũng có thể được dùng để gửi mail spam. Lợi dụng vào mạng các máy tính "ma" này, spammer có thể tiết kiệm được khá nhiều chi phí cho hoạt động spam kiếm tiền của mình. Ngoài ra, botnet cũng được dùng để tạo các "click gian lận" - hành vi tải ngầm 1 website nào đó mà kẻ tấn công đã chuẩn bị sẵn, và click và các link quảng cáo từ đó đem lại lợi nhuận về quảng cáo cho hacker.

Botnet cũng được dùng để đào Bitcoin nhằm đem lại tiền bán bitcoin cho kẻ tấn công. Thông thường một máy tính của người dùng cá nhân khó có thể được dùng để đào Bitcoin, bởi lợi nhuận mang lại sẽ không đủ để bạn trả tiền điện mà quá trình đào tiền ảo này tiêu tốn. Tuy nhiên, bằng cách lợi dụng 1 mạng máy tính quy mô lớn, hacker có thể khai thác và bắt máy tính của bạn đào bitcoin cho chúng. Số bitcoin sẽ được chúng thu về, còn tiền điện thì bạn sẽ phải trả.

Botnet còn được dùng để phát tán malware. Khi đã điều khiển được máy tính của bạn, hacker có thể dùng chúng để phát tán các phần mềm độc hại nhằm lây nhiễm cho các máy tính khác. Từ đó, danh sách nạn nhân sẽ được kéo dài, mạng botnet ngày càng được mở rộng, và lợi nhuận mà hacker thu được sẽ ngày càng lớn.

Hãng bảo mật Symantec từng công bố một sơ đồ về cách hoạt động của mạng botnet nổi tiếng có tên ZeroAccess. Trong mạng botnet này, 1,9 triệu máy tính trên thế giới đã bị lây nhiễm để làm công cụ đào bitcoin và click gian lận. Hacker đã kiếm được hàng triệu USD mỗi năm từ mạng ZeroAccess, còn các nạn nhân phải chịu hơn nửa triệu USD tiền điện mỗi ngày để phục vụ chúng.

Botnet được điều khiển như thế nào?

Botnet có thể được điều khiển theo nhiều cách. Một số cách khá cơ bản và dễ dàng để ngăn chặn, trong khi một số cách khác thì phức tạp hơn.

Cách cơ bản nhất trong điều khiển botnet đó là mỗi con bot (máy tính trong mạng) sẽ kết nối tới máy chủ điều khiển từ xa. Hacker sẽ lập trình để sau mỗi một ít tiếng, mỗi bot sẽ tự động download về 1 file từ 1 website nào đó, và file này sẽ giống như một file ra lệnh, bắt máy tính của nạn nhân phải làm theo. Một cách khác là máy tính nạn nhân sẽ kết nối tới 1 kênh IRC nằm trên 1 server nào đó và đợi lệnh từ kẻ điều khiển.

Các botnet dùng 2 cách điều khiển này thường dễ dàng bị ngăn chặn. Chúng ta chỉ cần theo các máy tính đang kết nối tới máy chủ web nào rồi đánh sập máy chủ là đã thành công.

Tuy nhiên, cũng có những mạng botnet liên lạc với nhau theo phương pháp ngang hàng, tương tự như mạng ngang hàng peer-to-peer. Theo đó, các con "bot" nạn nhân sẽ kết nối với 1 nạn nhân khác ở gần nó, rồi từ đó tạo nên thành 1 mạng botnet. Cách này khiến cho việc phát hiện và ngăn chặn trở nên khó khăn hơn bởi việc phát hiện ra nguồn gốc "điều hành" mạng này nằm ở đâu. Tuy nhiên, bằng cách cô lập các bot, không cho chúng giao tiếp với nhau, chúng ta cũng có thể ngăn chặn được mạng botnet dạng này.

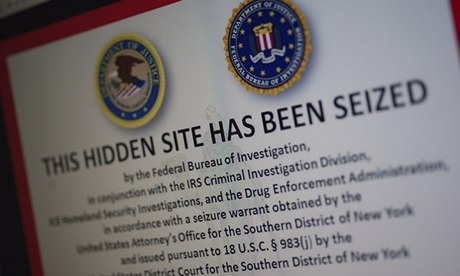

Gần đây, một số botnet bắt đầu sử dụng phương pháp liên lạc qua mạng Tor. Tor là một dạng mạng máy tính được mã hóa nhằm đem lại tính bảo mật cao nhất có thể. Theo đó, 1 con bot sẽ kết nối tới 1 dịch vụ ẩn trong mạng Tor và điều này khiến việc ngăn chặn trở nên khó khăn. Trên lý thuyết chúng ta không thể tìm ra nơi "trú ngụ" của dịch vụ ẩn kia, mặc dù các mạng tình báo như mạng của NSA có thể sử dụng 1 số phương pháp để phát hiện.

Chúng ta hẳn đã từng nghe nói tới chợ ma túy Silk Road, một trang mua bán online chuyên giao dịch ma túy lậu. Đây được xem là chợ ma túy lớn nhất toàn cầu, và trang web này đã ẩn mình trong 1 dịch vụ của Tor nói trên. Và để khám phá ra chợ ma túy này, FBI đã phải sử dụng tới các biện pháp nghiệp vụ thám tử như ngoài đời, thay vì sử dụng các phương pháp kỹ thuật số như các mạng botnet khác.

Như vậy, tổng kết lại, botnet đơn giản là các nhóm máy tính bị hacker chiếm quyền điều khiển nhằm phục vụ cho mục đích của chúng, từ đó toàn bộ mạng sẽ được sử dụng cho các mục đích mà chúng muốn, như rao bán cho kẻ khác, hay bản thân chúng dùng botnet để tấn công DDoS, đào bitcoin...rồi mang về tiền bạc cho mình.

Theo Howtogeek

Tội phạm mạng phát động chiến dịch tấn công người dùng  Tội phạm lừa đảo mạng đã phát động các chiến dịch tấn công người dùng hướng tới sự kiện FIFA World Cup 2014. Symantec đã phát hiện và chỉ ra hàng loạt những email lừa đảo có nội dung liên quan tới sự kiện này. Những kẻ lừa đảo sẽ tìm cách khai thác sự hứng khởi của người dùng đối với FIFA...

Tội phạm lừa đảo mạng đã phát động các chiến dịch tấn công người dùng hướng tới sự kiện FIFA World Cup 2014. Symantec đã phát hiện và chỉ ra hàng loạt những email lừa đảo có nội dung liên quan tới sự kiện này. Những kẻ lừa đảo sẽ tìm cách khai thác sự hứng khởi của người dùng đối với FIFA...

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55

Clip: Xe bán tải bị đâm nát trên đường tại Sơn La, bé gái trong xe không ngừng hoảng loạn kêu cứu "bố ơi"00:55 Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09

Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09 Chưa bao giờ Trường Giang lại như thế này01:23

Chưa bao giờ Trường Giang lại như thế này01:23 Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00

Kinh hoàng clip nữ diễn viên bị xe đụng, hoảng loạn nhưng phản ứng của ekip mới gây phẫn nộ02:00 Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26

Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26 1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42

1,4 triệu người hóng xem con trai Nhã Phương có 1 hành động lạ giữa đêm lúc Trường Giang vắng nhà00:42 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Hot nhất Weibo: Vụ ngoại tình chấn động làm 2 đoàn phim điêu đứng, cái kết của "chồng tồi" khiến netizen hả hê

Hậu trường phim

23:49:44 23/02/2025

Ca sĩ Hoài Lâm yêu mặn nồng bạn gái, tình trẻ của NSND Việt Anh sắc sảo

Sao việt

23:44:47 23/02/2025

Vatican cập nhật tình hình Giáo hoàng Francis sau cơn nguy kịch

Thế giới

23:43:14 23/02/2025

Kháng nghị giám đốc thẩm vụ 'ủy quyền tách thửa, bị bán đất lưu giữ mồ mả'

Pháp luật

23:40:11 23/02/2025

Diễn viên Hồ Ca phản ứng trước tin bị ung thư phổi, gần qua đời

Sao châu á

23:35:14 23/02/2025

'Cha tôi người ở lại' tập 4: Cả nhà sốc khi ông Bình say xỉn, bất ngờ nổi nóng

Phim việt

23:32:17 23/02/2025

Tây Ninh: Vi phạm nồng độ cồn, không bằng lái xe, gây tai nạn chết người

Tin nổi bật

23:12:09 23/02/2025

Câu trả lời cho việc Lisa bị chê bai, "lép vế" trước Jennie

Nhạc quốc tế

22:45:27 23/02/2025

Phạm Thoại và mẹ bé Bắp "chiến đấu ung thư" liên tục được nhắc tên trên MXH: Động thái mới nhất từ người mẹ

Netizen

22:30:20 23/02/2025

Ariana Grande: Từ "công chúa nhạc pop" đến đề cử Oscar

Sao âu mỹ

21:48:11 23/02/2025

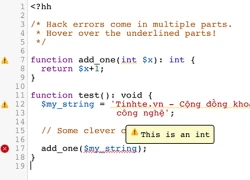

Facebook giới thiệu ngôn ngữ lập trình “Hack” giúp viết phần mềm nhanh hơn

Facebook giới thiệu ngôn ngữ lập trình “Hack” giúp viết phần mềm nhanh hơn Qualcomm: VXL Snapdragon sẽ có mặt trên đồng hồ thông minh

Qualcomm: VXL Snapdragon sẽ có mặt trên đồng hồ thông minh

Microsoft bổ nhiệm Giám đốc điều hành mới

Microsoft bổ nhiệm Giám đốc điều hành mới Microsoft có CEO mới, Bill Gates rời ghế chủ tịch

Microsoft có CEO mới, Bill Gates rời ghế chủ tịch Những ứng dụng ngân hàng trên điện thoại Android dễ nhiễm virus nhất

Những ứng dụng ngân hàng trên điện thoại Android dễ nhiễm virus nhất Các thiết bị kết nối Internet đều có thể theo dõi bạn?

Các thiết bị kết nối Internet đều có thể theo dõi bạn? Xuất hiện malware mới tấn công vào các thiết bị Android

Xuất hiện malware mới tấn công vào các thiết bị Android Mọi thiết bị kết nối Internet đều có thể là "đồng minh" của tin tặc

Mọi thiết bị kết nối Internet đều có thể là "đồng minh" của tin tặc Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc

Đi xem múa lân, người phụ nữ nhặt được tờ vé số trúng độc đắc Bố của Vũ Cát Tường qua đời

Bố của Vũ Cát Tường qua đời Hãi hùng hình ảnh 63 "hòn đá" được lấy ra từ bụng bà lão 92 tuổi, nguyên nhân đến từ một thói quen sai lầm khi ăn uống

Hãi hùng hình ảnh 63 "hòn đá" được lấy ra từ bụng bà lão 92 tuổi, nguyên nhân đến từ một thói quen sai lầm khi ăn uống Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng?

Uông Tiểu Phi đã đón 2 con về Bắc Kinh, mẹ Từ Hy Viên quyết đòi rể cũ trả món nợ 900 tỷ đồng? 1 Hoa hậu Việt Nam có động thái y hệt Phương Nhi: Rục rịch kết hôn với thiếu gia?

1 Hoa hậu Việt Nam có động thái y hệt Phương Nhi: Rục rịch kết hôn với thiếu gia? "Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương

"Em chữa lành được cho thế giới nhưng lại không chữa được cho chính mình": Câu chuyện buồn của cô gái 24 tuổi khiến hàng triệu người tiếc thương Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!"

Sao nam Vbiz bị nghi thay thế Trấn Thành - Trường Giang: "Đừng tấn công tôi!" Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La

Nhân chứng kể lại giây phút kinh hoàng vụ tai nạn 6 người chết ở Sơn La Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra? Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương

Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?

Chuyện gì đã xảy ra khiến vợ Vũ Cát Tường cư xử lạ sau lễ thành đôi?