Sốc: Hacker đã có thể dễ dàng truy cập iPhone mà không cần mật khẩu

Mật mã đang trở thành biện pháp bảo mật tiêu chuẩn của hầu hết người dùng iPhone, nhưng nó có vẻ không còn an toàn.

Ngay cả trong sự hiện diện của các giải pháp sinh trắc học tiên tiến hơn, như Face ID , sự tiện lợi tuyệt đối và khả năng tiếp cận của một mật mã (passcode) với 4 hoặc 6 chữ số đã biến nó trở thành biện pháp bảo mật dự phòng lý tưởng.

Passcode của Apple chỉ cho phép nhập mật mã sai 10 lần, nhưng vẫn có thể bị vượt mặt.

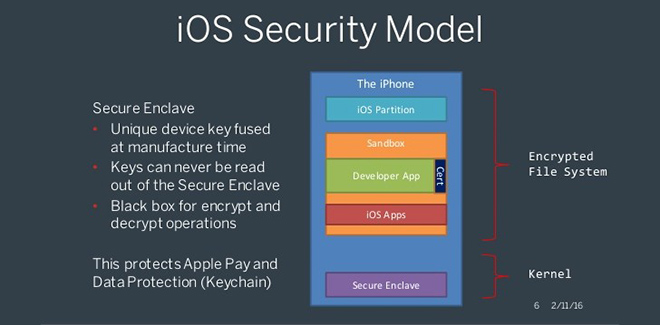

Cách hoạt động trên iOS rất đơn giản nhưng hiệu quả khi bạn chỉ có tổng cộng 10 lần thử nhập mật mã. Nếu không làm điều đó, dữ liệu sẽ tự động bị xóa để bảo mật. Số lần thử đầu vào được theo dõi bởi một mô-đun phần cứng, được gọi là Secure Enclave, mà không thể bị vô hiệu hóa hoặc phá vỡ trực tiếp. Như một biện pháp bảo mật, mỗi lần nhập pin liên tiếp có thời gian xử lý lâu hơn một chút.

Video đang HOT

Vấn đề là cách thức này của Apple đã bị vượt mặt với phương pháp hack mới nhất, bằng cách gắn một thiết bị đầu vào với iPhone để đảm nhận như công cụ nhập mật mã. Hacker có tên biệt danh Hickey đã chứng minh điều này.

Theo Hickey, thay vì nhập mã từng cái một và sau đó chờ xác nhận, bạn thực sự có thể tạo tất cả các kết hợp trong một chuỗi đầu vào dài, không có dấu cách và gửi nó qua điện thoại. Rõ ràng iOS vẫn sẽ cố xử lý tất cả các con số. Một phần của mẹo xuất phát từ thực tế là đầu vào bàn phím được ưu tiên hơn so với lệnh xóa dữ liệu. Vì vậy trên thực tế, Secure Enclave vẫn đang đếm các nỗ lực nhập thất bại nhưng việc xóa không xảy ra trước khi điện thoại xử lý xong đầu vào. Điều đó có nghĩa là nếu bạn lặp qua tất cả các sự kết hợp của con số, nó có thể vượt mặt.

Secure Enclave được tách biệt hoàn toàn với các thành phần khác trên iPhone.

Kết quả là, mật mã gồm 4 chữ số thường mất từ 3-5 giây để xử lý, tương đương khoảng 1 giờ cho 100 sự kết hợp giữa các con số. Và trong trường hợp xấu nhất phải trải qua 9999 kết hợp, thời gian xử lý sẽ lâu hơn. Mọi thứ cũng diễn ra với mã gồm 6 chữ số – hiện đang là độ dài mặc định của iOS. Điều thú vị là phương pháp hack mới có thể vượt mặt ngay cả với iOS 11.3.

Rõ ràng Apple sẽ phải quan tâm đến biện pháp bẻ khóa này của Hickey, bởi lẽ đây có thể đang là phương pháp mở khóa an ninh trên iPhone. Các công ty như Grayshift đã tạo ra một chiếc máy để bẻ khóa iPhone, và có thể nó dựa vào hoạt động đó. Để giải quyết điều này, iOS 12 đã có một chế độ hạn chế USB nhằm ngăn không cho cổng Lightning được sử dụng để giao tiếp với các thiết bị khác nếu điện thoại chưa được mở khóa trong 1 giờ.

Theo Danviet.vn

Kaspersky Lab treo giải 2,3 tỉ đồng cho bất kỳ ai tìm ra lỗ hổng bảo mật

Giá thị phần thưởng nói trên tăng gấp 20 lần đối với các phần thưởng hiện có.

Hãng bảo mật Kaspersky Lab vừa thông báo mở rộng chương trình Bug Bounty dành cho các chuyên gia "săn" lỗ hổng bảo mật, đó là tăng phần thưởng lên đến 100.000 USD (khoảng 2,3 tỉ đồng) cho việc tìm ra và công bố các lỗ hổng nghiêm trọng trong một số sản phẩm của công ty này một cách có trách nhiệm.

Nhận thưởng "khủng" khi phát hiện lỗ hổng.

Giá thị phần thưởng nói trên tăng gấp 20 lần đối với các phần thưởng hiện có. Cơ hội để có được giải thưởng này dành cho tất cả các thành viên của nền tảng HackerOne nổi tiếng, đối tác của Kaspersky Lab trong việc phát triển sáng kiến Bug Bounty.

Trong đó, phần thưởng có giá trị lớn nhất là khi phát hiện các lỗi thực thi mã từ xa thông qua kênh cập nhật cơ sở dữ liệu của sản phẩm. Các lỗ hổng giúp thực thi mã khác từ xa sẽ được trao tặng các khoản tiền từ 5.000 đến 20.000 USD (tùy thuộc vào mức độ phức tạp của mỗi lỗ hổng). Nhiều lỗi khác liên quan đến việc tiết lộ dữ liệu nhạy cảm cũng sẽ được nhận thưởng.

Ngoài ra, hãng bảo mật của Nga cũng có phần thưởng dành cho việc phát hiện các lỗ hổng chưa được phát hiện trước đây trong các sản phẩm Kaspersky Internet Security 2019 (phiên bản mới nhất) và Kaspersky Endpoint Security 11 (phiên bản beta mới nhất) chạy trên máy tính để bàn Windows phiên bản 8.1 trở lên (đã được cập nhật phiên bản mới nhất).

Ông Eugene Kaspersky - Giám đốc điều hành của Kaspersky Lab cho biết: "Tìm kiếm và sửa lỗi là một ưu tiên đối với chúng tôi với tư cách là một công ty phần mềm. Chúng tôi mời các nhà nghiên cứu bảo mật tham gia để đảm bảo không có lỗ hổng trong các sản phẩm của công ty".

Bắt đầu vào năm 2016, chương trình Bug Bounty của Kaspersky Lab khuyến khích các nhà nghiên cứu bảo mật độc lập "săn" lỗ hổng, phát hiện và giảm thiểu khả năng xâm nhập sản phẩm. Tính tới hiện tại, chương trình đã nhận được hơn 70 báo cáo lỗi liên quan.

Theo Danviet.vn

Lỗ hổng trên macOS cho phép tin tặc chiếm quyền máy tính  Một nhà nghiên cứu an ninh mạng mới đây tiết lộ chi tiết về lỗ hổng bảo mật chưa được vá trong hệ điều hành macOS của Apple, qua đó có thể giúp hacker kiểm soát toàn bộ hệ thống, theo TheHackerNews. Một lỗ hổng mới trên hệ điều hành macOS vừa bị tin tặc khai thác. ẢNH: AFP. Vào ngày đầu tiên...

Một nhà nghiên cứu an ninh mạng mới đây tiết lộ chi tiết về lỗ hổng bảo mật chưa được vá trong hệ điều hành macOS của Apple, qua đó có thể giúp hacker kiểm soát toàn bộ hệ thống, theo TheHackerNews. Một lỗ hổng mới trên hệ điều hành macOS vừa bị tin tặc khai thác. ẢNH: AFP. Vào ngày đầu tiên...

Tiêu điểm

Tin đang nóng

Tin mới nhất

iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày

Bộ sạc mới giúp iPhone 17 sạc siêu tốc

DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak

Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi

AI là trợ thủ đắc lực trong cuộc sống hiện đại

Camera không thấu kính cho ra hình ảnh 3D

CTO Meta: Apple không cho gửi iMessage trên kính Ray-Bans Display

Alibaba tái xuất với định hướng AI sau giai đoạn hụt hơi với thương mại điện tử

Các nhà phát triển sử dụng mô hình AI của Apple với iOS 26

Microsoft bị tố "đạo đức giả" khi ngừng hỗ trợ Windows 10

Bước vào kỷ nguyên chuyển đổi số, trí tuệ nhân tạo và robotics

Với Gemini, trình duyệt Chrome ngày càng khó bị đánh bại

Có thể bạn quan tâm

Cuộc sống hiện tại của ngôi sao "Bụi đời Chợ Lớn" sau 10 năm mất tích, làm nail, làm shipper

Sao việt

13:37:23 24/09/2025

Ai là diễn viên đỉnh nhất Tử Chiến Trên Không: Thái Hòa thượng hạng miễn bàn, cái tên cuối khiến cả MXH truy lùng danh tính

Hậu trường phim

13:30:05 24/09/2025

Va chạm với ô tô tải, nam sinh lớp 6 ở Hà Nội tử vong

Tin nổi bật

13:27:52 24/09/2025

6 bộ phim lãng mạn Hàn Quốc tuyệt hay: Ngọt ngào nhưng buồn da diết, giờ xem lại vẫn khóc ròng

Phim châu á

13:24:49 24/09/2025

Có anh, nơi ấy bình yên - Tập 32: Bằng tham mưu Xuân bán đất lấy tiền "dập lửa"

Phim việt

13:20:40 24/09/2025

Uống nước chanh ấm buổi sáng có giúp thải độc và làm sáng da?

Làm đẹp

13:19:22 24/09/2025

Danh tính mẹ kế nóng bỏng, bị con chồng đối xử như "osin" hot nhất khung giờ vàng VTV

Netizen

13:15:23 24/09/2025

Bất ngờ với 7 điều ít ai biết khi uống nước chanh

Sức khỏe

13:11:09 24/09/2025

Phong cách không mùa, đậm chất lãng mạn với gam màu trung tính

Thời trang

13:07:11 24/09/2025

Tú bà điều hành đường dây mại dâm chuyên cung cấp cho quán karaoke

Pháp luật

13:06:59 24/09/2025

Lệnh cấm từ Mỹ khiến nhà vệ sinh của ZTE cũng không thể sửa chữa

Lệnh cấm từ Mỹ khiến nhà vệ sinh của ZTE cũng không thể sửa chữa

Cảnh báo tin tặc có thể truy cập loa thông minh

Cảnh báo tin tặc có thể truy cập loa thông minh Hơn 12.000 máy tính ở Việt Nam bị nhiễm mã độc đào tiền ảo qua Facebook

Hơn 12.000 máy tính ở Việt Nam bị nhiễm mã độc đào tiền ảo qua Facebook Samsung Pay bảo mật ra sao mà dám... chấp mọi hacker?

Samsung Pay bảo mật ra sao mà dám... chấp mọi hacker? Mạng Wi-Fi toàn cầu đã bị hack

Mạng Wi-Fi toàn cầu đã bị hack Cần làm khi tài khoản Facebook bị tấn công?

Cần làm khi tài khoản Facebook bị tấn công? 'Tất cả 3 tỷ tài khoản người dùng Yahoo đều bị hack'

'Tất cả 3 tỷ tài khoản người dùng Yahoo đều bị hack' Phát hiện một cuộc tấn công mạng có chủ đích nhằm vào Việt Nam

Phát hiện một cuộc tấn công mạng có chủ đích nhằm vào Việt Nam Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm

Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm 'Bí kíp đặt mật khẩu an toàn' đã lỗi thời

'Bí kíp đặt mật khẩu an toàn' đã lỗi thời Nguy cơ bị theo dõi khi dùng 3G, 4G

Nguy cơ bị theo dõi khi dùng 3G, 4G Một sàn giao dịch Bitcoin lớn dừng hoạt động, nghi ngờ bị hack

Một sàn giao dịch Bitcoin lớn dừng hoạt động, nghi ngờ bị hack Hơn 300.000 trang web sử dụng plug-in WordPress dính lỗ hổng SQL Injection

Hơn 300.000 trang web sử dụng plug-in WordPress dính lỗ hổng SQL Injection Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng

Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực

Cơ hội sở hữu MacBook giá rẻ sắp thành hiện thực Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn

Cổng sạc của iPhone Air và iPhone 17 có một nhược điểm lớn Đọ thời lượng pin loạt iPhone 17, iPhone Air và Galaxy S25 Ultra

Đọ thời lượng pin loạt iPhone 17, iPhone Air và Galaxy S25 Ultra XRP được nhiều công ty niêm yết bổ sung vào dự trữ 2025

XRP được nhiều công ty niêm yết bổ sung vào dự trữ 2025 Bí mật Apple giấu kín trong iPhone Air

Bí mật Apple giấu kín trong iPhone Air One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn?

One UI 8 có thực sự giúp điện thoại Galaxy mạnh hơn? Apple Intelligence sắp có tiếng Việt

Apple Intelligence sắp có tiếng Việt One UI 8 cập bến dòng Galaxy S24

One UI 8 cập bến dòng Galaxy S24 EU yêu cầu Apple, Google, Microsoft và Booking công bố biện pháp chống lừa đảo

EU yêu cầu Apple, Google, Microsoft và Booking công bố biện pháp chống lừa đảo Hết lòng yêu thương 2 con riêng của chồng, mẹ kế U40 nhận 'trái ngọt'

Hết lòng yêu thương 2 con riêng của chồng, mẹ kế U40 nhận 'trái ngọt' Thiếu gia nhà Shark Bình sáng lập CLB Kinh doanh ở tuổi 16: Con của 2 chủ tịch giờ lại là... chủ tịch!

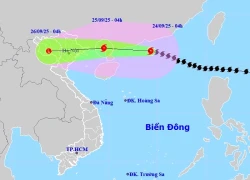

Thiếu gia nhà Shark Bình sáng lập CLB Kinh doanh ở tuổi 16: Con của 2 chủ tịch giờ lại là... chủ tịch! Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km

Tin mới nhất về bão số 9 Ragasa: Vẫn giữ siêu cấp, cách Móng Cái 650km Giúp việc mang kết quả ADN đến tận nhà, ép chồng tôi chu cấp 3 tỷ nuôi con ngoài giá thú, hành động sau đó khiến tôi vừa giận vừa nể

Giúp việc mang kết quả ADN đến tận nhà, ép chồng tôi chu cấp 3 tỷ nuôi con ngoài giá thú, hành động sau đó khiến tôi vừa giận vừa nể Phú Thọ: Tạm giam đối tượng hành hung người phụ nữ

Phú Thọ: Tạm giam đối tượng hành hung người phụ nữ "Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ

"Tổng tài hàng real" sở hữu nhan sắc 10 năm sau không ai đọ nổi, kém cỏi bất tài cũng được tha thứ Cậu bé sống sót thần kỳ sau 94 phút trốn trong khoang chứa càng đáp máy bay

Cậu bé sống sót thần kỳ sau 94 phút trốn trong khoang chứa càng đáp máy bay Loạt xe gầm cao tiền tỷ đang giảm giá sâu, có mẫu khách mua lời hơn nửa tỷ đồng

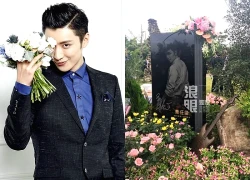

Loạt xe gầm cao tiền tỷ đang giảm giá sâu, có mẫu khách mua lời hơn nửa tỷ đồng 1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn?

1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn? Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh

Lá thư xúc động bố ca sĩ Đức Phúc gửi Mỹ Tâm và Hồ Hoài Anh Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng

Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ"

Khó cứu Jeon Ji Hyun: Mất trắng 854 tỷ sau 1 đêm, bị công ty quản lý "mang con bỏ chợ" Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng

Bé gái sơ sinh bị bỏ ở trạm điện cùng tờ giấy ghi tên và 15 triệu đồng "Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai!

"Thánh keo kiệt" showbiz quay ngoắt 180 độ khi vợ mang bầu con trai! Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị"

Hồ Hoài Anh sau chiến thắng lịch sử của Đức Phúc: "Hào quang cũng chỉ là nhất thời, mỗi người 1 giá trị" Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua

Diễn biến tội ác của người đàn bà đầu độc chồng và 3 cháu ruột bằng xyanua Đời tư kín tiếng của nam diễn viên phim giờ vàng đóng 'Tử chiến trên không'

Đời tư kín tiếng của nam diễn viên phim giờ vàng đóng 'Tử chiến trên không' Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa

Không khí lạnh sẽ làm thay đổi hướng đi, cường độ siêu bão Ragasa