Sẽ sớm có điện thoại dung lượng 512 GB

Trong năm 2018, công nghệ mới có thể giúp điện thoại sở hữu bộ nhớ trong lên tới 512 GB kèm theo tốc độ ghi dữ liệu cực nhanh và tiết kiệm pin vượt trội so với hiện tại.

Người dùng đã quá quen với những bước tiến dài trong công nghệ điện thoại thông minh và trong tương lai, công nghệ vẫn sẽ tiếp tục phát triển nhanh hơn nữa.

Với khả năng lưu trữ của điện thoại, các nhà phát triển đã tung ra chuẩn lưu trữ UFS cho phép những thiết bị cầm tay có khả năng đọc/ghi dữ liệu lên tới 50.000/40.000 IOPS.

Chúng có thể trở nên phổ dụng trong năm tới, tạo ra bước nhảy vọt trong khả năng lưu trữ dữ liệu của smartphone. Hiện tại, khả năng đọc/ghi dữ liệu là 19.000/14.000 IOPS.

Samsung Galaxy S6 là mẫu điện thoại đầu tiên được trang bị chuẩn lưu trữ UFS. Ảnh: Samsung

Công nghệ mới được Samsung sử dụng lần đầu với dòng điện thoại Galaxy S6, với tốc độc đọc/ghi vượt xa giới hạn theo chuẩn eMMC mà các dòng điện thoại khác đang sử dụng.

Tuy nhiên, một công ty có tên Silicon Motion Technology đã cải tiến công nghệ và công bố chuẩn lưu trữ mới UFS 2.1. Bên cạnh tốc độ đọc/ghi dữ liệu đáng nể, nó còn hỗ trợ dung lượng bộ nhớ trong của điện thoại lên tới 512 GB và tiêu hao ít năng lượng.

So với chuẩn lưu trữ eMMC 5.1 đang được sử dụng trên các dòng smartphone thứ cấp, UFS 2.1 nhanh gấp 3 lần. Nó có thể thay thế hoàn toàn công nghệ cũ trong năm 2018, cho phép điện thoại thông minh có dung lượng bộ nhớ trong tương đương một chiếc máy tính phổ thông ở Việt Nam. Việc sản xuất UFS 2.1 sẽ bắt đầu vào cuối năm nay.

Linh Linh

Theo Zing

Tiết lộ lớn chưa từng có về chương trình hack của CIA

Bộ tài liệu có tên mã "Vault 7" của WikiLeaks đã hé lộ chân tướng của CIA trong việc sử dụng iPhone, thiết bị Android, hay thậm chí cả smart TV để nghe lén.

Video đang HOT

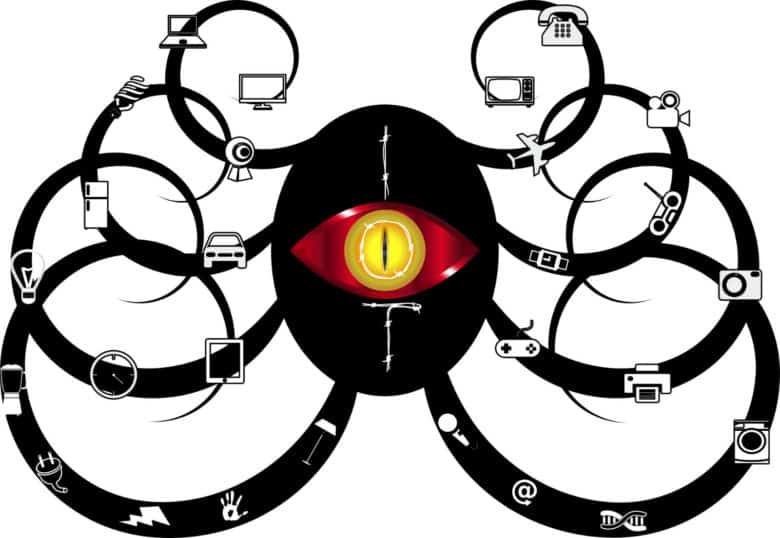

CIA có thể hack vào bất cứ thiết bị nối mạng nào.

Vault 7 là tiết lộ lớn nhất từ trước tới nay về hoạt động ngầm của CIA. Phần đầu của Vault 7 có tên Year Zero gồm hơn 8.700 tài liệu và tệp tin về mạng lưới an ninh cấp cao của Trung tâm Tình báo mạng CIA (CCI) đặt tại Langley, Virgina, Hoa Kỳ.

Year Zero bao quát toàn bộ định hướng cũng như chiến lược chương trình hack toàn cầu của CIA, các mặt trận phần mềm độc hại (malware) và hàng chục mã khai thác "zero day" được coi là vũ khí lợi hại của tổ chức này.

Nạn nhân của các công cụ này là hàng loạt công ty lớn của Hoa Kỳ và châu Âu, trong đó có những sản phẩm công nghệ như iPhone, thiết bị chạy Android của Google, Windows của Microsoft, và thậm chí TV của Samsung cũng bị biến thành công cụ nghe lén.

Kể từ năm 2001, quyền lực chính trị cũng như ngân sách của CIA đã vượt qua Cơ quan An ninh Quốc gia Hoa Kỳ (NSA). Thuận lợi đó cho phép CIA xây dựng đội quân drone hùng mạnh nhưng ít được biết đến và các quân đoàn tin tặc của riêng mình.

Tới cuối năm 2016, bộ phận tấn công mạng của CIA (thuộc CCI) đã có hơn 5.000 người đăng ký với hàng nghìn hệ thống hack, trojan, virus và các "vũ khí" malware khác nhau.

Bất cứ công cụ nối mạng nào đều có thể trở thành tai mắt của CIA.

Tấn công iPhone, Android và smart TV

Các công cụ hack và malware của CIA được Nhóm Phát triển Kỹ thuật (EDG), một nhóm phát triển phần mềm trực thuộc CCI, tạo ra.

EDG có trách nhiệm phát triển, thử nghiệm và hỗ trợ hoạt động tất cả các loại cổng hậu (backdoor), mã khai thác (exploit), các tải (payload) độc hại, trojan, virus và bất cứ chủng loại malware nào mà CIA sử dụng cho các hoạt động chống phá trên phạm vi toàn cầu.

EDG có khả năng biến smart TV thành công cụ nghe lén lợi hại. Thực tế, những chiếc smart TV của Samsung là mục tiêu ưa thích của bộ phận này.

EDG đã hợp tác với tổ chức tình báo MI5/BTSS của Anh để phát triển công cụ trên. Smart TV của Samsung bị "tấn công" khi chủ nhân của chúng tưởng đã tắt thiết bị nhưng thực chất nó vẫn đang trong trạng thái hoạt động.

Khi đó, chiếc TV sẽ biến thành bọ nghe lén, cho phép ghi lại toàn bộ cuộc hội thoại trong phòng hoặc không gian gần đó rồi truyền qua Internet tới máy chủ CIA.

Tháng 10/2014, CIA cũng tìm cách tấn công hệ thống điều khiển thiết bị được sử dụng trên nhiều mẫu xe hơi và xe tải hiện đại. Tuy mục đích của việc làm này không rõ ràng nhưng người ta tin rằng nó sẽ cho phép CIA thực hiện hoạt động ám sát mà không bị phát hiện.

Bộ phận Thiết bị Di động (MDB) của CIA cũng tạo ra vô số cách thức hack và kiểm soát từ xa nhiều dòng smartphone phổ biến.

Smartphone sẽ bị điều khiển chuyển thông tin vị trí, các bản ghi cuộc gọi và tin nhắn về máy chủ CIA. Ngoài ra, nó cũng cũng thể biến thành công cụ giám sát bí mật bằng cách tự ý kích hoạt camera và microphone trên máy.

Tuy không phải smartphone phổ biến (chỉ chiếm 14,5% thị phần toàn cầu trong năm 2016) nhưng iPhone vẫn là mục tiêu của CIA.

Một đơn vị đặc biệt thuộc MDB đã tạo ra nhiều malware lây nhiễm, kiểm soát và đánh cắp dữ liệu từ iPhone và iPad.

iPhone là mục tiêu ưa thích của tổ chức tình báo Hoa Kỳ.

Các vũ khí chính của CIA là mã khai thác "zero day" do chính tổ chức này tạo ra, hoặc lấy từ GCHQ (cơ quan tình báo Anh quốc), NSA, FBI hoặc mua của nhà thầu an ninh mạng Baitshop.

Sở dĩ iPhone lọt vào "mắt xanh" của CIA là do smartphone này được nhiều nhân vật xã hội, chính trị, ngoại giao và doanh nhân sử dụng.

Ngoài iPhone, Android là mục tiêu lớn khác của CIA. Hệ điều hành di động này đang chạy trên 85% smartphone của thế giới, trong đó có các thương hiệu thông dụng như Samsung, HTC và Sony.

Chỉ tính riêng năm ngoái đã có 1,15 tỉ chiếc điện thoại Android được bán ra. Tài liệu "Year Zero" cho thấy CIA đã khai thác 24 lỗ hổng "zero day" trong Android năm ngoái.

Các kỹ thuật này cho phép CIA qua mặt cơ chế mã hóa của WhatsApp, Signal, Telegram, Weibo, Confide và Cloackman bằng cách tấn công vào những chiếc smartphone chạy ứng dụng này. Bằng cách đó, tổ chức tình báo này có thể lấy được dữ liệu trước khi chúng được các ứng dụng trên mã hóa.

Windows, Linux và router cũng là nạn nhân

CIA cũng đầu tư khá nhiều nguồn lực để cài cắm malware và kiểm soát thiết bị Windows. Rất nhiều lỗ hổng "zero day" đã được CIA khai thác, cùng các loại virus nguy hiểm, chẳng hạn "Hammer Drill" - cài sẵn malware trên đĩa CD/DVD bán trên thị trường.

CIA còn có các công cụ tấn công USB, kỹ thuật che giấu mã độc trong ảnh hoặc phân vùng ổ đĩa ngụy trang (Brutal Kangaroo).

Chủ yếu phần việc này do Bộ phận AIB thực hiện. AIB có trách nhiệm phát triển các hệ thống tấn công tự động và kiểm soát malware của CIA, nổi tiếng là phần mềm độc hại "Assassin" và "Medusa".

Trong khi đó, tấn công vào hạ tầng Internet và máy chủ web được giao cho Bộ phận Thiết bị Mạng (NDB) của CIA.

CIA đã thực hiện các cuộc tấn công malware vào nhiều nền tảng khác nhau. Cơ quan này có thể kiểm soát nhiều nền tảng như Windows, Mac OS X, Solaris, Linux...

Gia Nguyễn

Theo Zing

Google bất ngờ đóng cửa dịch vụ Spaces  Google vừa bất ngờ thông báo đóng cửa dịch vụ Spaces vào tháng 4 năm nay, chỉ vỏn vẹn chưa đầy một năm hãng tung dịch vụ này ra thị trường. Dịch vụ Spaces của Google sẽ bị khai tử vào tháng 4 tới. ẢNH CHỤP MÀN HÌNH Theo PhoneArena, Google đã ra thông báo sẽ thiết lập chế độ read-only (chỉ cho...

Google vừa bất ngờ thông báo đóng cửa dịch vụ Spaces vào tháng 4 năm nay, chỉ vỏn vẹn chưa đầy một năm hãng tung dịch vụ này ra thị trường. Dịch vụ Spaces của Google sẽ bị khai tử vào tháng 4 tới. ẢNH CHỤP MÀN HÌNH Theo PhoneArena, Google đã ra thông báo sẽ thiết lập chế độ read-only (chỉ cho...

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29 Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17

Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17 Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26

Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26 Kinh hoàng clip nam thanh niên vác dao, đuổi chém 2 cô gái đi xe máy ở Đồng Nai00:59

Kinh hoàng clip nam thanh niên vác dao, đuổi chém 2 cô gái đi xe máy ở Đồng Nai00:59 Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42

Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42 Hành động lạ của cụ bà 95 tuổi được cắt ra từ camera giám sát khiến 2,5 triệu người xem đi xem lại00:16

Hành động lạ của cụ bà 95 tuổi được cắt ra từ camera giám sát khiến 2,5 triệu người xem đi xem lại00:16 Gặp "người hùng" kéo hơn 10 người băng qua ban công, thoát nạn trong đám cháy dữ dội tại TP.HCM: "Bản năng thì mình làm vậy"02:11

Gặp "người hùng" kéo hơn 10 người băng qua ban công, thoát nạn trong đám cháy dữ dội tại TP.HCM: "Bản năng thì mình làm vậy"02:11 Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02

Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02 Cuộc gọi vô vọng của người nhà nạn nhân tử vong trong vụ cháy ở Hà Nội09:51

Cuộc gọi vô vọng của người nhà nạn nhân tử vong trong vụ cháy ở Hà Nội09:51 Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16

Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16 1,4 triệu người choáng ngợp với căn biệt thự trang trí Giáng sinh khác lạ ở TP.HCM, zoom kỹ bỗng hoảng hồn vì 1 chi tiết00:48

1,4 triệu người choáng ngợp với căn biệt thự trang trí Giáng sinh khác lạ ở TP.HCM, zoom kỹ bỗng hoảng hồn vì 1 chi tiết00:48Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Top 3 con giáp tài lộc dồi dào nhất ngày 21/12

Trắc nghiệm

11:38:22 21/12/2024

Nữ ca sĩ giảm 10kg vì Chị Đẹp Đạp Gió, nhìn chi tiết này hiểu lý do là sao hạng A suốt 3 thập kỷ

Sao việt

11:23:32 21/12/2024

4 món đồ nhà bếp có tỉ lệ lừa gạt là 100%, tôi hối hận vì đã mua chúng

Sáng tạo

11:09:13 21/12/2024

Lê Hà Anh Tuấn - Thần đồng nhỏ tuổi nhất FC Online lần đầu thi đấu tại đấu trường quốc tế - FC PRO FESTIVAL 2024

Mọt game

11:07:22 21/12/2024

Vinicius ngày càng giàu có

Sao thể thao

10:58:33 21/12/2024

Xe lao vào chợ Giáng sinh Đức, hàng chục người thương vong

Thế giới

10:47:02 21/12/2024

Thủ tướng Hungary nêu chi tiết đề xuất ngừng bắn dịp Giáng sinh ở Ukraine

Pháp luật

10:37:37 21/12/2024

Có gì ở chiếc túi con cáo được Nayeon (TWICE) và dàn sao trẻ yêu thích?

Phong cách sao

10:31:17 21/12/2024

Tết đặt vé đi du lịch vì cảm giác cô đơn khi về nhà

Góc tâm tình

09:23:04 21/12/2024

Sao Hàn 21/12: Song Joong Ki nói về gia đình vợ, Jungkook là fan cứng Big Bang

Sao châu á

08:16:14 21/12/2024

Khi những cựu vương ‘cầm hơi’ bằng sự hoài cổ

Khi những cựu vương ‘cầm hơi’ bằng sự hoài cổ Galaxy S8 có thể trang bị nhận diện khuôn mặt

Galaxy S8 có thể trang bị nhận diện khuôn mặt

Các thiết bị thông minh sẽ là đích ngắm mới của tin tặc trong năm 2017

Các thiết bị thông minh sẽ là đích ngắm mới của tin tặc trong năm 2017 Kaspersky công bố hệ điều hành riêng dành cho các thiết bị thông minh

Kaspersky công bố hệ điều hành riêng dành cho các thiết bị thông minh Smart TV theo dõi và bán thông tin người dùng

Smart TV theo dõi và bán thông tin người dùng Doanh số thiết bị thông minh Apple sẽ vượt mặt Microsoft

Doanh số thiết bị thông minh Apple sẽ vượt mặt Microsoft Những mẹo công nghệ nên làm trước năm mới

Những mẹo công nghệ nên làm trước năm mới Thêm màn hình thứ hai cho iPhone 6/6S

Thêm màn hình thứ hai cho iPhone 6/6S Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt

Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt Mẹ chồng Hà Nội bắt con dâu ký tên vào giấy khước từ tài sản mới chia đất, cô gái tuyên bố từ nay chỉ sống vì mình: Ai đúng ai sai?

Mẹ chồng Hà Nội bắt con dâu ký tên vào giấy khước từ tài sản mới chia đất, cô gái tuyên bố từ nay chỉ sống vì mình: Ai đúng ai sai?

Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình

Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra

Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra Công an Hà Nội phối hợp Interpol truy nã quốc tế Mr Hunter Lê Khắc Ngọ

Công an Hà Nội phối hợp Interpol truy nã quốc tế Mr Hunter Lê Khắc Ngọ Phương Lan viết tâm thư tố căng hậu ly hôn, Phan Đạt: "Giờ ra đòn mới hả?"

Phương Lan viết tâm thư tố căng hậu ly hôn, Phan Đạt: "Giờ ra đòn mới hả?" Triệu Lệ Dĩnh tạo hình khác lạ trong phim hợp tác cùng Huỳnh Hiểu Minh

Triệu Lệ Dĩnh tạo hình khác lạ trong phim hợp tác cùng Huỳnh Hiểu Minh Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng

Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh

Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản

Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực?

Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực? Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang

Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang Phương Lan tiết lộ thông tin sốc căn nhà được gia đình Phan Đạt tặng trong lễ cưới?

Phương Lan tiết lộ thông tin sốc căn nhà được gia đình Phan Đạt tặng trong lễ cưới?