Phát hiện spyware lây nhiễm qua iMessage kể cả khi người dùng chưa đọc tin nhắn

Điều đáng nói là mọi mẫu iPhone và mọi phiên bản iOS đều có khả năng bị tấn công.

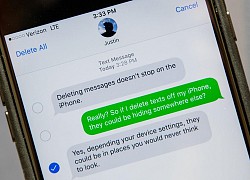

Một báo cáo phân tích bởi tổ chức Amnesty International mới đây đã cho thấy một loại spyware cấp độ quân sự từng đột nhập thành công vào iPhone của các nhà báo bằng cách gửi cho họ những tin nhắn iMessage mà người nhận thậm chí còn chưa bấm vào.

Spyware này được phát triển bởi công ty NSO Group đến từ Israel, một công ty tư nhân chuyên bán các công cụ hack cao cấp mà khách hàng bao gồm cả chính phủ nhiều quốc gia. Theo báo cáo của Amnesty International và 17 tờ báo khác, phần mềm Pegasus của NSO Group đã được sử dụng bởi số khách hàng này để hack vào điện thoại của ít nhất 37 nhà báo, nhà hoạt động xã hội, chính trị gia, và các lãnh đạo doanh nghiệp trên toàn thế giới. NSO Group phủ nhận cáo buộc này, đồng thời khẳng định bản báo cáo có chứa nhiều nội dung sai lệch nghiêm trọng cũng như thiếu bằng chứng xác đáng.

Theo tờ Business Insider, báo cáo của Amnesty International nêu rõ phương pháp họ sử dụng để phân tích điện thoại của các nạn nhân bị nhắm đến, từ đó phát hiện ra liệu chúng đã bị can thiệp bởi phần mềm Pegasus hay chưa. Tổ chức này tìm thấy chứng cứ về loại hình tấn công iMessage gọi là “zero-click”, vốn đã nhắm vào các nhà báo kể từ năm 2018 đến nay, và điều này cho thấy tính bảo mật đáng báo động của dòng điện thoại iPhone từ Apple. Loại hình tấn công zero-click này không cần đến bất kỳ sự tương tác nào từ phía nạn nhân để đột nhập vào điện thoại của họ!

Amnesty nói rằng họ đã phân tích một chiếc iPhone 12 được cập nhật hoàn chỉnh, thuộc về một nhà báo Ấn Độ, với những dấu hiệu cho thấy đã bị can thiệp sau một cuộc tấn công zero-click vào ngày 16/6 vừa qua.

” Những phát hiện mới nhất này cho thấy các khách hàng của NSO Group hiện có thể can thiệp từ xa mọi mẫu iPhone và mọi phiên bản iOS gần đây ” – bản báo cáo viết.

Video đang HOT

Bill Marczak, nhà nghiên cứu tại Citizen Lab chuyên về giám sát số của Đại học Toronto, đăng trên Twitter rằng phòng thí nghiệm của anh cũng từng tìm thấy chứng cứ liên quan việc các cuộc tấn công tin nhắn zero-click được sử dụng để đột nhập vào các mẫu iPhone mới nhất.

Marczak nói rằng một số cuộc tấn công như vậy tập trung khai thác lỗ hổng ImageIO của Apple, vốn cho phép các thiết bị Apple đọc và hiển thị hình ảnh.

Amnesty cũng tìm thấy chứng cứ về một cuộc tấn công zero-click nhắm vào một nhà báo Azerbaijan trong năm 2020, nhưng liên quan đến Apple Music. Theo đó, các nhà phân tích của họ không thể chắc chắn liệu Apple Music đã bị lợi dụng để lây nhiễm spyware cho điện thoại, hay spyware xuất phát từ một ứng dụng khác. Tổ chức này cũng đã thông báo kết quả cho Apple và hi vọng công ty sẽ nghiên cứu kỹ hơn về vấn đề.

Trụ sở NSO Group ở Israel

Theo Amnesty, các khách hàng của NSO Group trước đây từng sử dụng nhiều loạt hình tấn công gửi liên kết mã độc đến nạn nhân, và thiết bị của nạn nhân chỉ bị lây nhiễm sau khi họ đã bấm vào liên kết.

Về phía Apple, công ty khẳng định iPhone vẫn là một trong những thiết bị tiêu dùng an toàn nhất hành tinh.

” Những cuộc tấn công như miêu tả kia là rất tinh vi, tốn hàng triệu đô-la để phát triển, thường có vòng đời ngắn, và được sử dụng để nhắm vào các cá nhân cụ thể ” – kỹ sư trưởng mảng bảo mật của Apple, Ivan Krstic, nói, nhấn mạnh thêm rằng Apple luôn ưu tiên các bản cập nhật bảo mật, và đại đa số người dùng không đứng trước nguy cơ bị tấn công như vậy.

NSO Group cho biết phần mềm của mình được sử dụng để chống khủng bố và tội phạm. Công ty còn nói rằng một khi đã bán sản phẩm cho khách hàng, họ sẽ không vận hành chúng và không có thông tin về cách chúng được triển khai sử dụng.

Trước đây, NSO Group từng bị cáo buộc tạo điều kiện cho các vụ hack thiết bị các nhà báo. Facebook kiện NSO Group vào tháng 10/2019 với lý do các công cụ của công ty này được sử dụng để hack tài khoản WhatsApp của các nhà báo, chính trị gia, nhà hoạt động xã hội… Cuộc tấn công này chỉ đòi hỏi hacker gọi vào WhatsApp của nạn nhân là đã đủ để xâm nhập điện thoại họ!

Amazon cắt đứt dịch vụ với công ty gián điệp Israel

Amazon ngưng cung cấp dịch vụ lưu trữ web cho NSO Group - công ty Israel được cho là đứng sau phần mềm gián điệp Pegasus.

Cơ sở hạ tầng của Amazon bị NSO tận dụng để tấn công mã độc

Theo Motherboard , CloudFront - một trong những dịch vụ của Amazon đã trở thành nạn nhân của Pegasus. CloudFront là "dịch vụ mạng phân phối nội dung" (CDN). Công ty giới thiệu CloudFront hỗ trợ cung cấp "dữ liệu, video, ứng dụng và API cho khách hàng toàn cầu với độ trễ thấp, tốc độ truyền cao, thân thiện với nhà phát triển".

Thế nhưng, CloudFront cũng đóng một vai trò quan trọng trong các cuộc tấn công mã độc. Việc chuyển sang CloudFront bảo vệ NSO phần nào khỏi những nhà nghiên cứu hoặc bên thứ ba khác cố gắng điều tra cơ sở hạ tầng của công ty.

Amazon từng giữ im lặng trước việc NSO sử dụng cơ sở hạ tầng của mình để tiến hành tấn công thiết bị của nhà báo, chính khách. Từ tháng 5.2020, Motherboard đã đăng bài tố NSO tận dụng cơ sở hạ tầng của Amazon làm chuyện xấu và liên lạc với công ty nhưng không được hồi đáp.

Cũng vào thời điểm đó, Facebook trình lên tòa án tài liệu chứa các địa chỉ IP của Mỹ được hệ thống NSO dùng để hack điện thoại thông qua lỗ hổng bảo mật trên WhatsApp. Một trong những địa chỉ IP đó thuộc về Amazon, kế đó là công ty QuadraNet.

Mãi đến gần đây, Amazon mới trả lời trong email gửi Gizmodo : "Khi biết được hoạt động này (của NSO), chúng tôi đã nhanh chóng đóng cửa cơ sở hạ tầng và các tài khoản có liên quan".

Báo cáo gần đây của Tổ chức Ân xá Quốc tế cũng khẳng định: "Sử dụng dịch vụ đám mây bảo vệ NSO khỏi một số kỹ thuật quét trên internet". Bên cạnh đó, NSO cũng đang dùng dịch vụ của một số công ty khác như Digital Ocean, OVH và Linode.

"iMessage, FaceTime quyền lực hơn tôi nghĩ"  Dưới đây là chia sẻ của cây bút Mike Sorrentino sau khi chuyển từ một chiếc điện thoại Android sang iPhone. Và trải nghiệm đó có thể sẽ khiến bạn bất ngờ... "Đầu tháng này, tôi đã chuyển từ một chiếc điện thoại Android sang sử dụng iPhone. Ban đầu, tôi nghĩ rằng mọi thứ sẽ không có nhiều thay đổi bởi trước...

Dưới đây là chia sẻ của cây bút Mike Sorrentino sau khi chuyển từ một chiếc điện thoại Android sang iPhone. Và trải nghiệm đó có thể sẽ khiến bạn bất ngờ... "Đầu tháng này, tôi đã chuyển từ một chiếc điện thoại Android sang sử dụng iPhone. Ban đầu, tôi nghĩ rằng mọi thứ sẽ không có nhiều thay đổi bởi trước...

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30 Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50

Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50 One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37

One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37 Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58

Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58 Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57

Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57 Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26

Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26 Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32Tiêu điểm

Tin đang nóng

Tin mới nhất

Người dùng cung cấp nhiều dữ liệu cá nhân lên không gian mạng

Thanh toán NFC qua điện thoại có thể bị tin tặc đánh cắp dữ liệu thẻ

OpenAI nâng tầm ChatGPT với 3 thay đổi lớn

Keysight, NTT Innovative Devices và Lumentum đạt tốc độ truyền dữ liệu 448 Gbps

Amazon Q Developer mở rộng hỗ trợ tiếng Việt và nhiều ngôn ngữ khác

Trung Quốc phát minh bộ nhớ RAM nhanh hơn 10.000 lần hiện tại

Người dùng nói cảm ơn ChatGPT, OpenAI tốn 10 triệu USD tiền điện

Người mua sản phẩm HP có thể nhận bồi thường đến 2,6 triệu đồng

Microsoft cảnh báo lỗi nghiêm trọng trên Outlook

TSMC đối mặt khó khăn trong kiểm soát chip AI đến tay Trung Quốc

Ổ điện gia dụng 'hiện đại hóa' tích hợp sạc nhanh, khóa thẻ từ

Xiaomi gây ấn tượng với tốc độ cập nhật HyperOS 2

Có thể bạn quan tâm

Nguyên Giám đốc CDC Lâm Đồng lĩnh án 5 năm tù

Pháp luật

21:20:25 24/04/2025

NÓNG: Kênh Spotify của BLACKPINK bất ngờ tràn ngập video 18+, chuyện gì đây?

Nhạc quốc tế

21:18:12 24/04/2025

Số lượng sắc lệnh 'khủng' của Tổng thống Trump

Thế giới

21:17:51 24/04/2025

Việt Nam lên tiếng về thông tin Tổng thống Mỹ yêu cầu quan chức không dự lễ kỷ niệm 30-4

Tin nổi bật

21:11:36 24/04/2025

Nam nghệ sĩ thân với Mỹ Tâm: "Cay vì mất tình yêu và mất cả bạn"

Nhạc việt

21:05:12 24/04/2025

Mỹ nữ "khóc đẹp như tiên" đang bị hủy hoại vì 2 nam diễn viên là ai?

Sao châu á

20:29:23 24/04/2025

Chuyện gì đang xảy ra giữa Hoa hậu Thanh Thủy và Negav?

Sao việt

20:20:29 24/04/2025

Xóa gấp bức ảnh cụ ông bán xôi ở vỉa hè sau 5 ngày vì quá nhiều tiền được gửi về tài khoản: Thân thế thật sự gây choáng

Netizen

20:12:59 24/04/2025

Disney+ hoãn quay 'Knock Off' vô thời hạn vì Kim Soo Hyun

Hậu trường phim

19:37:36 24/04/2025

Yamaha 135LC Fi 2025 về Việt Nam, 'hâm nóng' phân khúc xe số thể thao

Xe máy

18:50:20 24/04/2025

Nhà đầu tư hoảng loạn khi Bitcoin thủng mốc 30.000 USD, sẽ còn lao dốc sâu về 22.000 USD?

Nhà đầu tư hoảng loạn khi Bitcoin thủng mốc 30.000 USD, sẽ còn lao dốc sâu về 22.000 USD? Công nghệ chấm công AI Camera – nâng tầm quản lý nhân sự doanh nghiệp

Công nghệ chấm công AI Camera – nâng tầm quản lý nhân sự doanh nghiệp

Lược sử ứng dụng nhắn tin lộn xộn của Google

Lược sử ứng dụng nhắn tin lộn xộn của Google Cultofmac: 'iPhone đã quá tốt nên iOS 15 không có gì mới mẻ'

Cultofmac: 'iPhone đã quá tốt nên iOS 15 không có gì mới mẻ' Cuộc chạy đua ứng dụng mã hóa, Bitcoin giữa FBI và tội phạm

Cuộc chạy đua ứng dụng mã hóa, Bitcoin giữa FBI và tội phạm Lý do iPhone thường được 'lấy cảm hứng' từ Android

Lý do iPhone thường được 'lấy cảm hứng' từ Android Vừa mới ra mắt, iOS 15 đã dính lỗi, antifan lại được dịp mở hội "cà khịa"

Vừa mới ra mắt, iOS 15 đã dính lỗi, antifan lại được dịp mở hội "cà khịa" Hôm nay, Apple sẽ công bố gì tại WWDC 2021?

Hôm nay, Apple sẽ công bố gì tại WWDC 2021? Tesla ngày càng giống Apple

Tesla ngày càng giống Apple Apple có thể sai lầm nếu đưa iMessage lên Android

Apple có thể sai lầm nếu đưa iMessage lên Android Apple thừa nhận lý do iMessage sẽ không bao giờ xuất hiện trên Android

Apple thừa nhận lý do iMessage sẽ không bao giờ xuất hiện trên Android Hơn 90% lượng iPhone đang hoạt động đã cài đặt iOS 14

Hơn 90% lượng iPhone đang hoạt động đã cài đặt iOS 14 iMessage lại gửi tin nhắn quảng cáo game đánh bạc

iMessage lại gửi tin nhắn quảng cáo game đánh bạc Google làm mới YouTube cho iOS

Google làm mới YouTube cho iOS Google có nguy cơ mất Chrome vào tay OpenAI

Google có nguy cơ mất Chrome vào tay OpenAI Samsung bất ngờ hoãn ra mắt điện thoại gập giá rẻ

Samsung bất ngờ hoãn ra mắt điện thoại gập giá rẻ Người dùng kiện Apple đòi 5 triệu USD vì tính năng bảo mật 'phản chủ'

Người dùng kiện Apple đòi 5 triệu USD vì tính năng bảo mật 'phản chủ' Cánh tay robot 6 bậc tự do 'made in Vietnam' xuất xưởng với giá 55 triệu đồng

Cánh tay robot 6 bậc tự do 'made in Vietnam' xuất xưởng với giá 55 triệu đồng OpenAI sẵn sàng nhảy vào nếu Google bị ép bán Chrome

OpenAI sẵn sàng nhảy vào nếu Google bị ép bán Chrome Đối thủ lớn nhất của iPhone có lợi thế trong cuộc chiến thuế quan của ông Trump?

Đối thủ lớn nhất của iPhone có lợi thế trong cuộc chiến thuế quan của ông Trump? Windows 11 có thể đóng ứng dụng 'cứng đầu' chỉ trong nháy mắt

Windows 11 có thể đóng ứng dụng 'cứng đầu' chỉ trong nháy mắt Máy tính lượng tử làm được gì cho nhân loại?

Máy tính lượng tử làm được gì cho nhân loại? Vụ điện mặt trời: Bộ Công an đề nghị Đắk Lắk cung cấp thông tin 38 cán bộ

Vụ điện mặt trời: Bộ Công an đề nghị Đắk Lắk cung cấp thông tin 38 cán bộ Mang 40 chỉ vàng đi bán, đôi vợ chồng ở Thái Nguyên làm một việc khiến chủ tiệm "cúi đầu cảm tạ"

Mang 40 chỉ vàng đi bán, đôi vợ chồng ở Thái Nguyên làm một việc khiến chủ tiệm "cúi đầu cảm tạ" "Tất tay" mua hơn 300 chỉ vàng, người phụ nữ ở Hà Nội mất ngủ khi giá lao dốc, biết số tiền lỗ mà hoảng

"Tất tay" mua hơn 300 chỉ vàng, người phụ nữ ở Hà Nội mất ngủ khi giá lao dốc, biết số tiền lỗ mà hoảng Phát hiện vợ ngoại tình, tôi sợ không dám nói vì một bí mật trong quá khứ

Phát hiện vợ ngoại tình, tôi sợ không dám nói vì một bí mật trong quá khứ Mẹ Quý Bình bật khóc, ôm chặt một nữ NSƯT từ Mỹ mới về

Mẹ Quý Bình bật khóc, ôm chặt một nữ NSƯT từ Mỹ mới về Cô gái sinh năm 2007 đặt cuốc taxi 5 triệu đồng nhưng hủy chuyến, tài xế lập tức báo công an: "Không làm thế chắc tôi ân hận cả đời"

Cô gái sinh năm 2007 đặt cuốc taxi 5 triệu đồng nhưng hủy chuyến, tài xế lập tức báo công an: "Không làm thế chắc tôi ân hận cả đời" Thấy con dâu về, mẹ chồng giấu vội gói bánh trên bàn, chối "không ăn": Đoạn camera "viral" khắp MXH

Thấy con dâu về, mẹ chồng giấu vội gói bánh trên bàn, chối "không ăn": Đoạn camera "viral" khắp MXH Netizen bóc loạt MV bị gắn hashtag Anh Trai Vượt Ngàn Chông Gai, đơn vị quản lý dùng chiêu trò hút fame?

Netizen bóc loạt MV bị gắn hashtag Anh Trai Vượt Ngàn Chông Gai, đơn vị quản lý dùng chiêu trò hút fame? Đạo diễn Quang Dũng bị nhồi máu cơ tim

Đạo diễn Quang Dũng bị nhồi máu cơ tim Hot: Vợ Bùi Tiến Dũng hạ sinh quý tử, "nam thần" lấy vợ sớm nhất dàn U23 Việt Nam nay đã là bố 3 con

Hot: Vợ Bùi Tiến Dũng hạ sinh quý tử, "nam thần" lấy vợ sớm nhất dàn U23 Việt Nam nay đã là bố 3 con Á hậu Quỳnh Châu xin lỗi về bài đăng kẹt xe ngay dịp Đại lễ 30/4

Á hậu Quỳnh Châu xin lỗi về bài đăng kẹt xe ngay dịp Đại lễ 30/4 Cô gái Bắc Giang nhan sắc gây sốt trong 'khối hoa hậu' diễu binh 30/4

Cô gái Bắc Giang nhan sắc gây sốt trong 'khối hoa hậu' diễu binh 30/4

Người phụ nữ đi đường bất ngờ bị kéo lên ô tô, 'tra tấn' bằng axit và máy xăm

Người phụ nữ đi đường bất ngờ bị kéo lên ô tô, 'tra tấn' bằng axit và máy xăm Hoa hậu Việt đăng quang lúc 16 tuổi bán nhà lãi 900 cây vàng: Ở dinh thự 400 tỷ, cho con học trong lâu đài Anh

Hoa hậu Việt đăng quang lúc 16 tuổi bán nhà lãi 900 cây vàng: Ở dinh thự 400 tỷ, cho con học trong lâu đài Anh Phi Thanh Vân gây tranh cãi vì clip thân mật quá đà với bạn trai doanh nhân hơn 10 tuổi

Phi Thanh Vân gây tranh cãi vì clip thân mật quá đà với bạn trai doanh nhân hơn 10 tuổi Lễ cúng 49 ngày Quý Bình: Vợ nam diễn viên xúc động với bức tranh, tâm thư fan gửi

Lễ cúng 49 ngày Quý Bình: Vợ nam diễn viên xúc động với bức tranh, tâm thư fan gửi