Phát hiện phần mềm mã độc “có tâm”, chỉ tấn công người giàu

Phần mềm mã độc này không sử dụng phương pháp thông thường, thay vào đó là chọn lọc và tối đa hóa thiệt hại.

Một ransomware mới vừa được phát hiện gần đây, đã kiếm được hơn 4 triệu USD kể từ tháng 8 bằng hình thức mã hóa dữ liệu và tống tiền. Tuy nhiên ransomware này lại không hoạt động theo cách thức phổ biến của các phần mềm mã độc tống tiền khác.

Thay vào đó, nó lây nhiễm một cách có chọn lọc. Khác với các ransomware khác, thường lây nhiễm một cách bừa bãi, tới tất cả các nạn nhân mà nó có thể lây nhiễm. Ransomware này đã được phát hiện bởi hai công ty bảo mật CrowdStrike và FireEye.

Video đang HOT

Theo báo cáo của hai công ty bảo mật này, ransomware Ryuk chỉ lây nhiễm đối với các doanh nghiệp lớn. Dựa trên một lỗ hổng bảo mật được tạo ra trước đó, khi các công ty này bị lây nhiễm một phần mềm mã độc khác có tên là Trickbot. Trong khi các doanh nghiệp nhỏ cũng bị lây nhiễm Trickbot, nhưng lại không bị Ryuk tấn công.

Công ty bảo mật CrowdStrike gọi đây là cách tấn công “big- game hunting”, chỉ nhằm vào những công ty và doanh nghiệp lớn. Ban đầu, Ryuk dựa trên Trickbot để thăm dò hệ thống của đối tượng cần tấn công và xác định nguồn lực của công ty đó, để xem họ có đủ khả năng chi trả một khoản tiền chuộc khổng lồ hay không.

Sau đó sẽ là thời gian “ủ bệnh”, theo CrowdStrike thì phần mềm mã độc này sẽ không ngay lập tức thực hiện hành vi phá hoại và mã hóa dữ liệu của nạn nhân. Thay vào đó, nó giống như một trinh sát để do thám hệ thống quan trọng nhất. Cuối cùng mới thực hiện một cuộc tấn công quy mô lớn, và khiến các công ty này không kịp trở tay.

Báo cáo của CrowdStrike và FireEye cho rằng Ryuk có một vài mối liên hệ với Nga. Các chuyên gia bảo mật phát hiện thấy một địa chỉ IP tại Nga, được sử dụng để tải lên các tập tin chứa mã độc Ryuk và có một vài dấu vết cho thấy các đoạn code được viết bằng tiếng Nga.

Tham khảo: arstechnica

Mỹ cáo buộc tin tặc Iran gây thiệt hại 30 triệu USD bằng ransomware

Theo các nhà quản lý Mỹ, các tin tặc Iran đã dùng ransomware - mã độc tống tiền - để tống tiền các bệnh viện và chính quyền địa phương.

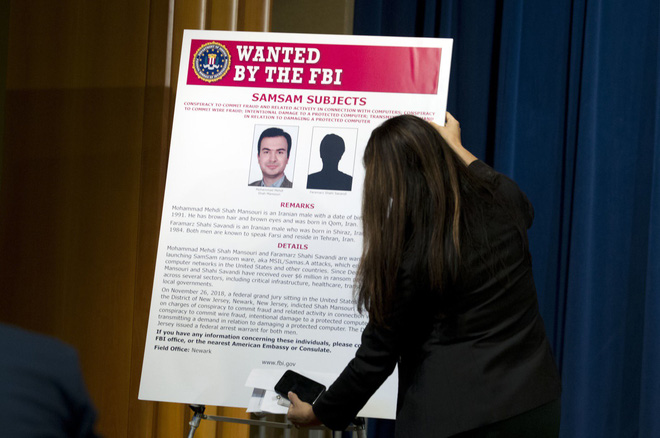

Mỹ đang tập trung sự chú ý của họ vào những người sáng tạo ra phần mềm nổi tiếng SamSam. Một bồi thẩm đoàn liên bang đã tiết lộ cáo trạng chống lại hai người Iran, Mohammad Mansouri và Faramarz Savandi. Họ bị cáo buộc đã tạo ra và sử dụng SamSam để tống tiền một loạt các mục tiêu ở Bắc Mỹ, bao gồm nhiều bệnh viện, công ty chăm sóc sức khỏe, cơ quan nhà nước và thành phố Atlanta. Tính đến nay, những người này đã thu được 6 triệu USD từ tiền chuộc và đã gián tiếp gây ra thiệt hại khoảng 30 triệu USD cho các cơ quan, tổ chức.

Hai nhà sáng lập ứng dụng Samsam đang bị Mỹ truy nã

Mansouri và Savandi đã hoàn thành phiên bản đầu tiên của SamSam vào tháng 12/2015, cập nhật hai lần vào năm 2017. Theo các quan chức Mỹ, họ đã rất thận trọng khi thực hiện những cuộc tấn công của mình. Cả hai đã nghiên cứu rất rõ các mục tiêu, che dấu hành vi của mình nhờ vào các lưu lượng truy cập mạng hợp pháp (bao gồm cả việc sử dụng trình duyệt Tor) và thường thỏa thuận với nạn nhân ngoài giờ làm việc. Cả 2 yêu cầu nạn nhân thanh toán bằng Bitcoin và sử dụng các giao dịch ở Iran để chuyển đổi ra tiền tệ thông thường.

Cũng giống như các bản cáo trạng trước đó với tin tặc Nga, cáo trạng mới này mang tính hình thức hơn là thực tế. Cả Mansouri và Savandi đều sống ở Iran, không có hiệp ước dẫn độ với Mỹ và không có khả năng tự nguyện tham gia vào quá trình điều tra. Có thể họ sẽ bị hạn chế khi không thể du lịch đến một số quốc gia nhưng không ai chắc chắn họ có tổ chức thêm các cuộc tấn công khác vào thời gian tới hay không.

Theo GenK

Hacker từng phát tán WannaCry trộm hàng chục triệu USD  Nhóm tin tặc này được xác định là những kẻ đứng sau vụ tấn công bằng ransomware WannaCry rúng động toàn cầu giữa năm 2017. Báo cáo từ công ty an ninh mạng Symantec mới đây cho hay nhóm tin tặc có liên quan tới chính phủ Triều Tiên sử dụng loại malware Trojan tinh vi có tên Trojan.Fastcash để đánh cắp hàng...

Nhóm tin tặc này được xác định là những kẻ đứng sau vụ tấn công bằng ransomware WannaCry rúng động toàn cầu giữa năm 2017. Báo cáo từ công ty an ninh mạng Symantec mới đây cho hay nhóm tin tặc có liên quan tới chính phủ Triều Tiên sử dụng loại malware Trojan tinh vi có tên Trojan.Fastcash để đánh cắp hàng...

Nữ ca sĩ từng phải bán nhà bán xe làm MV: Từ xếp hạng 36 nay "chễm chệ" ngôi vương top 1 trending toàn cầu04:19

Nữ ca sĩ từng phải bán nhà bán xe làm MV: Từ xếp hạng 36 nay "chễm chệ" ngôi vương top 1 trending toàn cầu04:19 Tạm giữ 6 nghi can liên quan vụ nam sinh bị nhóm người đánh đến nứt sọ01:11

Tạm giữ 6 nghi can liên quan vụ nam sinh bị nhóm người đánh đến nứt sọ01:11 Bùng nổ MXH: Thủ tướng Singapore đăng video cùng Thủ tướng Phạm Minh Chính lên TikTok, chèn nhạc Bắc Bling remix00:18

Bùng nổ MXH: Thủ tướng Singapore đăng video cùng Thủ tướng Phạm Minh Chính lên TikTok, chèn nhạc Bắc Bling remix00:18 Phút nghẹt thở giải cứu bé gái 9 tuổi bị khống chế bằng dao trên mái nhà00:24

Phút nghẹt thở giải cứu bé gái 9 tuổi bị khống chế bằng dao trên mái nhà00:24 Video: Cận cảnh cú xoay 360 độ của máy bay tiêm kích trên bầu trời TP.HCM, biểu cảm của phi công gây sốt00:45

Video: Cận cảnh cú xoay 360 độ của máy bay tiêm kích trên bầu trời TP.HCM, biểu cảm của phi công gây sốt00:45 Nam ca sĩ Việt bỏ chạy khi gặp động đất tại Thái Lan, sợ hãi đến mức chỉ lấy đúng 1 món đồ không giống ai!00:20

Nam ca sĩ Việt bỏ chạy khi gặp động đất tại Thái Lan, sợ hãi đến mức chỉ lấy đúng 1 món đồ không giống ai!00:20 Cô dâu rơi tõm xuống nước khi đi qua cầu khỉ, chú rể nhất quyết không nhảy xuống cứu: 14 triệu người hóng cái kết01:30

Cô dâu rơi tõm xuống nước khi đi qua cầu khỉ, chú rể nhất quyết không nhảy xuống cứu: 14 triệu người hóng cái kết01:30 Thất thứ 3 của Quý Bình: 1 sao nữ đều đặn tới viếng, bật khóc ôm chầm lấy vợ của nam diễn viên01:18

Thất thứ 3 của Quý Bình: 1 sao nữ đều đặn tới viếng, bật khóc ôm chầm lấy vợ của nam diễn viên01:18 Dàn sao Việt hoang mang vì động đất: Bùi Công Nam kinh hoàng tháo chạy, cảnh tượng rung lắc bên trong nhà 1 sao nữ gây sợ hãi00:24

Dàn sao Việt hoang mang vì động đất: Bùi Công Nam kinh hoàng tháo chạy, cảnh tượng rung lắc bên trong nhà 1 sao nữ gây sợ hãi00:24 Clip thanh niên sinh năm 2001 "thông chốt", tông gãy xương sườn Đại úy Công an ở Thái Bình00:30

Clip thanh niên sinh năm 2001 "thông chốt", tông gãy xương sườn Đại úy Công an ở Thái Bình00:30 Sự hết thời của một ngôi sao: Từng được khen hát hay hơn Sơn Tùng giờ sự nghiệp về 0, không còn gì ngoài scandal!11:56

Sự hết thời của một ngôi sao: Từng được khen hát hay hơn Sơn Tùng giờ sự nghiệp về 0, không còn gì ngoài scandal!11:56Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Khoảng 700 người chết, 1.670 người bị thương trong động đất tại Myanmar

Thế giới

20:42:05 29/03/2025

Midu khoe clip du lịch Trung Quốc: Visual chồng thiếu gia thành tâm điểm, lộ 1 hành động siêu mê vợ!

Sao việt

20:41:59 29/03/2025

3 lý do khiến Dương Mịch trở thành minh tinh bị ghét nhất Cbiz

Sao châu á

20:37:44 29/03/2025

Một dòng tin nhắn ngắn ngủi nhưng khiến hàng nghìn người cay mắt

Netizen

20:34:42 29/03/2025

Phát hiện lăng mộ của vị pharaoh Ai Cập bí ẩn có niên đại 3.600 năm

Lạ vui

20:30:03 29/03/2025

G-Dragon phá vỡ khuôn mẫu của thần tượng K-pop

Nhạc quốc tế

19:51:40 29/03/2025

Nạn nhân mới nhất của "lời nguyền Oscar"?

Hậu trường phim

19:49:10 29/03/2025

Mật danh: Kế toán - Bộ phim hành động mãn nhãn

Phim âu mỹ

19:46:44 29/03/2025

Những con giáp yêu hết mình nhưng không hề lụy tình, nâng lên được nhưng lúc đặt xuống lại hết sức phũ phàng

Trắc nghiệm

18:11:56 29/03/2025

5 lợi ích tuyệt vời cho sức khỏe từ rau diếp

Sức khỏe

18:03:32 29/03/2025

SpaceX sa thải 10% nhân viên, chuẩn bị cho giai đoạn cực kỳ khó khăn

SpaceX sa thải 10% nhân viên, chuẩn bị cho giai đoạn cực kỳ khó khăn Viettel đảm bảo chất lượng dịch vụ Internet dù cáp biển Liên Á gặp sự cố

Viettel đảm bảo chất lượng dịch vụ Internet dù cáp biển Liên Á gặp sự cố

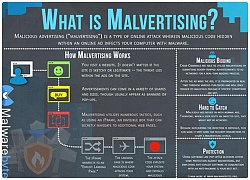

Nếu không muốn trở thành nạn nhân của Ransomware, hãy đọc bài viết này

Nếu không muốn trở thành nạn nhân của Ransomware, hãy đọc bài viết này Vi rút tấn công nhà máy chip TSMC vừa qua là một biến thể của WannaCry

Vi rút tấn công nhà máy chip TSMC vừa qua là một biến thể của WannaCry

Cuộc sống làm bố bỉm sữa của nghệ sỹ Quang Minh ở tuổi 66

Cuộc sống làm bố bỉm sữa của nghệ sỹ Quang Minh ở tuổi 66 "Đệ nhất mỹ nhân" Kim Hee Sun vội ra quyết định đau lòng

"Đệ nhất mỹ nhân" Kim Hee Sun vội ra quyết định đau lòng Quang Hải chỉ bằng 3 chữ đã đập tan tin đồn ly hôn với Chu Thanh Huyền, netizen khen: Bản lĩnh hơn khi ghi bàn!

Quang Hải chỉ bằng 3 chữ đã đập tan tin đồn ly hôn với Chu Thanh Huyền, netizen khen: Bản lĩnh hơn khi ghi bàn! HOT: Bắc Bling quá đỉnh, Hoà Minzy lần đầu tiên đạt kỷ lục 100 triệu view nhanh nhất sự nghiệp!

HOT: Bắc Bling quá đỉnh, Hoà Minzy lần đầu tiên đạt kỷ lục 100 triệu view nhanh nhất sự nghiệp! "Gã trai hư si tình của Cbiz" kiếm hơn 5.200 tỷ nhờ bán xúc xích

"Gã trai hư si tình của Cbiz" kiếm hơn 5.200 tỷ nhờ bán xúc xích "Tiểu Yến Tử" phản bội Quỳnh Dao dù được bà chúa ngôn tình coi như con gái

"Tiểu Yến Tử" phản bội Quỳnh Dao dù được bà chúa ngôn tình coi như con gái Nữ nghệ sĩ mất 4 người thân trong 2 tháng, nén nỗi đau gánh cả gia tộc trên vai, làm những việc không ai biết

Nữ nghệ sĩ mất 4 người thân trong 2 tháng, nén nỗi đau gánh cả gia tộc trên vai, làm những việc không ai biết "Em bé thiên niên kỷ" của Trung Quốc đột tử ở tuổi 25

"Em bé thiên niên kỷ" của Trung Quốc đột tử ở tuổi 25 Kim Soo Hyun bị phạt 3300 tỷ vì bê bối với Kim Sae Ron, khiến cả 1 đế chế bị đuổi khỏi Hàn Quốc?

Kim Soo Hyun bị phạt 3300 tỷ vì bê bối với Kim Sae Ron, khiến cả 1 đế chế bị đuổi khỏi Hàn Quốc? Động đất xảy ra, phú bà sống ở tầng 36 Landmark 81 mặc luôn đồ ngủ chạy xuống, không quên xách theo túi hiệu

Động đất xảy ra, phú bà sống ở tầng 36 Landmark 81 mặc luôn đồ ngủ chạy xuống, không quên xách theo túi hiệu Cực choáng: Gần 1,5 triệu người xem Pháo chất vấn ViruSs chuyện ngoại tình trực tiếp giữa đêm

Cực choáng: Gần 1,5 triệu người xem Pháo chất vấn ViruSs chuyện ngoại tình trực tiếp giữa đêm Nguyên mẫu của Park Bo Gum - IU ở Khi Cuộc Đời Cho Bạn Quả Quýt: Hoàn hảo hơn trên phim khiến ai cũng nể

Nguyên mẫu của Park Bo Gum - IU ở Khi Cuộc Đời Cho Bạn Quả Quýt: Hoàn hảo hơn trên phim khiến ai cũng nể Sốc: Ngô Kiến Huy và quản lý 12 năm mâu thuẫn chuyện tiền bạc, nam ca sĩ đăng đàn yêu cầu đối chất!

Sốc: Ngô Kiến Huy và quản lý 12 năm mâu thuẫn chuyện tiền bạc, nam ca sĩ đăng đàn yêu cầu đối chất! Sao nam Vbiz bị HIV lên tiếng khi bị tố ăn cắp tiền trong khách sạn

Sao nam Vbiz bị HIV lên tiếng khi bị tố ăn cắp tiền trong khách sạn Danh ca Khánh Ly bị đột quỵ ở tuổi 80, dừng biểu diễn

Danh ca Khánh Ly bị đột quỵ ở tuổi 80, dừng biểu diễn Vợ Quý Bình vừa lau bàn thờ cho chồng vừa nghẹn ngào tâm sự: "Em vẫn như xưa, cắm hoa xấu hoắc"

Vợ Quý Bình vừa lau bàn thờ cho chồng vừa nghẹn ngào tâm sự: "Em vẫn như xưa, cắm hoa xấu hoắc" Cô gái giống Chu Thanh Huyền trong clip ở quán karaoke chính thức lên tiếng, liệu vợ Quang Hải có được minh oan?

Cô gái giống Chu Thanh Huyền trong clip ở quán karaoke chính thức lên tiếng, liệu vợ Quang Hải có được minh oan?