Phát hiện lỗ hổng Dirty Cow trên các phần mềm của Android

Chiến dịch chống phần mềm độc hại của Trend Micro đã phát hiện thêm các lỗ hổng Dirty Cow trên điện thoại Android.

Ngày 25/9, các chuyên gia bảo mật của Trend Micro đã phát hiện lỗ hổng trên mẫu phần mềm độc hại ZNIU, có tên AndroidOS_ZNIU. Đây là mẫu đầu tiên được tìm thấy có chứa lỗ hổng.

Android đang đứng trước nỗi lo bảo mật. Ảnh: zdnet

Lỗ hổng Dirty Cow được phát hiện chính thức vào năm 2016. Các điểm yếu trên nhân và bản phân phối của Linux đã tạo điều kiện cho tin tặc tấn công và chiếm quyền kiểm soát thông qua một lỗi điều kiện. Sau đó, chúng truy cập vào bộ nhớ và thiết lập các cuộc tấn công từ xa. Kể từ khi bị phát hiện, Dirty Cow vẫn chưa có động thái biến đổi, có lẽ nó cần thời gian để hoàn thiện.

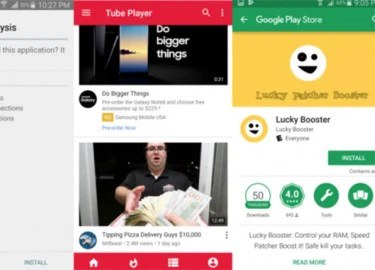

Cuộc nghiên cứu của Trend Micro đã phát hiện hơn 1.200 ứng dụng Android độc hại, mã độc được ẩn trong các trang web có chứa Dirty Cow. Hơn 5.000 người dùng ở ít nhất 40 quốc gia đã bị tấn công bởi mã này.

Khi chưa được giải quyết, các lỗ hổng Dirty Cow ảnh hưởng tới tất cả phiên bản Android. Trong đó, Dirty Cow trên ZNIU chỉ ảnh hưởng tới các thiết bị di động sử dụng vi xử lý ARM/X68 64 bit, nhưng những phiên bản mới hơn của nó có thể xâm nhập vào cả SELinux và các hàng rào bảo mật kiểu mới.

Video đang HOT

ZNIU thường xuất hiện dưới dạng ứng dụng khiêu dâm được tải xuống từ các trang web bất hợp pháp. Sau khi chạy, phần mềm độc hại sẽ kết nối với trung tâm điều khiển và chỉ huy (C&C) để kiểm tra các bản cập nhật. Đồng thời nó phát tán Dirty Cow chiếm quyền kiểm soát, phá vỡ các hàng rào bảo vệ, tạo lỗ hổng và sự thuận lợi cho các cuộc tấn công từ xa.

Phần mềm này cũng thu thập thông tin người dùng, sau đó gửi các khoản thanh toán qua tin nhắn SMS tới những công ty ma ở Trung Quốc. Ngay sau khi được gửi đi, các tin nhắn này tự động xóa trên điện thoại để tránh bị phát hiện.

Tháng 12 năm ngoái, Google đã phát hành bản cập nhật bảo mật để khắc phục lỗ hổng này. Tuy nhiên, thiết bị có được cập nhật hay không phụ thuộc vào hãng sản xuất. Bên cạnh đó, công ty khẳng định Google Play Protect sẽ bảo vệ thiết bị khỏi các phần mềm độc hại.

Gia Minh

Theo Zing

PowerPoint bị lợi dụng tải phần mềm độc hại

Một lỗ hổng trong giao diện Object Linking Embedding (OLE) của Windows, đang được hacker khai thác thông qua phần mềm Microsoft PowerPoint nhằm cài đặt phần mềm độc hại vào hệ thống.

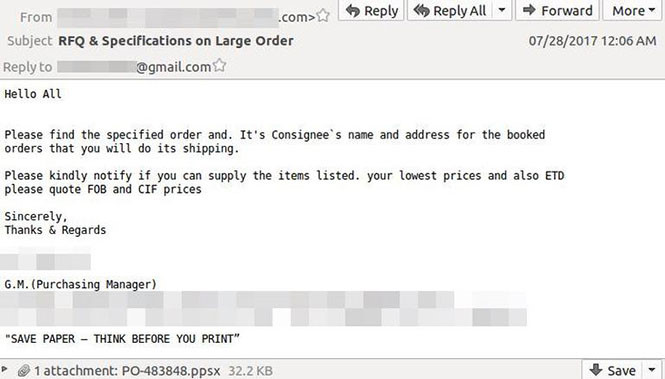

Mã độc được ẩn trong tập tin đính kèm email mà kẻ gian phát tán đến nạn nhân. ẢNH CHỤP MÀN HÌNH TECHREPUBLIC

Theo Neowin, ghi nhận từ hãng bảo mật Trend Micro cho thấy, trong khi giao diện OLE thường bị khai thác bởi các tài liệu Rich Text File (RTF) độc hại thì phát hiện mới nhất cho thấy nó có thể bị tấn công bởi cả những tập tin trình chiếu PowerPoint.

Giống như cách thức tấn công thông thường, kẻ gian sẽ bắt đầu thực hiện các cuộc tấn công bằng cách gửi email lừa đảo có chứa tập tin đính kèm. Trong phát hiện của Trend Micro, email được gửi dưới dạng yêu cầu đặt hàng với tập tin đính kèm chứa chi tiết giao hàng.

Tài liệu được cung cấp là tập tin *.PPSX, một loại tập tin PowerPoint chỉ cho phép xem nội dung trình chiếu và không thể chỉnh sửa. Nếu người nhận tải và mở nó sẽ chỉ thấy đoạn text "CVE-2017-8570" và nó sẽ bí mật kích hoạt lỗ hổng "CVE-2017-0199" để bắt đầu lây nhiễm mã độc vào máy tính, nơi chúng được chạy ẩn trong loạt ảnh PowerPoint.

Sau đó, một tập tin có tên logo.doc sẽ được tải xuống nhưng thực sự là một tệp *.XML với mã JavaScript chạy lệnh PowerShell để tải về một chương trình mới gọi là RATMAN.exe - một dạng phần mềm gián điệp của công cụ truy cập từ xa Remcos. Sau đó một kết nối đến máy chủ Command&Control sẽ được thiết lập.

Remcos có thể ghi lại các thao tác gõ phím, chụp ảnh màn hình, video và âm thanh cũng như tải xuống nhiều phần mềm độc hại hơn. Nó cũng có thể cung cấp cho kẻ tấn công toàn quyền kiểm soát máy tính bị nhiễm.

Nội dung email lừa đảo có chứa tập tin *.PPSX mà các hacker đang phát tán. ẢNH: TREND MICRO

Để khiến mọi thứ trở nên tồi tệ hơn, tập tin độc hại sử dụng một trình bảo vệ .NET không xác định, khiến cho các nhà nghiên cứu bảo mật khó phân tích nó. Cuối cùng, việc tập trung vào PowerPoint cho phép kẻ tấn công tránh bị phát hiện bởi các trình chống virus.

Nhưng Trend Micro cũng lưu ý rằng Microsoft đã khắc phục được lỗ hổng này trong tháng 4.2017, có nghĩa nó sẽ giúp bảo vệ hệ thống trước cuộc tấn công nếu người dùng tiến hành cập nhật lên phiên bản mới nhất.

Tuy nhiên, đây được xem là ví dụ cho thấy người dùng cần cẩn thận trong việc tải xuống các nội dung không chỉ trong email đính kèm mà còn trên internet. Bên cạnh đó, người dùng cũng cần đảm bảo hệ thống phần mềm luôn được cập nhật để chặn các cuộc tấn công mới nhất có thể gây hại máy tính của mình.

Thành Luân

Theo Thanhnien

Phần mềm thu thập dữ liệu cá nhân tấn công gần 1 triệu thiết bị Android  Phần mềm độc hại mới có tên Godless có thể tự tạo quyền cao nhất trên thiết bị Android và bí mật cài vào máy các chương trình không mong muốn. Phần mềm độc hại trên Android ngày càng nguy hiểm. Theo số liệu vừa được công bố bởi hãng bảo mật Trend Micro, Godless, phần mềm độc hại mới được phát hiện,...

Phần mềm độc hại mới có tên Godless có thể tự tạo quyền cao nhất trên thiết bị Android và bí mật cài vào máy các chương trình không mong muốn. Phần mềm độc hại trên Android ngày càng nguy hiểm. Theo số liệu vừa được công bố bởi hãng bảo mật Trend Micro, Godless, phần mềm độc hại mới được phát hiện,...

Nghi án mẹ sát hại 2 con để trục lợi bảo hiểm: Người cô ruột hé lộ thông tin bất ngờ00:57

Nghi án mẹ sát hại 2 con để trục lợi bảo hiểm: Người cô ruột hé lộ thông tin bất ngờ00:57 Hình ảnh được chia sẻ nhiều nhất lúc này của Hoa hậu Thùy Tiên sau khi Hằng Du Mục và Quang Linh Vlogs bị bắt00:51

Hình ảnh được chia sẻ nhiều nhất lúc này của Hoa hậu Thùy Tiên sau khi Hằng Du Mục và Quang Linh Vlogs bị bắt00:51 Vụ sao nữ Vbiz gãy xương đùi khi chơi pickleball: Người chứng kiến tiết lộ chi tiết gây sốc01:29

Vụ sao nữ Vbiz gãy xương đùi khi chơi pickleball: Người chứng kiến tiết lộ chi tiết gây sốc01:29 MONO chạy đến ôm Phương Thanh cực tình, còn rối rít xin lỗi vì đã "skinship" với gái Thái02:23

MONO chạy đến ôm Phương Thanh cực tình, còn rối rít xin lỗi vì đã "skinship" với gái Thái02:23 Siêu mẫu Kỳ Hân gãy xương trên sân pickleball phải phẫu thuật gấp, Mạc Hồng Quân tức tốc vào với vợ00:17

Siêu mẫu Kỳ Hân gãy xương trên sân pickleball phải phẫu thuật gấp, Mạc Hồng Quân tức tốc vào với vợ00:17 Vụ tin đồn 'mẹ giết 2 con' gây xôn xao ở Quảng Nam: Người nhà nói gì?01:11

Vụ tin đồn 'mẹ giết 2 con' gây xôn xao ở Quảng Nam: Người nhà nói gì?01:11 Trung Quốc triển khai hơn 80 máy bay, tàu chiến sát Đài Loan?08:57

Trung Quốc triển khai hơn 80 máy bay, tàu chiến sát Đài Loan?08:57 Clip cận cảnh sao nữ Vbiz chấn thương gãy chân ngay giữa sân pickleball, dàn sao Việt hốt hoảng tột độ00:43

Clip cận cảnh sao nữ Vbiz chấn thương gãy chân ngay giữa sân pickleball, dàn sao Việt hốt hoảng tột độ00:43 Clip: Sau nhiều giờ tìm kiếm, thót tim thấy cháu bé lớp 2 ngủ ngon trên... cành cây xoài!02:38

Clip: Sau nhiều giờ tìm kiếm, thót tim thấy cháu bé lớp 2 ngủ ngon trên... cành cây xoài!02:38 Bí mật hậu trường bom tấn Địa Đạo: Gian nan gấp 6 lần phim khác, "thoát nạn" nhờ công lao của 1 người06:10

Bí mật hậu trường bom tấn Địa Đạo: Gian nan gấp 6 lần phim khác, "thoát nạn" nhờ công lao của 1 người06:10 Lý Hải bất ngờ share MV của HIEUTHUHAI: "... tất cả rồi sẽ lỗi thời"03:33

Lý Hải bất ngờ share MV của HIEUTHUHAI: "... tất cả rồi sẽ lỗi thời"03:33Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Chính sách thuế của Tổng thống Trump đối mặt với nguy cơ rắc rối về pháp lý

Thế giới

20:07:56 06/04/2025

"Hot girl Việt đời đầu" từng huỷ hôn giờ cưới thiếu gia: Giàu có vẫn làm một điều đúng chuẩn "người đẹp tri thức"

Netizen

20:01:09 06/04/2025

Van Persie đảo ngược tình thế

Sao thể thao

19:59:11 06/04/2025

Người mẹ giết con để trục lợi bảo hiểm từng lãnh 40 tháng tù

Pháp luật

19:57:53 06/04/2025

Bộ phim hay vô địch màn ảnh Hàn hiện tại: Rating tăng như tên lửa, sắp chiếu full mà không xem thì quá phí

Phim châu á

19:57:24 06/04/2025

Đám cưới Hyomin (T-ara): Cô dâu xinh ngây ngất bên chú rể điển trai như tài tử, Lee Dong Wook - SNSD và cả dàn sao đình đám góp mặt

Sao châu á

19:48:49 06/04/2025

Mỹ nhân 22 tuổi của Địa Đạo: Đi hát bao năm không ai biết, đóng phim vai phụ cả nước hay

Nhạc việt

19:18:00 06/04/2025

Cách làm đẹp cho da dầu, có mụn ẩn

Làm đẹp

19:10:01 06/04/2025

NSND Bắc Hải - 'phù thuỷ âm thanh' phim 'Giải phóng Sài Gòn' qua đời

Sao việt

19:07:29 06/04/2025

Top 5 con giáp vận khí hanh thông, tiền tài rực rỡ trong tháng 4 Âm lịch

Trắc nghiệm

17:49:24 06/04/2025

Sẽ có đồng hồ thông minh chạy bằng năng lượng mặt trời

Sẽ có đồng hồ thông minh chạy bằng năng lượng mặt trời Nga dọa cấm cửa Facebook

Nga dọa cấm cửa Facebook

Google gỡ hơn 300 ứng dụng Android dùng tấn công DDoS

Google gỡ hơn 300 ứng dụng Android dùng tấn công DDoS Smartphone thường trực nguy cơ bị theo dõi

Smartphone thường trực nguy cơ bị theo dõi Phần mềm gián điệp tấn công Mac trong nhiều năm

Phần mềm gián điệp tấn công Mac trong nhiều năm Điện thoại ngăn gián điệp của Nga

Điện thoại ngăn gián điệp của Nga Bill Gates chọn điện thoại Android, nói không với iPhone

Bill Gates chọn điện thoại Android, nói không với iPhone WeChat dừng phát hành ứng dụng cho Windows Phone

WeChat dừng phát hành ứng dụng cho Windows Phone TikToker tố điểm bất ổn trong kẹo rau củ Kera: 'Tôi bị công kích, hăm dọa'

TikToker tố điểm bất ổn trong kẹo rau củ Kera: 'Tôi bị công kích, hăm dọa' Anh trai tiết lộ quá khứ bất hảo của người mẹ sát hại con để trục lợi bảo hiểm

Anh trai tiết lộ quá khứ bất hảo của người mẹ sát hại con để trục lợi bảo hiểm

Xúc động mẹ 80 tuổi ngồi xe lăn vượt 50km tới thăm mộ con trai trong tết Thanh Minh

Xúc động mẹ 80 tuổi ngồi xe lăn vượt 50km tới thăm mộ con trai trong tết Thanh Minh Người đàn ông tử vong sau khi uống một ngụm nước dừa

Người đàn ông tử vong sau khi uống một ngụm nước dừa

Cô dâu Bình Dương "gây sốt" khi lấy chồng hơn 21 tuổi, bó hoa cưới được làm từ 11 cây vàng

Cô dâu Bình Dương "gây sốt" khi lấy chồng hơn 21 tuổi, bó hoa cưới được làm từ 11 cây vàng Người hâm mộ đòi quyền lợi cho Kim Soo Hyun

Người hâm mộ đòi quyền lợi cho Kim Soo Hyun Xô nước 120 lít và loạt biểu hiện 'lạ' của người mẹ sát hại con trai trục lợi bảo hiểm

Xô nước 120 lít và loạt biểu hiện 'lạ' của người mẹ sát hại con trai trục lợi bảo hiểm Quang Linh VLog: Từ thần tượng giới trẻ hút triệu views đến vết trượt dài

Quang Linh VLog: Từ thần tượng giới trẻ hút triệu views đến vết trượt dài Bất thường ở nơi sản xuất kẹo rau củ Kera không có vườn rau ?

Bất thường ở nơi sản xuất kẹo rau củ Kera không có vườn rau ? Hoa hậu Thuỳ Tiên hiện ra sao sau khi Quang Linh Vlogs, Hằng Du Mục bị tạm giam?

Hoa hậu Thuỳ Tiên hiện ra sao sau khi Quang Linh Vlogs, Hằng Du Mục bị tạm giam? Quang Linh Vlogs thôi làm Ủy viên Ủy ban Trung ương Mặt trận Tổ quốc VN

Quang Linh Vlogs thôi làm Ủy viên Ủy ban Trung ương Mặt trận Tổ quốc VN Điều tra mở rộng vụ lừa dối khách hàng tại Công ty CP Tập đoàn Chị Em Rọt

Điều tra mở rộng vụ lừa dối khách hàng tại Công ty CP Tập đoàn Chị Em Rọt Nhân vật bị réo tên không ngừng sau khi Hoa hậu Thùy Tiên bị xử phạt

Nhân vật bị réo tên không ngừng sau khi Hoa hậu Thùy Tiên bị xử phạt