Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm

Một công cụ phát triển mới đã được đăng tải trên các diễn đàn thảo luận của hacker gần đây, cho phép bất cứ ai quan tâm có thể tùy chỉnh mã độc tống tiền ( ransomware) riêng và phát tán nó để kiếm tiền.

Trojan Development Kit với ngôn ngữ Trung Quốc nhưng có thể hỗ trợ nhiều hơn trong tương lai. ẢNH CHỤP MÀN HÌNH

Theo Neowin, được phát hiện bởi nhà nghiên cứu bảo mật Dinesh Venkatesan của Symantec, ứng dụng Trojan Development Kit cho Android có một giao diện dễ sử dụng. Nó đang được phân phối thông qua các trang mạng xã hội phổ biến ở Trung Quốc.

“Toàn bộ quá trình tạo ra một phần mềm độc hại sẵn sàng làm việc trên smartphone mà không cần bất kỳ yêu cầu nào liên quan đến nhập dòng mã. Tất cả những gì người dùng cần làm là chọn ransomware tùy chỉnh mà họ muốn dựa trên mẫu được cung cấp”, báo cáo cho biết.

Ứng dụng có thể tùy chỉnh tiền chuộc, khóa giải mã, biểu tượng cũng như loại hình ảnh được phát trên thiết bị chủ. Một khi tất cả các thông tin đã được điền vào, người dùng nhấn nút Create. Tại thời điểm này họ được trò chuyện trực tiếp với nhà phát triển ứng dụng để thảo luận về khoản thanh toán một lần. Sau khi hoàn tất, người dùng có thể tạo ra nhiều biến thể ransomware theo ý muốn.

Bài đăng trên blog của Symantec ghi nhận rằng, mặc dù ứng dụng này sử dụng ngôn ngữ tiếng Trung Quốc nhưng việc sửa đổi ngôn ngữ cho giao diện là rất đơn giản, vì vậy không quá bất ngờ khi nó có khả năng sử dụng các ngôn ngữ khác trong tương lai.

Venkatesan giải thích rằng ứng dụng này sẽ trở thành công cụ hữu hiệu cho những kẻ tội phạm mạng không có kinh nghiệm nhờ giao diện sử dụng dễ dàng. Symantec tin rằng trong tương lai không xa các biến thể ransomware dạng này sẽ trở nên phổ biến hơn.

Video đang HOT

Trong thực tế, các hệ thống khởi tạo ransomware được xem là lý do khiến bọn tội phạm dễ dàng phân phối phần mềm độc hại để kiếm tiền. Đơn cử như những kẻ đứng đằng sau Petya và Mischa đã tiến hành tạo ra công cụ tùy chỉnh ransomware riêng dẫn đến một lượng lớn biến thể ransomware này xuất hiện.

Kiến Văn

Theo Thanhnien

Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam

Mã độc WannaCry bắt cóc dữ liệu tống tiền lây lan trên toàn cầu đang đe doạ nghiêm trọng đến nhiều doanh nghiệp và các bộ ngành tại Việt Nam.

Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) vừa gửi cảnh báo đến các cơ quan trung ương, cơ quan chính phủ, bộ ngành, doanh nghiệp, tổ chức... cả nước về việc phòng ngừa và ngăn chặn tấn công mã độc WannaCrypt và các biến thể.

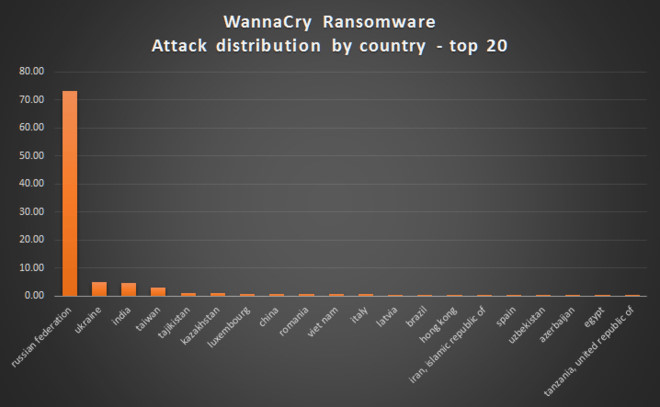

Việt Nam nằm trong nhóm 20 quốc gia bị ảnh hưởng nặng nhất bởi WannaCry. Nguồn: Kaspersky.

Theo VNCERT, đây là mã độc cực kỳ nguy hiểm, có thể đánh cắp thông tin và mã hoá toàn bộ hệ thống máy chủ của tổ chức bị hại. Khi nhiễm mã độc này, hệ thống máy tính sẽ bị "đóng băng" bằng chuỗi mã, khiến các tổ chức, doanh nghiệp phải chi trả số tiền lớn để "chuộc" lại dữ liệu.

Vì vậy, VNCERT yêu cầu các cơ quan, tổ chức phải thực hiện nghiêm lệnh điều phối ứng cứu khẩn cấp. Trung tâm này đưa ra danh sách dài những nhận dạng của mã độc WannaCry gồm các máy chủ điều khiển, danh sách tập tin, danh sách mã băm (Hash SHA-256).

Theo Kaspersky, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nặng nhất, trong đó có Nga, Ukraine, Ấn Độ, Đài Loan, Tajikistan, Kazakhstan, Luxembourg, Trung Quốc, Romania...

WannaCry là loại mã độc được xếp vào dạng ransomware (bắt cóc dữ liệu đòi tiền chuộc). Tin tặc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên Internet thông qua Shadowbrokers dump vào ngày 14/4, dù lỗ hổng này trước đó đã được vá bởi Microsoft từ ngày 14/3. Tuy nhiên, rất nhiều tổ chức và người dùng chưa cài đặt bản vá này và trở thành nạn nhân của WannaCry.

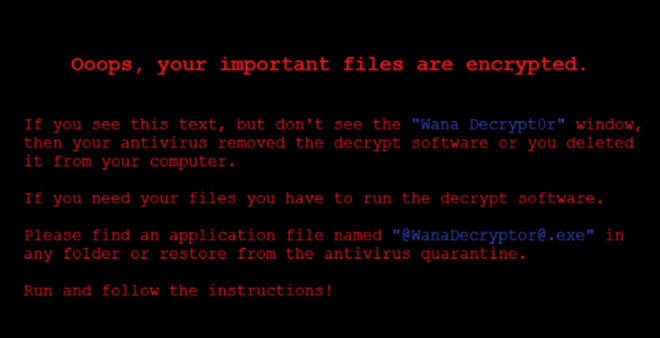

Thông báo hiện lên màn hình máy tính bị nhiễm mã độc WannaCry.

Sau khi bị nhiễm WannaCry, máy tính nạn nhân hiện dòng chữ thông báo toàn bộ dữ liệu đã bị mã hoá và không thể sử dụng. Để đòi lại dữ liệu này, người dùng cần chi trả số tiền nhất định càng sớm càng tốt. Càng đợi lâu, số "tiền chuộc" càng tăng lên. Tinh vi hơn, các hacker đứng sau cuộc tấn công này chỉ nhận tiền chuộc bằng bitcoin.

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, Trung Quốc, Đan Mạch, Hà Lan, Anh, Philippines, Pháp, Nhật... Những "Hỏi - Đáp" này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?...

Theo Giám đốc Europol Rob Waineright, phạm vi lây nhiễm toàn cầu của WannaCry chưa từng có tiền lệ. Số nạn nhân hiện ít nhất là 200.000 ở 150 quốc gia. Trong đó có nhiều doanh nghiệp, tập đoàn lớn.

Cách phòng chống mã độc WannaCry theo khuyến cáo của Kaspersky:

- Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

- Cài đặt bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đảm bảo rằng các sản phẩm của Kaspersky Lab đã bật thành phần System Watcher (trạng thái Enable).

- Thực hiện quét hệ thống (Critical Area Scan) có trong các giải pháp của Kaspersky Lab để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ).

- Nếu phát hiện có tấn công từ phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen thì cần reboot lại hệ thống.

-Một lần nữa, hãy chắc chắn bản vá MS17-010 được cài đặt.

Tiến hành sao lưu dữ liệu thường xuyên vào các nơi lưu trữ không kết nối với Internet

Duy Tín

Theo Zing

LG bị tấn công, nghi do WannaCry  Công ty điện tử Hàn Quốc đã bị mã độc tống tiền xâm nhập (ransomware), có thể là khởi đầu của một đợt tấn công khác của WannaCry. Theo Dailymail, người sử dụng quầy tự phục vụ tại Hàn Quốc của LG đã gặp sự cố vào ngày 14/8, buộc nhà sản xuất phải ngừng hoạt động của những thiết bị này. Vấn...

Công ty điện tử Hàn Quốc đã bị mã độc tống tiền xâm nhập (ransomware), có thể là khởi đầu của một đợt tấn công khác của WannaCry. Theo Dailymail, người sử dụng quầy tự phục vụ tại Hàn Quốc của LG đã gặp sự cố vào ngày 14/8, buộc nhà sản xuất phải ngừng hoạt động của những thiết bị này. Vấn...

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29 Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17

Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17 Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26

Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26 Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42

Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42 Hành động lạ của cụ bà 95 tuổi được cắt ra từ camera giám sát khiến 2,5 triệu người xem đi xem lại00:16

Hành động lạ của cụ bà 95 tuổi được cắt ra từ camera giám sát khiến 2,5 triệu người xem đi xem lại00:16 Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02

Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02 Cuộc gọi vô vọng của người nhà nạn nhân tử vong trong vụ cháy ở Hà Nội09:51

Cuộc gọi vô vọng của người nhà nạn nhân tử vong trong vụ cháy ở Hà Nội09:51 Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16

Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16 Em trai Sơn Tùng và Thiều Bảo Trâm "đụng mặt", chỉ nói đúng 1 câu khiến Hải Tú ngay lập tức bị réo tên00:20

Em trai Sơn Tùng và Thiều Bảo Trâm "đụng mặt", chỉ nói đúng 1 câu khiến Hải Tú ngay lập tức bị réo tên00:20 1,4 triệu người choáng ngợp với căn biệt thự trang trí Giáng sinh khác lạ ở TP.HCM, zoom kỹ bỗng hoảng hồn vì 1 chi tiết00:48

1,4 triệu người choáng ngợp với căn biệt thự trang trí Giáng sinh khác lạ ở TP.HCM, zoom kỹ bỗng hoảng hồn vì 1 chi tiết00:48 Phản hồi phía Diệp Lâm Anh về màn tái ngộ chồng cũ gây "chấn động" MXH00:28

Phản hồi phía Diệp Lâm Anh về màn tái ngộ chồng cũ gây "chấn động" MXH00:28Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Mẹ điều trị ung thư trong viện, anh trai vẫn thản nhiên đi du lịch Hàn Quốc, về còn giở giọng trách móc em gái chăm sóc mẹ không chu đáo

Góc tâm tình

09:08:25 21/12/2024

Hiếp dâm không thành, đâm nạn nhân trọng thương

Pháp luật

08:58:52 21/12/2024

Nga tung 70.000 quân giao chiến dữ dội, quyết đánh sập pháo đài Ukraine

Thế giới

08:53:05 21/12/2024

Sao Hàn 21/12: Song Joong Ki nói về gia đình vợ, Jungkook là fan cứng Big Bang

Sao châu á

08:16:14 21/12/2024

Triệu Lệ Dĩnh tạo hình khác lạ trong phim hợp tác cùng Huỳnh Hiểu Minh

Hậu trường phim

08:13:38 21/12/2024

Trâu rượt đuổi, đâm trúng 2 người dân ở Bạc Liêu

Tin nổi bật

07:58:01 21/12/2024

Đồng cỏ năng xanh mướt ở Quảng Nam nhìn từ trên cao

Du lịch

07:54:48 21/12/2024

Mỹ nhân Gen Z lộ thời điểm mang thai, sinh con bí mật với thiếu gia: Các "conan internet" đã soi thì ít có sai!

Netizen

07:48:52 21/12/2024

Không thời gian - Tập 16: Đại bất ngờ đến nhà đồng đội cũ của bố

Phim việt

07:42:42 21/12/2024

Nhóm nhạc từ gameshow chưa gây ấn tượng

Nhạc việt

07:29:41 21/12/2024

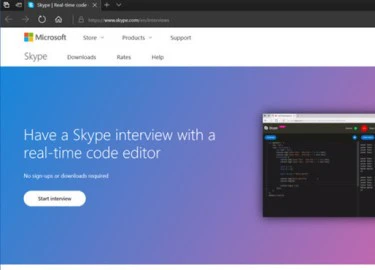

Skype thử nghiệm tính năng mới giúp mã hóa các cuộc phỏng vấn

Skype thử nghiệm tính năng mới giúp mã hóa các cuộc phỏng vấn Lịch sử đầy màu sắc của iPhone

Lịch sử đầy màu sắc của iPhone

Hơn 28.000 thiết bị được cứu nhờ công cụ giải mã ransomware

Hơn 28.000 thiết bị được cứu nhờ công cụ giải mã ransomware Ransomware chuyển hướng tấn công smartphone Android

Ransomware chuyển hướng tấn công smartphone Android Đã có cách giải mã các tập tin bị mã hóa bởi ransomware NotPetya

Đã có cách giải mã các tập tin bị mã hóa bởi ransomware NotPetya Virus nhắm vào Windows giảm, tăng mạnh với MacOS

Virus nhắm vào Windows giảm, tăng mạnh với MacOS Ấn Độ muốn giảm giá Windows bản quyền nhằm giảm nguy cơ tấn công mạng

Ấn Độ muốn giảm giá Windows bản quyền nhằm giảm nguy cơ tấn công mạng Kaspersky phát hành công cụ giải mã độc tống tiền Jaff

Kaspersky phát hành công cụ giải mã độc tống tiền Jaff Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt

Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình

Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình

Du học sinh được khuyến cáo quay lại Mỹ trước khi ông Trump nhậm chức

Du học sinh được khuyến cáo quay lại Mỹ trước khi ông Trump nhậm chức Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra

Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra 1 nàng dâu hào môn nổi tiếng bất ngờ công bố có con gái sau 2 năm giấu kín

1 nàng dâu hào môn nổi tiếng bất ngờ công bố có con gái sau 2 năm giấu kín Cuối năm vác bụng bầu đi đánh ghen, tôi thất vọng bỏ về sau câu nói của bố chồng

Cuối năm vác bụng bầu đi đánh ghen, tôi thất vọng bỏ về sau câu nói của bố chồng

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính

Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng

Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh

Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản

Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực?

Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực? Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang

Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang