Phát hiện chiến dịch tấn công gián điệp tinh vi trên thiết bị Android

Một chiến dịch tấn công tinh vi nhắm vào người dùng thiết bị Android, được cho là khá giống hoạt động của nhóm tin tặc OceanLotus mới được phát hiện.

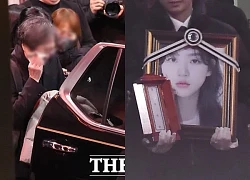

Được đặt tên là PhantomLance, chiến dịch đã hoạt động từ năm 2015 đến nay với nhiều phiên bản phần mềm gián điệp tinh vi – là những phần mềm dùng để thu thập dữ liệu của nạn nhân, cùng các chiến thuật phát tán thông minh – như qua hàng chục ứng dụng trên cửa hàng Google Play chính thức.

Vào tháng 7/2019, một nhóm các nhà nghiên cứu bảo mật đã báo cáo về mẫu phần mềm gián điệp mới được tìm thấy trên Google Play.

Báo cáo đã thu hút sự chú ý của Kaspersky bởi các đặc điểm khác lạ của phần mềm này, với mức độ tinh vi và hoạt động rất khác so với những Trojans thường được tải lên các cửa hàng ứng dụng chính thức.

Thông thường nếu người tạo tìm cách tải ứng dụng độc lại lên cửa hàng ứng dụng chính thức, họ sẽ đầu tư nguồn lực đáng kể để quảng bá ứng dụng nhằm tăng số lượng cài đặt và nạn nhân bị tấn công.

Nhưng đối với các ứng dụng độc hại mới được phát hiện này lại không như vậy. Dường như các hacker đứng sau mã độc không quan tâm đến việc phát tán hàng loạt.

Video đang HOT

Phần mềm gián điệp trên Google Play được ngụy trang dưới dạng ứng dụng dọn dẹp trình duyệt

Theo các nhà nghiên cứu, đây có thể là dấu hiệu của hoạt động tấn công có chủ đích APT. Nghiên cứu bổ sung phát hiện một số phiên bản khác nhau với nhiều mẫu phần mềm độc hại có điểm tương đồng về cách mã hóa.

Chức năng của tất cả các mẫu phần mềm độc hại đều là thu thập thông tin của nạn nhân. Mặc dù mục đích của mã độc này về cơ bản không rộng lắm, bao gồm định vị địa lý, nhật ký cuộc gọi, truy cập thông tin liên lạc và SMS, ứng dụng cũng có thể thu thập danh sách các ứng dụng đã cài đặt, thông tin về thiết bị, như kiểu máy và phiên bản hệ điều hành.

Hơn nữa, các tin tặc có thể tải xuống và thực thi các tấn công khác nhau, từ đó điều chỉnh cho phù hợp với từng thiết bị tùy vào phiên bản Android và các ứng dụng đã cài đặt. Bằng cách này, tin tặc có thể tránh làm quá tải ứng dụng nhưng vẫn có thể thu thập được những thông tin cần thiết.

Nghiên cứu sâu hơn chỉ ra rằng PhantomLance được phát tán trên nhiều nền tảng và thị trường khác nhau, trong đó có Google Play và APKpure.

Các quốc gia đứng đầu về các vụ tấn công bởi PhantomLance

Nhằm tạo sự tin cậy cho ứng dụng, các hacker tạo hồ sơ giả mạo của đơn vị phát triển bằng Github. Ngoài ra để tránh cơ chế lọc từ các nền tảng và thị trường, những phiên bản đầu tiên của ứng dụng được hacker tải lên không chứa bất kỳ mã độc nào. Tuy nhiên, với các bản cập nhật sau này, mã độc đã được tiêm vào ứng dụng để tấn công thiết bị.

Theo Kaspersky Security Network, kể từ năm 2016, khoảng 300 nỗ lực lây nhiễm đã được thực hiện trên các thiết bị Android ở những quốc gia như Ấn Độ, Việt Nam, Bangladesh và Indonesia.

Việt Nam là một trong những quốc gia có số vụ tấn công hàng đầu. Ngoài ra, một số ứng dụng chứa mã độc được sử dụng trong chiến dịch cũng được đặt tên bằng tiếng Việt.

Các nhà nghiên cứu xác định rằng PhantomLance giống ít nhất 20% so với một trong các chiến dịch tấn công thiết bị Android có liên quan đến OceanLotus, một nhóm tin tặc đã hoạt động ít nhất là từ năm 2013 và mục tiêu chủ yếu ở khu vực Đông Nam Á.

Hơn nữa, một số trùng hợp đáng chú ý đã được tìm thấy với các hoạt động trước đây của OceanLotus trên Windows và MacOS. Do đó, các nhà nghiên cứu của Kaspersky khá tin rằng chiến dịch PhantomLance có thể liên quan đến OceanLotus.

Hơn một tỷ thiết bị Android có nguy cơ bị hack

Khoảng 40% thiết bị Android vẫn đang chạy hệ điều hành cũ, không được cập nhật bảo mật từ Google, dẫn đến nguy cơ nhiễm mã độc.

Theo Which?, công ty chuyên về tiêu dùng tại Anh, hiện có hơn 2,5 tỷ thiết bị Android đang hoạt động trên toàn cầu. Tuy nhiên, trung bình cứ 5 thiết bị thì có 2 không được nâng cấp lên phần mềm mới. Hệ điều hành cũ chứa nhiều lỗ hổng bảo mật đã được công khai và có thể bị hacker khai thác dễ dàng.

Hợp tác với AV Comparatives, Which? đã kiểm tra điện thoại cũ của các hãng Samsung, Sony, LG và Motorola. Tất cả máy thử nghiệm đều chứa lỗ hổng và dễ dàng bị tấn công bằng phần mềm độc hại Joker và Bluefrag.

Nhiều điện thoại Android cũ vẫn đang được sử dụng.

Công ty này khuyến cáo bất cứ ai đang dùng điện thoại Android từ năm 2012 hoặc cũ hơn nên "đặc biệt lưu ý". Hiện Google không còn cập nhật cho các phiên bản Android từ 2016 trở về trước.

"Một thiết bị không thể cập nhật phần mềm cần được thay thế. Nhiều điện thoại Android đắt đỏ có thời gian sử dụng chỉ vài năm trước khi không được hỗ trợ bảo mật, khiến hàng triệu người dùng có nguy cơ trở thành nạn nhân của hacker", Which? nhận định.

Trong khi đó, Google cho biết họ vẫn vá lỗi thường xuyên và liên tục hợp tác với các hãng phần cứng và nhà mạng để đảm bảo người dùng trải nghiệm an toàn trên thiết bị Android. Tuy nhiên, những dự án bảo mật của Google như Project Treble hay Project Mainline chỉ dành cho Android 8, 9 và 10.

Với những điện thoại đã được nâng cấp phần mềm lần cuối từ cách đây hai năm, người dùng nên hạn chế lưu thông tin quan trọng như ảnh cá nhân, dữ liệu thanh toán... Họ cũng cần hạn chế tải ứng dụng từ những nguồn không đáng tin cậy, đồng thời sao lưu dữ liệu thường xuyên để tránh thiệt hại nếu "dính" mã độc tống tiền.

Theo vnexpress

Hơn một tỷ điện thoại và máy tính bảng Android dễ bị tin tặc tấn công  Một tổ chức giám sát tiêu dùng ở Anh đã phát hiện 40% người dùng Android đang sử dụng các phiên bản cũ, vốn không còn nhận được các bản cập nhật bảo mật quan trọng. Hơn 1 tỷ điện thoại Android có khả năng bị tin tặc tấn công. (Nguồn: AndroidPIT) Hơn một tỷ điện thoại và máy tính bảng Android dễ...

Một tổ chức giám sát tiêu dùng ở Anh đã phát hiện 40% người dùng Android đang sử dụng các phiên bản cũ, vốn không còn nhận được các bản cập nhật bảo mật quan trọng. Hơn 1 tỷ điện thoại Android có khả năng bị tin tặc tấn công. (Nguồn: AndroidPIT) Hơn một tỷ điện thoại và máy tính bảng Android dễ...

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06 Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21

Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21 B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46

B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46 Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33

Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07 HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26

HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26 Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29

Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29 Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18

Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18 Sau vụ ồn ào Maybach, Lọ Lem flex luôn 16 tuổi kiếm hơn 1 tỷ, tự trả toàn bộ học phí ĐH RMIT02:06

Sau vụ ồn ào Maybach, Lọ Lem flex luôn 16 tuổi kiếm hơn 1 tỷ, tự trả toàn bộ học phí ĐH RMIT02:06 Ngoại hình gây sốc của G-Dragon00:19

Ngoại hình gây sốc của G-Dragon00:19 Thêm tranh cãi outfit cũng không cứu nổi MV mới nhất của Lisa04:05

Thêm tranh cãi outfit cũng không cứu nổi MV mới nhất của Lisa04:05Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Xét xử lưu động vụ 'thổi' đất đấu giá 30 tỷ đồng/m2 ở Hà Nội

Pháp luật

00:32:07 22/02/2025

Tai nạn hy hữu, người đàn ông tử vong do lốp ô tô văng trúng

Tin nổi bật

00:25:59 22/02/2025

Georgia từng được đề nghị trở thành "mặt trận thứ 2" chống Nga

Thế giới

00:19:40 22/02/2025

Sáp thơm gây ô nhiễm không khí ngang với động cơ ô tô

Lạ vui

00:13:14 22/02/2025

Hơn 20 năm qua, vợ biết tôi không yêu nhưng vẫn không chấp nhận ly hôn

Góc tâm tình

00:10:12 22/02/2025

HLV Mai Đức Chung trở lại ĐT nữ Việt Nam ở tuổi 75, đứng số 1 thế giới

Sao thể thao

23:58:31 21/02/2025

Với 10 năm nội trợ, xin khẳng định: 5 mẹo này sẽ giúp bạn tiết kiệm cả sức lẫn tiền

Netizen

23:57:01 21/02/2025

6 thói xấu khiến ngôi nhà giống "bãi rác", giàu đến mấy cũng vẫn có cảm giác "rẻ tiền"

Sáng tạo

23:54:57 21/02/2025

Phim của Song Hye Kyo bùng nổ MXH Việt, gây tranh cãi gay gắt vẫn càn quét phòng vé

Hậu trường phim

23:38:49 21/02/2025

Phim Trung Quốc nhồi nhét cảnh quấy rối phụ nữ, bị chỉ trích khắp MXH: Nữ chính 6 lần gặp biến thái gây phẫn nộ

Phim châu á

23:34:06 21/02/2025

10 năm trước, Steve Jobs đã viết “cáo phó” cho Adobe Flash và ông đã đúng

10 năm trước, Steve Jobs đã viết “cáo phó” cho Adobe Flash và ông đã đúng Nhật Bản: Phát triển công nghệ không tiếp xúc để phòng chống COVID-19

Nhật Bản: Phát triển công nghệ không tiếp xúc để phòng chống COVID-19

Cách lừa đảo tinh vi mới xuất hiện, không biết có thể 'bay sạch' tài khoản

Cách lừa đảo tinh vi mới xuất hiện, không biết có thể 'bay sạch' tài khoản Cảnh báo: Xuất hiện chiến dịch tấn công người dùng Việt qua bộ gõ Unikey

Cảnh báo: Xuất hiện chiến dịch tấn công người dùng Việt qua bộ gõ Unikey Google chính thức hỗ trợ RCS cho ứng dụng Android Messages tại Mỹ

Google chính thức hỗ trợ RCS cho ứng dụng Android Messages tại Mỹ Nokia TV có thể ra mắt với màn hình 4K UHD 55 inch, HĐH Android

Nokia TV có thể ra mắt với màn hình 4K UHD 55 inch, HĐH Android Hãy cẩn thận với sạc công cộng và các phụ kiện không rõ nguồn gốc

Hãy cẩn thận với sạc công cộng và các phụ kiện không rõ nguồn gốc Tin giả tấn công Facebook ngày càng tinh vi, khó lường

Tin giả tấn công Facebook ngày càng tinh vi, khó lường Bức ảnh thân mật giữa đêm của Xoài Non và Gil Lê

Bức ảnh thân mật giữa đêm của Xoài Non và Gil Lê Quý Bình yêu vợ hơn tuổi say đắm, nhắn nhủ cùng nhau "qua bao đắng cay, tay vẫn ghì chặt tay"

Quý Bình yêu vợ hơn tuổi say đắm, nhắn nhủ cùng nhau "qua bao đắng cay, tay vẫn ghì chặt tay" Vợ cũ sao Vbiz gây phẫn nộ vì nghi móc mỉa Hoa hậu Khánh Vân, Vũ Cát Tường và vợ "ngồi không cũng dính đạn"

Vợ cũ sao Vbiz gây phẫn nộ vì nghi móc mỉa Hoa hậu Khánh Vân, Vũ Cát Tường và vợ "ngồi không cũng dính đạn" Mẹ Từ Hy Viên lộ bản chất thật, tham đến mức này?

Mẹ Từ Hy Viên lộ bản chất thật, tham đến mức này? Nhan sắc gây sốc của Triệu Vy

Nhan sắc gây sốc của Triệu Vy Đến lượt Park Bom (2NE1) đáp trả Lee Min Ho: "Phía anh ấy yêu cầu tôi làm những điều này..."

Đến lượt Park Bom (2NE1) đáp trả Lee Min Ho: "Phía anh ấy yêu cầu tôi làm những điều này..." Sốc với ngoại hình nặng 100kg của Hoa hậu đáng thương nhất showbiz

Sốc với ngoại hình nặng 100kg của Hoa hậu đáng thương nhất showbiz Sao nam Vbiz gây sốc khi đăng hiện trường tai nạn kinh hoàng: Ô tô lăn nhiều vòng, rơi xuống vực sâu 40m, đội cứu hộ bất lực

Sao nam Vbiz gây sốc khi đăng hiện trường tai nạn kinh hoàng: Ô tô lăn nhiều vòng, rơi xuống vực sâu 40m, đội cứu hộ bất lực Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế?

Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế? 'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối'

'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối' Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra

Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ

Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện

Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn

Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo

TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo Truy tố người mẫu lai Đinh Nhikolai tàng trữ trái phép chất ma túy

Truy tố người mẫu lai Đinh Nhikolai tàng trữ trái phép chất ma túy Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!"

Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!" Một phụ nữ bị bố của người tình thuê côn đồ tạt axit, đánh gãy chân

Một phụ nữ bị bố của người tình thuê côn đồ tạt axit, đánh gãy chân