Nhiều ngân hàng, website ở VN gặp lỗi bảo mật nghiêm trọng

Bkav cho biết, họ phát hiện lỗ hổng bảo mật đang tồn tại trên các website https, trong đó có nhiều ngân hàng ở Việt Nam.

Cách đây ít ngày, diễn đàn bảo mật Whitehat đăng tải một bài viết từ Hackernews, thông báo về lỗ hổng DROWN, tồn tại trên hơn 11 triệu trang web HTTPS trên toàn cầu, trong đó có những website hàng đầu như Yahoo, Alibaba, Weibo, Sina, BuzzFeed, Flickr, StumbleUpon, 4shared, Samsun,…

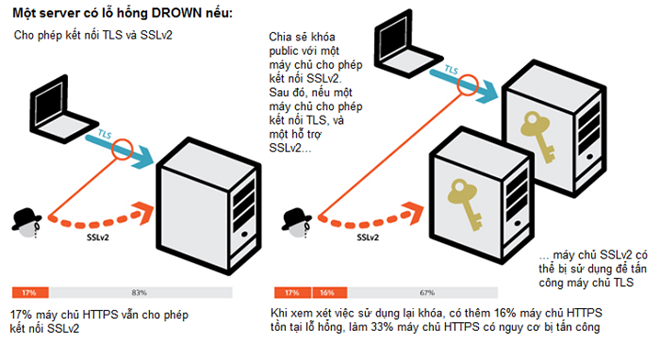

Theo đó, lỗ hổng nghiêm trọng trong OpenSSL có thể được khai thác để tiến hành một cuộc tấn công chi phí thấp nhằm giải mã các liên lạc HTTPS an toàn, nhạy cảm, bao gồm mật khẩu và thông tin thẻ tín dụng chỉ trong vài giờ, hoặc gần như ngay lập tức trong một số trường hợp, theo cảnh báo của nhóm nhà nghiên cứu an ninh.

Sơ đồ hoá mối nguy hại từ lỗ hổng DROWN. Ảnh: Whitehat.

Sau thông tin trên, công ty bảo mật Bkav đã rà soát lại các website trong nước và phát hiện có đến 58% hệ thống website của các công ty tài chính tại Việt Nam chứa lỗ hổng DROWN. Những hệ thống còn lại như Dầu khí (chiếm 21%), Vận tải du lịch (5%), Công nghiệp hàng tiêu dùng (11%), và Công nghệ thông tin (5%). Những hệ thống này có thể bị tấn công, đặt người dùng trước nguy cơ bị đánh cắp các thông tin quan trọng như mật khẩu, thông tin cá nhân, tài khoản ngân hàng…

Video đang HOT

“Lỗ hổng DROWN khó khai thác hơn Heartbleed do tin tặc phải đứng giữa kết nối của máy chủ và người dùng. Tuy nhiên, nguy cơ khai thác lỗ hổng để đánh cắp các thông tin của người sử dụng hoàn toàn có thể xảy ra. Các quản trị hệ thống cần lập tức vô hiệu hóa giao thức SSLv2 để bảo vệ an toàn cho hệ thống của mình và người dùng”, ông Ngô Tuấn Anh, Phó chủ tịch phụ trách An ninh mạng của Bkav cho biết.

Theo các chuyên gia an ninh mạng, tuy nghiêm trọng, nhưng lỗ hổng DROWN khá dễ khắc phục bởi nó dựa trên một giao thức khá “cổ xưa” là SSLv2. Do đó, quản trị hệ thống chỉ cần sử dụng công cụ do Microsoft cung cấp hoặc chỉnh sửa Registry để vô hiệu hoá SSLv2 nếu dùng máy chủ Windows. Với máy chủ Linux, cách khắc phục là nâng cấp phiên bản OpenSSL 1.0.1 lên 1.0.1s, hoặc nâng cấp bản 1.0.2 lên 1.0.2g.

Duy Tín

Theo Zing

vBulletin.com bị hack sạch cơ sở dữ liệu

Cuộc tấn công chớp nhoáng của một hacker "mũ đen" (blackhat) vào vBulletin.com rạng sáng 1/11, đánh cắp cơ sở dữ liệu, dữ liệu bản quyền và để lại "cửa sau" (shell) trên máy chủ.

Rạng sáng ngày 1/11, một hacker "mũ đen" (blackhat) bí danh Coldzer0 đã tấn công vào website vBulletin.com - công ty bán phần mềm diễn đàn vBulletin có lượng website sử dụng rất lớn trên Internet.

Thông điệp hacker để lại sau khi tấn công diễn đàn vBulletin.com rạng sáng 1/11.

Theo nguồn tin của Nhịp Sống Số, Coldzer0 đã dùng phương thức tấn công SQL Injection khai thác lỗi dạng 0-day (chưa có bản vá) do một hacker Thụy Điển bí danh Exidous khám phá để "hạ gục" trang vBulletin.com, thâm nhập vào dữ liệu và đánh cắp cơ sở dữ liệu (database) vào khoảng 3-4h sáng ngày 1/11.

Sau khi tấn công, thâm nhập và đánh cắp dữ liệu, hacker để lại lời nhắn "Hacked by Coldzer0" tại diễn đàn vBulletin.com/forum/ đồng thời không quên để lại một "cửa sau" (shell).

Thông tin mới nhất đến thời điểm hiện tại, Coldzer0 không chỉ lấy được cơ sở dữ liệu của diễn đàn (forum) vBulletin mà còn chạm tay đến dữ liệu bản quyền chứa thông tin những khách hàng mua bản quyền sử dụng phần mềm vBulletin cho website của mình.

Hacker coldzer0 để lại "cửa sau" trên vBulletin.com.

Sau khi tấn công diễn đàn vBulletin.com, hacker tiếp tục tấn công vào diễn đàn người dùng phần mềm Foxit cũng đang dùng mã nguồn vBulletin vào chiều ngày 1/11.

Foxit Software là nhà cung cấp nhiều phần mềm miễn phí và thương mại liên quan đến tài liệu PDF cho người dùng cá nhân hay công ty.

Cộng đồng sử dụng hoang mang

Người dùng phần mềm diễn đàn vBulletin bày tỏ sự lo lắng khi "website công ty chủ quản" bị tấn công cũng là một nguy cơ to lớn đối với website của họ. Không mất quá nhiều thời gian để hacker viết ra một công cụ tấn công tự động, tự quét lỗi 0-day tồn tại trong các website dùng vBulletin và tấn công.

Trên diễn đàn vBulletin.com, đại diện vBulletin chưa xác nhận thông tin trên, cho biết không bàn thảo công khai về các lỗi bảo mật của phần mềm.

Liên kết dẫn đến "cửa sau" do hacker để lại đã được gỡ bỏ.

Theo Phong Vân/Tuổi Trẻ

Người mua tên miền Google.com được thưởng 12.000 USD  Sanmay Ved, một nghiên cứu sinh và từng là nhân viên của Google, đã vô tình mua được tên miền Google.com ngày 29/9 với giá chỉ 12 USD Ved cho hay, anh đang duyệt danh sách tên miền và nhận thấy cái tên này nằm trong danh mục "Có sẵn". Giao dịch thực hiện thành công và người đàn ông này còn truy...

Sanmay Ved, một nghiên cứu sinh và từng là nhân viên của Google, đã vô tình mua được tên miền Google.com ngày 29/9 với giá chỉ 12 USD Ved cho hay, anh đang duyệt danh sách tên miền và nhận thấy cái tên này nằm trong danh mục "Có sẵn". Giao dịch thực hiện thành công và người đàn ông này còn truy...

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53 Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28

Xuân Son được bầu Thiện thưởng căn hộ cao cấp hơn 1 triệu USD05:28 Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39

Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39 Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10

Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10 Cậu bé vùng vằng, chê ít thế và đập bao lì xì xuống ghế khi được mừng tuổi00:20

Cậu bé vùng vằng, chê ít thế và đập bao lì xì xuống ghế khi được mừng tuổi00:20 'Bộ tứ báo thủ' và nỗi thất vọng về thương hiệu Trấn Thành02:54

'Bộ tứ báo thủ' và nỗi thất vọng về thương hiệu Trấn Thành02:54 1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41

1 Hoa hậu Vbiz bị "tóm" ôm hôn tình tứ với trai trẻ trên phố00:41 Shock nhất Douyin: Một cú nổ lớn vang lên, "trẻ con có biết gì đâu" khiến bố mẹ đối mặt với khoản bồi thường hơn 3,5 tỷ đồng!00:19

Shock nhất Douyin: Một cú nổ lớn vang lên, "trẻ con có biết gì đâu" khiến bố mẹ đối mặt với khoản bồi thường hơn 3,5 tỷ đồng!00:19 Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49

Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49 Low G - tlinh "mở bát" năm mới quá đỉnh: Ca khúc Việt đầu tiên được studio nhảy nổi tiếng nhất Hàn Quốc cover!01:07

Low G - tlinh "mở bát" năm mới quá đỉnh: Ca khúc Việt đầu tiên được studio nhảy nổi tiếng nhất Hàn Quốc cover!01:07 Hoa hậu Vbiz vừa bị "tóm" khoá môi trai trẻ giữa phố, nay có động thái xác nhận mối quan hệ?00:41

Hoa hậu Vbiz vừa bị "tóm" khoá môi trai trẻ giữa phố, nay có động thái xác nhận mối quan hệ?00:41Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Israel mở cuộc điều tra hình sự với phu nhân Thủ tướng

Uncat

08:01:55 03/02/2025

'Thần đồng AI' đứng sau cơn địa chấn mang tên DeepSeek

Thế giới

07:47:15 03/02/2025

Hàng loạt sao nam bị bóc hành vi quấy rối tình dục nữ thần sexy nhất Waterbomb

Sao châu á

07:40:59 03/02/2025

Lê Giang tuổi 53 hết duyên với đàn ông, biết sợ phẫu thuật thẩm mỹ

Sao việt

07:37:09 03/02/2025

Phạt 102 triệu đồng với tài xế và chủ ô tô 'nhồi nhét' hành khách trên cao tốc

Pháp luật

07:36:26 03/02/2025

Điểm cộng lớn trong phim Bộ Tứ Báo Thủ của Trấn Thành, nhưng có đủ để lôi kéo khán giả sau loạt tranh cãi?

Nhạc việt

07:32:42 03/02/2025

Không thể ngăn cản được vợ đi lễ đầu năm, tôi đành đi theo để rồi chứng kiến dòng người mà tôi mất kiểm soát

Góc tâm tình

07:31:33 03/02/2025

Làn sóng âm nhạc Thái Lan lan tỏa ra thế giới

Nhạc quốc tế

07:29:04 03/02/2025

Người đẹp khoe sắc cùng hoa mơ

Người đẹp

07:27:13 03/02/2025

Tài xế ô tô chờ 7 tiếng chưa qua được phà Cát Lái tối mùng 5 Tết

Tin nổi bật

07:16:43 03/02/2025

One M10 – smartphone cao cấp nhất của HTC lộ diện

One M10 – smartphone cao cấp nhất của HTC lộ diện Lập trình viên ứng dụng di động có thể kiếm hàng nghìn USD mỗi tháng

Lập trình viên ứng dụng di động có thể kiếm hàng nghìn USD mỗi tháng

Những thiết bị nào sẽ không thể truy cập web an toàn

Những thiết bị nào sẽ không thể truy cập web an toàn Google ưu ái các trang web dùng HTTPS

Google ưu ái các trang web dùng HTTPS Website IS bị Anonymous thay bằng quảng cáo thuốc 'yêu đời'

Website IS bị Anonymous thay bằng quảng cáo thuốc 'yêu đời' Những vụ chiến tranh mạng nổi tiếng

Những vụ chiến tranh mạng nổi tiếng Google sẽ nâng cấp hệ thống 'phòng thủ' của Gmail

Google sẽ nâng cấp hệ thống 'phòng thủ' của Gmail Tại sao không cần gõ 'www' khi truy cập web

Tại sao không cần gõ 'www' khi truy cập web Cựu phó vụ trưởng bị nữ đại gia tố giác việc nhận hối lộ hơn 9 tỷ đồng

Cựu phó vụ trưởng bị nữ đại gia tố giác việc nhận hối lộ hơn 9 tỷ đồng Sao Việt là bạn thân Trấn Thành: "Tôi xem phim thấy dở thì tôi nói là 'dở', chứ mắc gì tôi phải khen nó hay?"

Sao Việt là bạn thân Trấn Thành: "Tôi xem phim thấy dở thì tôi nói là 'dở', chứ mắc gì tôi phải khen nó hay?" Đang ăn Tết vui vẻ, tôi tự nhiên bị đồn khắp chung cư là loại tiểu tam đi giật chồng người khác

Đang ăn Tết vui vẻ, tôi tự nhiên bị đồn khắp chung cư là loại tiểu tam đi giật chồng người khác Bận đi công tác xuyên Tết, mẹ gửi con về quê nhờ ông bà chăm, sau vài ngày đón về mà ngã ngửa

Bận đi công tác xuyên Tết, mẹ gửi con về quê nhờ ông bà chăm, sau vài ngày đón về mà ngã ngửa Cùng đưa con đi chơi dịp Tết, tôi muốn 'cưa' lại vợ cũ

Cùng đưa con đi chơi dịp Tết, tôi muốn 'cưa' lại vợ cũ Lê Giang tiếp tục phẫn nộ vì phim bị chê, Trấn Thành vừa nghe vội làm ngay 1 việc gây bất ngờ!

Lê Giang tiếp tục phẫn nộ vì phim bị chê, Trấn Thành vừa nghe vội làm ngay 1 việc gây bất ngờ! Mùng 3 Tết, vừa nghe bạn nhậu gọi, chồng tôi vội vàng đánh xe đi theo tiếng gọi của anh em bất chấp người vẫn đang nồng nặc mùi rượu

Mùng 3 Tết, vừa nghe bạn nhậu gọi, chồng tôi vội vàng đánh xe đi theo tiếng gọi của anh em bất chấp người vẫn đang nồng nặc mùi rượu Mới đầu năm đã buồn chuyện chồng lộ nhiều tật xấu chỉ sau vài ngày Tết

Mới đầu năm đã buồn chuyện chồng lộ nhiều tật xấu chỉ sau vài ngày Tết Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết

Tai nạn giao thông, cô gái vừa tốt nghiệp đại học ở Hải Dương tử vong tối mồng 3 Tết Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân

Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín

Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ

Hoa hậu hạng A Vbiz công bố 7 bức ảnh chưa từng thấy sau khi quay lại với bạn trai cũ Đoàn Văn Hậu đưa vợ con về Hà Nội tết ngoại, thái độ của em trai Doãn Hải My với anh rể gây chú ý

Đoàn Văn Hậu đưa vợ con về Hà Nội tết ngoại, thái độ của em trai Doãn Hải My với anh rể gây chú ý 4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3

4 chị em sinh tư tuổi Tỵ - con gái của nguyên Phó giám đốc bệnh viện ĐH Y Dược TP.HCM: Tết đi đến đâu là rộn ràng, niềm vui như nhân 3 Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài

Mỹ nam Việt đẹp tới mức không một ai chê nổi: Nhìn tưởng siêu sao xứ Hàn lại hao hao Hứa Quang Hán mới tài Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc

Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc