Mỹ, EU hứng đợt tấn công DDoS lớn chưa từng có

Một đại chiến dịch tấn công từ chối dịch vụ vừa được khởi xướng, nhằm vào hàng loạt máy chủ đặt tại châu Âu và Mỹ với sức mạnh phá hủy còn kinh hoàng hơn cả vụ tấn công Spamhaus hồi năm ngoái.

Mỹ và EU vừa phải hứng chịu một đợt tấn công DDoS lớn chưa từng có?

Dù phương pháp tấn công không hề mới, song giới bảo mật cảnh báo “sẽ còn thêm nhiều điều tệ hại nữa xuất hiện”.

Thông tin về vụ tấn công lần này rất hiếm hoi, chỉ thông qua báo cáo vừa được phát hành hôm qua của hãng bảo mật CloudFlare. Tổng Giám đốc Matthew Prince của hãng này cho biết vụ tấn công đạt độ công phá tới 400 Gb/giây, cao hơn 25% – tương đương 100 Gb/giây so với vụ “tàn sát” khét tiếng Spamhaus hồi tháng 3 năm ngoái. Với sức mạnh này, đợt tấn công mới dễ dàng soán ngôi “Vụ tấn công DDoS mạnh nhất lịch sử Internet” của chiến dịch tàn sát khét tiếng Spamhaus hồi tháng 3 năm ngoái.

Video đang HOT

Điều an ủi là tuy ảnh hưởng đến mạng lưới toàn cầu nhưng chỉ có những khách hàng lớn tại châu Âu chịu tổn thất nặng mà thôi, các khu vực khác dường như không phải là mục tiêu chính của những kẻ tấn công, ông Prince nhấn mạnh trên TechWeekEurope.

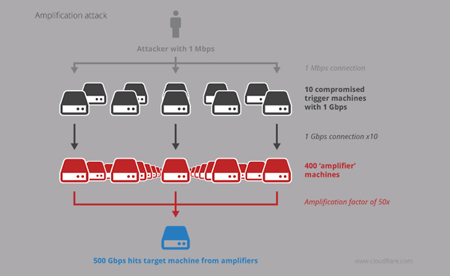

Cơ chế tấn công của một đợt “phản chiếu và phóng đại”

CloudFlare đã dành nhiều giờ để điều tra vụ tấn công và khẳng định, mạng lưới châu Âu đã bị chậm lại đáng kể do hệ quả của vụ tấn công mới. Kẻ đứng sau một chiến dịch thế này chắc hẳn phải sở hữu “vũ khí cực mạnh kiểu mới” và đây có thể chỉ là sự khởi đầu cho chuỗi “tồi tệ sắp tới”.

Cùng ngày, hãng hosting OVH của Pháp cũng xác nhận đã phải hứng chịu một cuộc tấn công với sức mạnh hơn 350 Gb/giây, tuy nhiên không rõ đây với cuộc tấn công mà CloudFlare phản ánh có phải là một hay không.

Trong cả hai vụ, kẻ tấn công đều khai thác giao thức NTP được sử dung để đồng bộ hóa đồng hồ trên hệ thống máy tính. Một lỗ hổng bên trong giao thức này cho phép chúng gửi câu hỏi tới máy chủ NTP về các khách hàng cũng như thống kê lưu lượng truy cập của họ. Khi các câu hỏi được gửi đi với số lượng lớn, chúng sẽ tạo ra một lưu lượng khổng lồ, áp đảo năng lực đáp ứng của máy chủ, khiến máy chủ tê liệt. Đây chính là thủ đoạn quen thuộc của các vụ tấn công từ chối dịch vụ.

Tuy nhiên, yếu tố khiến cho những vụ tấn công gần đây tệ hại hơn chính là nạn “ spoofing” địa chỉ IP của kẻ tấn công, khiến cho địa chỉ này trông giống như chính nạn nhân đã gửi đi câu hỏi rác. Số lượng yêu cầu rác cũng tăng chóng mặt do một lượng lớn câu trả lời được gửi trở lại mục tiêu tấn công từ những máy chủ đã bị đoạt quyền kiểm soát. Vì lý do này mà giới bảo mật còn gọi thủ thuật tấn công spoofing là “phản chiếu và phóng đại”.

Ngay từ hồi tháng 1 vừa qua, lực lượng phản ứng máy tính khẩn cấp của Mỹ (US-CERT) đã phát đi cảnh báo về những vụ tấn công phóng đại NTP kiểu này, sau khi một loạt dịch vụ game ăn khách như Steam, League of Legends và Battle.net bị hạ gục hồi tháng 12/2013.

Theo RT

Tình báo Anh "trả đũa" hacker bằng DDoS

Cơ quan Tình báo Anh GCHQ sử dụng nhiều kỹ thuật tấn công, trong đó có tấn công từ chối dịch vụ (DDoS) nhằm vào nhóm tin tặc khét tiếng Anonymous.

Nhóm tin tặc Anonymous từng tấn công DDoS các website vào năm 2011, khiến các nhà chức trách Anh và Mỹ phải tìm cách đáp trả. Theo tài liệu mới được tiết lộ của cựu nhân viên tình báo Mỹ Edward Snowden, hóa ra GCHQ lại áp dụng đúng vũ khí của tin tặc để "trả đũa".

Tài liệu của Snowden chỉ rõ đơn vị JTRIG thuộc tình báo Anh đã mở cuộc tấn công có tên Rolling Thunder nhằm vào nhóm tin tặc, bao gồm tấn công DDoS cũng như phát tán mã độc nhằm làm giảm thiểu hoạt động của chúng rồi lần ra dấu vết. Như một phần trong kế hoạch, điệp viên GCHQ trà trộn vào các phòng chat (chat room) nơi tin tặc thường tụ tập và làm "ngập lụt băng thông", tạo ra các kết nối ảo khiến máy chủ các chat room này bị tê liệt để ngăn chúng đăng nhập.

Đây là lần đầu tiên tình báo Anh trực tiếp bị cáo buộc sử dụng kỹ thuật tấn công mạng để chống lại tội phạm và cũng là lần đầu tiên một cơ quan chính phủ bị "tố" dùng tấn công từ chối dịch vụ. Tuy nhiên, nhà hành pháp khắp thế giới đều có phương thức của riêng mình. Ví dụ, FBI dùng mã độc để xâm nhập và gián điệp máy tính của nghi phạm, cài đặt mã độc để theo dõi kẻ tình nghi ném bom.

Trước các thông tin này, người phát ngôn của GCHQ khẳng định mọi hoạt động của họ đều tuân thủ theo khung chính sách và pháp luật nghiêm khắc và chỉ thực hiện khi cần thiết và được cho phép.

Theo Mashable

Nhiều cuộc tấn công DDoS xuất phát từ thiết bị di động  Các chuyên gia bảo mật nhận thấy smartphone, tablet đang dần trở thành "bàn đạp" cho các cuộc tấn công từ chối dịch vụ. Hãng Prolexic Technologies (Mỹ) vừa công bố báo cáo bảo mật quý IV/2013 với nhận định rằng các ứng dụng di động đang và sẽ đóng vai trò rộng lớn hơn trong các cuộc tấn công vào hệ thống...

Các chuyên gia bảo mật nhận thấy smartphone, tablet đang dần trở thành "bàn đạp" cho các cuộc tấn công từ chối dịch vụ. Hãng Prolexic Technologies (Mỹ) vừa công bố báo cáo bảo mật quý IV/2013 với nhận định rằng các ứng dụng di động đang và sẽ đóng vai trò rộng lớn hơn trong các cuộc tấn công vào hệ thống...

Trấn Thành quỳ gối xin lỗi khán giả01:09

Trấn Thành quỳ gối xin lỗi khán giả01:09 Tranh cãi clip 2 nhân viên môi trường vào tận nhà "xin" tiền lì xì đầu năm: Thái độ gia chủ gây xôn xao01:01

Tranh cãi clip 2 nhân viên môi trường vào tận nhà "xin" tiền lì xì đầu năm: Thái độ gia chủ gây xôn xao01:01 Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53

Một nam ca sĩ Vbiz trừng mắt quát fan mà không ai tranh cãi00:53 Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39

Quán bún Hà Nội xin lỗi vụ bán 1,2 triệu đồng 3 bát bún riêu ngày Tết, nói chỉ là 'hiểu lầm'09:39 Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10

Người duy nhất thành công khắc chế "mỏ hỗn" của Trấn Thành, khiến đạo diễn nghìn tỷ phải ngậm ngùi nhận sai01:10 Cậu bé vùng vằng, chê ít thế và đập bao lì xì xuống ghế khi được mừng tuổi00:20

Cậu bé vùng vằng, chê ít thế và đập bao lì xì xuống ghế khi được mừng tuổi00:20 'Bộ tứ báo thủ' và nỗi thất vọng về thương hiệu Trấn Thành02:54

'Bộ tứ báo thủ' và nỗi thất vọng về thương hiệu Trấn Thành02:54 Lọ Lem nhún nhảy khoe sắc vóc đầu năm, "slay" cỡ nào mà 4 triệu người dính cứng ngắc?00:14

Lọ Lem nhún nhảy khoe sắc vóc đầu năm, "slay" cỡ nào mà 4 triệu người dính cứng ngắc?00:14 Lê Giang bật khóc trước hàng trăm khán giả giữa lùm xùm phim Trấn Thành nhận bão chê bai02:05

Lê Giang bật khóc trước hàng trăm khán giả giữa lùm xùm phim Trấn Thành nhận bão chê bai02:05 Shock nhất Douyin: Một cú nổ lớn vang lên, "trẻ con có biết gì đâu" khiến bố mẹ đối mặt với khoản bồi thường hơn 3,5 tỷ đồng!00:19

Shock nhất Douyin: Một cú nổ lớn vang lên, "trẻ con có biết gì đâu" khiến bố mẹ đối mặt với khoản bồi thường hơn 3,5 tỷ đồng!00:19 Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49

Video Hoa hậu Kỳ Duyên quăng miếng hài tại sự kiện, nhưng bỏ chạy vì nói 1 câu "quê xệ"00:49Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Nhìn lại loạt khoảnh khắc visual xuất sắc của Từ Hy Viên trước khi mãi mãi ra đi ở tuổi 48 vì bệnh cúm

Sao châu á

23:32:33 03/02/2025

Hình ảnh đẹp nhất cuộc đời Từ Hy Viên: Nhan sắc kinh diễm như xé truyện bước ra, cả showbiz không ai thay thế nổi

Hậu trường phim

23:28:46 03/02/2025

Phim Việt hay đến mức được tăng 166% suất chiếu, cặp chính gây bão mạng vì ngọt từ phim đến đời

Phim việt

23:24:35 03/02/2025

Tổng kết Grammy 2025: Taylor Swift trắng tay, Beyoncé hoàn thành giấc mơ kèn vàng, một siêu sao "thắng đậm"

Nhạc quốc tế

23:18:28 03/02/2025

Bảo Anh gọi 1 Anh Trai là "thợ đụng", từng cùng tham gia band nhạc giao lưu Việt - Ấn rồi tan rã ngay lập tức

Nhạc việt

23:11:33 03/02/2025

Hoa hậu Vbiz lộ ảnh về ra mắt nhà tình trẻ dịp Tết, ngày cưới không còn xa?

Sao việt

22:54:12 03/02/2025

Văn Hậu khoe ảnh chụp cùng nhà vợ toàn cực phẩm, mẹ Doãn Hải My gây chú ý với nhan sắc trẻ đẹp tuổi U50

Sao thể thao

22:35:09 03/02/2025

Cách chăm sóc, bảo vệ da trong mùa Xuân

Làm đẹp

22:17:45 03/02/2025

Uống bao nhiêu cốc bia khiến nồng độ cồn lên mức phạt kịch khung?

Sức khỏe

22:13:52 03/02/2025

Mở cửa phòng trọ sau khi nghỉ Tết, các nam thanh nữ tú đua nhau khoe chùm ảnh "xem là phải bịt mũi"

Netizen

21:48:11 03/02/2025

Bùng phát tin nhắn điện thoại lừa đảo

Bùng phát tin nhắn điện thoại lừa đảo Công ty chuyên chống DDoS bị… DDoS kỷ lục

Công ty chuyên chống DDoS bị… DDoS kỷ lục

DDoS, phần mềm gián điệp và mã độc trên ĐTDĐ tiếp tục là xu hướng của 2014

DDoS, phần mềm gián điệp và mã độc trên ĐTDĐ tiếp tục là xu hướng của 2014 Phạt tới 70 triệu đồng nếu không tham gia ứng cứu sự cố mạng

Phạt tới 70 triệu đồng nếu không tham gia ứng cứu sự cố mạng An ninh mạng và một năm biến động của mã độc di dộng

An ninh mạng và một năm biến động của mã độc di dộng Vấn đề an ninh mạng 'nóng hổi' năm 2013

Vấn đề an ninh mạng 'nóng hổi' năm 2013 Những thách thức về an ninh mạng trong năm 2014

Những thách thức về an ninh mạng trong năm 2014 Tăng cước 3G dẫn đầu 10 sự kiện ICT năm 2013

Tăng cước 3G dẫn đầu 10 sự kiện ICT năm 2013 Từ Hy Viên vừa qua đời: Chồng mới - chồng cũ lao vào cuộc chiến tranh chấp tài sản?

Từ Hy Viên vừa qua đời: Chồng mới - chồng cũ lao vào cuộc chiến tranh chấp tài sản? Nhan sắc Doãn Hải My sau 10 ngày thẩm mỹ, khoe ảnh ở quê Đoàn Văn Hậu mà dân tình tấm tắc khen: Quá đẹp!

Nhan sắc Doãn Hải My sau 10 ngày thẩm mỹ, khoe ảnh ở quê Đoàn Văn Hậu mà dân tình tấm tắc khen: Quá đẹp! Mẹ khóc nghẹn bên thi thể Từ Hy Viên, cầu xin truyền thông và khán giả cùng làm 1 điều vì tâm nguyện của con

Mẹ khóc nghẹn bên thi thể Từ Hy Viên, cầu xin truyền thông và khán giả cùng làm 1 điều vì tâm nguyện của con Ninh Bình: Bé trai bị bỏ rơi trong đêm lạnh mùng 4 Tết Nguyên đán kèm 1 khoản tiền

Ninh Bình: Bé trai bị bỏ rơi trong đêm lạnh mùng 4 Tết Nguyên đán kèm 1 khoản tiền Chồng cũ Từ Hy Viên về đến sân bay: Mắt sưng húp, còn làm 1 hành động gây bất ngờ

Chồng cũ Từ Hy Viên về đến sân bay: Mắt sưng húp, còn làm 1 hành động gây bất ngờ Nóng: Không tìm thấy chồng Từ Hy Viên

Nóng: Không tìm thấy chồng Từ Hy Viên Rò rỉ thỏa thuận tiền hôn nhân "3 không" của Từ Hy Viên, chồng ca sĩ Hàn sẽ mất quyền thừa kế?

Rò rỉ thỏa thuận tiền hôn nhân "3 không" của Từ Hy Viên, chồng ca sĩ Hàn sẽ mất quyền thừa kế? Chàng rể người Rumani 20 năm ăn Tết Việt, tiếc nuối không khí Tết xưa

Chàng rể người Rumani 20 năm ăn Tết Việt, tiếc nuối không khí Tết xưa Thi hài Từ Hy Viên được hỏa táng ở Nhật, di ngôn hé lộ tâm nguyện sau lần thập tử nhất sinh 9 năm trước

Thi hài Từ Hy Viên được hỏa táng ở Nhật, di ngôn hé lộ tâm nguyện sau lần thập tử nhất sinh 9 năm trước SỐC: Từ Hy Viên 3 lần cấp cứu vì nguy kịch ở Nhật, tử vong chỉ sau 5 ngày phát bệnh

SỐC: Từ Hy Viên 3 lần cấp cứu vì nguy kịch ở Nhật, tử vong chỉ sau 5 ngày phát bệnh Chấn động: Từ Hy Viên qua đời

Chấn động: Từ Hy Viên qua đời Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân

Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín

Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc

Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc Dòng tâm sự cuối cùng trên mạng xã hội của Từ Hy Viên trước khi qua đời

Dòng tâm sự cuối cùng trên mạng xã hội của Từ Hy Viên trước khi qua đời Vụ tai nạn 7 người tử vong ở Nam Định: Nữ tài xế đột ngột đánh lái sang phải

Vụ tai nạn 7 người tử vong ở Nam Định: Nữ tài xế đột ngột đánh lái sang phải