Một số điện thoại Android bị cài sẵn mã độc trước khi bán

Phần mềm độc hại được cài trên một số mẫu smartphone và âm thầm thu thập dữ liệu, chạy quảng cáo mà người dùng không hề hay biết.

Công ty bảo mật Upstream phát hiện các mẫu điện thoại Android giá rẻ bán ra tại Brazil, Ai Cập, Myanmar và Nam Phi có chứa mã độc.

“Mã độc được cài sẵn, đánh cắp và gửi dữ liệu về máy chủ ở châu Á. Thậm chí, nó còn tự động thực hiện giao dịch mua ứng dụng trên cửa hàng hay gói cước điện thoại mà không cần sự đồng ý của người sở hữu smartphone đó”, Guy Krief, Giám đốc điều hành Upstream, cho biết.

Mã độc cài sẵn được tìm thấy trong nhiều smartphone Android giá rẻ.

Thông qua nền tảng Secure-D, Krief cho biết đã có khoảng 1,3 triệu trường hợp sử dụng smartphone bị mã độc âm thầm tải dữ liệu, mua một dịch vụ hoặc gói cước nào đó chỉ tính riêng tại Brazil, nơi đầu tiên mà Upstream phát hiện. Theo BGR, tại quốc gia Nam Mỹ này, giá 1 GB dữ liệu tương đương 6 giờ tiền công làm việc của một người bình thường.

Video đang HOT

Smartphone cài đặt sẵn mã độc từ nhà sản xuất thiết bị gốc (OEM) nên rất khó bị phát hiện và loại bỏ. Những người mới sử dụng smartphone, người già, sinh viên, học sinh là mục tiêu mà các thiết bị này nhằm vào. Tuy nhiên, Upstream từ chối cho biết mẫu điện thoại nào đang bị cài phần mềm độc hại.

Trong khi đó, WSJ đã phát hiện một điện thoại có tên Singtech P10 do Trung Quốc sản xuất kèm sẵn mã độc, thậm chí còn chỉ ra GMobi, một công ty quảng cáo ở Đài Loan, đứng sau thu thập dữ liệu, gồm cả việc cố gắng tự động đăng ký các dịch vụ trả phí, game trên thiết bị di động. Phần mềm của GMobi được cài đặt sẵn trên nhiều máy Android, trong đó có những thương hiệu nổi tiếng như Huawei, Xiaomi và Blu. Phía GMobi phủ nhận cáo buộc và cho rằng chương trình của họ đơn giản chỉ để hỗ trợ smartphone cập nhật phần mềm miễn phí.

Một công ty quảng cáo khác cũng được cho là đang theo dõi người dùng qua smartphone giá rẻ, chủ yếu tại Ấn Độ và Bangladesh, là MoMagic. Tuy nhiên, đại diện MoMagic cũng phủ nhận, cho biết vẫn tuân theo luật pháp quốc gia sở tại. Hiện Xiaomi, Micromax, Intex, Panasonic và Sony là đối tác của công ty này.

Đây không phải là lần đầu mã độc cài sẵn trên smartphone giá rẻ bị phát hiện. Trước đó, các nhà nghiên cứu của Avast cũng đã tìm thấy phần mềm độc hại có tên Cosiloon cài sẵn trên hàng trăm mẫu điện thoại Android của ZTE và Archos khiến hàng nghìn người dùng tại gần 100 quốc gia như Nga, Italy, Đức, Anh, Mỹ… bị ảnh hưởng.

Năm ngoái, Dr. Web cũng phát hiện phần mềm Lippizan và Triada có khả năng ghi âm cuộc gọi, chụp ảnh và giám sát hoạt động của người dùng. Leagoo M5 Plus, Leagoo M8, Nomu S10 và Nomu S20 là các mẫu smartphone bị nhiễm mã độc.

“Người dùng nên ngừng sử dụng sản phẩm và chuyển sang một thiết bị an toàn hơn đến từ nhà sản xuất uy tín. Còn nếu vẫn muốn tiếp tục, nên hạn chế các thao tác quan trọng như giao dịch tài chính hay trao đổi nội dung nhạy cảm”, Krief đưa ra lời khuyên.

Như Phúc

Theo VNE

Không chỉ nghe lén, mã độc ZooPark còn bí mật khai thác camera điện thoại

Nó nhắm vào các nạn nhân đến từ Trung Đông vì mục đích gián điệp trên mạng.

Một loại malware tiên tiến có thể gián điệp gần như mọi chức năng smartphone Android và ăn cắp mật khẩu, hình ảnh, video, ảnh chụp màn hình và dữ liệu từ WhatsApp, Telegram cũng như các ứng dụng khác.

ZooPark đã phát triển lên tầm cao mới có khả năng gián điệp một cách rất tinh vi.

Phần mềm độc hại có tên ZooPark này nhắm vào đối tượng người dùng ở Trung Đông và có khả năng được phát triển bởi nhóm dưới sự tài trợ của chính phủ, theo phát hiện của Kaspersky Lab.

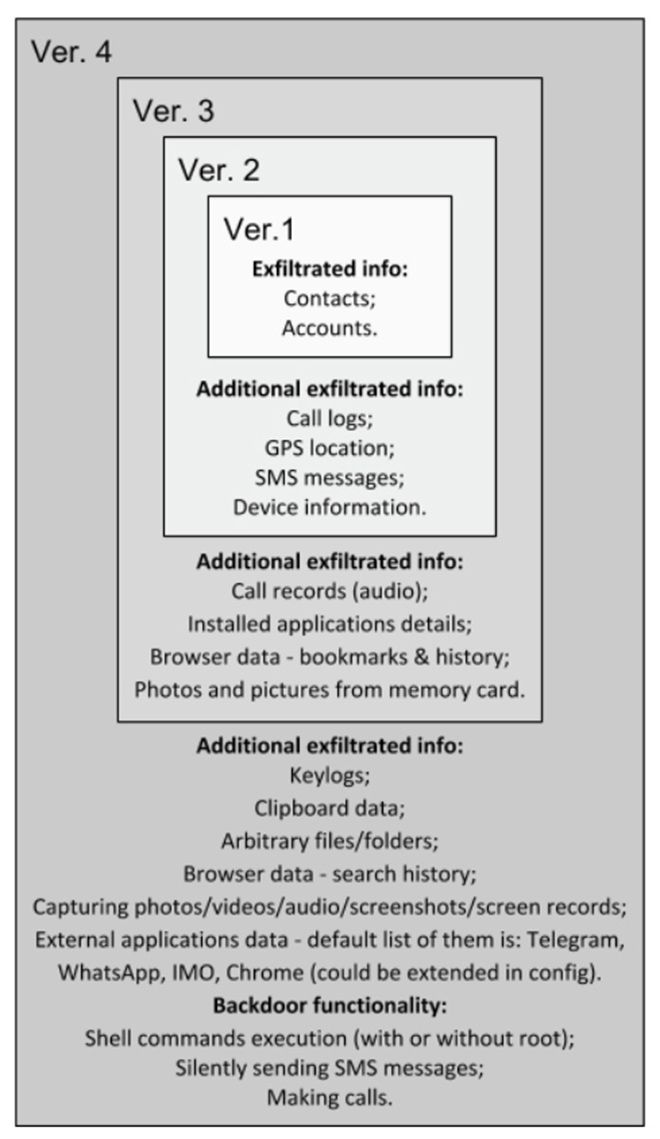

ZooPark đã phát triển qua bốn thế hệ, bắt đầu là phần mềm độc hại đơn giản có thể chỉ ăn cắp chi tiết tài khoản thiết bị và địa chỉ liên hệ trong sổ địa chỉ. Nhưng thế hệ cuối cùng có thể giám sát và ghi lại mật khẩu, chụp lại dữ liệu, dữ liệu trình duyệt (lịch sử duyệt web, ảnh và video từ thẻ nhớ, ghi âm cuộc gọi, âm thanh và dữ liệu từ các ứng dụng bảo mật như Telegram). Nó cũng có thể bí mật chụp ảnh, quay phim, ghi âm và chụp ảnh màn hình mà chủ nhân không biết. Để lấy dữ liệu của thiết bị, nó có thể âm thầm thực hiện cuộc gọi, gửi tin nhắn và thực thi lệnh shell.

Kaspersky cho biết đã phát hiện ít hơn 100 mục tiêu là nạn nhân của ZooPark, cho thấy rằng nó như là cách để các cơ quan gián điệp mục tiêu cụ thể, dưới sự tài trợ của một chính phủ quốc gia nào đó.

Đồng thời, Kaspersky cho rằng phần mềm độc hại này có thể không phải được phát triển từ bên trong cơ quan mà được mua từ các nhà cung cấp công cụ giám sát. Điều này không quá ngạc nhiên vì đây là thời điểm mà các công cụ gián điệp đang phát triển, trở nên phổ biến trong các cơ quan chính phủ với một số trường hợp được biết đến ở Trung Đông.

Có 4 mức khác nhau của ZooPark, và hiện tại nó đã lên mức 4.

Như đã biết, rất nhiều công cụ gián điệp được phát triển từ chính phủ Mỹ. Một nhóm nổi tiếng được gọi là Shadow Brokers đã đánh cắp dữ liệu đến từ các hoạt động tình báo của NSA và phát hành ra công chúng. Cần nhớ rằng NSA là một trong những cơ quan an ninh an toàn nhất trên thế giới, đó là một trong những lý do khiến các chuyên gia bảo mật và các công ty như Apple không tin tưởng chính phủ Mỹ để phát triển công cụ backdoor (cửa hậu) trên thiết bị của họ.

Theo Danviet.vn

Ứng dụng độc hại chuyên lấy cắp tin nhắn, cuộc gọi của người dùng Android  Ứng dụng này đang lây lan mạnh ở khu vực Trung Đông. Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện một nhóm gián điệp mạng tinh vi có tên ZooPark, nhắm tới người dùng Android ở các nước Trung Đông, phần lớn ở Iran trong nhiều năm qua. Theo hãng bảo mật này, tin tặc đã sử dụng các trang web...

Ứng dụng này đang lây lan mạnh ở khu vực Trung Đông. Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện một nhóm gián điệp mạng tinh vi có tên ZooPark, nhắm tới người dùng Android ở các nước Trung Đông, phần lớn ở Iran trong nhiều năm qua. Theo hãng bảo mật này, tin tặc đã sử dụng các trang web...

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01 Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32

Việt Hương đăng video đòi nợ, Vân Dung 'đe doạ' Chí Trung00:32 5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08

5 thanh niên nằm ngủ giữa nhà và sự xuất hiện của người đàn ông lúc rạng sáng khiến tất cả vùng dậy01:08 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47

1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09 Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24

Chuyện lạ có thật: Chó mẹ mang con đến phòng khám để cầu cứu01:24 Clip Luna Đào vừa đến Trấn Thành liền rời thảm đỏ, cái liếc mắt chưa đến 2 giây bị camera bắt gọn00:23

Clip Luna Đào vừa đến Trấn Thành liền rời thảm đỏ, cái liếc mắt chưa đến 2 giây bị camera bắt gọn00:23 1 mỹ nhân Việt gây sốt MXH vì đẹp chấn động thế gian, khí chất sang chảnh hơn cả minh tinh xứ Hàn00:37

1 mỹ nhân Việt gây sốt MXH vì đẹp chấn động thế gian, khí chất sang chảnh hơn cả minh tinh xứ Hàn00:37 Clip thanh niên tông người phụ nữ văng ra đường rồi lên xe bỏ chạy, dân mạng tìm ra chi tiết khó thoát00:35

Clip thanh niên tông người phụ nữ văng ra đường rồi lên xe bỏ chạy, dân mạng tìm ra chi tiết khó thoát00:35Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Ngày cuối năm trong bệnh viện, 9 người đàn ông túm tụm trước phòng cấp cứu: Người dưng nghe chuyện mà rưng rưng

Netizen

11:23:34 21/01/2025

Những ngày cận tết, quý cô công sở mặc gì cho sang?

Thời trang

11:22:39 21/01/2025

Mệt mỏi về nhà sau khi tăng ca, chứng kiến cảnh tượng bố và vợ trong phòng khách, cả đời sau tôi không thể quên

Góc tâm tình

11:20:27 21/01/2025

Du khách Ba Lan thích thú trải nghiệm tour 'Tây ăn Tết ta' tại TP.HCM

Du lịch

11:16:47 21/01/2025

Chuyện gì đang xảy ra với "bạn gái tin đồn" của HIEUTHUHAI?

Sao việt

11:13:27 21/01/2025

Loài 'sói đầu lừa' đã tuyệt chủng 500.000 năm bỗng xuất hiện, giới khoa học bàng hoàng khi giải mã được

Lạ vui

11:13:09 21/01/2025

Tử vi 12 con giáp hôm nay ngày 21/1/2025: Dần khó khăn, Mão chậm trễ

Trắc nghiệm

11:13:02 21/01/2025

Tựa game Souslike hứa hẹn vượt mặt Black Myth: Wukong đang làm mưa làm gió trên Steam, game thủ Việt khen hết lời

Mọt game

11:11:25 21/01/2025

Bé trai 3 tuổi mất tích ở Tiền Giang đã tử vong do đuối nước

Tin nổi bật

11:10:41 21/01/2025

Thành thật mà nói: 5 thứ "chật nhà" này không đáng để giữ lại

Sáng tạo

11:03:55 21/01/2025

iPhone ‘tai thỏ’ bản giá rẻ lại lộ ảnh

iPhone ‘tai thỏ’ bản giá rẻ lại lộ ảnh Galaxy S10 có ba phiên bản, ba camera sau

Galaxy S10 có ba phiên bản, ba camera sau

Google sở hữu dữ liệu người dùng nhiều hơn cả Facebook

Google sở hữu dữ liệu người dùng nhiều hơn cả Facebook Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng"

Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng" 3.300 ứng dụng Android đang theo dõi trẻ em vượt giới hạn cho phép

3.300 ứng dụng Android đang theo dõi trẻ em vượt giới hạn cho phép Skygofree là phần mềm gián điệp nguy hiểm trên Android

Skygofree là phần mềm gián điệp nguy hiểm trên Android Nokia cảnh báo điện thoại Android nhiễm mã độc ngày càng tăng

Nokia cảnh báo điện thoại Android nhiễm mã độc ngày càng tăng Google sẽ loại bỏ ứng dụng dùng Accessibility phát tán mã độc

Google sẽ loại bỏ ứng dụng dùng Accessibility phát tán mã độc Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim!

Từ bán cafe đến ông hoàng kiếm cả trăm tỷ, cuộc đời người đàn ông này còn đáng nể hơn cả trên phim! Tranh cãi vị trí center của 1 Anh Trai Say Hi giữa 4 Anh Trai Vượt Ngàn Chông Gai

Tranh cãi vị trí center của 1 Anh Trai Say Hi giữa 4 Anh Trai Vượt Ngàn Chông Gai Con trai NSND Lệ Thủy tiết lộ cát sê mời Dương Cẩm Lynh biểu diễn

Con trai NSND Lệ Thủy tiết lộ cát sê mời Dương Cẩm Lynh biểu diễn Ông Trump phát tín hiệu gì về đàm phán với ông Putin trong phát biểu nhậm chức

Ông Trump phát tín hiệu gì về đàm phán với ông Putin trong phát biểu nhậm chức 1 sao nữ hạng A mang tiếng bỏ bạn nghèo chạy theo đại gia, sự thật ghê người đằng sau giờ được hé lộ

1 sao nữ hạng A mang tiếng bỏ bạn nghèo chạy theo đại gia, sự thật ghê người đằng sau giờ được hé lộ "Hoàng tử Nhà Trắng" Barron Trump bất ngờ gây sốt với ngoại hình cực kỳ khác lạ đến không nhận ra trong ngày cha nhậm chức

"Hoàng tử Nhà Trắng" Barron Trump bất ngờ gây sốt với ngoại hình cực kỳ khác lạ đến không nhận ra trong ngày cha nhậm chức Người hại Lee Min Ho ê chề?

Người hại Lee Min Ho ê chề? Quán quân Văn Anh: "Hạnh phúc và may mắn với giải thưởng"

Quán quân Văn Anh: "Hạnh phúc và may mắn với giải thưởng" Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ" Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh!

Chó pitbull cắn tử vong bé trai 8 tuổi, nhân chứng cố giải cứu trong tuyệt vọng: Hiện trường gây ám ảnh! Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra!

Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra! Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam

Hà Phương đọ sắc cùng Minh Tuyết, tiết lộ kế hoạch đón tết ở Việt Nam Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết

Diễn viên Diệu Hương trang hoàng biệt thự ở Mỹ đón Tết Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc

Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy

Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy 5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai?

5 á hậu thi Hoa hậu Quốc tế đều lấy chồng có gia thế 'khủng' là ai? Nữ tỷ phú Madam Pang hiếm hoi lộ diện với chồng đại tá cảnh sát, cuộc sống "dát vàng" khiến ai cũng mơ ước

Nữ tỷ phú Madam Pang hiếm hoi lộ diện với chồng đại tá cảnh sát, cuộc sống "dát vàng" khiến ai cũng mơ ước MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm

MC Mai Ngọc xinh đẹp bên hoa thược dược, Hồng Đăng cùng vợ con du xuân sớm