Mã độc dịch vụ, công cụ nguy hiểm mới của giới tội phạm mạng

Các nhà nghiên cứu an ninh mạng cảnh báo về tình trạng gia tăng một công cụ nguy hiểm mới của tội phạm mạng – mã độc dịch vụ

Các chuyên gia cảnh báo các cuộc tấn công bằng mã độc đang gia tăng.

Farnetwork – ví dụ điển hình của phương thức mã độc dịch vụ

Các chuyên gia của công ty an ninh mạng quốc tế Group-IB đã theo dõi hoạt động của tổ chức tội phạm mạng Farnetwork và thu được những thông tin hết sức đáng chú ý về xu hướng sử dụng các mã độc dịch vụ của giới tội phạm mạng thời gian gần đây.

Thông tin cho thấy, trong 4 năm qua, Farnetwork có liên quan đến ít nhất 5 chương trình mã độc khác nhau, hoạt động trên mô hình “mã độc dịch vụ” (Ransomware-as-a-Service/RaaS), tức là thuê ngoài nhiều chức năng và giai đoạn của một cuộc tấn công mã độc điển hình, chỉ trao một phần nhỏ tiền chuộc cho các nhà thiết kế mã độc ban đầu.

Với phương thức này, nhà phát triển phần mềm sẽ cung cấp mã độc hoàn chỉnh cho tin tặc, sau đó tin tặc sẽ tùy chỉnh theo nhu cầu riêng của mình và sử dụng nó trong các cuộc tấn công mạng.

Nhà phân tích mối đe dọa an ninh mạng của Group-IB Nikolay Kichatov cho biết, Farnetwork bắt đầu tham gia hoạt động tội phạm mạng vào năm 2019. Trong thời gian này, Farnetwork đã tham gia vào một số dự án liên quan đến các mã độc Jsworm, Nefilim, Karma và Nemty, bao gồm cả việc phát triển và quản lý chúng.

Video đang HOT

Farnetwork có nhiều tên gọi khác, bao gồm Farnetworkit, Farnetworkl, Jingo, Jsworm, Piparkuka và Razvrat. Vào năm 2022, Farnetwork bắt đầu phát triển và phân phối mã độc Nokoyawa.

Cùng lúc đó, tin tặc đã tung ra dịch vụ botnet (mạng máy tính ma) của riêng chúng với cùng tên Farnetwork để cung cấp cho các khách hàng quyền truy cập vào hệ thống mạng của các tổ chức bị xâm nhập.

Kể từ đầu năm 2023, Farnetwork đã tuyển dụng hàng loạt ứng viên tham gia phát tán mã độc Nokoyawa, yêu cầu họ sử dụng thông tin đăng nhập bị đánh cắp để nâng cấp đặc quyền và phát tán mã độc mã hóa dữ liệu của nạn nhân.

Bằng cách phát tán mã độc thông qua các chiến dịch lừa đảo và quảng cáo, thông tin đánh cắp sẽ được tin tặc bán trên thị trường ngầm, nơi các tin tặc khác có thể mua được quyền truy cập ban đầu vào các địa chỉ được nhắm trước.

Theo công bố của các chuyên gia Group-IB, trong mô hình RaaS của Farnetwork, thông thường các tin tặc trực tiếp thực hiện các cuộc tấn công mạng sẽ nhận được 65% số tiền thu được, chủ sở hữu botnet – 20% và nhà phát triển mã độc – 15%.

Kể từ tháng 10/2023, mã độc Nokoyawa đã ngừng hoạt động, nhưng Group-IB tin rằng Farnetwork sẽ lại xuất hiện dưới một cái tên khác và với chương trình RaaS mới.

Sự hình thành của “hệ sinh thái mã độc” cực kỳ nguy hiểm

Trên thực tế, botnet Farnetwork nêu trên chỉ đóng vai trò là nhà môi giới truy cập ban đầu (IAB). Mô hình này cho phép ngay cả các tin tặc thiếu kinh nghiệm cũng có thể sử dụng quyền truy cập đã được cấp để dễ dàng xâm nhập vào hệ thống mạng của các tổ chức nhắm đến, gia tăng hiệu quả và tốc độ lây lan của mã độc.

Điều này đang thay đổi bản chất của hoạt động tội phạm mạng. Thực tế là các tổ chức tội phạm mạng đang có xu hướng thu gọn cơ cấu và tạo ra mạng lưới các đối tác chuyên môn khiến chúng trở nên ít bộc lộ hơn trước các hoạt động triệt phá của cơ quan thực thi pháp luật.

Điều đó tạo ra một thị trường gồm các nhóm nhỏ hơn, thậm chí cả các nhà thầu riêng lẻ, có thể phát triển các bộ công cụ chuyên sâu để nâng cao hiệu quả của cuộc tấn công bằng mã độc, tương tự như cách một chuyên gia về bẻ khóa két sắt góp phần giúp một vụ cướp ngân hàng thành công.

Như vậy, thay vì thực hiện một cuộc tấn công từ đầu đến cuối, tin tặc có thể nhắm mục tiêu vào nạn nhân cụ thể và sau đó thuê một loạt nhà thầu để thực hiện chuỗi nhiệm vụ liên quan (thiết kế, phát tán, điều khiển mã độc và khai thác dữ liệu, thương lượng với nạn nhân, chuyển tiền…). Mỗi nhiệm vụ này đều yêu cầu các kỹ năng chuyên biệt.

Xu hướng này đang tạo ra một “hệ sinh thái mã độc” vô cùng nguy hiểm và có khả năng thích ứng cực kỳ cao trong bối cảnh các cơ quan chức năng đang ráo riết áp dụng các biện pháp ngày càng cứng rắn để chống lại tội phạm mạng.

Mỹ khởi động sáng kiến 'Shields Ready' bảo vệ các cơ sở hạ tầng trọng yếu

Mỹ khởi động sáng kiến 'Shields Ready' nhằm tăng cường biện pháp bảo vệ các cơ sở hạ tầng trọng yếu trước các mối đe dọa an ninh mạng trong nước.

Các cơ sở hạ tầng trọng yếu của Mỹ có nguy cơ trở thành mục tiêu của các cuộc tấn công mạng trong tương lai.

Mỹ đang rốt ráo thực hiện các bước đi mới nhằm tăng cường an ninh cho các cơ sở hạ tầng trọng yếu trong bối cảnh gia tăng các mối đe dọa về an ninh mạng.

Sáng kiến "Shields Ready", được phát triển bởi các cơ quan trọng yếu của Mỹ trong lĩnh vực an ninh như Bộ An ninh Nội địa (DHS), Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA) và Cơ quan Quản lý Khẩn cấp Liên bang (FEMA), nhằm mục đích chuẩn bị cho những nguy cơ tiềm ẩn và cải thiện khả năng phục hồi của các quy trình, hệ thống và cơ sở vật chất hạ tầng trọng yếu nhất.

"Shields Ready" là thành tố bổ sung quan trọng cho chương trình "Shields Up" của CISA và chương trình "Ready" của FEMA hiện đang được triển khai.

"Shields Ready" gồm các biện pháp bao quát và mang tính chiến lược hơn, tập trung bảo vệ các cơ sở hạ tầng trọng yếu trước nguy cơ gián đoạn có thể xảy ra, cũng như xây dựng năng lực phục hồi tốt hơn cho các hệ thống, cơ sở và quy trình ngay từ trước khi xảy ra khủng hoảng hoặc sự cố.

Trước mắt, trọng tâm của "Shields Ready" là chống lại các mối đe dọa an ninh mạng từ các quốc gia thù địch và các cuộc tấn công bằng mã độc.

Vào tháng 5/2023, nghiên cứu của công ty dịch vụ an ninh mạng Bridewell (Mỹ) đã tiết lộ sự gia tăng các mối đe dọa trên khắp nước Mỹ khi những kẻ tấn công khai thác yếu tố con người. Nghiên cứu chỉ ra rằng áp lực kinh tế và làm việc từ xa có thể làm gia tăng các mối đe dọa an ninh mạng, trong khi các tác nhân tiêu cực từ các quốc gia thù địch và các cuộc tấn công bằng mã độc tiếp tục gây ra rủi ro an ninh đáng kể.

Sáng kiến "Shields Ready" tập trung vào bốn nội dung chính, gồm: Xác định các hệ thống cơ sở hạ tầng trọng yếu và nắm bắt sự phụ thuộc của chúng vào các cơ sở hạ tầng khác; Phân tích các mối đe dọa có thể làm gián đoạn hoạt động của cơ sở hạ tầng trọng yếu, đánh giá các lỗ hổng và thiệt hại tiềm ẩn; Xây dựng kế hoạch quản lý chiến lược để giảm thiểu rủi ro đã xác định, đồng thời tạo kế hoạch ứng phó và phục hồi để giải quyết nhanh chóng sự cố với thời gian ngừng hoạt động tối thiểu; Nghiên cứu các hoạt động ứng phó và khắc phục sự cố thường xuyên trong điều kiện thực tế, điều chỉnh các kế hoạch chiến lược.

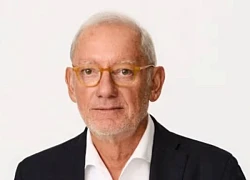

Jen Easterly - Giám đốc CISA, nhấn mạnh Mỹ cần phải có thêm các công cụ và nguồn lực đáng kể để ứng phó và phục hồi hiệu quả hoạt động của các hệ thống cơ sở hạ tầng trọng yếu trước các mối đe dọa về an ninh mạng.

Trong khi đó, Bộ trưởng DHS Alejandro Mayorkas lưu ý rằng việc cộng tác với các đối tác và cung cấp cho họ các công cụ cần thiết sẽ cho phép DHS tăng cường sứ mệnh của mình trong việc bảo vệ cơ sở hạ tầng trọng yếu và ứng phó với những thách thức ngày càng trở nên phức tạp.

Tờ WSJ: Trung Quốc đồng ý thảo luận về kiểm soát vũ khí hạt nhân với Mỹ  Theo tờ Thời báo phố Wall (WSJ), Trung Quốc đã đồng ý thảo luận về kiểm soát vũ khí hạt nhân với Mỹ vào tuần tới. Đây là cuộc thảo luận đầu tiên như vậy kể từ thời chính quyền của Tổng thống Obama. Ảnh: Reuters WSJ dẫn lời các quan chức Mỹ cho hay, cuộc gặp dự kiến diễn ra vào thứ...

Theo tờ Thời báo phố Wall (WSJ), Trung Quốc đã đồng ý thảo luận về kiểm soát vũ khí hạt nhân với Mỹ vào tuần tới. Đây là cuộc thảo luận đầu tiên như vậy kể từ thời chính quyền của Tổng thống Obama. Ảnh: Reuters WSJ dẫn lời các quan chức Mỹ cho hay, cuộc gặp dự kiến diễn ra vào thứ...

Ông Trump tận dụng cơ hội ông Biden ân xá cho con trai?01:28

Ông Trump tận dụng cơ hội ông Biden ân xá cho con trai?01:28 Trăn khổng lồ xuất hiện trên đường ngập nước sau trận mưa lớn08:31

Trăn khổng lồ xuất hiện trên đường ngập nước sau trận mưa lớn08:31 Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01

Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01 Nga phóng gần 300 tên lửa và UAV, Ukraine điều F-16 ứng phó?08:24

Nga phóng gần 300 tên lửa và UAV, Ukraine điều F-16 ứng phó?08:24 Mỹ tấn công mục tiêu ở Syria, Iran cân nhắc triển khai quân08:28

Mỹ tấn công mục tiêu ở Syria, Iran cân nhắc triển khai quân08:28 Nga tuyên bố chưa thể đàm phán với Ukraine08:20

Nga tuyên bố chưa thể đàm phán với Ukraine08:20 2024 sẽ trở thành năm nóng nhất lịch sử00:53

2024 sẽ trở thành năm nóng nhất lịch sử00:53 Trung Quốc triển khai gần 90 tàu, Đài Loan nâng mức báo động?19:25

Trung Quốc triển khai gần 90 tàu, Đài Loan nâng mức báo động?19:25 Ông Trump nói Canada, Mexico nên thành tiểu bang Mỹ vì đang nhận 'trợ cấp'08:37

Ông Trump nói Canada, Mexico nên thành tiểu bang Mỹ vì đang nhận 'trợ cấp'08:37 Xuồng không người lái Ukraine 'gây thảm họa' cho hạm đội Nga?09:18

Xuồng không người lái Ukraine 'gây thảm họa' cho hạm đội Nga?09:18 Thủ tướng Đức mang gì trong vali khi thăm Ukraine?17:21

Thủ tướng Đức mang gì trong vali khi thăm Ukraine?17:21Tiêu điểm

Tin đang nóng

Tin mới nhất

Hai nước hưởng lợi chính từ sự sụp đổ của chính quyền al-Assad ở Syria

Thị trường tài chính Hàn Quốc sau những bất ổn chính trị

Sôi động cuộc chạy đua vũ trang ở Đông Âu

Thông điệp mới về Ukraine của ông Trump gửi châu Âu

Thông tin mới về loạt 'UAV bí ẩn' xuất hiện ở Mỹ

Lý do Israel nhanh chóng kiểm soát ngọn núi cao nhất Syria

Nga liên lạc với 'lực lượng mạnh nhất' ở Syria

Căng thẳng tại Trung Đông: Biểu tình lớn tại Israel yêu cầu giải cứu con tin ở Gaza

Vấn đề người di cư: Hàng chục người mất tích trong vụ chìm thuyền tại Hy Lạp

Ukraine muốn hỗ trợ lương thực cho Syria

Căng thẳng tại Trung Đông: Iraq kêu gọi ngăn chặn nước ngoài can thiệp vào Syria

Hé lộ nội dung điện đàm giữa quyền Tổng thống Hàn Quốc và Tổng thống Mỹ

Có thể bạn quan tâm

3 cánh cửa chứa đầy kho báu trên thế giới nhưng 'không thể mở được': Nguyên nhân gây 'sốc'

Lạ vui

18:46:53 15/12/2024

Người trong cuộc tiết lộ "siêu chiến đội" của LMHT vừa thành lập đã "gặp biến"

Mọt game

18:31:38 15/12/2024

Tòa tuyên án nữ ca sĩ sinh năm 2000 gây tai nạn chết người

Sao châu á

18:12:33 15/12/2024

Tài xế công nghệ chở cô gái ngã nhào ra đường ở TPHCM nghi bị ép xe

Netizen

17:56:33 15/12/2024

Chiếc vợt của Quang Dương được đấu giá từ thiện với số tiền khó tin

Sao thể thao

17:56:05 15/12/2024

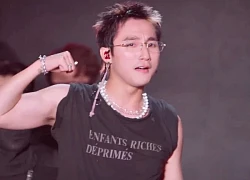

Sơn Tùng lại gây sốt khi rủ fan dạo xích lô Hồ Gươm, nhưng sự thật phía sau gây thất vọng!

Sao việt

17:51:35 15/12/2024

Hai xe khách tông trực diện trên quốc lộ 14 ở Bình Phước, 3 người thương vong

Tin nổi bật

17:49:56 15/12/2024

Công an Đakrông xuyên đêm mưa rét bắt 2 đối tượng vận chuyển hàng cấm

Pháp luật

17:37:25 15/12/2024

Nhà sáng lập thương hiệu thời trang Mango tử nạn

Học mẹ đảm Sài Gòn làm nem lụi nóng hổi, thơm lừng đãi cả nhà cuối tuần

Ẩm thực

17:31:08 15/12/2024

Iran cảnh báo xung đột Israel – Hamas sẽ lan rộng

Iran cảnh báo xung đột Israel – Hamas sẽ lan rộng Người phụ nữ cấy 52 con chip vào cơ thể để thay thế điện thoại, chìa khóa

Người phụ nữ cấy 52 con chip vào cơ thể để thay thế điện thoại, chìa khóa Kiev công bố kế hoạch 'huy động thông minh', Nga lắp radar cảnh báo sớm tại Crưm

Kiev công bố kế hoạch 'huy động thông minh', Nga lắp radar cảnh báo sớm tại Crưm Cần quyết tâm lớn để vãn hồi hòa bình ở Gaza

Cần quyết tâm lớn để vãn hồi hòa bình ở Gaza Nhật trở thành nước đầu tiên khai hỏa súng điện từ trên biển

Nhật trở thành nước đầu tiên khai hỏa súng điện từ trên biển Bấp bênh cuộc thiên di hướng về "giấc mơ Mỹ"

Bấp bênh cuộc thiên di hướng về "giấc mơ Mỹ" Liên hợp quốc kêu gọi chấm dứt bạo lực

Liên hợp quốc kêu gọi chấm dứt bạo lực Cỗ máy XQ-58A Valkyrie trong bàn tay con người

Cỗ máy XQ-58A Valkyrie trong bàn tay con người Đánh bom tại lễ hội ở Thái Lan khiến 3 người thiệt mạng, 39 người bị thương

Đánh bom tại lễ hội ở Thái Lan khiến 3 người thiệt mạng, 39 người bị thương

Người đứng đầu Bộ tư lệnh Phản gián Quốc phòng Hàn Quốc bị bắt

Người đứng đầu Bộ tư lệnh Phản gián Quốc phòng Hàn Quốc bị bắt Tổng thống Hàn Quốc Yoon Suk-yeol tuyên bố sẽ "không bỏ cuộc"

Tổng thống Hàn Quốc Yoon Suk-yeol tuyên bố sẽ "không bỏ cuộc"

Chuyến bay bí mật và thời khắc cuối cùng của Tổng thống Assad ở Syria

Chuyến bay bí mật và thời khắc cuối cùng của Tổng thống Assad ở Syria Amazon quyên góp 1 triệu USD cho lễ nhậm chức của ông Trump

Amazon quyên góp 1 triệu USD cho lễ nhậm chức của ông Trump

8 sự kiện trùng hợp đến rùng mình trong lịch sử dù giải thích cách nào cũng không được

8 sự kiện trùng hợp đến rùng mình trong lịch sử dù giải thích cách nào cũng không được

Nghi can chết sau khi sát hại cô gái 19 tuổi, vụ án được xử lý thế nào?

Nghi can chết sau khi sát hại cô gái 19 tuổi, vụ án được xử lý thế nào? Một nữ nghệ sĩ ở Mỹ: "Nhiều người bảo cho tôi vài ngàn đô thuê luật sư kiện"

Một nữ nghệ sĩ ở Mỹ: "Nhiều người bảo cho tôi vài ngàn đô thuê luật sư kiện" Sơn Tùng cởi áo ném tặng fan dù Hà Nội 16 độ, hẹn đi xích lô dạo Hồ Gươm

Sơn Tùng cởi áo ném tặng fan dù Hà Nội 16 độ, hẹn đi xích lô dạo Hồ Gươm Sau khi nghỉ hưu, cụ ông 70 tuổi vẫn lấy 3 đời vợ và kết đắng cuối đời

Sau khi nghỉ hưu, cụ ông 70 tuổi vẫn lấy 3 đời vợ và kết đắng cuối đời Nghi can sát hại cô gái 19 tuổi ở TPHCM đã tử vong

Nghi can sát hại cô gái 19 tuổi ở TPHCM đã tử vong Anh rể là nghi can sát hại cô gái 19 tuổi ở TPHCM

Anh rể là nghi can sát hại cô gái 19 tuổi ở TPHCM Bị gọi dậy đi học, con trai tức giận đẩy mẹ ngã tử vong

Bị gọi dậy đi học, con trai tức giận đẩy mẹ ngã tử vong

Vbiz vừa có cặp đôi "đường ai nấy đi"?

Vbiz vừa có cặp đôi "đường ai nấy đi"? Sốc: Sao nữ Vbiz lộ ảnh được cầu hôn, đàng trai không phải người đồn đoán bấy lâu?

Sốc: Sao nữ Vbiz lộ ảnh được cầu hôn, đàng trai không phải người đồn đoán bấy lâu? Truy bắt kẻ sát hại cô gái 19 tuổi trong phòng trọ ở TPHCM

Truy bắt kẻ sát hại cô gái 19 tuổi trong phòng trọ ở TPHCM Phạm Băng Băng tình tứ bên vị tỷ phú U90 mỗi năm hẹn hò 172 cô gái

Phạm Băng Băng tình tứ bên vị tỷ phú U90 mỗi năm hẹn hò 172 cô gái "Tóm dính" 2 sao nữ Vbiz nghi hẹn hò đồng giới nay công khai hôn nhau ở đám cưới Khánh Vân

"Tóm dính" 2 sao nữ Vbiz nghi hẹn hò đồng giới nay công khai hôn nhau ở đám cưới Khánh Vân Căng: Sao nữ bị chồng thứ 4 tố ngoại tình, phản ứng khi bị phát hiện gây xôn xao

Căng: Sao nữ bị chồng thứ 4 tố ngoại tình, phản ứng khi bị phát hiện gây xôn xao